- إنضم

- 12 ديسمبر 2017

- المشاركات

- 422

- مستوى التفاعل

- 451

- النقاط

- 193

Man is the weakest link in security. Thanks to social engineering, cybercriminals gain access to sensitive data and upload malicious objects to corporate systems. But how exactly does this happen and what tools are used?

Please note that the article is written for informational purposes only and does not urge readers to illegal actions!

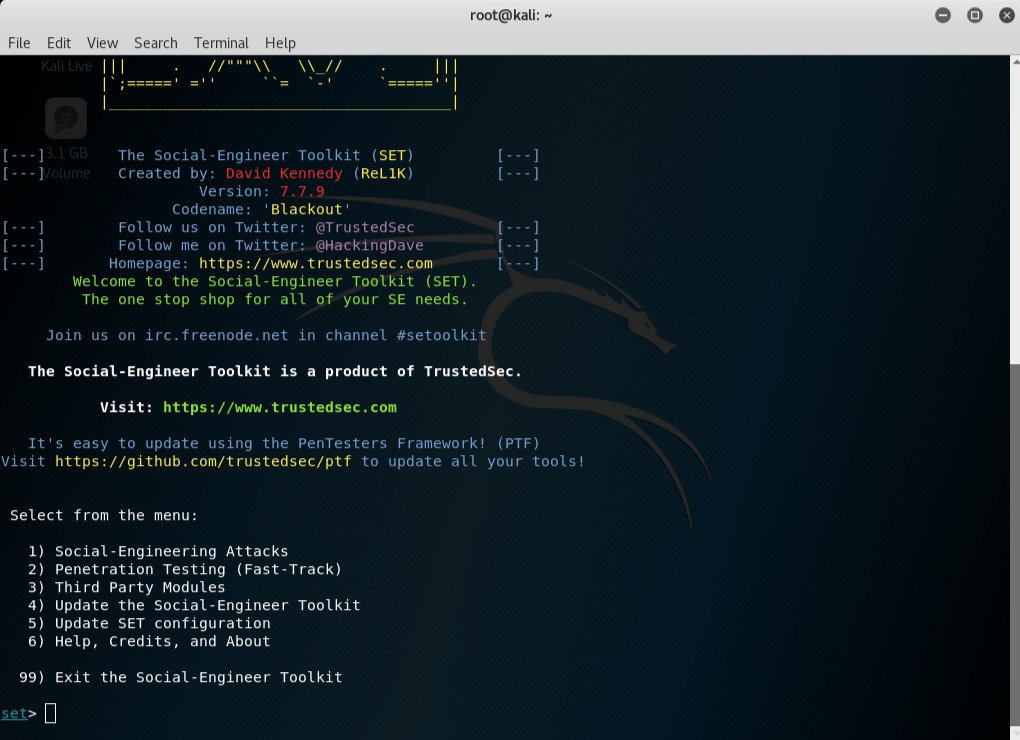

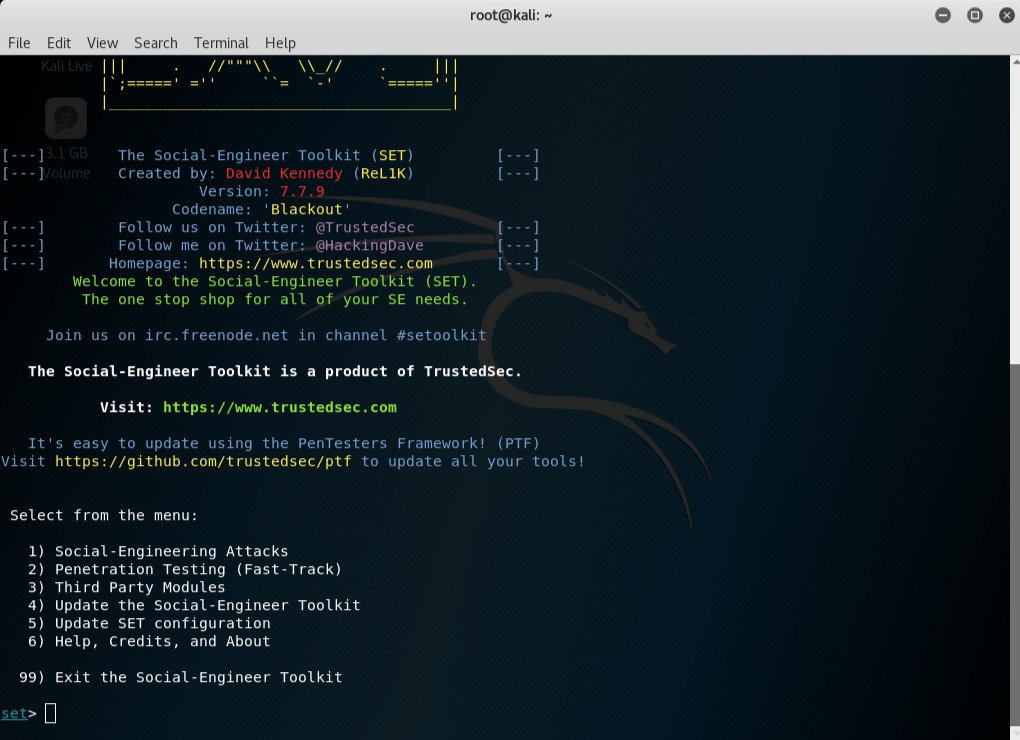

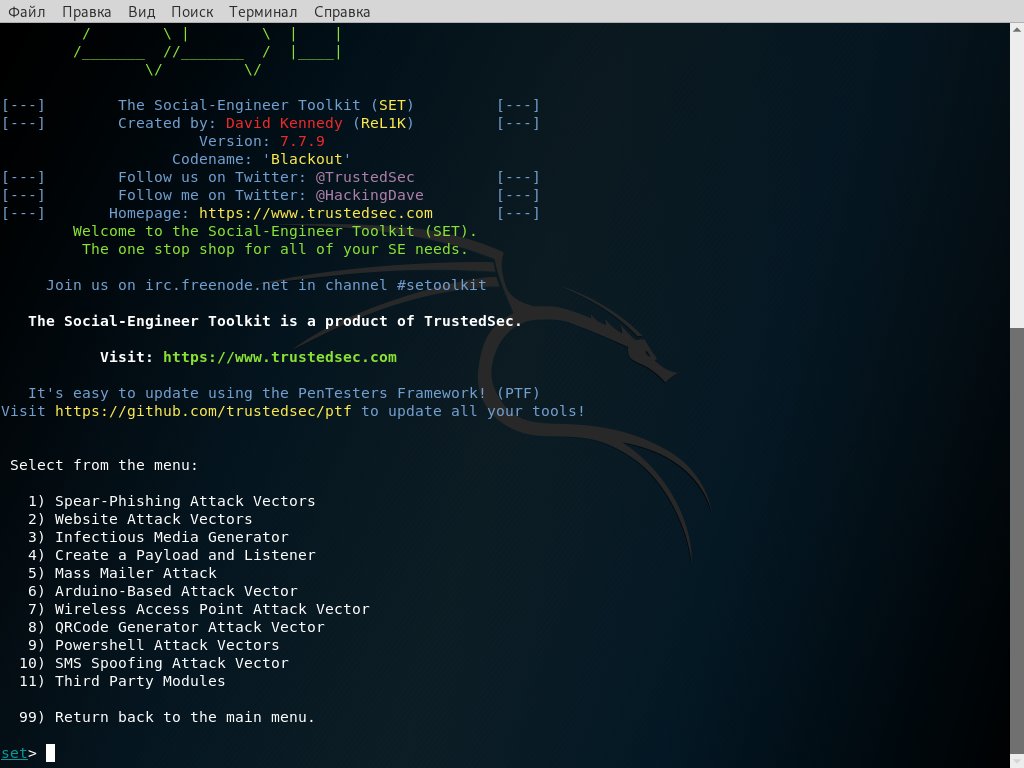

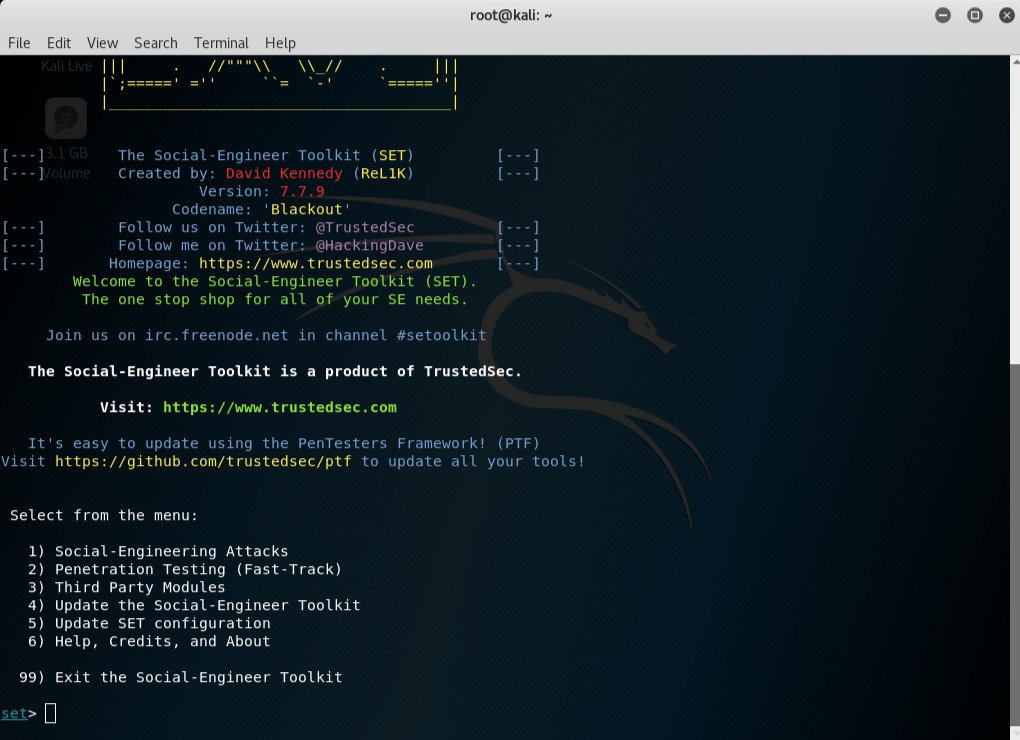

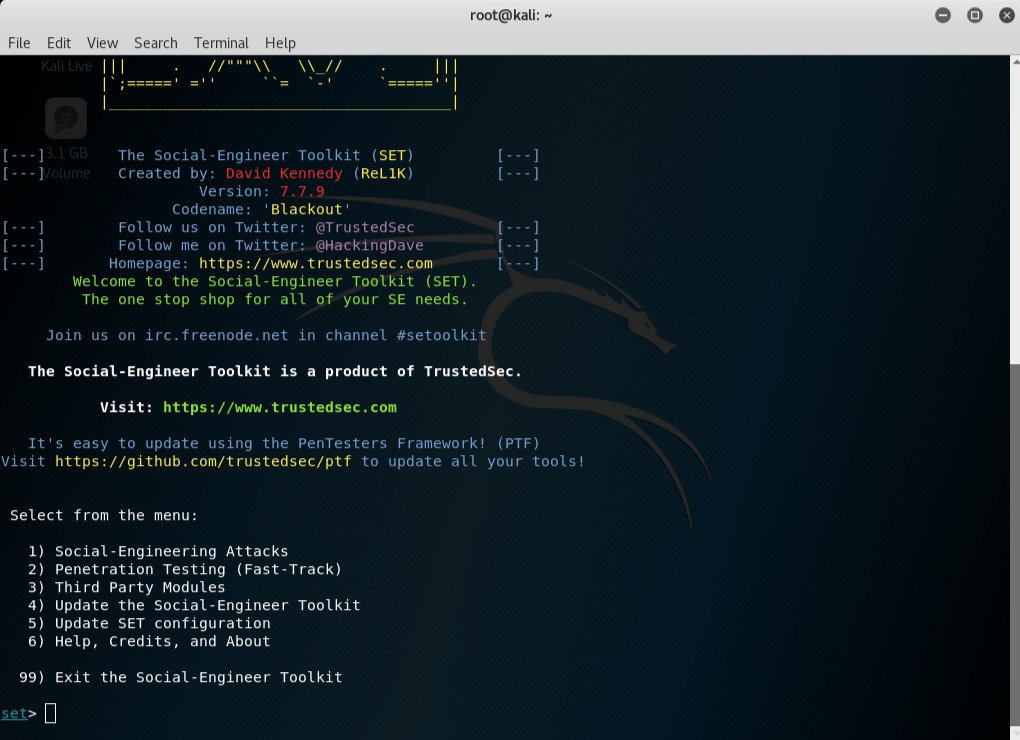

To begin with, it is worth explaining what social engineering is. This is a method of obtaining the necessary access to information, based on the characteristics of human psychology. The main goal of social engineering is to gain access to confidential information, passwords, banking data and other secure systems. First of all, I want to introduce readers to perhaps one of the most powerful and versatile tools, you can even call it the “Swiss knife” of social engineering. It is called the Social-Engineer Toolkit (SET), the figure shows its general view.

Figure 1. General view of the Social-Engineer Toolkit

General view of the Social-Engineer Toolkit

Introducing the Social-Engineer Toolkit

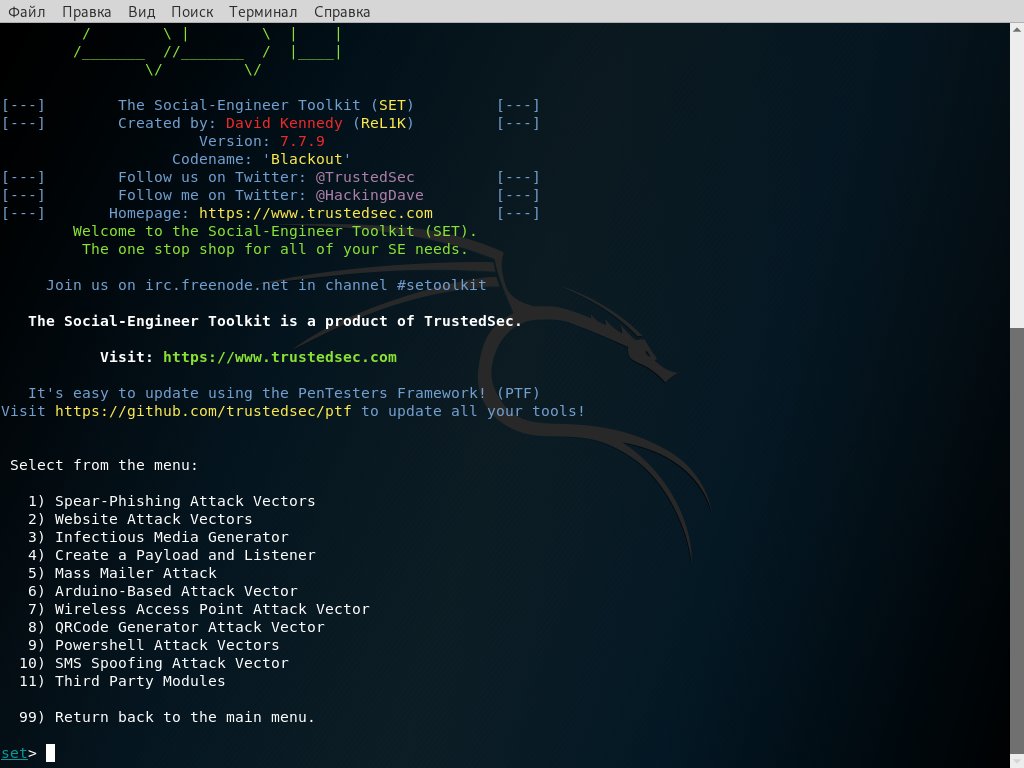

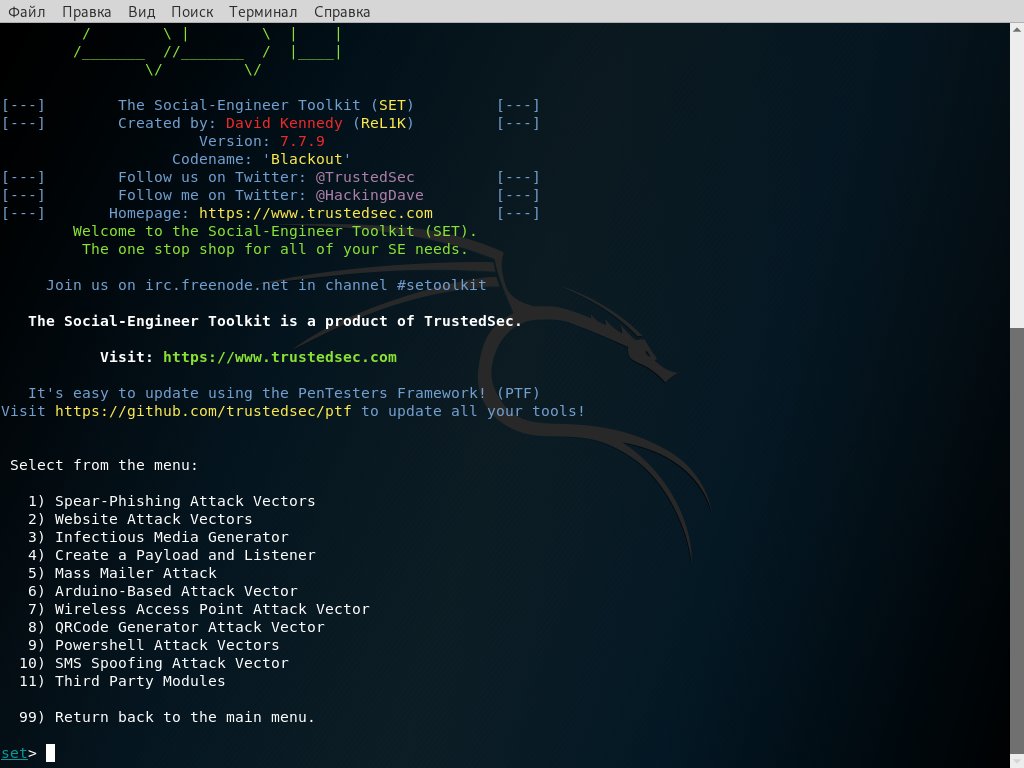

Social and technical attacks

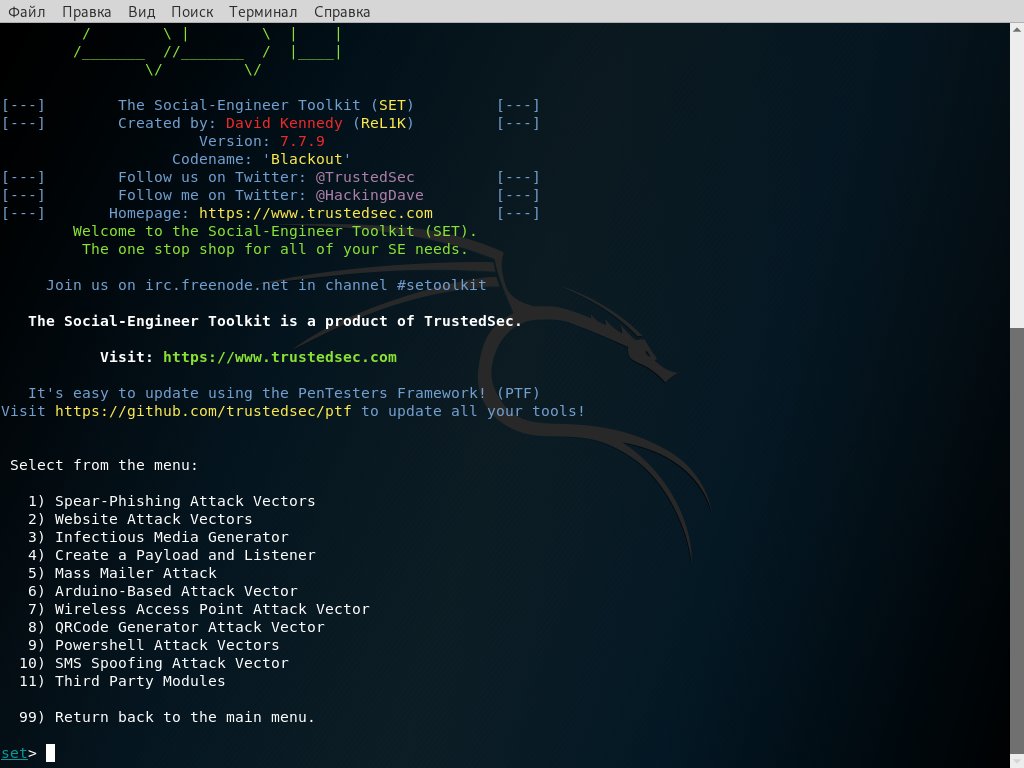

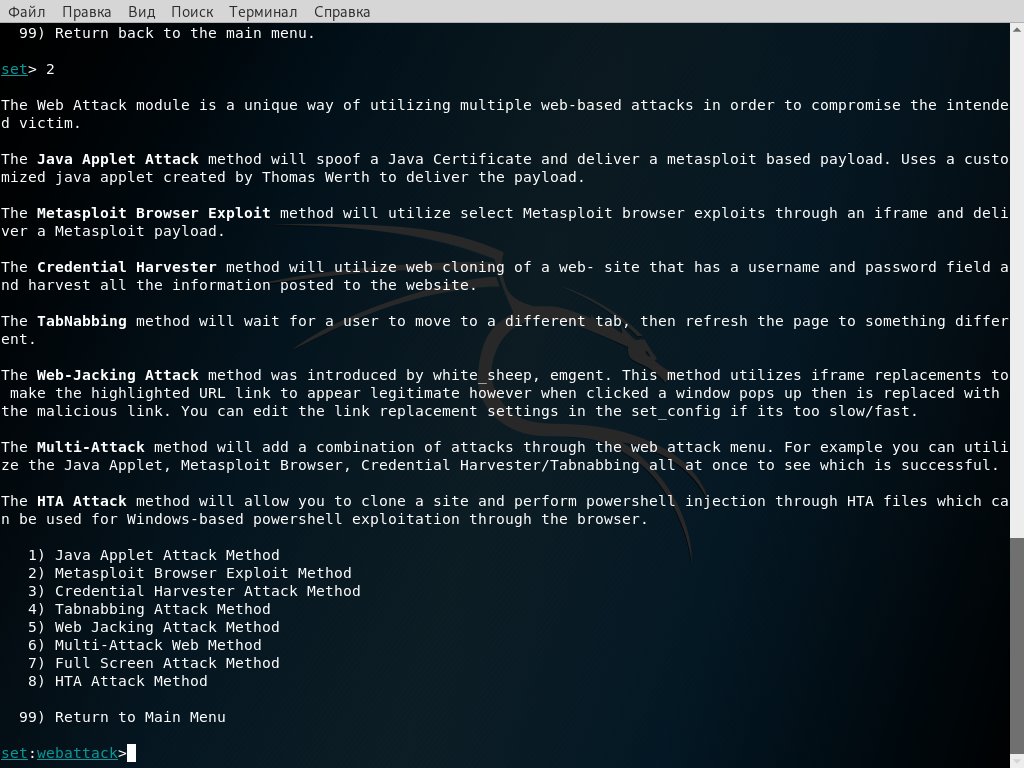

The section includes a list of vectors for attacks:

Figure 2. Sections of the social-technical attack in the Social-Engineer Toolkit

Social-technical attack sections in the Social-Engineer Toolkit

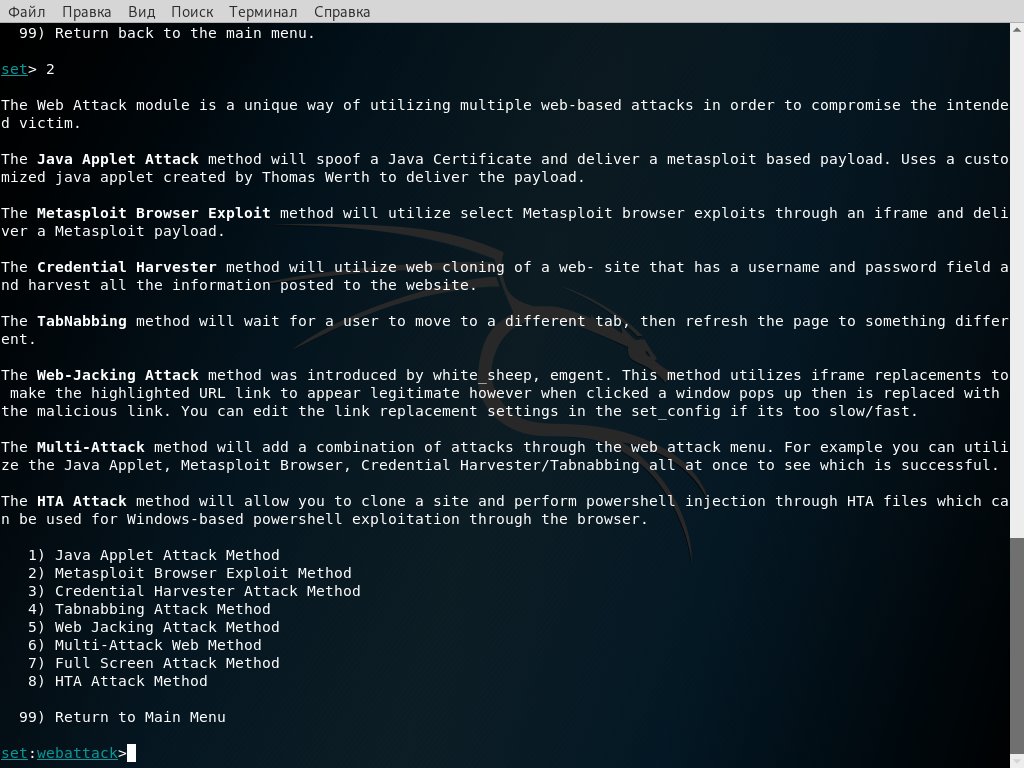

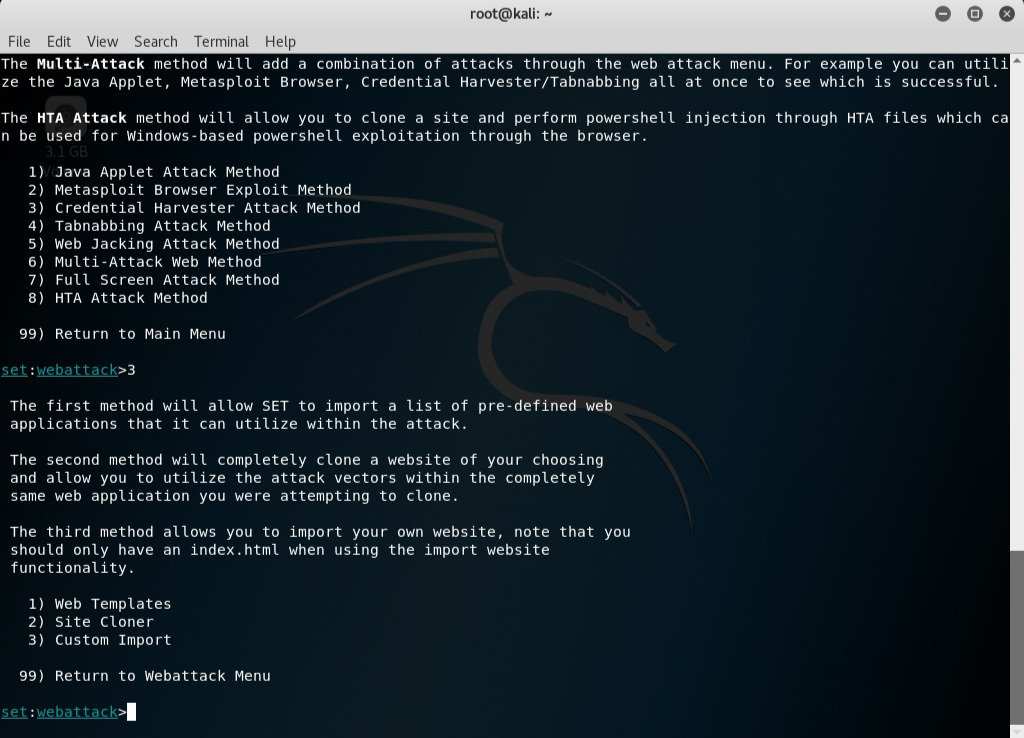

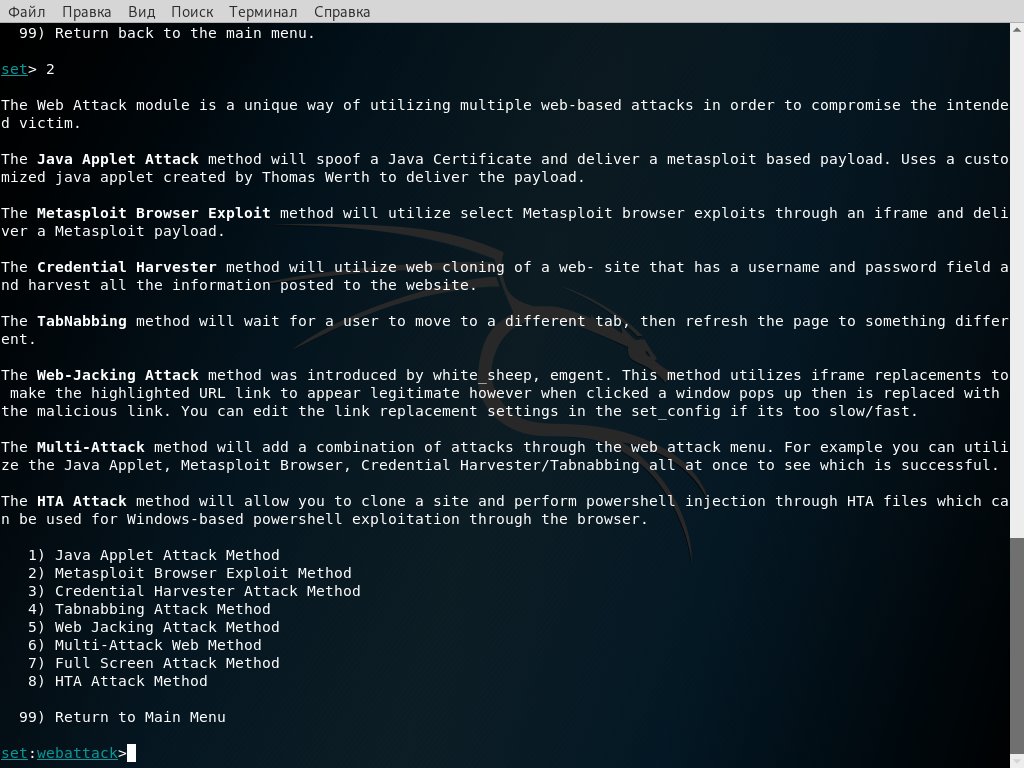

The website vectors section is divided into methods:

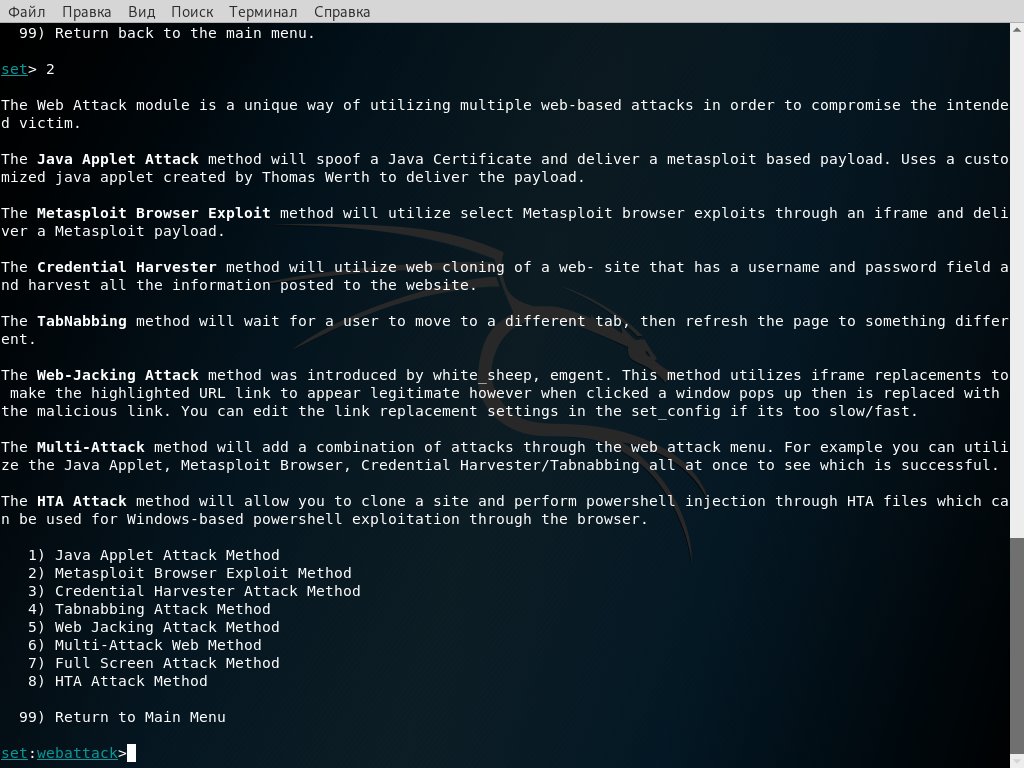

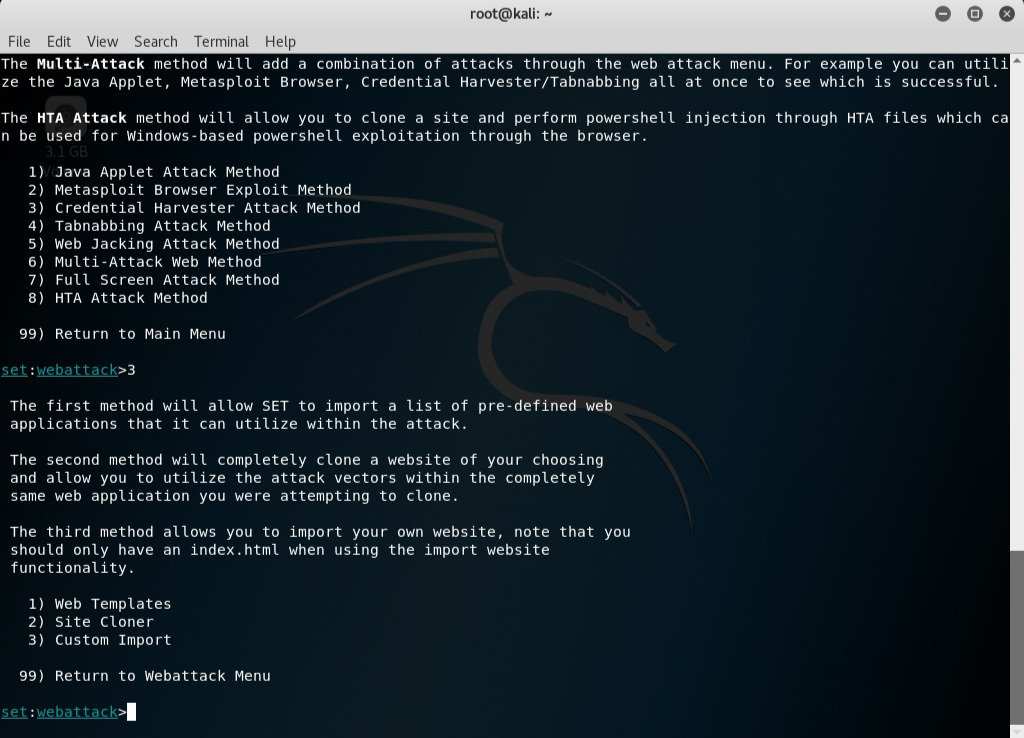

Figure 3. Attack methods of the socio-technical section

Attack methods of the socio-technical section

A little practice, or How do they do it?

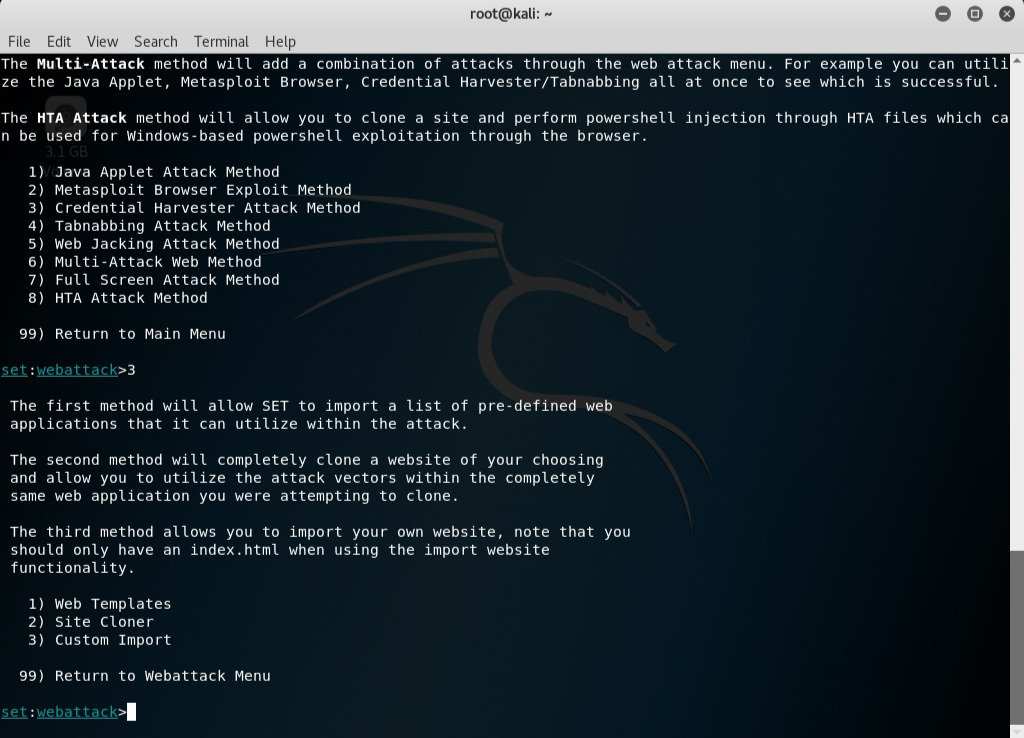

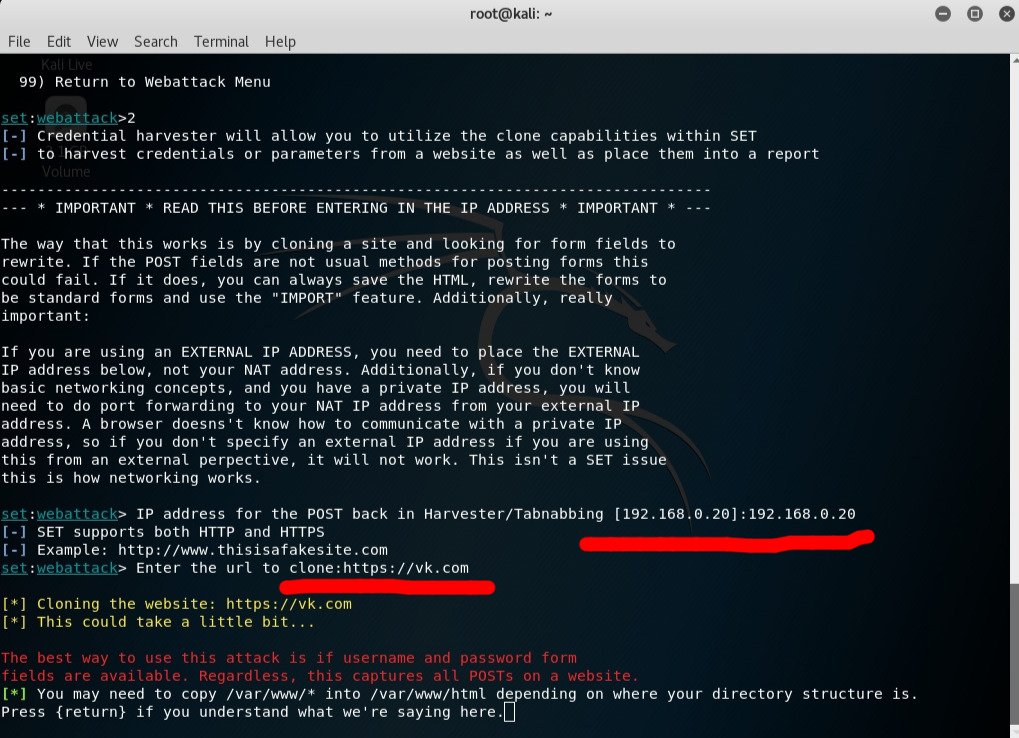

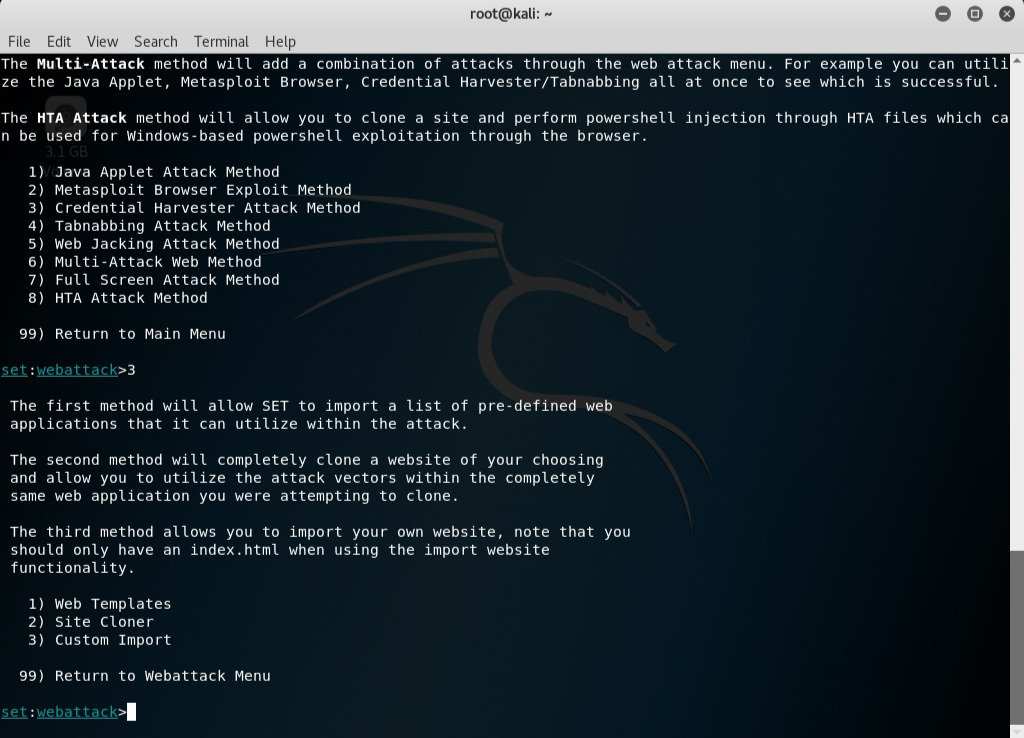

Suppose an attacker needs to collect data about a specific victim, find out usernames, passwords and have access to all correspondence. So, for this, he uses the attack method on the harvester (that is, on collecting information). A cybercriminal proceeds as follows: selects the Social-Engineering Attacks item, then selects the Website Attack Vectors, then the Credential Harvester Attack Method. Three menu items will appear: 1) Web site templates; 2) Cloning sites; 3) Custom import.

Figure 4. Harvester type attack vector selection

Harvester type attack vector selection

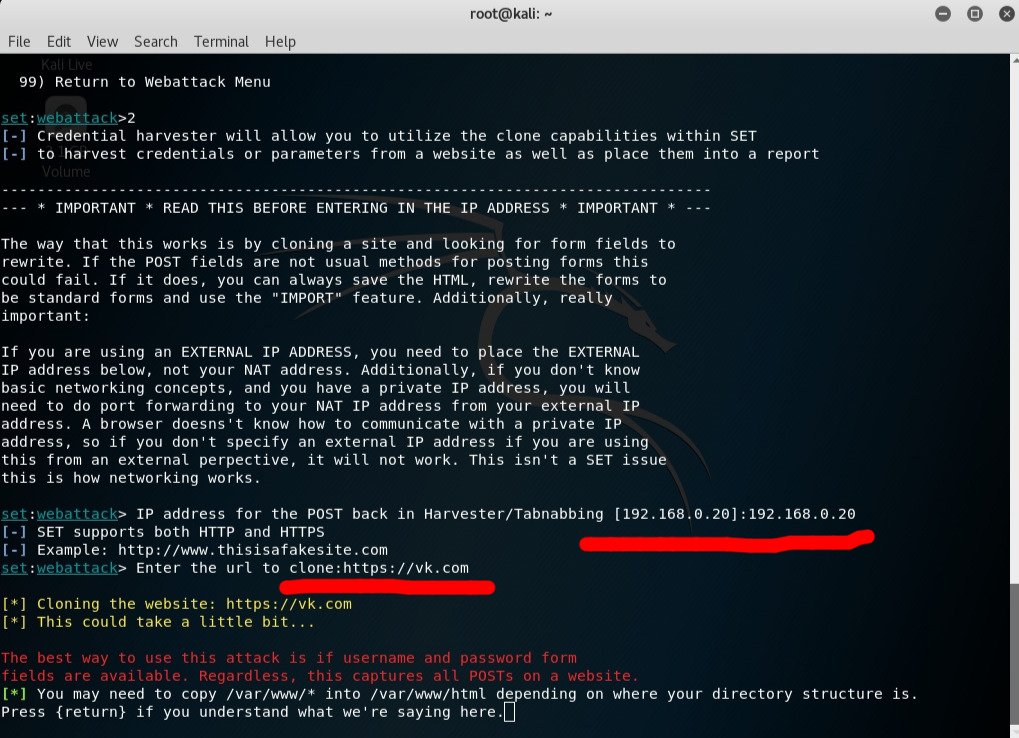

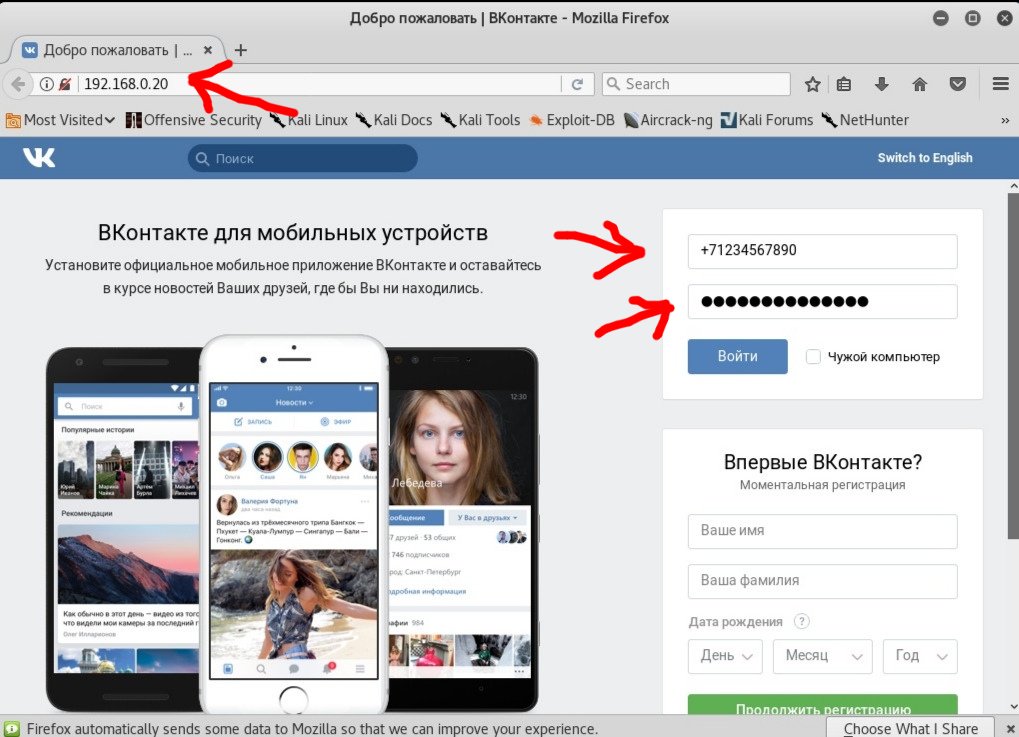

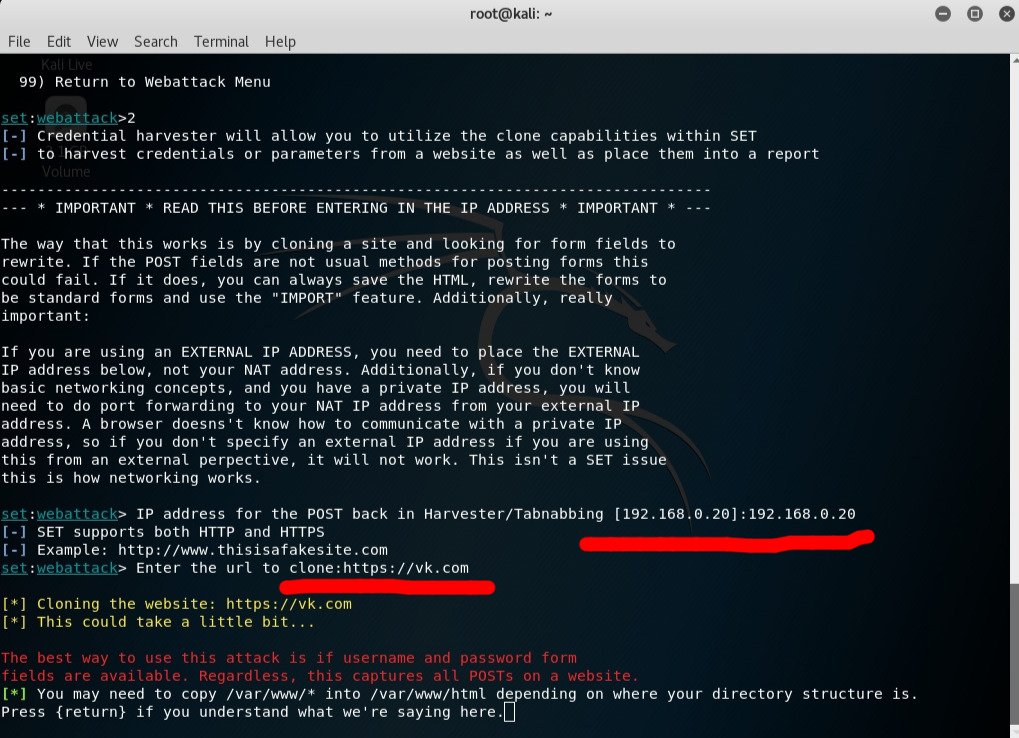

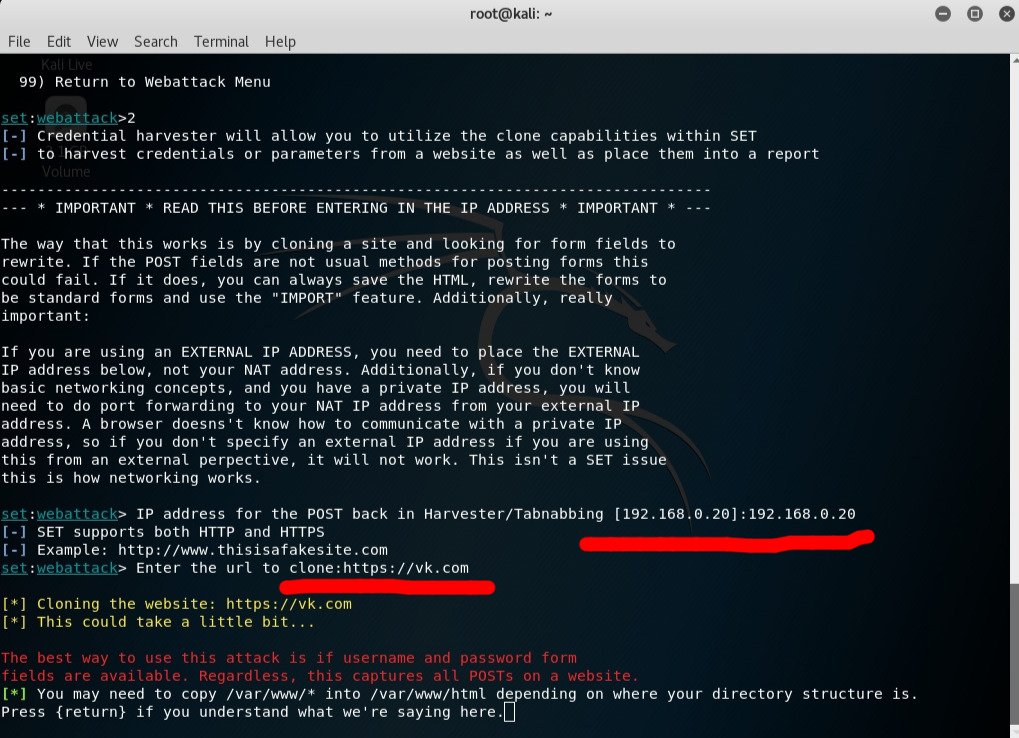

Further, the attacker learns the type of his network address, since the Social-Engineer Toolkit will know where to redirect all the collected information. To do this, enter the ifconfig command. In this case, it is the address 192.168.0.20 (the IP address assigned to your interface) - its attacker will clone and attack in the future. An example of a social network VKontakte is shown below in the figure.

Figure 5. Entering a network address and cloning a site for an attack

Entering a network address and cloning a site for an attack

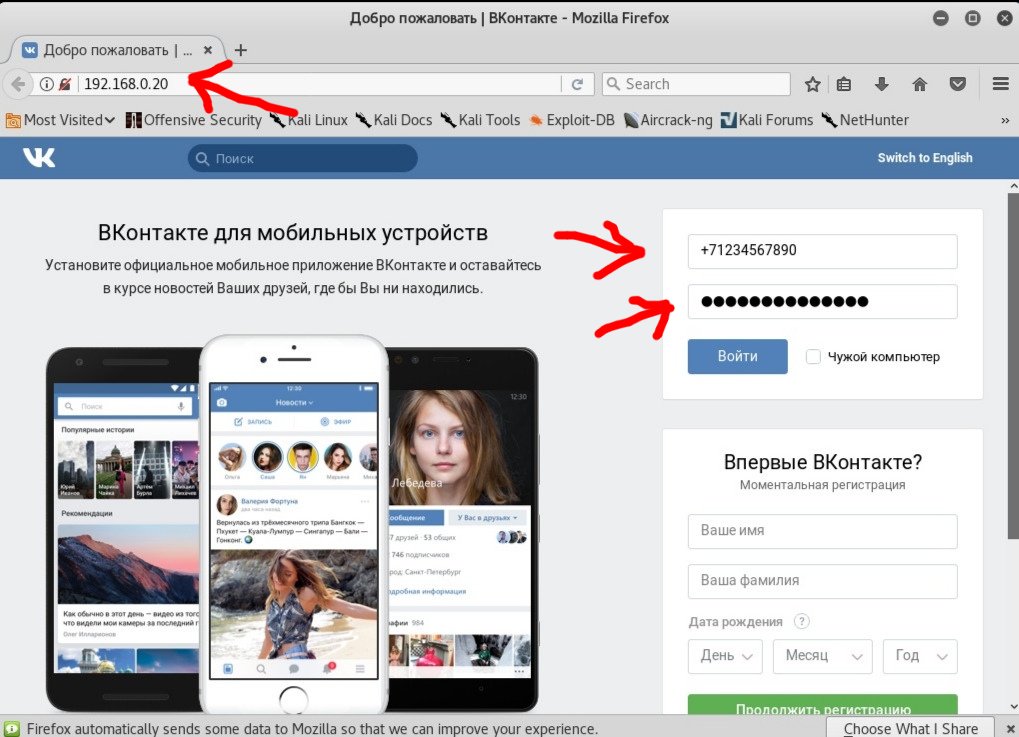

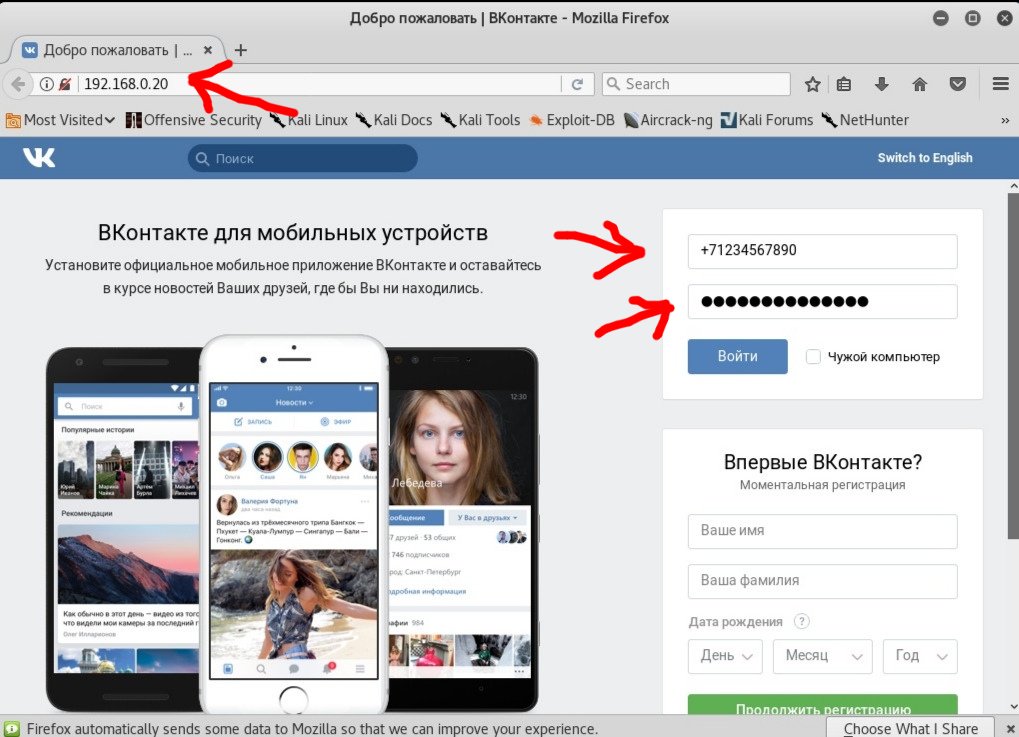

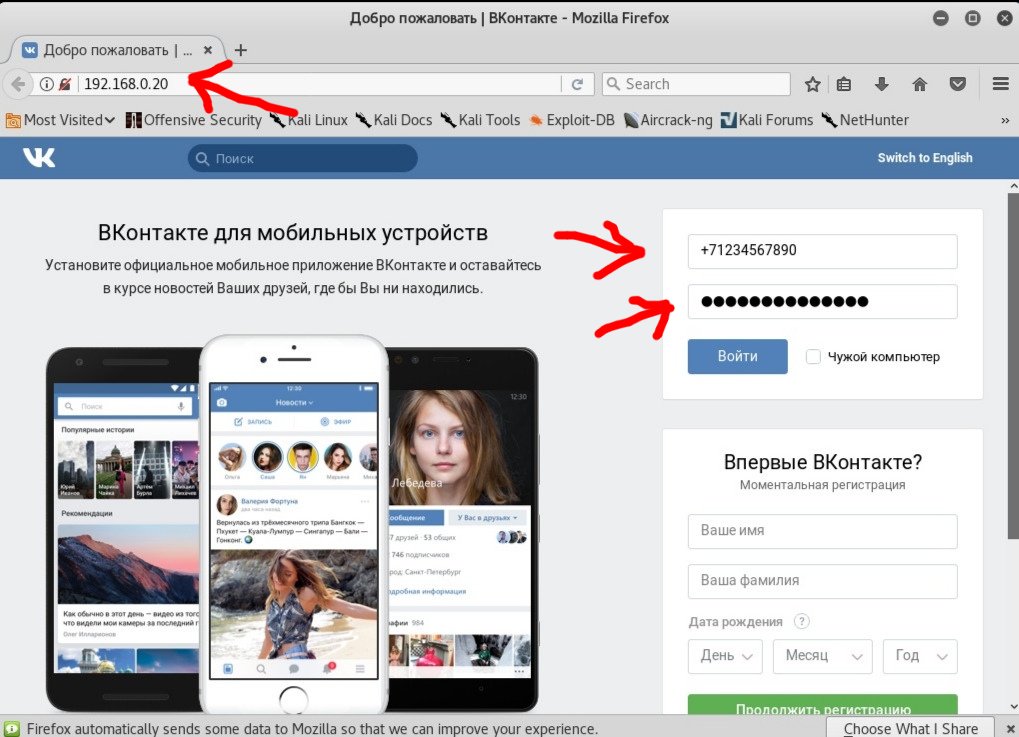

After completing the configuration, the attacker uses the standard service to convert the link and sends it to the victim. Usually a link to a photo or interesting content is sent on behalf of a friend or colleague. After clicking on the link, the user sees a familiar interface. However, looking at the address bar, you can pay attention that instead of the usual address the same 192.168.0.20 is indicated there. Due to inattention, many simply do not pay attention to this and enter their username and password.

Figure 6. Fake page view

Fake Page View

How cybercriminals steal data through social engineering

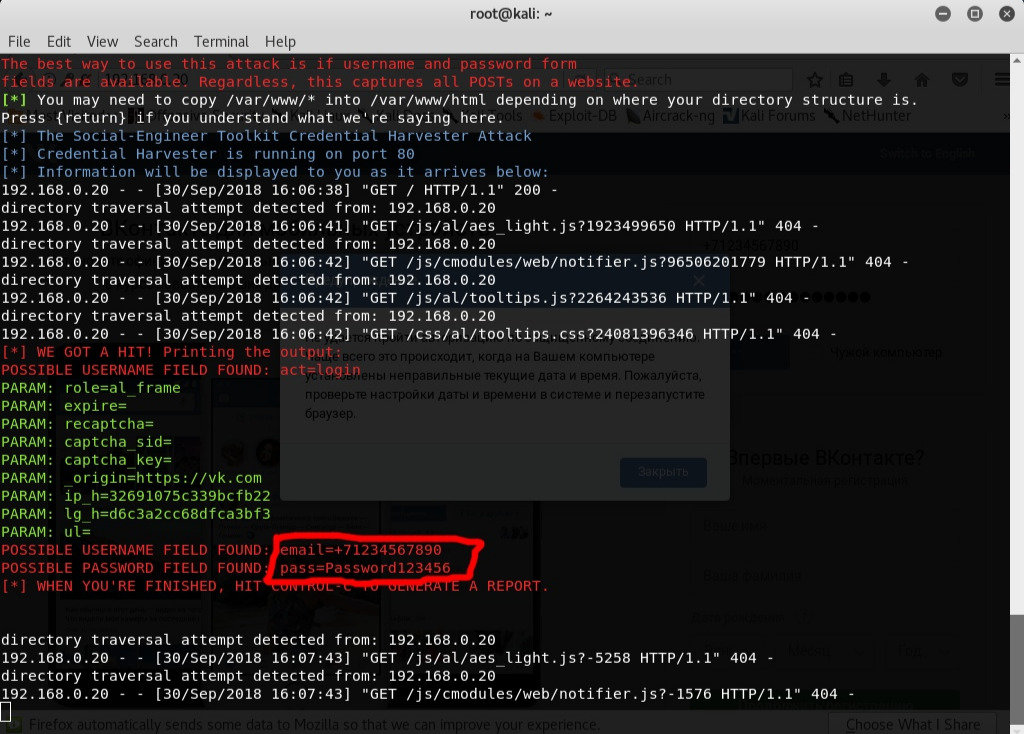

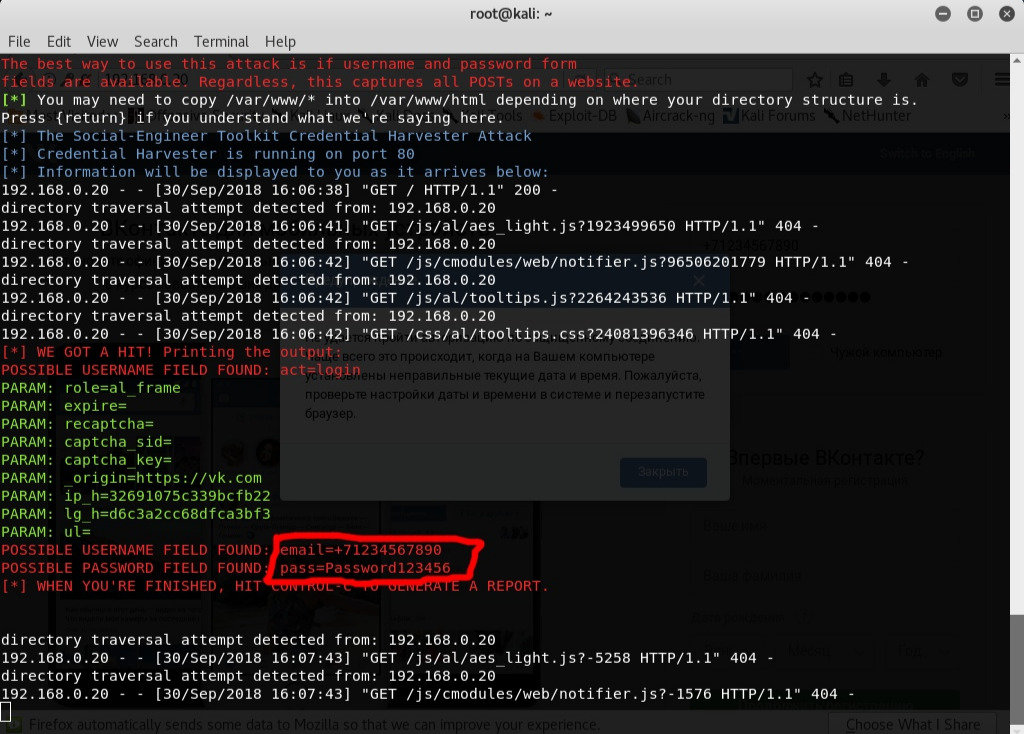

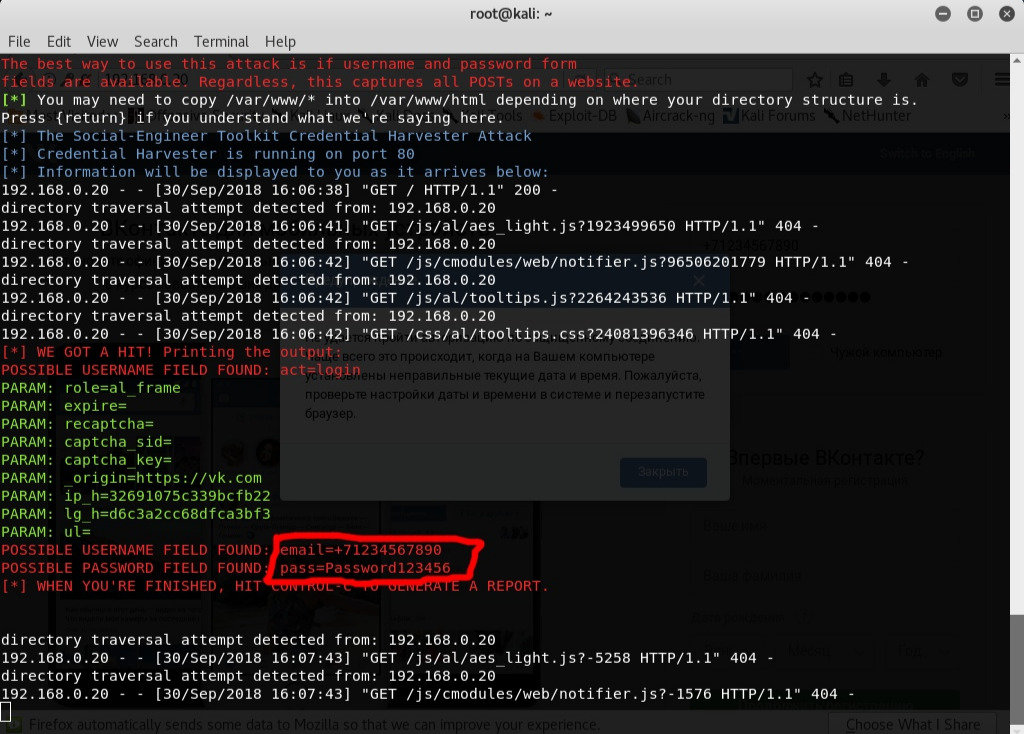

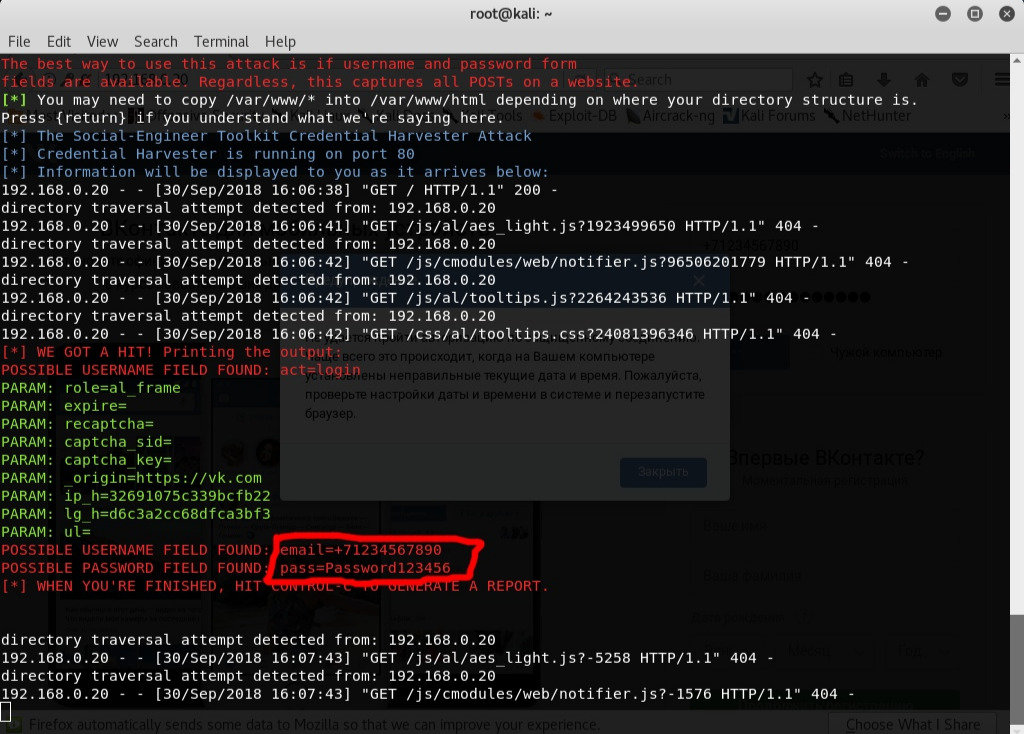

After entering their confidential melons, the system offers the victim to come back later, supposedly some kind of malfunction occurred or the username / password pair is not recognized. What, meanwhile, does an attacker see? Username and password entered by the victim. Thus, he got full access and can now enter the login and password of an unsuspecting user on the service, log in to his account under his profile and do whatever he wants in it.

Figure 7. The final result - the attacker receives the username and password of the victim

The end result - the attacker receives the username and password of the victim

It is possible that recent events related to leak of personal data of Sberbank employees , took place thanks to this tool. It is great for this type of attack, and with it you can also conduct mass mailing to Sberbank clients on behalf of employees whose base is already in the hands of attackers. In general, the Social-Engineer Toolkit is a powerful tool that has no equal so far. In earlier versions there was a function of sending SMS on behalf of any subscriber and any organization, but later the developers disabled the module. And if he acted at present, penetration into the system would be much easier, since SMS confirmation as an additional protection is now widespread. Whether the option is disabled for a long time and what modifications will be in the future to the instrument is still unknown.

conclusions

The method of social engineering is a subtle art. Having mastered it, you can be sure that the desired result will be obtained in 90-95% - it all depends on the ingenuity of the attacker and on the approach to a particular victim. As a rule, inattentive people fall into this bait, who are not so demanding on their own safety and rarely pay attention to details that seem insignificant at first glance (link in the browser line, text, etc.). True, we must admit that experienced users also come across this, albeit less often.

How to avoid such troubles? If you use social networks for communication, be sure to use two-factor authentication in addition to entering your login and password, thereby creating the complexity of an attacker to penetrate your profile.

Look carefully at the link in the browser line - as a rule, it is very similar to the original, the difference is in a pair of letters or numbers. So an inattentive user may not notice the hype. It is always better to double-check if possible: as a rule, the official websites of genuine organizations are on the very first line of search engines. If you received a suspicious link or a request from a friend, girlfriend, colleague, then do not be too lazy to contact the addressee in another way and clarify whether he sent it. Take care of yourself and your data!

Source: www.anti-malware.ru

- Introduction

- Introducing the Social-Engineer Toolkit

- A little practice, or How do they do it?

- conclusions

Please note that the article is written for informational purposes only and does not urge readers to illegal actions!

To begin with, it is worth explaining what social engineering is. This is a method of obtaining the necessary access to information, based on the characteristics of human psychology. The main goal of social engineering is to gain access to confidential information, passwords, banking data and other secure systems. First of all, I want to introduce readers to perhaps one of the most powerful and versatile tools, you can even call it the “Swiss knife” of social engineering. It is called the Social-Engineer Toolkit (SET), the figure shows its general view.

Figure 1. General view of the Social-Engineer Toolkit

General view of the Social-Engineer Toolkit

Introducing the Social-Engineer Toolkit

Social and technical attacks

The section includes a list of vectors for attacks:

- Website attack vectors

- Infectious Media Generator

- Creating payload and listener

- Mass attack

- Arduino-based attack vector

- Wireless access point attack vector

- QRCode generator attack vector

- Powershell attack vectors

- 3rd party modules

Figure 2. Sections of the social-technical attack in the Social-Engineer Toolkit

Social-technical attack sections in the Social-Engineer Toolkit

The website vectors section is divided into methods:

- Java Deployment Method

- Metasploit Browser Method

- Harvester Attack Method Tabbat Attack Method

- Web Hiding Attack Method

- Multi-user web method

- Fullscreen attack method

- HTA attack method

Figure 3. Attack methods of the socio-technical section

Attack methods of the socio-technical section

A little practice, or How do they do it?

Suppose an attacker needs to collect data about a specific victim, find out usernames, passwords and have access to all correspondence. So, for this, he uses the attack method on the harvester (that is, on collecting information). A cybercriminal proceeds as follows: selects the Social-Engineering Attacks item, then selects the Website Attack Vectors, then the Credential Harvester Attack Method. Three menu items will appear: 1) Web site templates; 2) Cloning sites; 3) Custom import.

Figure 4. Harvester type attack vector selection

Harvester type attack vector selection

Further, the attacker learns the type of his network address, since the Social-Engineer Toolkit will know where to redirect all the collected information. To do this, enter the ifconfig command. In this case, it is the address 192.168.0.20 (the IP address assigned to your interface) - its attacker will clone and attack in the future. An example of a social network VKontakte is shown below in the figure.

Figure 5. Entering a network address and cloning a site for an attack

Entering a network address and cloning a site for an attack

After completing the configuration, the attacker uses the standard service to convert the link and sends it to the victim. Usually a link to a photo or interesting content is sent on behalf of a friend or colleague. After clicking on the link, the user sees a familiar interface. However, looking at the address bar, you can pay attention that instead of the usual address the same 192.168.0.20 is indicated there. Due to inattention, many simply do not pay attention to this and enter their username and password.

Figure 6. Fake page view

Fake Page View

How cybercriminals steal data through social engineering

After entering their confidential melons, the system offers the victim to come back later, supposedly some kind of malfunction occurred or the username / password pair is not recognized. What, meanwhile, does an attacker see? Username and password entered by the victim. Thus, he got full access and can now enter the login and password of an unsuspecting user on the service, log in to his account under his profile and do whatever he wants in it.

Figure 7. The final result - the attacker receives the username and password of the victim

The end result - the attacker receives the username and password of the victim

It is possible that recent events related to leak of personal data of Sberbank employees , took place thanks to this tool. It is great for this type of attack, and with it you can also conduct mass mailing to Sberbank clients on behalf of employees whose base is already in the hands of attackers. In general, the Social-Engineer Toolkit is a powerful tool that has no equal so far. In earlier versions there was a function of sending SMS on behalf of any subscriber and any organization, but later the developers disabled the module. And if he acted at present, penetration into the system would be much easier, since SMS confirmation as an additional protection is now widespread. Whether the option is disabled for a long time and what modifications will be in the future to the instrument is still unknown.

conclusions

The method of social engineering is a subtle art. Having mastered it, you can be sure that the desired result will be obtained in 90-95% - it all depends on the ingenuity of the attacker and on the approach to a particular victim. As a rule, inattentive people fall into this bait, who are not so demanding on their own safety and rarely pay attention to details that seem insignificant at first glance (link in the browser line, text, etc.). True, we must admit that experienced users also come across this, albeit less often.

How to avoid such troubles? If you use social networks for communication, be sure to use two-factor authentication in addition to entering your login and password, thereby creating the complexity of an attacker to penetrate your profile.

Look carefully at the link in the browser line - as a rule, it is very similar to the original, the difference is in a pair of letters or numbers. So an inattentive user may not notice the hype. It is always better to double-check if possible: as a rule, the official websites of genuine organizations are on the very first line of search engines. If you received a suspicious link or a request from a friend, girlfriend, colleague, then do not be too lazy to contact the addressee in another way and clarify whether he sent it. Take care of yourself and your data!

Source: www.anti-malware.ru

Original message

Original message

Человек — самое слабое звено в безопасности. Благодаря социальной инженерии злоумышленники получают доступ к конфиденциальным данным и загружают в корпоративные системы вредоносные объекты. Но как именно это происходит и какие инструменты используются?

Введение

Обращаем внимание, что статья написана исключительно в ознакомительных целях и не призывает читателей к противоправным действиям!

Для начала стоит объяснить, что же такое социальная инженерия. Это метод получения необходимого доступа к информации, основанный на особенностях психологии людей. Главной целью социальной инженерии является получение доступа к конфиденциальной информации, паролям, банковским данным и другим защищенным системам. Прежде всего, хочется познакомить читателей, пожалуй, с одним из самых мощных и универсальных инструментов, можно даже назвать его «швейцарским ножом» социальной инженерии. Называется он Social-Engineer Toolkit (SET), на рисунке показан его общий вид.

Рисунок 1. Общий вид инструмента Social-Engineer Toolkit

Общий вид инструмента Social-Engineer Toolkit

Знакомство с Social-Engineer Toolkit

Социально-технические атаки

Раздел включает в себя список векторов для атак:

Рисунок 2. Разделы социально-технической атаки в Social-Engineer Toolkit

Разделы социально-технической атаки в Social-Engineer Toolkit

Раздел векторы веб-сайтов подразделяется на методы:

Рисунок 3. Методы атак социально-технического раздела

Методы атак социально-технического раздела

Немного практики, или Как они это делают?

Предположим, злоумышленнику необходимо собрать данные о конкретной жертве, узнать логины, пароли и иметь доступ ко всей переписке. Значит, для этого он использует метод атаки на харвестер (то есть на сбор информации). Киберпреступник поступает следующим образом: выбирает пункт Social-Engineering Attacks (Социально-технические атаки), затем — Website Attack Vectors (Векторы веб-сайтов), после этого — Credential Harvester Attack Method (Способ атаки на харвестер). Появится три пункта меню: 1) Шаблоны веб сайтов; 2) Клонирование сайтов; 3) Пользовательский импорт.

Рисунок 4. Харвестерный тип выбор вектора атаки

Харвестерный тип выбор вектора атаки

Дальше злоумышленник узнает тип своего сетевого адреса, так как Social-Engineer Toolkit будет знать, куда перенаправлять всю собранную информацию. Для этого вводится команда ifconfig. В данном случае это адрес 192.168.0.20 (IP-адрес, присваиваемый вашему интерфейсу) — его злоумышленник будет клонировать и в дальнейшем атаковать. Пример с социальной сетью ВКонтакте показан ниже на рисунке.

Рисунок 5. Ввод сетевого адреса и клонирование сайта для атаки

Ввод сетевого адреса и клонирование сайта для атаки

После завершения конфигурации злоумышленник использует стандартный сервис для конвертирования ссылки и отправляет ее жертве. Обычно присылается ссылка на фото или интересный контент от имени друга или коллеги. После перехода по ссылке пользователь видит знакомый интерфейс. Однако посмотрев в адресную строку, можно обратить внимание, что вместо привычного адреса там указан тот самый 192.168.0.20. Из-за невнимательности многие попросту не обращают на это внимание и вводят свои логин и пароль.

Рисунок 6. Вид поддельной страницы

Вид поддельной страницы

Как злоумышленники воруют данные с помощью социальной инженерии

После ввода своих конфиденциальных дынных система предлагает жертве зайти позже, якобы произошел какой-то сбой или пара логин-пароль не распознается. Что же тем временем видит злоумышленник? Логин и пароль, которые ввела жертва. Тем самым он заполучил полный доступ и теперь может вводить логин и пароль ничего не подозревающего пользователя на сервисе, под его профилем входить в его аккаунт и совершать в нем все, что захочет.

Рисунок 7. Конечный результат — злоумышленник получает логин и пароль жертвы

Конечный результат — злоумышленник получает логин и пароль жертвы

Не исключено, что последние события, связанные с утечкой персональных данных сотрудников Сбербанка, имели место благодаря этому инструменту. Он отлично подходит для такого типа атаки, и с его помощью можно также проводить массовую рассылку клиентам Сбербанка от лица сотрудников, чья база уже находится в руках злоумышленников. В целом, Social-Engineer Toolkit — мощный инструмент, которому пока нет равных. В более ранних версиях была функция отправки SMS от имени любого абонента и любой организации, но позже разработчики отключили модуль. И если бы он действовал в настоящее время, то проникновение в систему было бы намного легче, поскольку SMS-подтверждение как дополнительная защита сейчас распространено. Надолго ли отключена опция и какие модификации будут в будущем к инструменту — пока неизвестно.

Выводы

Метод социальной инженерии — это тонкое искусство. Овладев им, можно быть уверенным, что желаемый результат будет получен в 90-95% — все зависит от сообразительности злоумышленника и от подхода к определенной жертве. Как правило, на эту удочку попадаются невнимательные люди, которые не так требовательны к собственной безопасности и редко обращают внимание на малозначительные на первый взгляд детали (ссылка в браузерной строке, текст и прочее). Правда, надо признать, что опытные пользователи тоже попадаются на это, хотя и реже.

Как же избежать подобных неприятностей? Если вы используете социальные сети для общения, то обязательно кроме ввода логина и пароля используйте двухфакторную аутентификацию, тем самым вы создадите сложность злоумышленнику для проникновения в ваш профиль.

Внимательно смотрите на ссылку в браузерной строке — как правило, она очень схожа с оригиналом, разница в паре букв или цифр. Так что невнимательный пользователь может и не заметить обмана. Всегда лучше перепроверить, если имеется возможность: как правило, официальные сайты подлинных организаций находятся на самой первой строке поисковых систем. Если вам пришла подозрительная ссылка или просьба от друга, подруги, коллеги, то не поленитесь связаться с адресатом другим способом и уточнить, он ли ее прислал. Берегите себя и свои данные!

Источник: www.anti-malware.ru

Введение

Обращаем внимание, что статья написана исключительно в ознакомительных целях и не призывает читателей к противоправным действиям!

Для начала стоит объяснить, что же такое социальная инженерия. Это метод получения необходимого доступа к информации, основанный на особенностях психологии людей. Главной целью социальной инженерии является получение доступа к конфиденциальной информации, паролям, банковским данным и другим защищенным системам. Прежде всего, хочется познакомить читателей, пожалуй, с одним из самых мощных и универсальных инструментов, можно даже назвать его «швейцарским ножом» социальной инженерии. Называется он Social-Engineer Toolkit (SET), на рисунке показан его общий вид.

Рисунок 1. Общий вид инструмента Social-Engineer Toolkit

Общий вид инструмента Social-Engineer Toolkit

Знакомство с Social-Engineer Toolkit

Социально-технические атаки

Раздел включает в себя список векторов для атак:

- Векторы атаки веб-сайтов

- Инфекционный медиагенератор

- Создание полезной нагрузки и слушателя

- Массовая атака

- Вектор атаки на основе Arduino

- Вектор атаки беспроводной точки доступа

- Вектор атаки генератора QRCode

- Векторы атаки Powershell

- Сторонние модули

Рисунок 2. Разделы социально-технической атаки в Social-Engineer Toolkit

Разделы социально-технической атаки в Social-Engineer Toolkit

Раздел векторы веб-сайтов подразделяется на методы:

- Метод внедрения Java

- Метод использования браузера Metasploit

- Метод атаки на харвестерМетод атаки таббата

- Метод атаки веб-гейдинга

- Многопользовательский веб-метод

- Полноэкранный метод атаки

- Метод атаки HTA

Рисунок 3. Методы атак социально-технического раздела

Методы атак социально-технического раздела

Немного практики, или Как они это делают?

Предположим, злоумышленнику необходимо собрать данные о конкретной жертве, узнать логины, пароли и иметь доступ ко всей переписке. Значит, для этого он использует метод атаки на харвестер (то есть на сбор информации). Киберпреступник поступает следующим образом: выбирает пункт Social-Engineering Attacks (Социально-технические атаки), затем — Website Attack Vectors (Векторы веб-сайтов), после этого — Credential Harvester Attack Method (Способ атаки на харвестер). Появится три пункта меню: 1) Шаблоны веб сайтов; 2) Клонирование сайтов; 3) Пользовательский импорт.

Рисунок 4. Харвестерный тип выбор вектора атаки

Харвестерный тип выбор вектора атаки

Дальше злоумышленник узнает тип своего сетевого адреса, так как Social-Engineer Toolkit будет знать, куда перенаправлять всю собранную информацию. Для этого вводится команда ifconfig. В данном случае это адрес 192.168.0.20 (IP-адрес, присваиваемый вашему интерфейсу) — его злоумышленник будет клонировать и в дальнейшем атаковать. Пример с социальной сетью ВКонтакте показан ниже на рисунке.

Рисунок 5. Ввод сетевого адреса и клонирование сайта для атаки

Ввод сетевого адреса и клонирование сайта для атаки

После завершения конфигурации злоумышленник использует стандартный сервис для конвертирования ссылки и отправляет ее жертве. Обычно присылается ссылка на фото или интересный контент от имени друга или коллеги. После перехода по ссылке пользователь видит знакомый интерфейс. Однако посмотрев в адресную строку, можно обратить внимание, что вместо привычного адреса там указан тот самый 192.168.0.20. Из-за невнимательности многие попросту не обращают на это внимание и вводят свои логин и пароль.

Рисунок 6. Вид поддельной страницы

Вид поддельной страницы

Как злоумышленники воруют данные с помощью социальной инженерии

После ввода своих конфиденциальных дынных система предлагает жертве зайти позже, якобы произошел какой-то сбой или пара логин-пароль не распознается. Что же тем временем видит злоумышленник? Логин и пароль, которые ввела жертва. Тем самым он заполучил полный доступ и теперь может вводить логин и пароль ничего не подозревающего пользователя на сервисе, под его профилем входить в его аккаунт и совершать в нем все, что захочет.

Рисунок 7. Конечный результат — злоумышленник получает логин и пароль жертвы

Конечный результат — злоумышленник получает логин и пароль жертвы

Не исключено, что последние события, связанные с утечкой персональных данных сотрудников Сбербанка, имели место благодаря этому инструменту. Он отлично подходит для такого типа атаки, и с его помощью можно также проводить массовую рассылку клиентам Сбербанка от лица сотрудников, чья база уже находится в руках злоумышленников. В целом, Social-Engineer Toolkit — мощный инструмент, которому пока нет равных. В более ранних версиях была функция отправки SMS от имени любого абонента и любой организации, но позже разработчики отключили модуль. И если бы он действовал в настоящее время, то проникновение в систему было бы намного легче, поскольку SMS-подтверждение как дополнительная защита сейчас распространено. Надолго ли отключена опция и какие модификации будут в будущем к инструменту — пока неизвестно.

Выводы

Метод социальной инженерии — это тонкое искусство. Овладев им, можно быть уверенным, что желаемый результат будет получен в 90-95% — все зависит от сообразительности злоумышленника и от подхода к определенной жертве. Как правило, на эту удочку попадаются невнимательные люди, которые не так требовательны к собственной безопасности и редко обращают внимание на малозначительные на первый взгляд детали (ссылка в браузерной строке, текст и прочее). Правда, надо признать, что опытные пользователи тоже попадаются на это, хотя и реже.

Как же избежать подобных неприятностей? Если вы используете социальные сети для общения, то обязательно кроме ввода логина и пароля используйте двухфакторную аутентификацию, тем самым вы создадите сложность злоумышленнику для проникновения в ваш профиль.

Внимательно смотрите на ссылку в браузерной строке — как правило, она очень схожа с оригиналом, разница в паре букв или цифр. Так что невнимательный пользователь может и не заметить обмана. Всегда лучше перепроверить, если имеется возможность: как правило, официальные сайты подлинных организаций находятся на самой первой строке поисковых систем. Если вам пришла подозрительная ссылка или просьба от друга, подруги, коллеги, то не поленитесь связаться с адресатом другим способом и уточнить, он ли ее прислал. Берегите себя и свои данные!

Источник: www.anti-malware.ru