Hacking iPhone is easier for security officials than Android smartphones

The American police and the FBI have learned to successfully crack the protection of smartphones. Moreover, extracting data from the iPhone at the moment, according to representatives of the US law enforcement system, is a simpler task compared to the "opening" of Android gadgets. More recently, the situation was completely opposite.

Hacking Android smartphones gets complicated

US law enforcement has learned to successfully extract data from smartphones. Recently, however, hacking gadgets running Android is much more difficult for them than iPhone.

Nevertheless, it is possible to get the information necessary for a forensic investigation from virtually any telephone - this is only a matter of time and resources spent. These conclusions were made by journalists of the publication Motherboard, having talked with representatives of the American law enforcement system and analyzing the test results of popular tools for hacking mobile electronics.

According to Rex Kaiser (Rex Kiser), a Texas-based detective who works on digital forensics for the Fort Worth Police Department, hacking an iPhone a year ago was extremely difficult, unlike Android devices. To date, the situation has changed dramatically: experts have everything necessary to “open” most of the iPhone models, including the iPhone X, while many flagship smartphones based on the Google operating system are not amenable to specialists.

Hacking iPhone police is easier than Android smartphones

Law enforcement agencies around the world see a big problem in secure communications: criminals take advantage of opportunities designed to initially serve as a tool to preserve the privacy of ordinary law-abiding citizens and commercial secrets of legal business.

US intelligence and police officials for many years require from technology companies introducing backdoors into their products, providing access to user data. Technology companies are resisting this, citing the interests of their customers, while continuing to introduce new security features. Detective Kaiser believes that they are doing this with only one purpose - to impede the activities of law enforcement agencies, and concern about the privacy of user data is just an excuse.

Than Americans crack smartphones

There are at least two companies selling tools for hacking smartphones to US law enforcement agencies that are able to cope with data decryption and neutralization of protection tools for the most “advanced” models.

The results of tests conducted by the National Institute of Standards and Technology (NIST) confirm that these tools can extract a lot of useful information from devices and applications, says Motherboard.

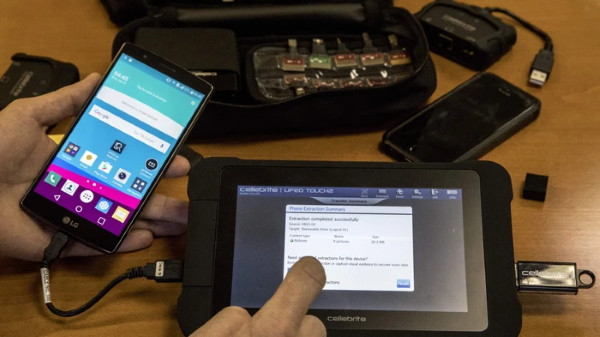

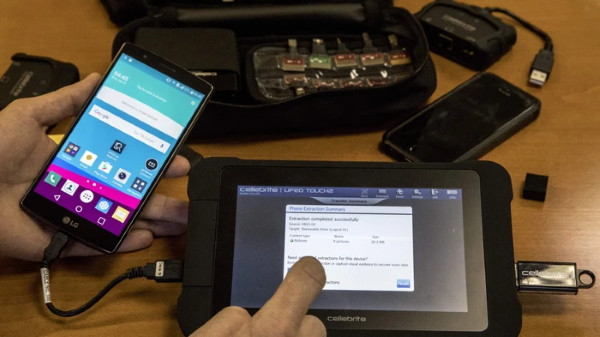

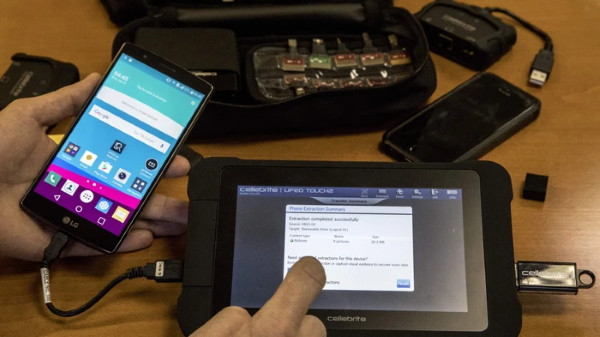

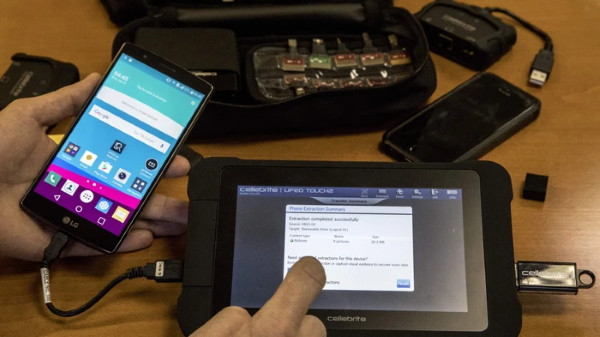

One of the key suppliers of hardware and software for extracting data from smartphones to the US police and the FBI is the Israeli company Cellebrite. In June 2019, she announced that her new solution could handle encryption on any iOS device and many popular Android devices.

According to a NIST study, Cellebrite UFED 4PC is capable of extracting a ton of valuable information from iPhone X and older models - location data, SMS, call history, contact information, and in some cases, information from Twitter, Linkedin, Instagram, Pinterest and Snapchat .

Significantly worse, UFED 4PC handles hacking Android devices. In particular, the program cannot extract geolocation data and social networks from Google Pixel 2, Samsung Galaxy S9, as well as the Samsung Galaxy Tab S2 tablet. Huawei P20 Pro does not give in to cracking at all.

Another regular partner of the US security forces is the local Grayshift company, founded by former Apple security experts. Justin Fisher (Justin Fisher) and Braden Thomas (Braden Thomas). She specializes in developing tools for hacking Apple gadgets.

The company offers a device called Graykey at a price of $ 15 thousand to $ 30 thousand, which allows you to decrypt the iPhone media. NIST tests showed that the “little gray box” really provides access to all the contents of any Apple smartphone up to iPhone X excluding the data of the Pinterest Internet service.

Situation in Russia

Russian law enforcement agencies are not far behind overseas colleagues. CNews has repeatedly covered the procurement processes of such equipment for the needs of various departments.

For example, in March 2018, the Directorate of the Investigative Committee for the Volgograd Region purchased for 800 thousand rubles. Cellebrite's UFED Touch2 Ultimate Ruggedized handheld system. The supplier was LAN-project.

In 2017, the Khabarovsk Territory Ministry of the Interior updated the Cellebtire UFED Touch software to the UFED Touch2 Ultimate version, purchasing the corresponding services for RUB 1.26 million. at the LAN project. Through the same company, UFED Touch2 was purchased by Sberbank, which paid 4.1 million rubles. for 11 units.

August 2018 was reported on the acquisition by the Military Investigation Department of the Investigative Committee of Russia (IC) in the Central and Eastern Military Districts of hardware and software systems for hacking smartphones, other digital devices and their components worth over 5 million rubles. Under the terms of the contract, the IC was to receive an autonomous device for collecting, copying and analyzing information iDC-8811 Forensic Magicube V3 manufactured by Chinese Xiamen Meiya Pico Information, a set of pre-installed forensic software iDC-4501 Mobile Forensics System V2 for removing and examining information from mobile communication devices , smart cards and memory cards, as well as IFM-2008 Forensics Master software designed for the study of computer information, a set of UFED 4PC Ultimate tools manufactured by Cellebrite, including UFED applications, peripherals and accessories, in particular the UFED Physical Analyzer solution for deep decoding and preparation of reports.

In November 2019, the Ministry of Internal Affairs of the Novosibirsk Region acquired licenses for the Oxygen Forensic Suite software for 299 thousand rubles. The program allows you to retrieve data from smartphones, including viewing contacts, correspondence and data on user calls. According to the developer company, the Ministry of Internal Affairs, the Federal Security Service, the Federal Security Service, the Ministry of Justice, the Investigative Committee, the K Office and other departments are already using its solutions.

Hacking iPhone is easier for security officials than Android smartphones

The American police and the FBI have learned to successfully crack the protection of smartphones. Moreover, extracting data from the iPhone at the moment, according to representatives of the US law enforcement system, is a simpler task compared to the "opening" of Android gadgets. More recently, the situation was completely opposite.

Hacking Android smartphones gets complicated

US law enforcement has learned to successfully extract data from smartphones. Recently, however, hacking gadgets running Android is much more difficult for them than iPhone.

Nevertheless, it is possible to get the information necessary for a forensic investigation from virtually any telephone - this is only a matter of time and resources spent. These conclusions were made by journalists of the publication Motherboard, having talked with representatives of the American law enforcement system and analyzing the test results of popular tools for hacking mobile electronics.

According to Rex Kaiser (Rex Kiser), a Texas-based detective who works on digital forensics for the Fort Worth Police Department, hacking an iPhone a year ago was extremely difficult, unlike Android devices. To date, the situation has changed dramatically: experts have everything necessary to “open” most of the iPhone models, including the iPhone X, while many flagship smartphones based on the Google operating system are not amenable to specialists.

Hacking iPhone police is easier than Android smartphones

Law enforcement agencies around the world see a big problem in secure communications: criminals take advantage of opportunities designed to initially serve as a tool to preserve the privacy of ordinary law-abiding citizens and commercial secrets of legal business.

US intelligence and police officials for many years require from technology companies introducing backdoors into their products, providing access to user data. Technology companies are resisting this, citing the interests of their customers, while continuing to introduce new security features. Detective Kaiser believes that they are doing this with only one purpose - to impede the activities of law enforcement agencies, and concern about the privacy of user data is just an excuse.

Than Americans crack smartphones

There are at least two companies selling tools for hacking smartphones to US law enforcement agencies that are able to cope with data decryption and neutralization of protection tools for the most “advanced” models.

The results of tests conducted by the National Institute of Standards and Technology (NIST) confirm that these tools can extract a lot of useful information from devices and applications, says Motherboard.

One of the key suppliers of hardware and software for extracting data from smartphones to the US police and the FBI is the Israeli company Cellebrite. In June 2019, she announced that her new solution could handle encryption on any iOS device and many popular Android devices.

According to a NIST study, Cellebrite UFED 4PC is capable of extracting a ton of valuable information from iPhone X and older models - location data, SMS, call history, contact information, and in some cases, information from Twitter, Linkedin, Instagram, Pinterest and Snapchat .

Significantly worse, UFED 4PC handles hacking Android devices. In particular, the program cannot extract geolocation data and social networks from Google Pixel 2, Samsung Galaxy S9, as well as the Samsung Galaxy Tab S2 tablet. Huawei P20 Pro does not give in to cracking at all.

Another regular partner of the US security forces is the local Grayshift company, founded by former Apple security experts. Justin Fisher (Justin Fisher) and Braden Thomas (Braden Thomas). She specializes in developing tools for hacking Apple gadgets.

The company offers a device called Graykey at a price of $ 15 thousand to $ 30 thousand, which allows you to decrypt the iPhone media. NIST tests showed that the “little gray box” really provides access to all the contents of any Apple smartphone up to iPhone X excluding the data of the Pinterest Internet service.

Situation in Russia

Russian law enforcement agencies are not far behind overseas colleagues. CNews has repeatedly covered the procurement processes of such equipment for the needs of various departments.

For example, in March 2018, the Directorate of the Investigative Committee for the Volgograd Region purchased for 800 thousand rubles. Cellebrite's UFED Touch2 Ultimate Ruggedized handheld system. The supplier was LAN-project.

In 2017, the Khabarovsk Territory Ministry of the Interior updated the Cellebtire UFED Touch software to the UFED Touch2 Ultimate version, purchasing the corresponding services for RUB 1.26 million. at the LAN project. Through the same company, UFED Touch2 was purchased by Sberbank, which paid 4.1 million rubles. for 11 units.

August 2018 was reported on the acquisition by the Military Investigation Department of the Investigative Committee of Russia (IC) in the Central and Eastern Military Districts of hardware and software systems for hacking smartphones, other digital devices and their components worth over 5 million rubles. Under the terms of the contract, the IC was to receive an autonomous device for collecting, copying and analyzing information iDC-8811 Forensic Magicube V3 manufactured by Chinese Xiamen Meiya Pico Information, a set of pre-installed forensic software iDC-4501 Mobile Forensics System V2 for removing and examining information from mobile communication devices , smart cards and memory cards, as well as IFM-2008 Forensics Master software designed for the study of computer information, a set of UFED 4PC Ultimate tools manufactured by Cellebrite, including UFED applications, peripherals and accessories, in particular the UFED Physical Analyzer solution for deep decoding and preparation of reports.

In November 2019, the Ministry of Internal Affairs of the Novosibirsk Region acquired licenses for the Oxygen Forensic Suite software for 299 thousand rubles. The program allows you to retrieve data from smartphones, including viewing contacts, correspondence and data on user calls. According to the developer company, the Ministry of Internal Affairs, the Federal Security Service, the Federal Security Service, the Ministry of Justice, the Investigative Committee, the K Office and other departments are already using its solutions.

Hacking iPhone is easier for security officials than Android smartphones

Original message

Original message

Взлом iPhone силовикам дается проще, чем смартфонов на Android

Американская полиция и ФБР научились успешно взламывать защиту смартфонов. Причем извлечение данных из iPhone на текущий момент, по мнению представителей правоохранительной системы США, представляет собой более простую задачу по сравнению со «вскрытием» Android-гаджетов. Совсем недавно ситуация была полностью противоположной.

Взлом Android-смартфонов усложняется

Правоохранительные органы США научились успешно извлекать данные из смартфонов. Однако в последнее время взлом гаджетов под управлением Android им дается значительно сложнее, нежели iPhone.

Тем не менее, добыть необходимую для криминалистической экспертизы информацию можно практически из любого телефона – это лишь вопрос времени и затраченных ресурсов. К таким выводам пришли журналисты издания Motherboard, поговорив с представителями американской правоохранительной системы и проанализировав результаты испытаний популярных инструментариев для взлома мобильной электроники.

По словам Рекса Кайзера (Rex Kiser), техасского детектива, который занимается цифровой судебной экспертизой в интересах Департамента полиции города Форт-Уэрт, еще год назад взломать iPhone было крайне сложно в отличие от Android-устройств. На сегодняшний день ситуация кардинально изменилась: у специалистов есть всех необходимое для «вскрытия» большинства моделей iPhone, включая iPhone X, в то время как многие флагманские смартфоны на базе операционной системы Google специалистам не поддаются.

Взлом iPhone полиции дается проще, чем смартфонов на Android

Правоохранительные органы всего мира видят большую проблему в защищенных коммуникациях: преступники пользуются возможностями, призванными изначально служить инструментом для сохранения тайны частной жизни рядовым законопослушным гражданам и коммерческой тайны легальному бизнесу.

Представители спецслужб и полиции США уже много лет требуют от технологических компаний внедрения бэкдоров в свои продукты, обеспечивающих доступ к пользовательским данным. Технологические компании этому сопротивляются, ссылаясь на интересы своих клиентов, при этом продолжая внедрять новые средства защиты. Детектив Кайзер считает, что делают они это лишь с одной целью – воспрепятствовать деятельности правоохранительных органов, а беспокойство о конфиденциальности данных пользователей – лишь предлог.

Чем американцы взламывают смартфоны

Существует как минимум две компании, продающие инструменты для взлома смартфонов американским правоохранителям, которые способны справиться с расшифровкой данных и нейтрализацией средств защиты наиболее «продвинутых» моделей.

Результаты тестов, проведенных Национальным институтом стандартов и технологий (National Institute of Standards and Technology, NIST), подтверждают, что эти инструменты способны извлечь массу полезной информации из устройств и приложений, отмечает Motherboard.

Одним из ключевых поставщиков оборудования и ПО для извлечения данных из смартфонов для американской полиции и ФБР является израильская компания Cellebrite. В июне 2019 г. она объявила о том, что ее новое решение может справиться с шифрованием на любом устройстве под управлением iOS и многими популярными Android-девайсами.

По данным исследования NIST, ПО Cellebrite UFED 4PC способно извлекать iPhone X и более старых моделей массу ценной информации – данные о местоположении, SMS, историю вызовов, данные о контактах, а также в некоторых случаях сведения из Twitter, Linkedin, Instagram, Pinterest и Snapchat.

Значительно хуже UFED 4PC справляется со взломом Android-устройств. В частности, программа не может извлечь данные геолокации и социальных сетей из Google Pixel 2, Samsung Galaxy S9, а также планшета Samsung Galaxy Tab S2. Huawei P20 Pro вовсе не поддается взлому.

Другой постоянный партнер американских силовиков – местная компания Grayshift, основанная бывшими специалистами по безопасности Apple Джастином Фишером (Justin Fisher) и Брейденом Томасом (Braden Thomas). Она специализируется на разработке инструментов для взлома гаджетов Apple.

Компания предлагает устройство под названием Graykey по цене от $15 тыс. до $30 тыс., которое позволяет расшифровать носитель iPhone. Тесты NIST продемонстрировали, что «небольшая серая коробочка» действительно обеспечивает доступ ко всему содержимому любого смартфона Apple вплоть до iPhone X исключая данные интернет-сервиса Pinterest.

Ситуация в России

Российские правоохранительные структуры не отстают от заокеанских коллег. CNews неоднократно освещал процессы закупки подобного оборудования для нужд различных ведомств.

Например, в марте 2018 г. управление Следственного комитета по Волгоградской области закупило за 800 тыс. руб. переносной аппаратный комплекс UFED Touch2 Ultimate Ruggedized производства Cellebrite. Поставщиком выступила компания «ЛАН-проект».

В 2017 г. управление МВД по Хабаровскому краю обновило ПО Cellebtire UFED Touch до версии UFED Touch2 Ultimate, закупив соответствующие услуги за 1,26 млн руб. у «ЛАН-проект». Через эту же компанию UFED Touch2 закупил Сбербанк, заплативший 4,1 млн руб. за 11 единиц.

В августе 2018 г. сообщалось о приобретении Военным следственным управлением Следственного комитета России (СК) в Центральном и Восточном военном округах аппаратно-программных комплеков для взлома смартфонов, других цифровых устройств и комплектующих к ним стоимостью свыше 5 млн руб. По условиям контракта, СК должен был получить автономное устройство для съема, копирования и анализа информации iDC-8811 Forensic Magicube V3 производства китайской Xiamen Meiya Pico Information, комплекс предустановленного криминалистического ПО iDC-4501 Mobile Forensics System V2 для изъятия и исследования информации из мобильных устройств связи, смарт-карт и карт памяти, а также ПО IFM-2008 Forensics Master, предназначенное для исследования компьютерной информации, комплекс инструментов UFED 4PC Ultimate производства Cellebrite, включающий приложения UFED, периферийные устройства и принадлежности, в частности решение UFED Physical Analyzer для глубокого декодирования и подготовки отчетов.

В ноябре 2019 г. МВД Новосибирской области приобрело лицензии на ПО «Мобильный криминалист» за 299 тыс. руб. Программа позволяет извлекать данные из смартфонов, в том числе просматривать контакты, переписку и данные о звонках пользователя. По информации компании-разработчика, ее решениями уже пользуются MВД, ФСБ, ФСО, Минюст, Следственный комитет, Управление «К» и другие ведомства.

Взлом iPhone силовикам дается проще, чем смартфонов на Android

Американская полиция и ФБР научились успешно взламывать защиту смартфонов. Причем извлечение данных из iPhone на текущий момент, по мнению представителей правоохранительной системы США, представляет собой более простую задачу по сравнению со «вскрытием» Android-гаджетов. Совсем недавно ситуация была полностью противоположной.

Взлом Android-смартфонов усложняется

Правоохранительные органы США научились успешно извлекать данные из смартфонов. Однако в последнее время взлом гаджетов под управлением Android им дается значительно сложнее, нежели iPhone.

Тем не менее, добыть необходимую для криминалистической экспертизы информацию можно практически из любого телефона – это лишь вопрос времени и затраченных ресурсов. К таким выводам пришли журналисты издания Motherboard, поговорив с представителями американской правоохранительной системы и проанализировав результаты испытаний популярных инструментариев для взлома мобильной электроники.

По словам Рекса Кайзера (Rex Kiser), техасского детектива, который занимается цифровой судебной экспертизой в интересах Департамента полиции города Форт-Уэрт, еще год назад взломать iPhone было крайне сложно в отличие от Android-устройств. На сегодняшний день ситуация кардинально изменилась: у специалистов есть всех необходимое для «вскрытия» большинства моделей iPhone, включая iPhone X, в то время как многие флагманские смартфоны на базе операционной системы Google специалистам не поддаются.

Взлом iPhone полиции дается проще, чем смартфонов на Android

Правоохранительные органы всего мира видят большую проблему в защищенных коммуникациях: преступники пользуются возможностями, призванными изначально служить инструментом для сохранения тайны частной жизни рядовым законопослушным гражданам и коммерческой тайны легальному бизнесу.

Представители спецслужб и полиции США уже много лет требуют от технологических компаний внедрения бэкдоров в свои продукты, обеспечивающих доступ к пользовательским данным. Технологические компании этому сопротивляются, ссылаясь на интересы своих клиентов, при этом продолжая внедрять новые средства защиты. Детектив Кайзер считает, что делают они это лишь с одной целью – воспрепятствовать деятельности правоохранительных органов, а беспокойство о конфиденциальности данных пользователей – лишь предлог.

Чем американцы взламывают смартфоны

Существует как минимум две компании, продающие инструменты для взлома смартфонов американским правоохранителям, которые способны справиться с расшифровкой данных и нейтрализацией средств защиты наиболее «продвинутых» моделей.

Результаты тестов, проведенных Национальным институтом стандартов и технологий (National Institute of Standards and Technology, NIST), подтверждают, что эти инструменты способны извлечь массу полезной информации из устройств и приложений, отмечает Motherboard.

Одним из ключевых поставщиков оборудования и ПО для извлечения данных из смартфонов для американской полиции и ФБР является израильская компания Cellebrite. В июне 2019 г. она объявила о том, что ее новое решение может справиться с шифрованием на любом устройстве под управлением iOS и многими популярными Android-девайсами.

По данным исследования NIST, ПО Cellebrite UFED 4PC способно извлекать iPhone X и более старых моделей массу ценной информации – данные о местоположении, SMS, историю вызовов, данные о контактах, а также в некоторых случаях сведения из Twitter, Linkedin, Instagram, Pinterest и Snapchat.

Значительно хуже UFED 4PC справляется со взломом Android-устройств. В частности, программа не может извлечь данные геолокации и социальных сетей из Google Pixel 2, Samsung Galaxy S9, а также планшета Samsung Galaxy Tab S2. Huawei P20 Pro вовсе не поддается взлому.

Другой постоянный партнер американских силовиков – местная компания Grayshift, основанная бывшими специалистами по безопасности Apple Джастином Фишером (Justin Fisher) и Брейденом Томасом (Braden Thomas). Она специализируется на разработке инструментов для взлома гаджетов Apple.

Компания предлагает устройство под названием Graykey по цене от $15 тыс. до $30 тыс., которое позволяет расшифровать носитель iPhone. Тесты NIST продемонстрировали, что «небольшая серая коробочка» действительно обеспечивает доступ ко всему содержимому любого смартфона Apple вплоть до iPhone X исключая данные интернет-сервиса Pinterest.

Ситуация в России

Российские правоохранительные структуры не отстают от заокеанских коллег. CNews неоднократно освещал процессы закупки подобного оборудования для нужд различных ведомств.

Например, в марте 2018 г. управление Следственного комитета по Волгоградской области закупило за 800 тыс. руб. переносной аппаратный комплекс UFED Touch2 Ultimate Ruggedized производства Cellebrite. Поставщиком выступила компания «ЛАН-проект».

В 2017 г. управление МВД по Хабаровскому краю обновило ПО Cellebtire UFED Touch до версии UFED Touch2 Ultimate, закупив соответствующие услуги за 1,26 млн руб. у «ЛАН-проект». Через эту же компанию UFED Touch2 закупил Сбербанк, заплативший 4,1 млн руб. за 11 единиц.

В августе 2018 г. сообщалось о приобретении Военным следственным управлением Следственного комитета России (СК) в Центральном и Восточном военном округах аппаратно-программных комплеков для взлома смартфонов, других цифровых устройств и комплектующих к ним стоимостью свыше 5 млн руб. По условиям контракта, СК должен был получить автономное устройство для съема, копирования и анализа информации iDC-8811 Forensic Magicube V3 производства китайской Xiamen Meiya Pico Information, комплекс предустановленного криминалистического ПО iDC-4501 Mobile Forensics System V2 для изъятия и исследования информации из мобильных устройств связи, смарт-карт и карт памяти, а также ПО IFM-2008 Forensics Master, предназначенное для исследования компьютерной информации, комплекс инструментов UFED 4PC Ultimate производства Cellebrite, включающий приложения UFED, периферийные устройства и принадлежности, в частности решение UFED Physical Analyzer для глубокого декодирования и подготовки отчетов.

В ноябре 2019 г. МВД Новосибирской области приобрело лицензии на ПО «Мобильный криминалист» за 299 тыс. руб. Программа позволяет извлекать данные из смартфонов, в том числе просматривать контакты, переписку и данные о звонках пользователя. По информации компании-разработчика, ее решениями уже пользуются MВД, ФСБ, ФСО, Минюст, Следственный комитет, Управление «К» и другие ведомства.

Взлом iPhone силовикам дается проще, чем смартфонов на Android

التعديل الأخير بواسطة المشرف: