- Registrado

- 12 Dic 2017

- Mensajes

- 422

- Puntuación de reacción

- 451

- Puntos

- 193

Timing attack. How intelligence agencies deanonymize messenger users.

Imagine a situation: you are an employee of the special services, and your task is to calculate a particularly dangerous criminal involved in blackmail and appearing on the network periodically and only for data transmission. For criminal activity, he started a separate laptop, from which he “cut out” a microphone, speakers and a camera. A reasonable decision, given that the speakers also know how to listen.

He uses Tails as the operating system, although Whonix should be taken for maximum anonymity. One way or another, all traffic goes through Tor, it doesn’t trust a VPN, and Tor still needs it to work on Darknet.

For communication, he uses Jabber with PGP encryption, he could put Telegram, but this is a representative of the old school of criminals. Even if you have access to the Jabber server, you can only get encrypted data and Tor IP addresses. This is useless information.

The offender works on the principle of silence-gold, he won’t say too much, he won’t open the link or file. It is only known that he must be in the same country with you. It would seem that there is no chance to establish his identity, but this is an illusion, you can establish his identity despite all the measures taken by him.

The described case is ideal for applying a timing attack on the messenger. First of all, you need a program that will track and record all user inputs and outputs. He appeared on the network - the system immediately notes the time at home, left - the system recorded the exit time.

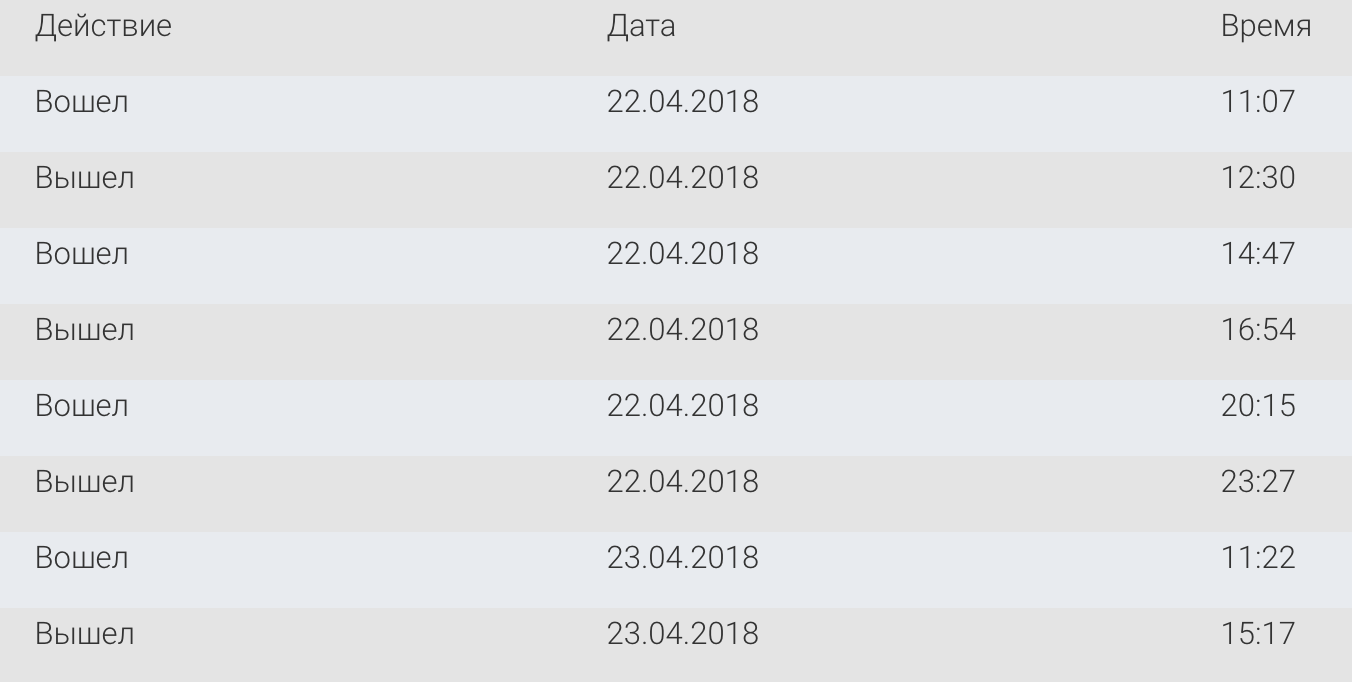

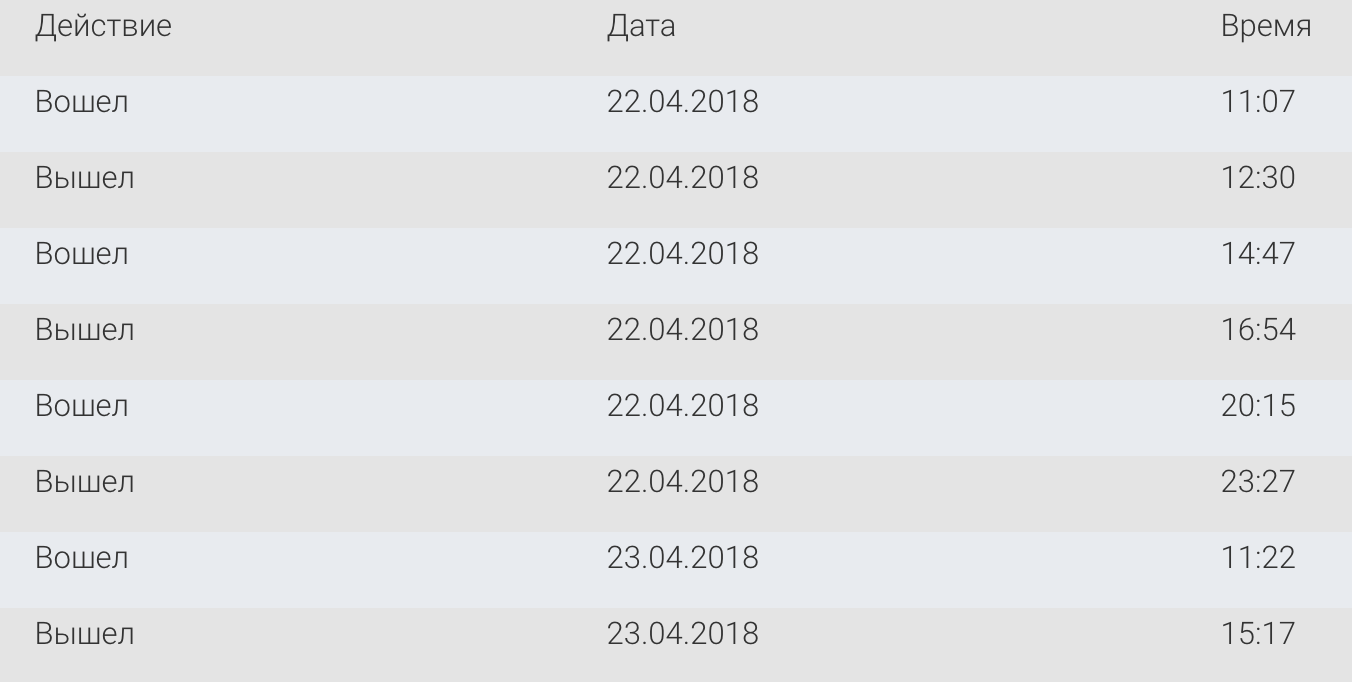

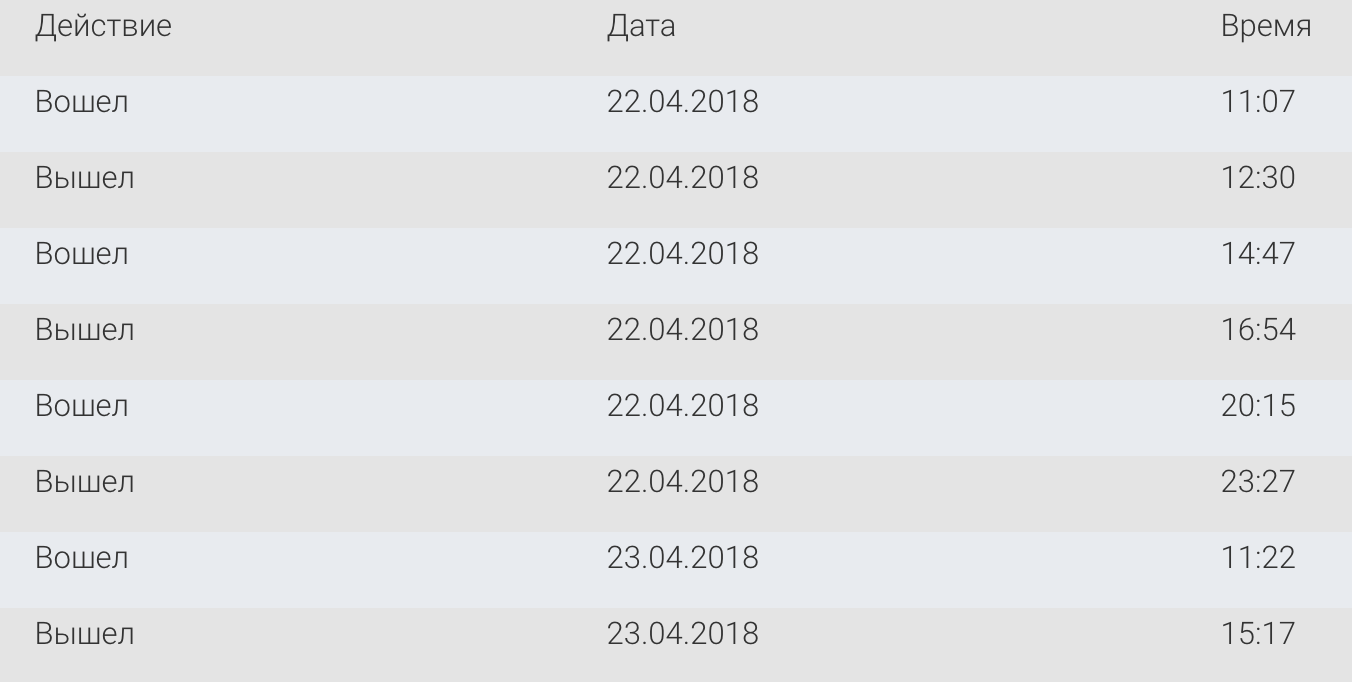

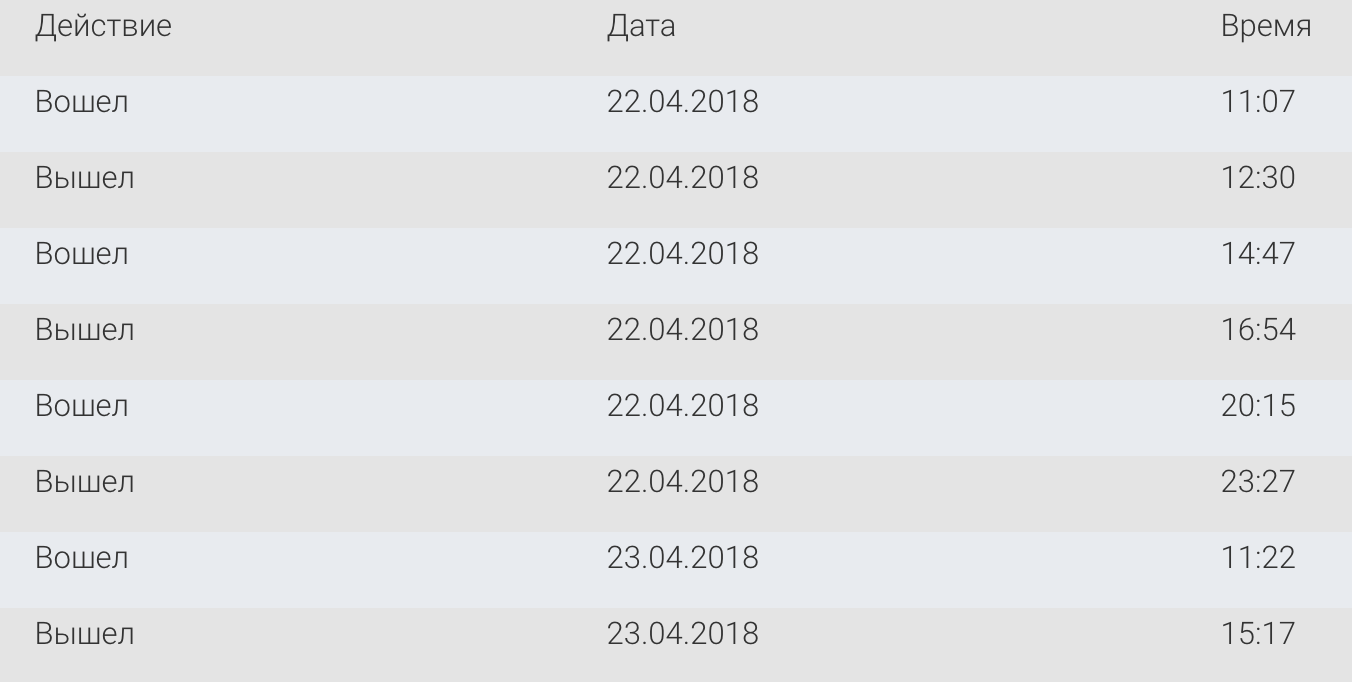

The log looks something like this: a table of inputs and outputs

Now you have in your hands a log of its activity for several days, it's time to use the ORM (operational-search measures) system. Such systems are at the disposal of the special services of most countries, in Russia it is SORM. You need to find out who in these countries +/- 5 minutes in your country connected to the Tor network.

We know that the goal that needs to be deanonymized was connected on 04/22/2018 at 11:07 and disconnected at 12:30. At the same time points (+/- 5 minutes) in the country, 3,000 people connected to the Tor network and disconnected from it. We take these 3,000 and see which of them connected again at 14:17 and disconnected at 16:54, how many people will remain?

So, step by step, the circle narrows, and in the end you will be able to calculate the place of access to the criminal network. The more often it enters the network and the less other users are at this time, the faster the timing attack will work.

What can interfere with the timing attack.

Constantly changing network exit points makes such an attack pointless. If the target periodically changes the exit points, this can complicate the search, but is a pre-acceptable option and is not able to confuse the system.

We hope that our readers do not belong to wanted criminals and they will not have to wander from one cafe with public Wi-Fi to another. However, everyone should take the second tip against the timing attack. We are talking about disabling the transfer of status information at the messenger level or establishing a permanent status of “offline”. Most instant messengers provide one of these features.

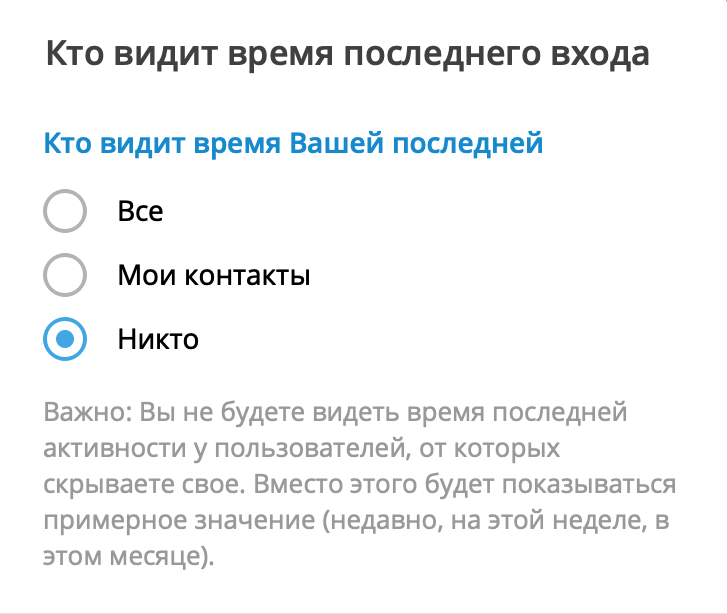

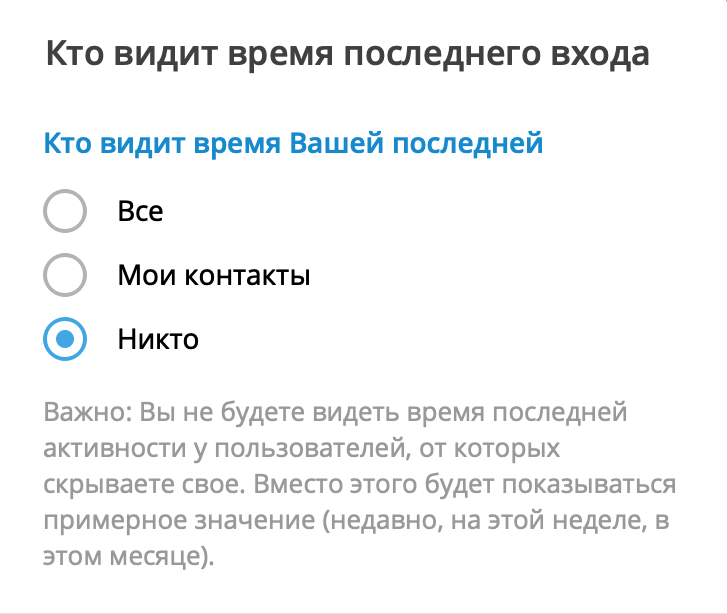

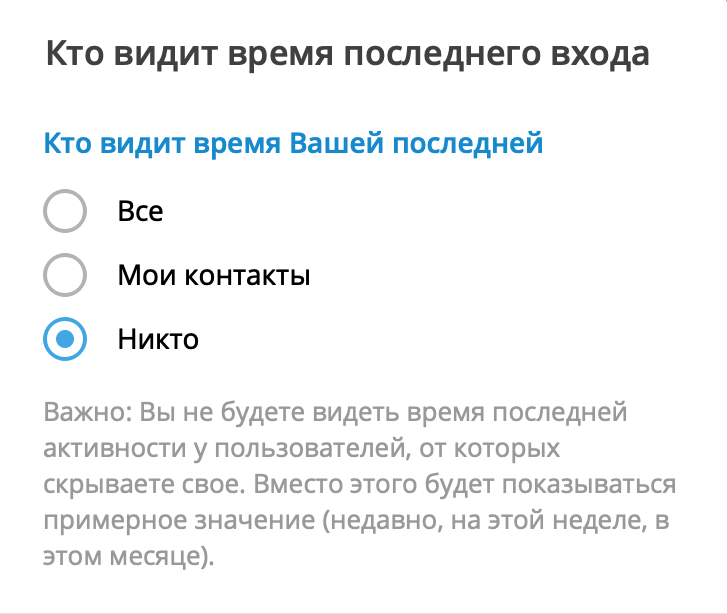

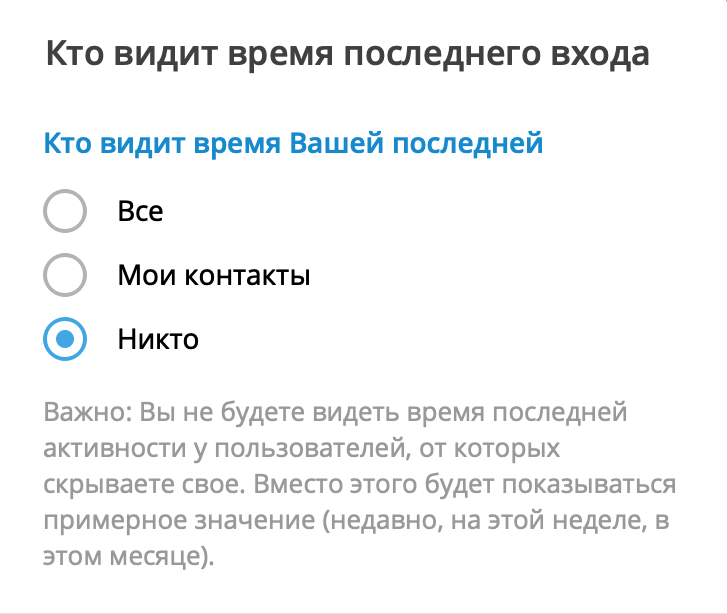

This is how it looks in Telegram:

If it is possible to hide data about your status in your messenger, hide this information.

An additional tool for protecting against timing attacks may be to stop turning on the messenger along with connecting to the network. As you can understand from the description of the attack, the time of entry / exit to the network and the appearance of the connection / going offline in the messenger are verified. An error is allowed, but it should not be very large. E

If the target of the attack connects to Tor and only after an hour launches the messenger, it will be very difficult to link the network entrance and status in the messenger. In addition, timing attacks are completely useless against the anonymous Bitmessage messenger.

Source: book.cyberyozh.com

Imagine a situation: you are an employee of the special services, and your task is to calculate a particularly dangerous criminal involved in blackmail and appearing on the network periodically and only for data transmission. For criminal activity, he started a separate laptop, from which he “cut out” a microphone, speakers and a camera. A reasonable decision, given that the speakers also know how to listen.

He uses Tails as the operating system, although Whonix should be taken for maximum anonymity. One way or another, all traffic goes through Tor, it doesn’t trust a VPN, and Tor still needs it to work on Darknet.

For communication, he uses Jabber with PGP encryption, he could put Telegram, but this is a representative of the old school of criminals. Even if you have access to the Jabber server, you can only get encrypted data and Tor IP addresses. This is useless information.

The offender works on the principle of silence-gold, he won’t say too much, he won’t open the link or file. It is only known that he must be in the same country with you. It would seem that there is no chance to establish his identity, but this is an illusion, you can establish his identity despite all the measures taken by him.

The described case is ideal for applying a timing attack on the messenger. First of all, you need a program that will track and record all user inputs and outputs. He appeared on the network - the system immediately notes the time at home, left - the system recorded the exit time.

The log looks something like this: a table of inputs and outputs

Now you have in your hands a log of its activity for several days, it's time to use the ORM (operational-search measures) system. Such systems are at the disposal of the special services of most countries, in Russia it is SORM. You need to find out who in these countries +/- 5 minutes in your country connected to the Tor network.

We know that the goal that needs to be deanonymized was connected on 04/22/2018 at 11:07 and disconnected at 12:30. At the same time points (+/- 5 minutes) in the country, 3,000 people connected to the Tor network and disconnected from it. We take these 3,000 and see which of them connected again at 14:17 and disconnected at 16:54, how many people will remain?

So, step by step, the circle narrows, and in the end you will be able to calculate the place of access to the criminal network. The more often it enters the network and the less other users are at this time, the faster the timing attack will work.

What can interfere with the timing attack.

Constantly changing network exit points makes such an attack pointless. If the target periodically changes the exit points, this can complicate the search, but is a pre-acceptable option and is not able to confuse the system.

We hope that our readers do not belong to wanted criminals and they will not have to wander from one cafe with public Wi-Fi to another. However, everyone should take the second tip against the timing attack. We are talking about disabling the transfer of status information at the messenger level or establishing a permanent status of “offline”. Most instant messengers provide one of these features.

This is how it looks in Telegram:

If it is possible to hide data about your status in your messenger, hide this information.

An additional tool for protecting against timing attacks may be to stop turning on the messenger along with connecting to the network. As you can understand from the description of the attack, the time of entry / exit to the network and the appearance of the connection / going offline in the messenger are verified. An error is allowed, but it should not be very large. E

If the target of the attack connects to Tor and only after an hour launches the messenger, it will be very difficult to link the network entrance and status in the messenger. In addition, timing attacks are completely useless against the anonymous Bitmessage messenger.

Source: book.cyberyozh.com

Original message

Original message

Тайминг-атака. Как спецслужбы деанонимизируют пользователей мессенджеров.

Представьте себе ситуацию: вы сотрудник спецслужбы, и ваша задача – вычислить особо опасного преступника, занимающегося шантажом и появляющегося в сети периодически и только для передачи данных. Для преступной деятельности он завел отдельный ноутбук, из которого «вырезал» микрофон, колонки и камеру. Разумное решение, учитывая, что колонки тоже умеют слушать.

В качестве операционной системы он использует Tails, хотя для максимальной анонимности стоило бы взять Whonix. Так или иначе, весь трафик идет через Tor, он не доверяет VPN, да и для работы в Даркнете Tor ему все равно необходим.

Для общения он использует Jabber с PGP-шифрованием, он мог бы поставить и Телеграм, но это представитель старой школы преступников. Даже если у вас будет доступ к серверу Jabber, вы сможете получить лишь зашифрованные данные и IP-адреса Тор. Это бесполезная информация.

Преступник работает по принципу «молчание-золото», лишнего не скажет, ссылки или файла не откроет. Известно лишь, что он должен находиться в одной стране с вами. Казалось бы, шансов установить его личность нет, но это иллюзия, установить его личность можно несмотря на все принимаемые им меры.

Описанный случай идеален для применения тайминг-атаки по мессенджеру. Первым делом необходима программа, которая будет отслеживать и записывать все входы и выходы пользователя. Он появился в сети – система сразу отмечает у себя время, ушел – система записала время выхода.

Лог выглядит примерно так: таблица входов и выходов

Теперь на руках у вас есть лог его активности за несколько дней, пришло время воспользоваться системой ОРМ (оперативно-розыскных мероприятий). Подобные системы есть в распоряжении спецслужб большинства стран, в России это СОРМ. Нужно выяснить, кто в эти временные промежутки +/- 5 минут в вашей стране подключался к сети Tor.

Мы знаем, что цель, которую необходимо деанонимизировать, подключилась 22.04.2018 в 11:07 и отключилась в 12:30. В эти же временные точки (+/- 5 минут) на территории страны подключились к сети Tor и отключились от нее 3000 человек. Мы берем эти 3000 и смотрим, кто из них снова подключился в 14:17 и отключился в 16:54, как думаете, сколько человек останется?

Так, шаг за шагом, круг сужается, и в итоге вам удастся вычислить место выхода в сеть преступника. Чем чаще он заходит в сеть и чем меньше в это время других пользователей, тем быстрее сработает тайминг-атака.

Что может помешать проведению тайминг-атаки.

Постоянная смена точек выхода в сеть делает подобную атаку бессмысленной. Если же цель периодически меняет точки выхода, это может затруднить поиск, но является заранее допустимым вариантом и не способно запутать систему.

Мы надеемся, что наши читатели не относятся к разыскиваемым преступникам и им не придется кочевать из одного кафе с публичным Wi-Fi в другое. Однако вторым советом против тайминг-атаки стоит воспользоваться каждому. Речь идет об отключении на уровне мессенджера передачи информации о статусе либо установлении постоянного статуса «офлайн». Большинство мессенджеров предоставляют одну из подобных возможностей.

Вот так это выглядит в Телеграм:

Если в вашем мессенджере возможно скрыть данные о вашем статусе, скройте эту информацию.

Дополнительным инструментом защиты от тайминг-атаки может стать прекращение включения мессенджера вместе с подключением к сети. Как вы можете понять из описания атаки, сверяется время входа/выхода в сеть и появление на связи/уход в офлайн в мессенджере. Допускается погрешность, но она не должна быть очень большой. Е

сли цель атаки подключится к Tor и лишь спустя час запустит мессенджер, очень сложно будет связать вход в сеть и статус в мессенджере. Кроме этого, тайминг-атаки абсолютно бесполезны против анонимного мессенджера Bitmessage.

Источник: book.cyberyozh.com

Представьте себе ситуацию: вы сотрудник спецслужбы, и ваша задача – вычислить особо опасного преступника, занимающегося шантажом и появляющегося в сети периодически и только для передачи данных. Для преступной деятельности он завел отдельный ноутбук, из которого «вырезал» микрофон, колонки и камеру. Разумное решение, учитывая, что колонки тоже умеют слушать.

В качестве операционной системы он использует Tails, хотя для максимальной анонимности стоило бы взять Whonix. Так или иначе, весь трафик идет через Tor, он не доверяет VPN, да и для работы в Даркнете Tor ему все равно необходим.

Для общения он использует Jabber с PGP-шифрованием, он мог бы поставить и Телеграм, но это представитель старой школы преступников. Даже если у вас будет доступ к серверу Jabber, вы сможете получить лишь зашифрованные данные и IP-адреса Тор. Это бесполезная информация.

Преступник работает по принципу «молчание-золото», лишнего не скажет, ссылки или файла не откроет. Известно лишь, что он должен находиться в одной стране с вами. Казалось бы, шансов установить его личность нет, но это иллюзия, установить его личность можно несмотря на все принимаемые им меры.

Описанный случай идеален для применения тайминг-атаки по мессенджеру. Первым делом необходима программа, которая будет отслеживать и записывать все входы и выходы пользователя. Он появился в сети – система сразу отмечает у себя время, ушел – система записала время выхода.

Лог выглядит примерно так: таблица входов и выходов

Теперь на руках у вас есть лог его активности за несколько дней, пришло время воспользоваться системой ОРМ (оперативно-розыскных мероприятий). Подобные системы есть в распоряжении спецслужб большинства стран, в России это СОРМ. Нужно выяснить, кто в эти временные промежутки +/- 5 минут в вашей стране подключался к сети Tor.

Мы знаем, что цель, которую необходимо деанонимизировать, подключилась 22.04.2018 в 11:07 и отключилась в 12:30. В эти же временные точки (+/- 5 минут) на территории страны подключились к сети Tor и отключились от нее 3000 человек. Мы берем эти 3000 и смотрим, кто из них снова подключился в 14:17 и отключился в 16:54, как думаете, сколько человек останется?

Так, шаг за шагом, круг сужается, и в итоге вам удастся вычислить место выхода в сеть преступника. Чем чаще он заходит в сеть и чем меньше в это время других пользователей, тем быстрее сработает тайминг-атака.

Что может помешать проведению тайминг-атаки.

Постоянная смена точек выхода в сеть делает подобную атаку бессмысленной. Если же цель периодически меняет точки выхода, это может затруднить поиск, но является заранее допустимым вариантом и не способно запутать систему.

Мы надеемся, что наши читатели не относятся к разыскиваемым преступникам и им не придется кочевать из одного кафе с публичным Wi-Fi в другое. Однако вторым советом против тайминг-атаки стоит воспользоваться каждому. Речь идет об отключении на уровне мессенджера передачи информации о статусе либо установлении постоянного статуса «офлайн». Большинство мессенджеров предоставляют одну из подобных возможностей.

Вот так это выглядит в Телеграм:

Если в вашем мессенджере возможно скрыть данные о вашем статусе, скройте эту информацию.

Дополнительным инструментом защиты от тайминг-атаки может стать прекращение включения мессенджера вместе с подключением к сети. Как вы можете понять из описания атаки, сверяется время входа/выхода в сеть и появление на связи/уход в офлайн в мессенджере. Допускается погрешность, но она не должна быть очень большой. Е

сли цель атаки подключится к Tor и лишь спустя час запустит мессенджер, очень сложно будет связать вход в сеть и статус в мессенджере. Кроме этого, тайминг-атаки абсолютно бесполезны против анонимного мессенджера Bitmessage.

Источник: book.cyberyozh.com