- Registrado

- 17 Feb 2007

- Mensajes

- 681

- Puntuación de reacción

- 1.030

- Puntos

- 93

Instagram user accounts can be hacked using a picture

A dangerous bug in the Android and iOS versions of the Instagram application gives a potential attacker an opportunity to hijack the victim's account and spy on the user of the mobile device. Exploitation requires sending a specially crafted image via messenger or email.

The problem lies in the way the images are processed. As soon as Instagram accesses a certain image and offers the opportunity to post it, an attack vector appears.

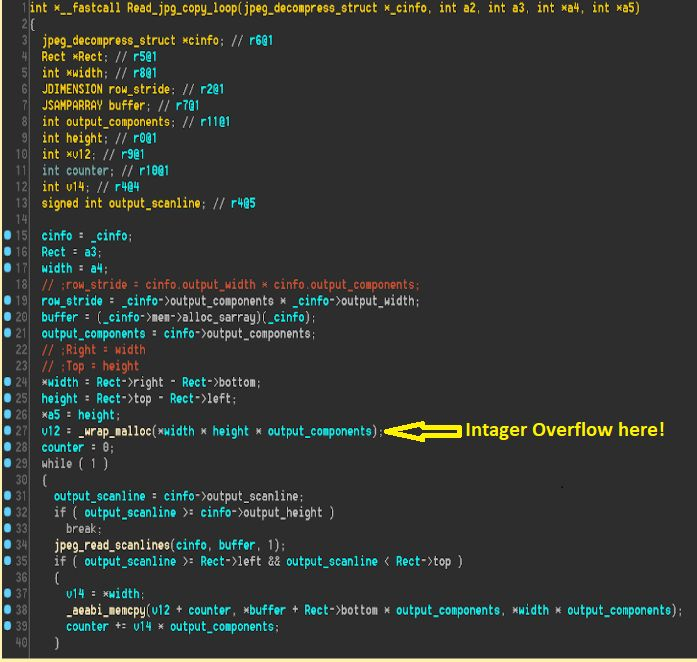

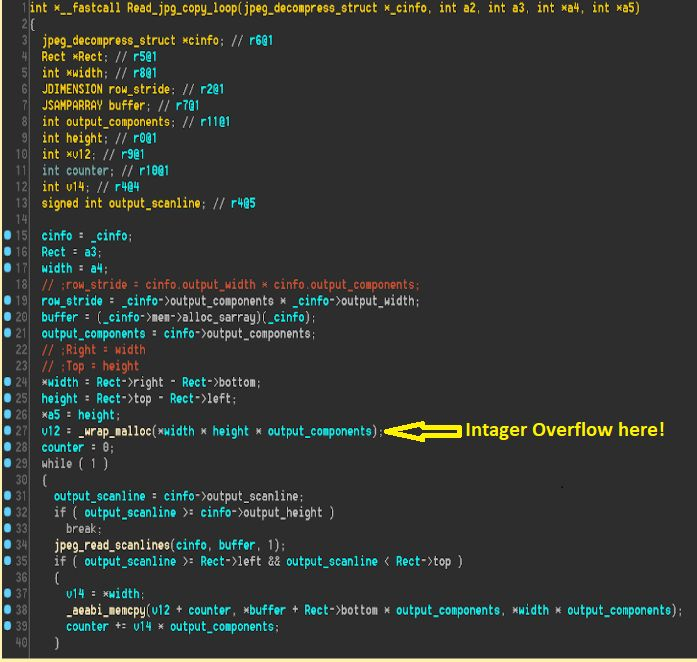

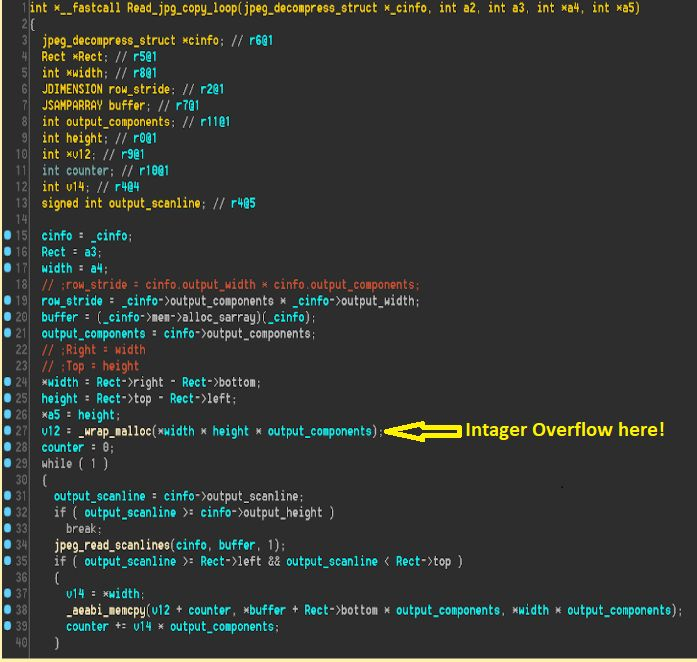

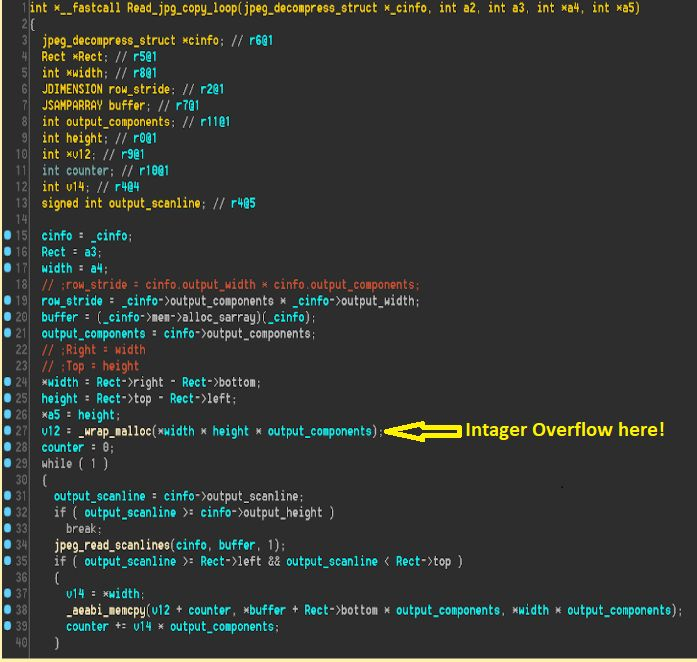

Technically, the vulnerability identified as CVE-2020-1895 is a trivial buffer overflow. The bug manifests itself at the moment when Instagram tries to post a large image, while assuming that it is small.

Developers in the state of Facebook have already fixed the gap, and a corresponding notification about the security problem has appeared on the official resource. Check Point expert Gal Elbaz described the details of the bug.

According to the specialist, the implementation of third-party code on Instagram leads to serious risks - in particular, it creates the possibility for remote code execution.

In this case, the fatal role was played by the hard-coded constant value that Instagram developers added when integrating with Mozjpeg. Elbaz described an approximate attack algorithm with the exploitation of the described vulnerability:

A source

A dangerous bug in the Android and iOS versions of the Instagram application gives a potential attacker an opportunity to hijack the victim's account and spy on the user of the mobile device. Exploitation requires sending a specially crafted image via messenger or email.

The problem lies in the way the images are processed. As soon as Instagram accesses a certain image and offers the opportunity to post it, an attack vector appears.

Technically, the vulnerability identified as CVE-2020-1895 is a trivial buffer overflow. The bug manifests itself at the moment when Instagram tries to post a large image, while assuming that it is small.

Developers in the state of Facebook have already fixed the gap, and a corresponding notification about the security problem has appeared on the official resource. Check Point expert Gal Elbaz described the details of the bug.

According to the specialist, the implementation of third-party code on Instagram leads to serious risks - in particular, it creates the possibility for remote code execution.

In this case, the fatal role was played by the hard-coded constant value that Instagram developers added when integrating with Mozjpeg. Elbaz described an approximate attack algorithm with the exploitation of the described vulnerability:

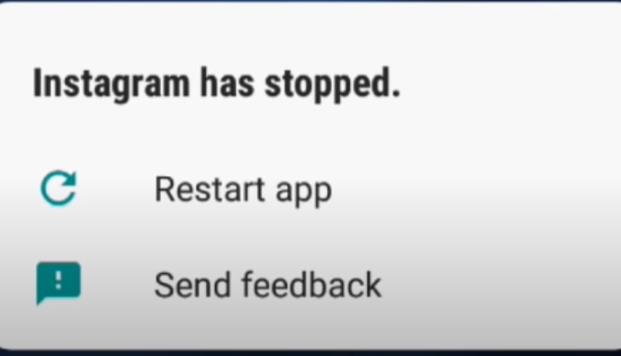

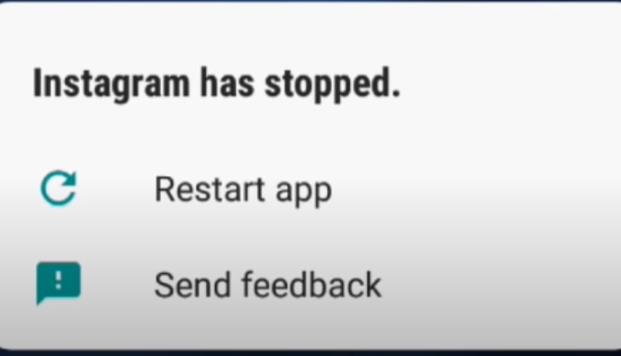

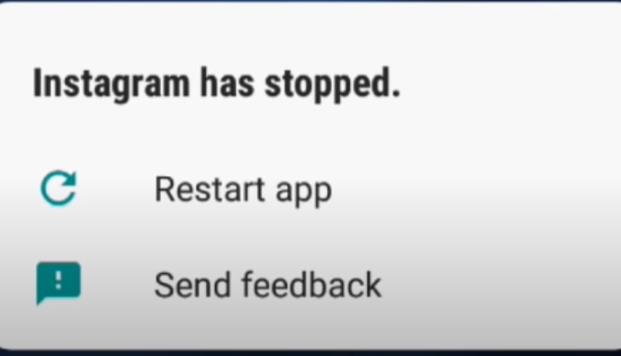

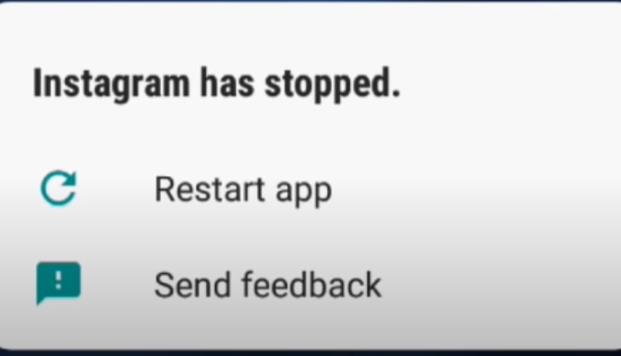

- The attacker sends a malicious image to the victim (via WhatsApp, SMS, email, or any other text exchange service).

- If a user saves a picture and subsequently launches Instagram, exploitation of a vulnerability begins, allowing an attacker to gain full access to the victim's device.

- The bug also allows you to permanently disable the application.

A source

Original message

Original message

Instagram-аккаунты пользователей можно взломать с помощью картинки

Опасный баг в Android- и iOS-версии приложения Instagram открывает потенциальному злоумышленнику возможность для захвата аккаунта жертвы и шпионажа за пользователем мобильного устройства. Эксплуатация требует отправки специально созданного изображения через мессенджер или электронную почту.

Проблема заключается в способе обработки изображений. Как только Instagram получает доступ к определённой картинке и предлагает возможность запостить её, появляется вектор атаки.

Технически уязвимость, получившая идентификатор CVE-2020-1895, представляет собой банальное переполнение буфера. Баг проявляется в момент, когда Instagram пытается запостить изображение больших размеров, при этом считая, что оно маленькое.

Разработчики в штате Facebook уже устранили брешь, а на официальном ресурсе появилось соответствующее уведомление о проблеме безопасности. Подробности бага описал эксперт компании Check Point Гал Элбаз.

По словам специалиста, имплементация стороннего кода в Instagram приводит к серьёзным рискам — в частности, создаёт возможность для удалённого выполнения кода.

В данном случае роковую роль сыграло жёстко закодированное значение константы, которое разработчики Instagram добавили при интеграции с Mozjpeg. Элбаз описал приблизительный алгоритм атаки с эксплуатацией описанной уязвимости:

Источник

Опасный баг в Android- и iOS-версии приложения Instagram открывает потенциальному злоумышленнику возможность для захвата аккаунта жертвы и шпионажа за пользователем мобильного устройства. Эксплуатация требует отправки специально созданного изображения через мессенджер или электронную почту.

Проблема заключается в способе обработки изображений. Как только Instagram получает доступ к определённой картинке и предлагает возможность запостить её, появляется вектор атаки.

Технически уязвимость, получившая идентификатор CVE-2020-1895, представляет собой банальное переполнение буфера. Баг проявляется в момент, когда Instagram пытается запостить изображение больших размеров, при этом считая, что оно маленькое.

Разработчики в штате Facebook уже устранили брешь, а на официальном ресурсе появилось соответствующее уведомление о проблеме безопасности. Подробности бага описал эксперт компании Check Point Гал Элбаз.

По словам специалиста, имплементация стороннего кода в Instagram приводит к серьёзным рискам — в частности, создаёт возможность для удалённого выполнения кода.

В данном случае роковую роль сыграло жёстко закодированное значение константы, которое разработчики Instagram добавили при интеграции с Mozjpeg. Элбаз описал приблизительный алгоритм атаки с эксплуатацией описанной уязвимости:

- Злоумышленник отправляет жертве вредоносное изображение (через WhatsApp, СМС-сообщение, электронную почту или любой другой сервис обмена текстом).

- Если пользователь сохраняет картинку, а впоследствии запускает Instagram, начинается эксплуатация уязвимости, позволяющая атакующему получить полный доступ к устройству жертвы.

- Также баг позволяет постоянно выводить приложение из строя.

Источник

Última edición por un moderador: