- Registrado

- 17 Feb 2007

- Mensajes

- 681

- Puntuación de reacción

- 1.030

- Puntos

- 93

Darkside возвращается: анализ крупномасштабной кампании по хищению данных

Автор оригинала: Snir Ben Shimol

Наша команда недавно провела несколько резонансных расследований атак, приписываемых группировке киберпреступников Darkside. Эти узконаправленные кампании проводились в несколько этапов и длились от нескольких недель до нескольких месяцев, а их целью было хищение и шифрование конфиденциальных данных, включая резервные копии. В этой статье мы рассмотрим замеченные нами тактики, техники и процедуры (ТТП).

О группе Darkside Inc.

Группировка хакеров-вымогателей Darkside выпустила «пресс-релиз» о своем продукте RaaS (программа-вымогатель как услуга) в августе 2020 года. С тех пор группировка получила известность благодаря профессиональному проведению операций и крупным суммам требуемых выкупов. Хакеры предоставляют жертвам техподдержку в веб-чате, создают сложные системы хранения украденных данных с резервными подсистемами и анализируют финансовую ситуацию жертв перед атакой.

Название группировки Darkside («Темная сторона») вызывает ассоциации с хорошим парнем (или девушкой), которые отреклись от светлой стороны. Мы не можем утверждать, что в группировке работают бывшие специалисты в области ИТ-безопасности, но ее атаки свидетельствуют о глубоком понимании инфраструктуры, технологий безопасности и слабых сторон своих жертв.

Представители данной организации публично заявили, что предпочитают атаковать не больницы, школы, некоммерческие организации и государственные органы, а крупные организации, которые в состоянии заплатить большие выкупы.

Благодаря методу обратного инжиниринга мы выявили, что вредоносное ПО Darkside проверяет языковые параметры устройства, чтобы не атаковать российские организации. Представители группы также отвечали на вопросы форумов на русском языке и сейчас активно набирают в свою команду русскоязычных партнеров.

У группы есть наборы инструментов как для Windows, так и для Linux. У Darkside есть партнерская программа наподобие NetWalker и REvil, которая предлагает всем, кто помогает распространять их вредоносное ПО, 10–25% от суммы выкупа.

Анатомия кибератак

Атаки программы-вымогателя Darkside отличаются использованием скрытых приемов, особенно на начальных этапах. После проведения тщательной разведки группа приняла меры для того, чтобы контролируемые устройства и конечные точки не могли определить ее инструменты и способы атаки.

Несмотря на то, что хакеры используют несколько вариантов внедрения в систему, действия внутри нее довольно стандартны, а успешный результат достигается с холодной непоколебимостью.

Тактика скрытности включает:

На более поздних этапах атак:

Первый этап внедрения: поиск слабого звена

Программа-вымогатель Darkside изначально проникает в систему через слабые места: удаленно управляемые учетные записи и системы.

Мы выявили, что группа Darkside использовала скомпрометированные учетные записи подрядчиков для проникновения в инфраструктуру виртуальных рабочих столов (VDI), которая была создана для упрощения удаленного доступа во время пандемии. Хотя сами подрядчики этого не делали.

Хакеры также использовали серверы, а затем оперативно устанавливали дополнительный RDP, который сохраняет доступ, даже если уязвимость сервера устранена.

Ни один из этих вариантов не является новым — они выступают предупреждением о том, что опытные злоумышленники способны легко обойти защиту периметра сети. Это иллюстрирует необходимость многофакторной аутентификации для всех учетных записей и оперативного устранения уязвимостей систем, подключенных к Интернету.

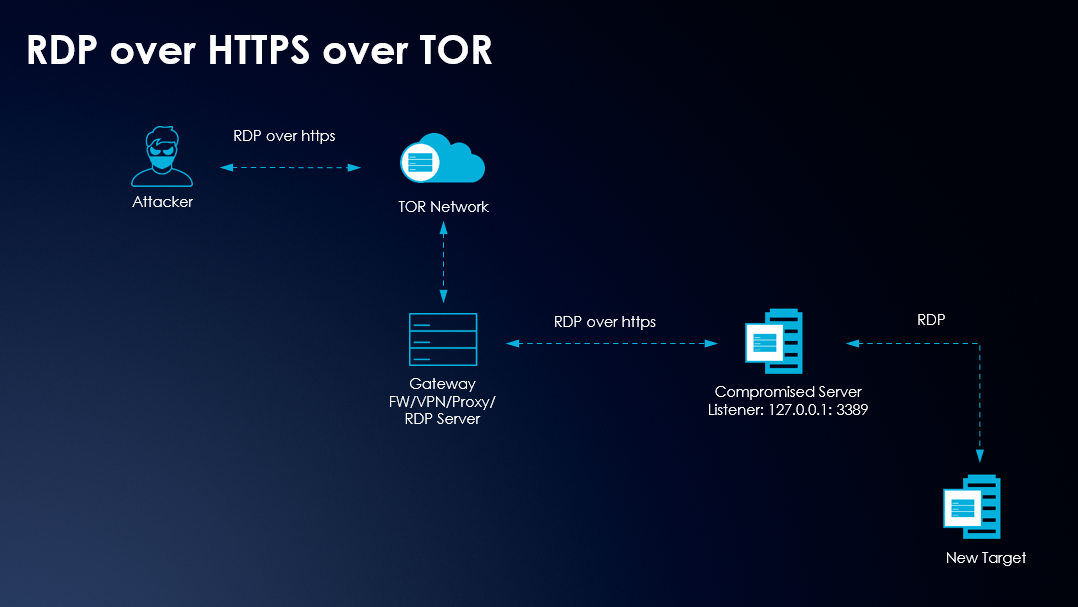

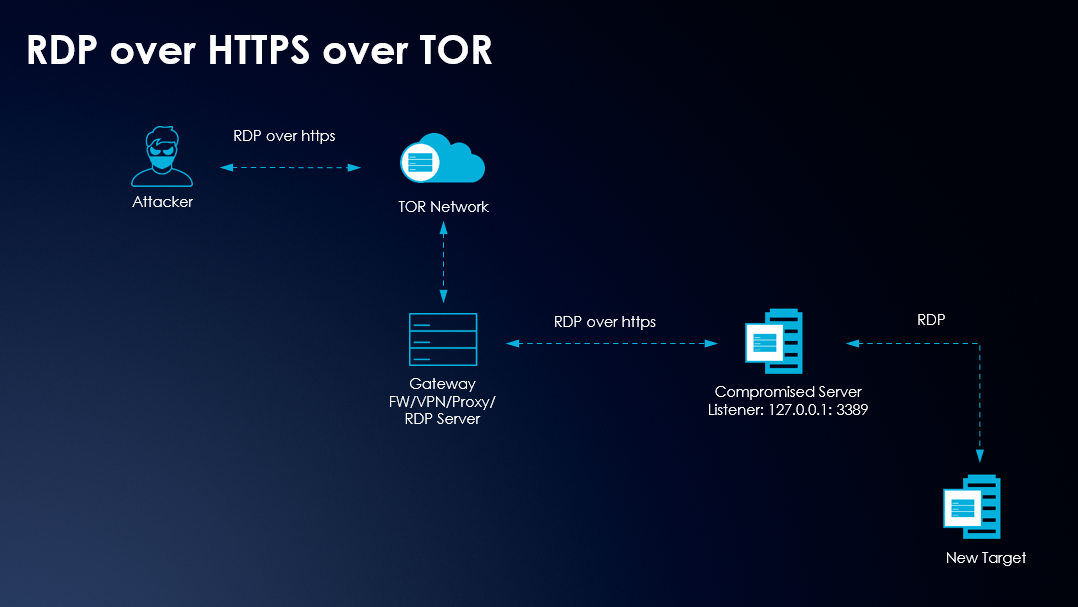

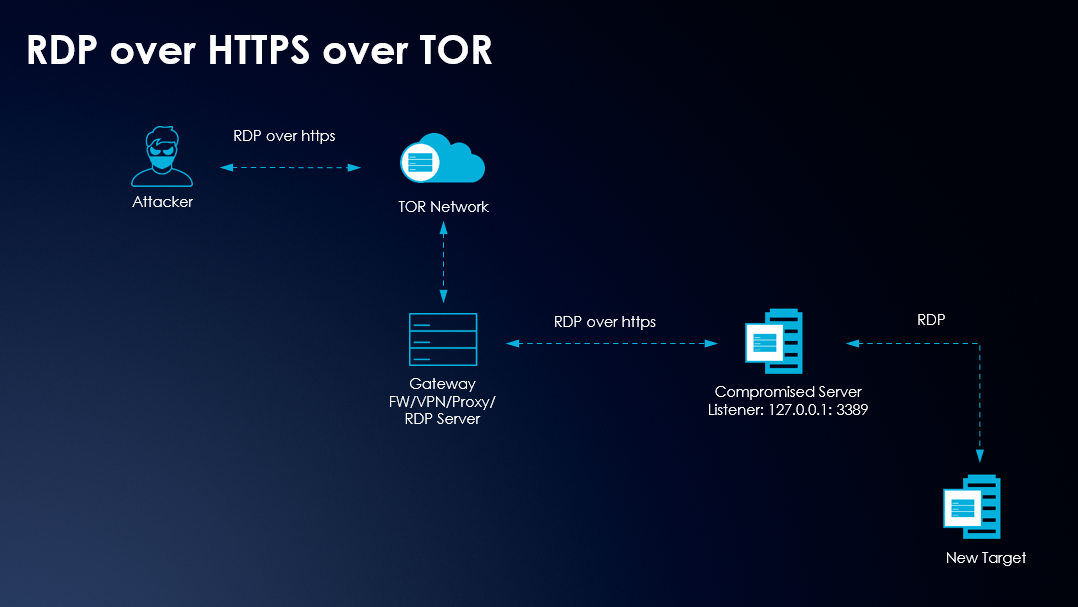

Управление и контроль

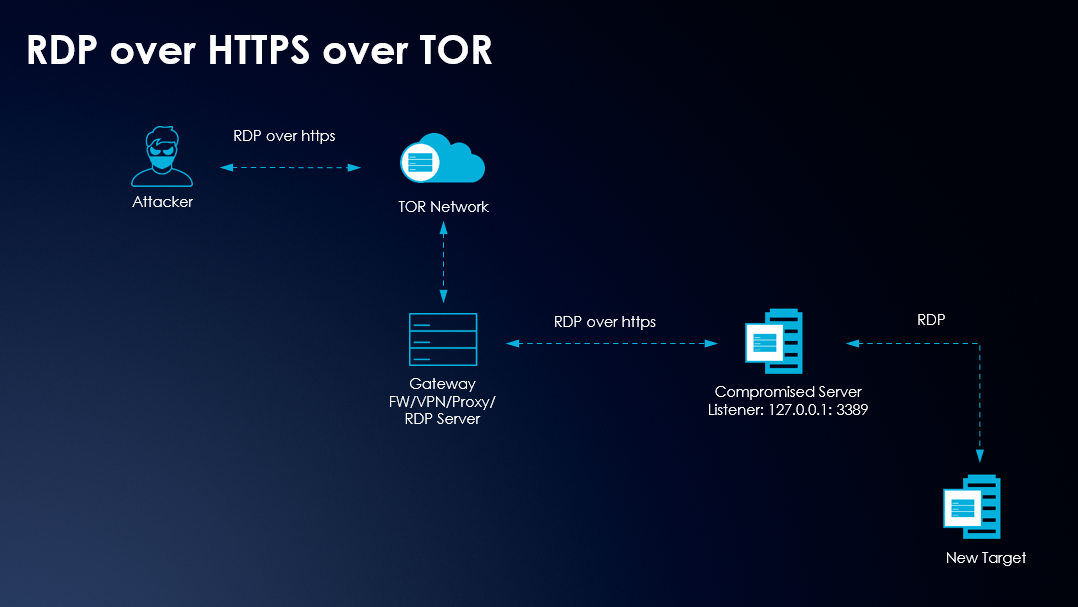

Хакеры-вымогатели Darkside создали механизмы управления и контроля в основном с помощью клиента RDP, работающего через порт 443, маршрутизируемого через TOR. После установки браузера Tor они изменили его конфигурацию, чтобы он функционировал как постоянная служба, перенаправляя трафик, отправляемый на локальный (динамический) порт с помощью TOR по HTTPS через порт 443. Такие соединения были постоянными, поэтому злоумышленники могли устанавливать сессии RDP на взломанных хостах и через них, облегчая перемещение внутри сети.

Мы обнаружили присутствие пользователей TOR на многих серверах с десятками активных соединений.

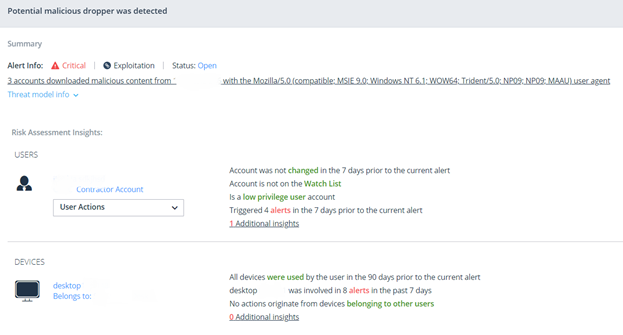

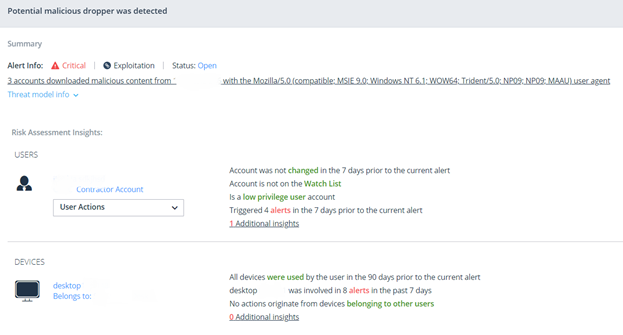

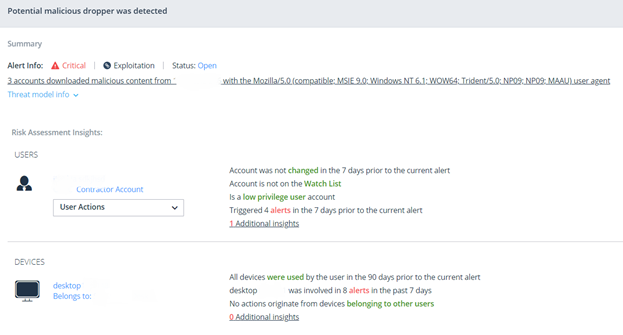

Хакеры использовали Cobalt Strike как вторичный механизм управления и контроля. Мы проанализировали десятки настраиваемых стейджеров, которые загружали маяки, подключенные к определенным серверам. Стейджеры (под названием file.exe) устанавливались удаленно на определенных целевых устройствах с использованием WinRM, каждое из которых было настроено по-разному. Стейджеры Cobalt-Strike установили соединение с выделенным сервером C2 для загрузки Cobalt Strike Beacon.

Злоумышленники обычно используют всего несколько серверов C2 для каждой жертвы, но хакеры Darkside настроили каждый маяк для подключения к другому серверу C2 с другим пользовательским агентом. Это может свидетельствовать о том, что Darkside управляет крупной, хорошо налаженной системой хакерских атак.

Для упрощенного распространения стейджеры и исполняемые файлы TOR хранились в общих сетевых папках. Хакеры старались не устанавливать бэкдоры в системах, контролируемых решениями EDR.

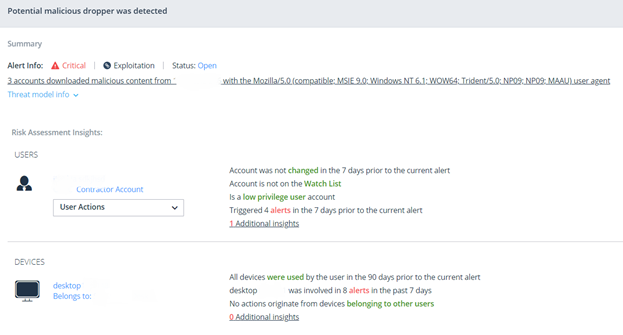

Обнаружение загрузки маяка на взломанный сервер

Мы наблюдали, как злоумышленники входят в систему виртуального рабочего стола, используя сразу несколько учетных записей. Каждый раз, когда хакер входил в систему, во взломанных домашних каталогах пользователя создавались файлы .lnk. Действия с файлами .lnk помогли выявить взломанные учетные записи и среды VDI, а также время использования в атаке каждой учетной записи.

Разведка и сбор учетных данных

Вирус-вымогатель Darkside известен тем, что живет за счет жертвы. По нашим наблюдениям, он сканирует сети, запускает команды, создает дампы процессов и крадет учетные данные. Инструменты атаки применялись на хостах с минимальной вероятностью обнаружения и блокировки. Среди широко известных инструментов — advanced_ip_scanner.exe, psexec, Mimikatz и другие.

Хакеры предприняли много попыток для получения доступа к дополнительным системам и учетным записям, начиная с первоначальных взломанных хостов, тикет-систем и соединений NTLM. После периода выжидания злоумышленники использовали разведывательный инструмент Active Directory (ADRecon.ps1) для сбора дополнительной информации о пользователях, группах и привилегиях, сохраняя результаты в файле под названием DC.txt. Все инструменты были удалены после использования. Злоумышленники временно сохранили результаты разведки и учетные данные на активном сервере Windows. Среди интересных имен файлов, записываемых и удаляемых на сервере, были такие: Typed_history.zip, Appdata.zip, IE_Passwords.zip, AD_intel и ProcessExplorer.zip.

Помимо сбора учетных данных злоумышленники извлекли учетные данные из папок профиля пользователя, в том числе:

• Users\\Appdata\[Roaming\Local]\Microsoft [Credentials\Vault]

• Users\\Appdata\Roaming\Mozilla\Firefox\Profiles

• Users\\\Appdata\Local\Google\Chrome

Злоумышленники использовали Invoke-mimikatXz.ps1 для извлечения учетных данных с неконтролируемых серверов и сохранили их в файле под именем «dump.txt». Эта операция была направлена на очень важную жертву c минимальной вероятностью обнаружения.

Как только злоумышленники получили учетные данные администратора домена, им открылся доступ и к контроллерам домена. На более поздних этапах хакеры осуществили хорошо известную атаку DCSync, при которой злоумышленник выдает себя за правомерного контроллера домена и использует службу репликации каталогов для копирования информации AD и получения доступа к данным паролей всего домена, в том числе KRBTGT HASH.

Сбор данных и стейджинг

Активный сервер Windows также служил концентратором для хранения данных перед их эксфильтрацией. Данные извлекались с сотен серверов с помощью пакетной программы (dump.bat), расположенной в \Desktop\Dump, которая записывала файлы в одно и то же место, сжимая их в архивы 7zip с простыми названиями *.7z.[001]-[999].

Несмотря на то что хакеры накопили повышенные привилегии, мы обнаружили, что они ослабили ограничения файловых систем, чтобы получить доступ к файлам с помощью любой учетной записи пользователя домена. Командный файл, целевые данные и архивы были удалены в течение нескольких часов после их извлечения.

Шифрование

Darkside не внедряет программы-вымогатели до обследования среды, извлечения полезных данных, получения контроля над привилегированными учетными записями и определения всех систем резервного копирования, серверов и приложений. Мы выявили несколько подключений к резервным хранилищам с использованием взломанных учетных записей служб незадолго до шифрования данных. Откладывая фазу шифрования, хакеры получают возможность максимизировать ущерб жертв атаки и свою прибыль.

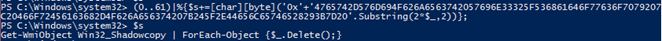

Код вымогателя передается через установленные бэкдоры («лазейки») (TOR-RDP или Cobalt Strike) и модифицируется отдельно для каждой жертвы. Полезная нагрузка содержит исполняемый файл, уникальное расширение и уникальный идентификатор жертвы, который дает ей доступ к веб-сайту Darkside для произведения оплаты.

Используя уникальные исполняемые файлы и расширения, программа-вымогатель легко обходит сигнатурный поиск. Darkside также предлагает программы-вымогатели другим злоумышленникам под заказ («программа-вымогатель как услуга») и получает часть прибыли от успешных кибератак.

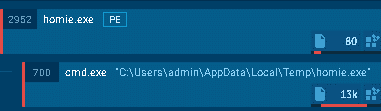

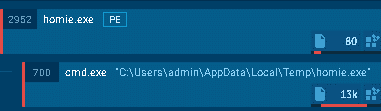

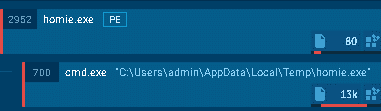

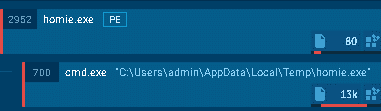

Одна из версий индивидуального кода получила название Homie.exe. По нашим данным, он не только настраивается индивидуально, но и защищен от криминалистического анализа и отладки технологиями для самовнедрения, обнаружения виртуальных машин и динамической загрузки библиотеки. Он также удаляет теневые копии на устройствах жертв.

Вирус-вымогатель Darkside. Этап 1: самовнедрение

При активации вредоносное ПО копируется в папку C:\Users\admin\AppData\Local\Temp\ и вставляет свой код в существующий процесс с помощью команды CMD:

Если вредоносная программа обнаруживает признаки отслеживания или обнаружения запуска на виртуальном устройстве, она сразу же прекращает работу.

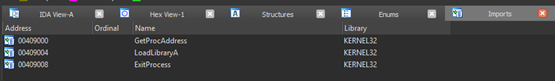

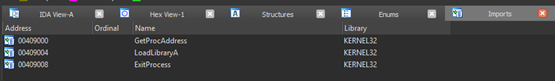

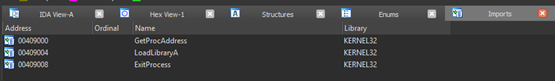

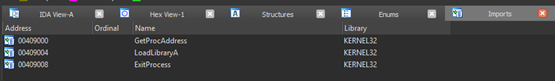

Чтобы избежать обнаружения инструментами AV и EDR, программа-вымогатель динамически загружает свои библиотеки, не регистрируя их в разделе импорта:

Импортируются только 3 библиотеки, что свидетельствует о том, что имена других библиотек распознаются динамически во время запуска вредоносной программы без непосредственного импорта.

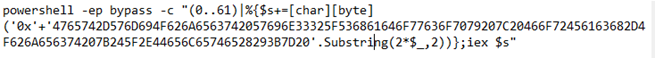

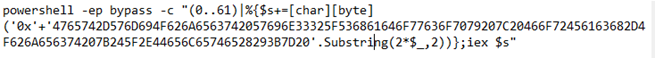

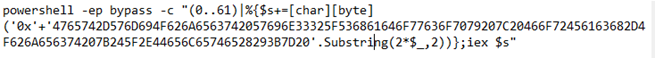

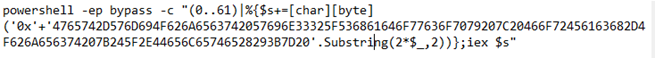

Вирус-вымогатель. Этап 2: удаление теневых копий

Вредоносное ПО пытается удалить теневые копии на устройстве жертвы обфусцированной командой PowerShell:

Деобфусцированная команда:

Вирус-вымогатель. Этап 3: шифрование файлов

После удаления теневых копий вредоносное ПО сначала останавливает определенные процессы во избежание блокировки файлов, которые могут задерживать шифрование, а затем сама запускает его.

Список процессов:

• sql

• oracle

• ocssd

• dbsnmp

• synctime

• agntsvc

• isqlplussvc

• xfssvccon

• mydesktopservice

• ocautoupds

• encsvc

• Firefox

• tbirdconfig

• mydesktopqos

• ocomm

• dbeng50

• sqbcoreservice

• Excel

• infopath

• msaccess

• mspub

• onenote

• Outlook

• powerpnt

• steam

• thebat

• thunderbird

• visio

• winword

• wordpad

• notepad

Во время шифрования вредоносное ПО добавляет строку из 8 символов к зашифрованным именам файлов.

Программы-вымогатели Darkside избегают шифрования файлов со следующими расширениями:

386,adv,ani,bat,bin,cab,cmd,com,cpl,cur,deskthemepack,diagcab,diagcfg,diagpkg,dll,drv,exe,hlp,icl,icns,ico,ics,idx,ldf,lnk,mod,mpa,msc,msp,msstyles,msu,nls,nomedia,ocx,prf,ps1,rom,rtp,scr,shs,spl,sys,theme,themepack,wpx,lock,key,hta,msi,pdb

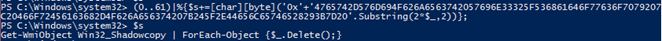

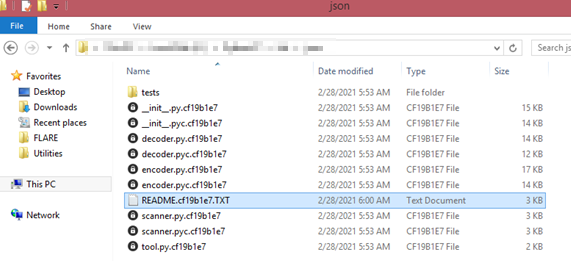

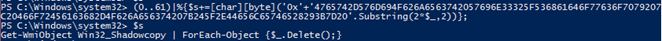

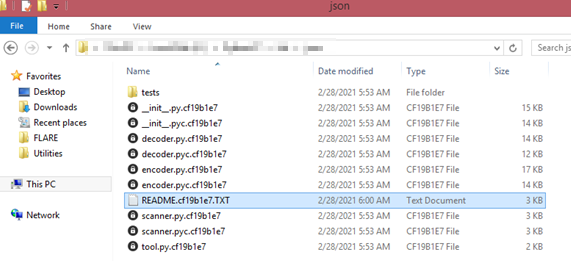

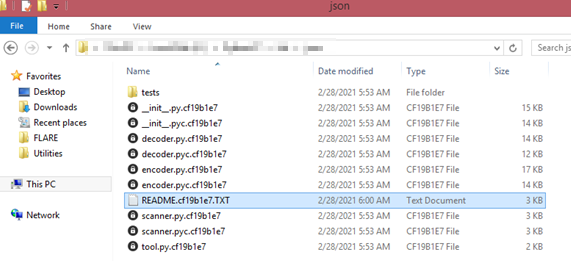

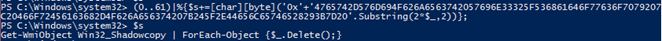

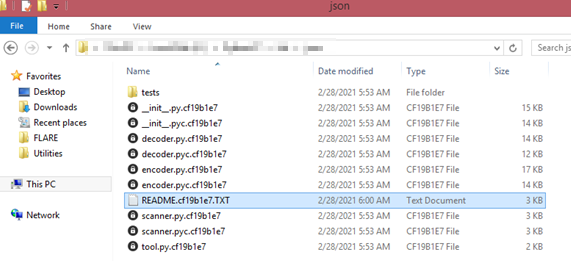

Программа-вымогатель создает инструкции по выкупу («README…txt»), чтобы жертва могла связаться с создателем вируса для расшифровки файлов:

Как защититься от опасных злоумышленников в 2021 году

Найдите и устраните слабые звенья до того, как это сделают хакеры

Любая учетная запись, для которой не требуется многофакторная аутентификация, может быть взломана простой атакой методом перебора паролей. Любой подключенный к Интернету сервер с неустраненной уязвимостью — источник легкого дохода хакера.

Предотвращайте попытки взлома и устраняйте уязвимости внутри системы

Злоумышленники ищут быстрые способы получить учетные данные администратора домена. Слабо зашифрованные учетные записи служб или администраторов с SPN или, что еще хуже, привилегированные учетные записи со слабыми требованиями к паролю или без них — слишком легкие цели.

Во многих организациях злоумышленникам для сбора сведений даже не нужны данные привилегированной учетной записи: обычный сотрудник имеет доступ к гораздо большему количеству информации, чем нужно. Доступ к конфиденциальным данным должны иметь только учетные записи, отвечающие определенным требованиям. Также рекомендуется регулярно отслеживать файловые системы на предмет необычного доступа и изменений.

Пролейте свет на «слепые зоны» – там может быть много интересного

Организации с комплексными инструментами мониторинга быстрее обнаруживают и расследуют подобные атаки. Если у вас есть «слепые зоны» в основных хранилищах данных, Active Directory, DNS, системах удаленного доступа или веб-соединениях, вам будет сложно определить, какие системы были скомпрометированы и были ли украдены конфиденциальные данные.

Если вы обнаружите вторжение, позвольте Active Directory очертить его радиус

События службы каталогов Active Directory помогают быстро определить взломанные учетные записи и устройства. Выполните запрос Active Directory для поиска признаков перемещения внутри этой учетной записи (или записей).

Источник перевода

Автор оригинала: Snir Ben Shimol

Наша команда недавно провела несколько резонансных расследований атак, приписываемых группировке киберпреступников Darkside. Эти узконаправленные кампании проводились в несколько этапов и длились от нескольких недель до нескольких месяцев, а их целью было хищение и шифрование конфиденциальных данных, включая резервные копии. В этой статье мы рассмотрим замеченные нами тактики, техники и процедуры (ТТП).

О группе Darkside Inc.

Группировка хакеров-вымогателей Darkside выпустила «пресс-релиз» о своем продукте RaaS (программа-вымогатель как услуга) в августе 2020 года. С тех пор группировка получила известность благодаря профессиональному проведению операций и крупным суммам требуемых выкупов. Хакеры предоставляют жертвам техподдержку в веб-чате, создают сложные системы хранения украденных данных с резервными подсистемами и анализируют финансовую ситуацию жертв перед атакой.

Название группировки Darkside («Темная сторона») вызывает ассоциации с хорошим парнем (или девушкой), которые отреклись от светлой стороны. Мы не можем утверждать, что в группировке работают бывшие специалисты в области ИТ-безопасности, но ее атаки свидетельствуют о глубоком понимании инфраструктуры, технологий безопасности и слабых сторон своих жертв.

Представители данной организации публично заявили, что предпочитают атаковать не больницы, школы, некоммерческие организации и государственные органы, а крупные организации, которые в состоянии заплатить большие выкупы.

Благодаря методу обратного инжиниринга мы выявили, что вредоносное ПО Darkside проверяет языковые параметры устройства, чтобы не атаковать российские организации. Представители группы также отвечали на вопросы форумов на русском языке и сейчас активно набирают в свою команду русскоязычных партнеров.

У группы есть наборы инструментов как для Windows, так и для Linux. У Darkside есть партнерская программа наподобие NetWalker и REvil, которая предлагает всем, кто помогает распространять их вредоносное ПО, 10–25% от суммы выкупа.

Анатомия кибератак

Атаки программы-вымогателя Darkside отличаются использованием скрытых приемов, особенно на начальных этапах. После проведения тщательной разведки группа приняла меры для того, чтобы контролируемые устройства и конечные точки не могли определить ее инструменты и способы атаки.

Несмотря на то, что хакеры используют несколько вариантов внедрения в систему, действия внутри нее довольно стандартны, а успешный результат достигается с холодной непоколебимостью.

Тактика скрытности включает:

- Управление и контроль TOR

- Избегание узлов, контролируемых EDR

- Выжидание подходящего времени и откладывание подозрительных действий для более поздних этапов атаки

- Индивидуальный код и хосты соединения для каждой жертвы атаки

- Техники обфускации, такие как шифрование и загрузка динамической библиотеки

- Контркриминалистические методы, такие как удаление файлов журналов

На более поздних этапах атак:

- Сбор учетных данных, хранящиеся в файлах, памяти и на контроллерах домена

- Использование файловых ресурсов для распространения инструментов вирусной атаки и хранения файловых архивов

- Ослабление ограничений доступа к общим файловым ресурсам для упрощения сбора учетных данных

- Удаление резервных копий, включая теневые

- Внедрение индивидуального вируса-вымогателя

Первый этап внедрения: поиск слабого звена

Программа-вымогатель Darkside изначально проникает в систему через слабые места: удаленно управляемые учетные записи и системы.

Мы выявили, что группа Darkside использовала скомпрометированные учетные записи подрядчиков для проникновения в инфраструктуру виртуальных рабочих столов (VDI), которая была создана для упрощения удаленного доступа во время пандемии. Хотя сами подрядчики этого не делали.

Хакеры также использовали серверы, а затем оперативно устанавливали дополнительный RDP, который сохраняет доступ, даже если уязвимость сервера устранена.

Ни один из этих вариантов не является новым — они выступают предупреждением о том, что опытные злоумышленники способны легко обойти защиту периметра сети. Это иллюстрирует необходимость многофакторной аутентификации для всех учетных записей и оперативного устранения уязвимостей систем, подключенных к Интернету.

Управление и контроль

Хакеры-вымогатели Darkside создали механизмы управления и контроля в основном с помощью клиента RDP, работающего через порт 443, маршрутизируемого через TOR. После установки браузера Tor они изменили его конфигурацию, чтобы он функционировал как постоянная служба, перенаправляя трафик, отправляемый на локальный (динамический) порт с помощью TOR по HTTPS через порт 443. Такие соединения были постоянными, поэтому злоумышленники могли устанавливать сессии RDP на взломанных хостах и через них, облегчая перемещение внутри сети.

Мы обнаружили присутствие пользователей TOR на многих серверах с десятками активных соединений.

Хакеры использовали Cobalt Strike как вторичный механизм управления и контроля. Мы проанализировали десятки настраиваемых стейджеров, которые загружали маяки, подключенные к определенным серверам. Стейджеры (под названием file.exe) устанавливались удаленно на определенных целевых устройствах с использованием WinRM, каждое из которых было настроено по-разному. Стейджеры Cobalt-Strike установили соединение с выделенным сервером C2 для загрузки Cobalt Strike Beacon.

Злоумышленники обычно используют всего несколько серверов C2 для каждой жертвы, но хакеры Darkside настроили каждый маяк для подключения к другому серверу C2 с другим пользовательским агентом. Это может свидетельствовать о том, что Darkside управляет крупной, хорошо налаженной системой хакерских атак.

Для упрощенного распространения стейджеры и исполняемые файлы TOR хранились в общих сетевых папках. Хакеры старались не устанавливать бэкдоры в системах, контролируемых решениями EDR.

Обнаружение загрузки маяка на взломанный сервер

Мы наблюдали, как злоумышленники входят в систему виртуального рабочего стола, используя сразу несколько учетных записей. Каждый раз, когда хакер входил в систему, во взломанных домашних каталогах пользователя создавались файлы .lnk. Действия с файлами .lnk помогли выявить взломанные учетные записи и среды VDI, а также время использования в атаке каждой учетной записи.

Разведка и сбор учетных данных

Вирус-вымогатель Darkside известен тем, что живет за счет жертвы. По нашим наблюдениям, он сканирует сети, запускает команды, создает дампы процессов и крадет учетные данные. Инструменты атаки применялись на хостах с минимальной вероятностью обнаружения и блокировки. Среди широко известных инструментов — advanced_ip_scanner.exe, psexec, Mimikatz и другие.

Хакеры предприняли много попыток для получения доступа к дополнительным системам и учетным записям, начиная с первоначальных взломанных хостов, тикет-систем и соединений NTLM. После периода выжидания злоумышленники использовали разведывательный инструмент Active Directory (ADRecon.ps1) для сбора дополнительной информации о пользователях, группах и привилегиях, сохраняя результаты в файле под названием DC.txt. Все инструменты были удалены после использования. Злоумышленники временно сохранили результаты разведки и учетные данные на активном сервере Windows. Среди интересных имен файлов, записываемых и удаляемых на сервере, были такие: Typed_history.zip, Appdata.zip, IE_Passwords.zip, AD_intel и ProcessExplorer.zip.

Помимо сбора учетных данных злоумышленники извлекли учетные данные из папок профиля пользователя, в том числе:

• Users\\Appdata\[Roaming\Local]\Microsoft [Credentials\Vault]

• Users\\Appdata\Roaming\Mozilla\Firefox\Profiles

• Users\\\Appdata\Local\Google\Chrome

Злоумышленники использовали Invoke-mimikatXz.ps1 для извлечения учетных данных с неконтролируемых серверов и сохранили их в файле под именем «dump.txt». Эта операция была направлена на очень важную жертву c минимальной вероятностью обнаружения.

Как только злоумышленники получили учетные данные администратора домена, им открылся доступ и к контроллерам домена. На более поздних этапах хакеры осуществили хорошо известную атаку DCSync, при которой злоумышленник выдает себя за правомерного контроллера домена и использует службу репликации каталогов для копирования информации AD и получения доступа к данным паролей всего домена, в том числе KRBTGT HASH.

Сбор данных и стейджинг

Активный сервер Windows также служил концентратором для хранения данных перед их эксфильтрацией. Данные извлекались с сотен серверов с помощью пакетной программы (dump.bat), расположенной в \Desktop\Dump, которая записывала файлы в одно и то же место, сжимая их в архивы 7zip с простыми названиями *.7z.[001]-[999].

Несмотря на то что хакеры накопили повышенные привилегии, мы обнаружили, что они ослабили ограничения файловых систем, чтобы получить доступ к файлам с помощью любой учетной записи пользователя домена. Командный файл, целевые данные и архивы были удалены в течение нескольких часов после их извлечения.

Шифрование

Darkside не внедряет программы-вымогатели до обследования среды, извлечения полезных данных, получения контроля над привилегированными учетными записями и определения всех систем резервного копирования, серверов и приложений. Мы выявили несколько подключений к резервным хранилищам с использованием взломанных учетных записей служб незадолго до шифрования данных. Откладывая фазу шифрования, хакеры получают возможность максимизировать ущерб жертв атаки и свою прибыль.

Код вымогателя передается через установленные бэкдоры («лазейки») (TOR-RDP или Cobalt Strike) и модифицируется отдельно для каждой жертвы. Полезная нагрузка содержит исполняемый файл, уникальное расширение и уникальный идентификатор жертвы, который дает ей доступ к веб-сайту Darkside для произведения оплаты.

Используя уникальные исполняемые файлы и расширения, программа-вымогатель легко обходит сигнатурный поиск. Darkside также предлагает программы-вымогатели другим злоумышленникам под заказ («программа-вымогатель как услуга») и получает часть прибыли от успешных кибератак.

Одна из версий индивидуального кода получила название Homie.exe. По нашим данным, он не только настраивается индивидуально, но и защищен от криминалистического анализа и отладки технологиями для самовнедрения, обнаружения виртуальных машин и динамической загрузки библиотеки. Он также удаляет теневые копии на устройствах жертв.

Вирус-вымогатель Darkside. Этап 1: самовнедрение

При активации вредоносное ПО копируется в папку C:\Users\admin\AppData\Local\Temp\ и вставляет свой код в существующий процесс с помощью команды CMD:

Если вредоносная программа обнаруживает признаки отслеживания или обнаружения запуска на виртуальном устройстве, она сразу же прекращает работу.

Чтобы избежать обнаружения инструментами AV и EDR, программа-вымогатель динамически загружает свои библиотеки, не регистрируя их в разделе импорта:

Импортируются только 3 библиотеки, что свидетельствует о том, что имена других библиотек распознаются динамически во время запуска вредоносной программы без непосредственного импорта.

Вирус-вымогатель. Этап 2: удаление теневых копий

Вредоносное ПО пытается удалить теневые копии на устройстве жертвы обфусцированной командой PowerShell:

Деобфусцированная команда:

Вирус-вымогатель. Этап 3: шифрование файлов

После удаления теневых копий вредоносное ПО сначала останавливает определенные процессы во избежание блокировки файлов, которые могут задерживать шифрование, а затем сама запускает его.

Список процессов:

• sql

• oracle

• ocssd

• dbsnmp

• synctime

• agntsvc

• isqlplussvc

• xfssvccon

• mydesktopservice

• ocautoupds

• encsvc

• Firefox

• tbirdconfig

• mydesktopqos

• ocomm

• dbeng50

• sqbcoreservice

• Excel

• infopath

• msaccess

• mspub

• onenote

• Outlook

• powerpnt

• steam

• thebat

• thunderbird

• visio

• winword

• wordpad

• notepad

Во время шифрования вредоносное ПО добавляет строку из 8 символов к зашифрованным именам файлов.

Программы-вымогатели Darkside избегают шифрования файлов со следующими расширениями:

386,adv,ani,bat,bin,cab,cmd,com,cpl,cur,deskthemepack,diagcab,diagcfg,diagpkg,dll,drv,exe,hlp,icl,icns,ico,ics,idx,ldf,lnk,mod,mpa,msc,msp,msstyles,msu,nls,nomedia,ocx,prf,ps1,rom,rtp,scr,shs,spl,sys,theme,themepack,wpx,lock,key,hta,msi,pdb

Программа-вымогатель создает инструкции по выкупу («README…txt»), чтобы жертва могла связаться с создателем вируса для расшифровки файлов:

Как защититься от опасных злоумышленников в 2021 году

Найдите и устраните слабые звенья до того, как это сделают хакеры

Любая учетная запись, для которой не требуется многофакторная аутентификация, может быть взломана простой атакой методом перебора паролей. Любой подключенный к Интернету сервер с неустраненной уязвимостью — источник легкого дохода хакера.

Предотвращайте попытки взлома и устраняйте уязвимости внутри системы

Злоумышленники ищут быстрые способы получить учетные данные администратора домена. Слабо зашифрованные учетные записи служб или администраторов с SPN или, что еще хуже, привилегированные учетные записи со слабыми требованиями к паролю или без них — слишком легкие цели.

Во многих организациях злоумышленникам для сбора сведений даже не нужны данные привилегированной учетной записи: обычный сотрудник имеет доступ к гораздо большему количеству информации, чем нужно. Доступ к конфиденциальным данным должны иметь только учетные записи, отвечающие определенным требованиям. Также рекомендуется регулярно отслеживать файловые системы на предмет необычного доступа и изменений.

Пролейте свет на «слепые зоны» – там может быть много интересного

Организации с комплексными инструментами мониторинга быстрее обнаруживают и расследуют подобные атаки. Если у вас есть «слепые зоны» в основных хранилищах данных, Active Directory, DNS, системах удаленного доступа или веб-соединениях, вам будет сложно определить, какие системы были скомпрометированы и были ли украдены конфиденциальные данные.

Если вы обнаружите вторжение, позвольте Active Directory очертить его радиус

События службы каталогов Active Directory помогают быстро определить взломанные учетные записи и устройства. Выполните запрос Active Directory для поиска признаков перемещения внутри этой учетной записи (или записей).

Источник перевода

Original message

Original message

Darkside возвращается: анализ крупномасштабной кампании по хищению данных

Автор оригинала: Snir Ben Shimol

Наша команда недавно провела несколько резонансных расследований атак, приписываемых группировке киберпреступников Darkside. Эти узконаправленные кампании проводились в несколько этапов и длились от нескольких недель до нескольких месяцев, а их целью было хищение и шифрование конфиденциальных данных, включая резервные копии. В этой статье мы рассмотрим замеченные нами тактики, техники и процедуры (ТТП).

О группе Darkside Inc.

Группировка хакеров-вымогателей Darkside выпустила «пресс-релиз» о своем продукте RaaS (программа-вымогатель как услуга) в августе 2020 года. С тех пор группировка получила известность благодаря профессиональному проведению операций и крупным суммам требуемых выкупов. Хакеры предоставляют жертвам техподдержку в веб-чате, создают сложные системы хранения украденных данных с резервными подсистемами и анализируют финансовую ситуацию жертв перед атакой.

Название группировки Darkside («Темная сторона») вызывает ассоциации с хорошим парнем (или девушкой), которые отреклись от светлой стороны. Мы не можем утверждать, что в группировке работают бывшие специалисты в области ИТ-безопасности, но ее атаки свидетельствуют о глубоком понимании инфраструктуры, технологий безопасности и слабых сторон своих жертв.

Представители данной организации публично заявили, что предпочитают атаковать не больницы, школы, некоммерческие организации и государственные органы, а крупные организации, которые в состоянии заплатить большие выкупы.

Благодаря методу обратного инжиниринга мы выявили, что вредоносное ПО Darkside проверяет языковые параметры устройства, чтобы не атаковать российские организации. Представители группы также отвечали на вопросы форумов на русском языке и сейчас активно набирают в свою команду русскоязычных партнеров.

У группы есть наборы инструментов как для Windows, так и для Linux. У Darkside есть партнерская программа наподобие NetWalker и REvil, которая предлагает всем, кто помогает распространять их вредоносное ПО, 10–25% от суммы выкупа.

Анатомия кибератак

Атаки программы-вымогателя Darkside отличаются использованием скрытых приемов, особенно на начальных этапах. После проведения тщательной разведки группа приняла меры для того, чтобы контролируемые устройства и конечные точки не могли определить ее инструменты и способы атаки.

Несмотря на то, что хакеры используют несколько вариантов внедрения в систему, действия внутри нее довольно стандартны, а успешный результат достигается с холодной непоколебимостью.

Тактика скрытности включает:

На более поздних этапах атак:

Первый этап внедрения: поиск слабого звена

Программа-вымогатель Darkside изначально проникает в систему через слабые места: удаленно управляемые учетные записи и системы.

Мы выявили, что группа Darkside использовала скомпрометированные учетные записи подрядчиков для проникновения в инфраструктуру виртуальных рабочих столов (VDI), которая была создана для упрощения удаленного доступа во время пандемии. Хотя сами подрядчики этого не делали.

Хакеры также использовали серверы, а затем оперативно устанавливали дополнительный RDP, который сохраняет доступ, даже если уязвимость сервера устранена.

Ни один из этих вариантов не является новым — они выступают предупреждением о том, что опытные злоумышленники способны легко обойти защиту периметра сети. Это иллюстрирует необходимость многофакторной аутентификации для всех учетных записей и оперативного устранения уязвимостей систем, подключенных к Интернету.

Управление и контроль

Хакеры-вымогатели Darkside создали механизмы управления и контроля в основном с помощью клиента RDP, работающего через порт 443, маршрутизируемого через TOR. После установки браузера Tor они изменили его конфигурацию, чтобы он функционировал как постоянная служба, перенаправляя трафик, отправляемый на локальный (динамический) порт с помощью TOR по HTTPS через порт 443. Такие соединения были постоянными, поэтому злоумышленники могли устанавливать сессии RDP на взломанных хостах и через них, облегчая перемещение внутри сети.

Мы обнаружили присутствие пользователей TOR на многих серверах с десятками активных соединений.

Хакеры использовали Cobalt Strike как вторичный механизм управления и контроля. Мы проанализировали десятки настраиваемых стейджеров, которые загружали маяки, подключенные к определенным серверам. Стейджеры (под названием file.exe) устанавливались удаленно на определенных целевых устройствах с использованием WinRM, каждое из которых было настроено по-разному. Стейджеры Cobalt-Strike установили соединение с выделенным сервером C2 для загрузки Cobalt Strike Beacon.

Злоумышленники обычно используют всего несколько серверов C2 для каждой жертвы, но хакеры Darkside настроили каждый маяк для подключения к другому серверу C2 с другим пользовательским агентом. Это может свидетельствовать о том, что Darkside управляет крупной, хорошо налаженной системой хакерских атак.

Для упрощенного распространения стейджеры и исполняемые файлы TOR хранились в общих сетевых папках. Хакеры старались не устанавливать бэкдоры в системах, контролируемых решениями EDR.

Обнаружение загрузки маяка на взломанный сервер

Мы наблюдали, как злоумышленники входят в систему виртуального рабочего стола, используя сразу несколько учетных записей. Каждый раз, когда хакер входил в систему, во взломанных домашних каталогах пользователя создавались файлы .lnk. Действия с файлами .lnk помогли выявить взломанные учетные записи и среды VDI, а также время использования в атаке каждой учетной записи.

Разведка и сбор учетных данных

Вирус-вымогатель Darkside известен тем, что живет за счет жертвы. По нашим наблюдениям, он сканирует сети, запускает команды, создает дампы процессов и крадет учетные данные. Инструменты атаки применялись на хостах с минимальной вероятностью обнаружения и блокировки. Среди широко известных инструментов — advanced_ip_scanner.exe, psexec, Mimikatz и другие.

Хакеры предприняли много попыток для получения доступа к дополнительным системам и учетным записям, начиная с первоначальных взломанных хостов, тикет-систем и соединений NTLM. После периода выжидания злоумышленники использовали разведывательный инструмент Active Directory (ADRecon.ps1) для сбора дополнительной информации о пользователях, группах и привилегиях, сохраняя результаты в файле под названием DC.txt. Все инструменты были удалены после использования. Злоумышленники временно сохранили результаты разведки и учетные данные на активном сервере Windows. Среди интересных имен файлов, записываемых и удаляемых на сервере, были такие: Typed_history.zip, Appdata.zip, IE_Passwords.zip, AD_intel и ProcessExplorer.zip.

Помимо сбора учетных данных злоумышленники извлекли учетные данные из папок профиля пользователя, в том числе:

• Users\\Appdata\[Roaming\Local]\Microsoft [Credentials\Vault]

• Users\\Appdata\Roaming\Mozilla\Firefox\Profiles

• Users\\\Appdata\Local\Google\Chrome

Злоумышленники использовали Invoke-mimikatXz.ps1 для извлечения учетных данных с неконтролируемых серверов и сохранили их в файле под именем «dump.txt». Эта операция была направлена на очень важную жертву c минимальной вероятностью обнаружения.

Как только злоумышленники получили учетные данные администратора домена, им открылся доступ и к контроллерам домена. На более поздних этапах хакеры осуществили хорошо известную атаку DCSync, при которой злоумышленник выдает себя за правомерного контроллера домена и использует службу репликации каталогов для копирования информации AD и получения доступа к данным паролей всего домена, в том числе KRBTGT HASH.

Сбор данных и стейджинг

Активный сервер Windows также служил концентратором для хранения данных перед их эксфильтрацией. Данные извлекались с сотен серверов с помощью пакетной программы (dump.bat), расположенной в \Desktop\Dump, которая записывала файлы в одно и то же место, сжимая их в архивы 7zip с простыми названиями *.7z.[001]-[999].

Несмотря на то что хакеры накопили повышенные привилегии, мы обнаружили, что они ослабили ограничения файловых систем, чтобы получить доступ к файлам с помощью любой учетной записи пользователя домена. Командный файл, целевые данные и архивы были удалены в течение нескольких часов после их извлечения.

Шифрование

Darkside не внедряет программы-вымогатели до обследования среды, извлечения полезных данных, получения контроля над привилегированными учетными записями и определения всех систем резервного копирования, серверов и приложений. Мы выявили несколько подключений к резервным хранилищам с использованием взломанных учетных записей служб незадолго до шифрования данных. Откладывая фазу шифрования, хакеры получают возможность максимизировать ущерб жертв атаки и свою прибыль.

Код вымогателя передается через установленные бэкдоры («лазейки») (TOR-RDP или Cobalt Strike) и модифицируется отдельно для каждой жертвы. Полезная нагрузка содержит исполняемый файл, уникальное расширение и уникальный идентификатор жертвы, который дает ей доступ к веб-сайту Darkside для произведения оплаты.

Используя уникальные исполняемые файлы и расширения, программа-вымогатель легко обходит сигнатурный поиск. Darkside также предлагает программы-вымогатели другим злоумышленникам под заказ («программа-вымогатель как услуга») и получает часть прибыли от успешных кибератак.

Одна из версий индивидуального кода получила название Homie.exe. По нашим данным, он не только настраивается индивидуально, но и защищен от криминалистического анализа и отладки технологиями для самовнедрения, обнаружения виртуальных машин и динамической загрузки библиотеки. Он также удаляет теневые копии на устройствах жертв.

Вирус-вымогатель Darkside. Этап 1: самовнедрение

При активации вредоносное ПО копируется в папку C:\Users\admin\AppData\Local\Temp\ и вставляет свой код в существующий процесс с помощью команды CMD:

Если вредоносная программа обнаруживает признаки отслеживания или обнаружения запуска на виртуальном устройстве, она сразу же прекращает работу.

Чтобы избежать обнаружения инструментами AV и EDR, программа-вымогатель динамически загружает свои библиотеки, не регистрируя их в разделе импорта:

Импортируются только 3 библиотеки, что свидетельствует о том, что имена других библиотек распознаются динамически во время запуска вредоносной программы без непосредственного импорта.

Вирус-вымогатель. Этап 2: удаление теневых копий

Вредоносное ПО пытается удалить теневые копии на устройстве жертвы обфусцированной командой PowerShell:

Деобфусцированная команда:

Вирус-вымогатель. Этап 3: шифрование файлов

После удаления теневых копий вредоносное ПО сначала останавливает определенные процессы во избежание блокировки файлов, которые могут задерживать шифрование, а затем сама запускает его.

Список процессов:

• sql

• oracle

• ocssd

• dbsnmp

• synctime

• agntsvc

• isqlplussvc

• xfssvccon

• mydesktopservice

• ocautoupds

• encsvc

• Firefox

• tbirdconfig

• mydesktopqos

• ocomm

• dbeng50

• sqbcoreservice

• Excel

• infopath

• msaccess

• mspub

• onenote

• Outlook

• powerpnt

• steam

• thebat

• thunderbird

• visio

• winword

• wordpad

• notepad

Во время шифрования вредоносное ПО добавляет строку из 8 символов к зашифрованным именам файлов.

Программы-вымогатели Darkside избегают шифрования файлов со следующими расширениями:

386,adv,ani,bat,bin,cab,cmd,com,cpl,cur,deskthemepack,diagcab,diagcfg,diagpkg,dll,drv,exe,hlp,icl,icns,ico,ics,idx,ldf,lnk,mod,mpa,msc,msp,msstyles,msu,nls,nomedia,ocx,prf,ps1,rom,rtp,scr,shs,spl,sys,theme,themepack,wpx,lock,key,hta,msi,pdb

Программа-вымогатель создает инструкции по выкупу («README…txt»), чтобы жертва могла связаться с создателем вируса для расшифровки файлов:

Как защититься от опасных злоумышленников в 2021 году

Найдите и устраните слабые звенья до того, как это сделают хакеры

Любая учетная запись, для которой не требуется многофакторная аутентификация, может быть взломана простой атакой методом перебора паролей. Любой подключенный к Интернету сервер с неустраненной уязвимостью — источник легкого дохода хакера.

Предотвращайте попытки взлома и устраняйте уязвимости внутри системы

Злоумышленники ищут быстрые способы получить учетные данные администратора домена. Слабо зашифрованные учетные записи служб или администраторов с SPN или, что еще хуже, привилегированные учетные записи со слабыми требованиями к паролю или без них — слишком легкие цели.

Во многих организациях злоумышленникам для сбора сведений даже не нужны данные привилегированной учетной записи: обычный сотрудник имеет доступ к гораздо большему количеству информации, чем нужно. Доступ к конфиденциальным данным должны иметь только учетные записи, отвечающие определенным требованиям. Также рекомендуется регулярно отслеживать файловые системы на предмет необычного доступа и изменений.

Пролейте свет на «слепые зоны» – там может быть много интересного

Организации с комплексными инструментами мониторинга быстрее обнаруживают и расследуют подобные атаки. Если у вас есть «слепые зоны» в основных хранилищах данных, Active Directory, DNS, системах удаленного доступа или веб-соединениях, вам будет сложно определить, какие системы были скомпрометированы и были ли украдены конфиденциальные данные.

Если вы обнаружите вторжение, позвольте Active Directory очертить его радиус

События службы каталогов Active Directory помогают быстро определить взломанные учетные записи и устройства. Выполните запрос Active Directory для поиска признаков перемещения внутри этой учетной записи (или записей).

Источник перевода

Автор оригинала: Snir Ben Shimol

Наша команда недавно провела несколько резонансных расследований атак, приписываемых группировке киберпреступников Darkside. Эти узконаправленные кампании проводились в несколько этапов и длились от нескольких недель до нескольких месяцев, а их целью было хищение и шифрование конфиденциальных данных, включая резервные копии. В этой статье мы рассмотрим замеченные нами тактики, техники и процедуры (ТТП).

О группе Darkside Inc.

Группировка хакеров-вымогателей Darkside выпустила «пресс-релиз» о своем продукте RaaS (программа-вымогатель как услуга) в августе 2020 года. С тех пор группировка получила известность благодаря профессиональному проведению операций и крупным суммам требуемых выкупов. Хакеры предоставляют жертвам техподдержку в веб-чате, создают сложные системы хранения украденных данных с резервными подсистемами и анализируют финансовую ситуацию жертв перед атакой.

Название группировки Darkside («Темная сторона») вызывает ассоциации с хорошим парнем (или девушкой), которые отреклись от светлой стороны. Мы не можем утверждать, что в группировке работают бывшие специалисты в области ИТ-безопасности, но ее атаки свидетельствуют о глубоком понимании инфраструктуры, технологий безопасности и слабых сторон своих жертв.

Представители данной организации публично заявили, что предпочитают атаковать не больницы, школы, некоммерческие организации и государственные органы, а крупные организации, которые в состоянии заплатить большие выкупы.

Благодаря методу обратного инжиниринга мы выявили, что вредоносное ПО Darkside проверяет языковые параметры устройства, чтобы не атаковать российские организации. Представители группы также отвечали на вопросы форумов на русском языке и сейчас активно набирают в свою команду русскоязычных партнеров.

У группы есть наборы инструментов как для Windows, так и для Linux. У Darkside есть партнерская программа наподобие NetWalker и REvil, которая предлагает всем, кто помогает распространять их вредоносное ПО, 10–25% от суммы выкупа.

Анатомия кибератак

Атаки программы-вымогателя Darkside отличаются использованием скрытых приемов, особенно на начальных этапах. После проведения тщательной разведки группа приняла меры для того, чтобы контролируемые устройства и конечные точки не могли определить ее инструменты и способы атаки.

Несмотря на то, что хакеры используют несколько вариантов внедрения в систему, действия внутри нее довольно стандартны, а успешный результат достигается с холодной непоколебимостью.

Тактика скрытности включает:

- Управление и контроль TOR

- Избегание узлов, контролируемых EDR

- Выжидание подходящего времени и откладывание подозрительных действий для более поздних этапов атаки

- Индивидуальный код и хосты соединения для каждой жертвы атаки

- Техники обфускации, такие как шифрование и загрузка динамической библиотеки

- Контркриминалистические методы, такие как удаление файлов журналов

На более поздних этапах атак:

- Сбор учетных данных, хранящиеся в файлах, памяти и на контроллерах домена

- Использование файловых ресурсов для распространения инструментов вирусной атаки и хранения файловых архивов

- Ослабление ограничений доступа к общим файловым ресурсам для упрощения сбора учетных данных

- Удаление резервных копий, включая теневые

- Внедрение индивидуального вируса-вымогателя

Первый этап внедрения: поиск слабого звена

Программа-вымогатель Darkside изначально проникает в систему через слабые места: удаленно управляемые учетные записи и системы.

Мы выявили, что группа Darkside использовала скомпрометированные учетные записи подрядчиков для проникновения в инфраструктуру виртуальных рабочих столов (VDI), которая была создана для упрощения удаленного доступа во время пандемии. Хотя сами подрядчики этого не делали.

Хакеры также использовали серверы, а затем оперативно устанавливали дополнительный RDP, который сохраняет доступ, даже если уязвимость сервера устранена.

Ни один из этих вариантов не является новым — они выступают предупреждением о том, что опытные злоумышленники способны легко обойти защиту периметра сети. Это иллюстрирует необходимость многофакторной аутентификации для всех учетных записей и оперативного устранения уязвимостей систем, подключенных к Интернету.

Управление и контроль

Хакеры-вымогатели Darkside создали механизмы управления и контроля в основном с помощью клиента RDP, работающего через порт 443, маршрутизируемого через TOR. После установки браузера Tor они изменили его конфигурацию, чтобы он функционировал как постоянная служба, перенаправляя трафик, отправляемый на локальный (динамический) порт с помощью TOR по HTTPS через порт 443. Такие соединения были постоянными, поэтому злоумышленники могли устанавливать сессии RDP на взломанных хостах и через них, облегчая перемещение внутри сети.

Мы обнаружили присутствие пользователей TOR на многих серверах с десятками активных соединений.

Хакеры использовали Cobalt Strike как вторичный механизм управления и контроля. Мы проанализировали десятки настраиваемых стейджеров, которые загружали маяки, подключенные к определенным серверам. Стейджеры (под названием file.exe) устанавливались удаленно на определенных целевых устройствах с использованием WinRM, каждое из которых было настроено по-разному. Стейджеры Cobalt-Strike установили соединение с выделенным сервером C2 для загрузки Cobalt Strike Beacon.

Злоумышленники обычно используют всего несколько серверов C2 для каждой жертвы, но хакеры Darkside настроили каждый маяк для подключения к другому серверу C2 с другим пользовательским агентом. Это может свидетельствовать о том, что Darkside управляет крупной, хорошо налаженной системой хакерских атак.

Для упрощенного распространения стейджеры и исполняемые файлы TOR хранились в общих сетевых папках. Хакеры старались не устанавливать бэкдоры в системах, контролируемых решениями EDR.

Обнаружение загрузки маяка на взломанный сервер

Мы наблюдали, как злоумышленники входят в систему виртуального рабочего стола, используя сразу несколько учетных записей. Каждый раз, когда хакер входил в систему, во взломанных домашних каталогах пользователя создавались файлы .lnk. Действия с файлами .lnk помогли выявить взломанные учетные записи и среды VDI, а также время использования в атаке каждой учетной записи.

Разведка и сбор учетных данных

Вирус-вымогатель Darkside известен тем, что живет за счет жертвы. По нашим наблюдениям, он сканирует сети, запускает команды, создает дампы процессов и крадет учетные данные. Инструменты атаки применялись на хостах с минимальной вероятностью обнаружения и блокировки. Среди широко известных инструментов — advanced_ip_scanner.exe, psexec, Mimikatz и другие.

Хакеры предприняли много попыток для получения доступа к дополнительным системам и учетным записям, начиная с первоначальных взломанных хостов, тикет-систем и соединений NTLM. После периода выжидания злоумышленники использовали разведывательный инструмент Active Directory (ADRecon.ps1) для сбора дополнительной информации о пользователях, группах и привилегиях, сохраняя результаты в файле под названием DC.txt. Все инструменты были удалены после использования. Злоумышленники временно сохранили результаты разведки и учетные данные на активном сервере Windows. Среди интересных имен файлов, записываемых и удаляемых на сервере, были такие: Typed_history.zip, Appdata.zip, IE_Passwords.zip, AD_intel и ProcessExplorer.zip.

Помимо сбора учетных данных злоумышленники извлекли учетные данные из папок профиля пользователя, в том числе:

• Users\\Appdata\[Roaming\Local]\Microsoft [Credentials\Vault]

• Users\\Appdata\Roaming\Mozilla\Firefox\Profiles

• Users\\\Appdata\Local\Google\Chrome

Злоумышленники использовали Invoke-mimikatXz.ps1 для извлечения учетных данных с неконтролируемых серверов и сохранили их в файле под именем «dump.txt». Эта операция была направлена на очень важную жертву c минимальной вероятностью обнаружения.

Как только злоумышленники получили учетные данные администратора домена, им открылся доступ и к контроллерам домена. На более поздних этапах хакеры осуществили хорошо известную атаку DCSync, при которой злоумышленник выдает себя за правомерного контроллера домена и использует службу репликации каталогов для копирования информации AD и получения доступа к данным паролей всего домена, в том числе KRBTGT HASH.

Сбор данных и стейджинг

Активный сервер Windows также служил концентратором для хранения данных перед их эксфильтрацией. Данные извлекались с сотен серверов с помощью пакетной программы (dump.bat), расположенной в \Desktop\Dump, которая записывала файлы в одно и то же место, сжимая их в архивы 7zip с простыми названиями *.7z.[001]-[999].

Несмотря на то что хакеры накопили повышенные привилегии, мы обнаружили, что они ослабили ограничения файловых систем, чтобы получить доступ к файлам с помощью любой учетной записи пользователя домена. Командный файл, целевые данные и архивы были удалены в течение нескольких часов после их извлечения.

Шифрование

Darkside не внедряет программы-вымогатели до обследования среды, извлечения полезных данных, получения контроля над привилегированными учетными записями и определения всех систем резервного копирования, серверов и приложений. Мы выявили несколько подключений к резервным хранилищам с использованием взломанных учетных записей служб незадолго до шифрования данных. Откладывая фазу шифрования, хакеры получают возможность максимизировать ущерб жертв атаки и свою прибыль.

Код вымогателя передается через установленные бэкдоры («лазейки») (TOR-RDP или Cobalt Strike) и модифицируется отдельно для каждой жертвы. Полезная нагрузка содержит исполняемый файл, уникальное расширение и уникальный идентификатор жертвы, который дает ей доступ к веб-сайту Darkside для произведения оплаты.

Используя уникальные исполняемые файлы и расширения, программа-вымогатель легко обходит сигнатурный поиск. Darkside также предлагает программы-вымогатели другим злоумышленникам под заказ («программа-вымогатель как услуга») и получает часть прибыли от успешных кибератак.

Одна из версий индивидуального кода получила название Homie.exe. По нашим данным, он не только настраивается индивидуально, но и защищен от криминалистического анализа и отладки технологиями для самовнедрения, обнаружения виртуальных машин и динамической загрузки библиотеки. Он также удаляет теневые копии на устройствах жертв.

Вирус-вымогатель Darkside. Этап 1: самовнедрение

При активации вредоносное ПО копируется в папку C:\Users\admin\AppData\Local\Temp\ и вставляет свой код в существующий процесс с помощью команды CMD:

Если вредоносная программа обнаруживает признаки отслеживания или обнаружения запуска на виртуальном устройстве, она сразу же прекращает работу.

Чтобы избежать обнаружения инструментами AV и EDR, программа-вымогатель динамически загружает свои библиотеки, не регистрируя их в разделе импорта:

Импортируются только 3 библиотеки, что свидетельствует о том, что имена других библиотек распознаются динамически во время запуска вредоносной программы без непосредственного импорта.

Вирус-вымогатель. Этап 2: удаление теневых копий

Вредоносное ПО пытается удалить теневые копии на устройстве жертвы обфусцированной командой PowerShell:

Деобфусцированная команда:

Вирус-вымогатель. Этап 3: шифрование файлов

После удаления теневых копий вредоносное ПО сначала останавливает определенные процессы во избежание блокировки файлов, которые могут задерживать шифрование, а затем сама запускает его.

Список процессов:

• sql

• oracle

• ocssd

• dbsnmp

• synctime

• agntsvc

• isqlplussvc

• xfssvccon

• mydesktopservice

• ocautoupds

• encsvc

• Firefox

• tbirdconfig

• mydesktopqos

• ocomm

• dbeng50

• sqbcoreservice

• Excel

• infopath

• msaccess

• mspub

• onenote

• Outlook

• powerpnt

• steam

• thebat

• thunderbird

• visio

• winword

• wordpad

• notepad

Во время шифрования вредоносное ПО добавляет строку из 8 символов к зашифрованным именам файлов.

Программы-вымогатели Darkside избегают шифрования файлов со следующими расширениями:

386,adv,ani,bat,bin,cab,cmd,com,cpl,cur,deskthemepack,diagcab,diagcfg,diagpkg,dll,drv,exe,hlp,icl,icns,ico,ics,idx,ldf,lnk,mod,mpa,msc,msp,msstyles,msu,nls,nomedia,ocx,prf,ps1,rom,rtp,scr,shs,spl,sys,theme,themepack,wpx,lock,key,hta,msi,pdb

Программа-вымогатель создает инструкции по выкупу («README…txt»), чтобы жертва могла связаться с создателем вируса для расшифровки файлов:

Как защититься от опасных злоумышленников в 2021 году

Найдите и устраните слабые звенья до того, как это сделают хакеры

Любая учетная запись, для которой не требуется многофакторная аутентификация, может быть взломана простой атакой методом перебора паролей. Любой подключенный к Интернету сервер с неустраненной уязвимостью — источник легкого дохода хакера.

Предотвращайте попытки взлома и устраняйте уязвимости внутри системы

Злоумышленники ищут быстрые способы получить учетные данные администратора домена. Слабо зашифрованные учетные записи служб или администраторов с SPN или, что еще хуже, привилегированные учетные записи со слабыми требованиями к паролю или без них — слишком легкие цели.

Во многих организациях злоумышленникам для сбора сведений даже не нужны данные привилегированной учетной записи: обычный сотрудник имеет доступ к гораздо большему количеству информации, чем нужно. Доступ к конфиденциальным данным должны иметь только учетные записи, отвечающие определенным требованиям. Также рекомендуется регулярно отслеживать файловые системы на предмет необычного доступа и изменений.

Пролейте свет на «слепые зоны» – там может быть много интересного

Организации с комплексными инструментами мониторинга быстрее обнаруживают и расследуют подобные атаки. Если у вас есть «слепые зоны» в основных хранилищах данных, Active Directory, DNS, системах удаленного доступа или веб-соединениях, вам будет сложно определить, какие системы были скомпрометированы и были ли украдены конфиденциальные данные.

Если вы обнаружите вторжение, позвольте Active Directory очертить его радиус

События службы каталогов Active Directory помогают быстро определить взломанные учетные записи и устройства. Выполните запрос Active Directory для поиска признаков перемещения внутри этой учетной записи (или записей).

Источник перевода