- Entrou

- Fev 17, 2007

- Mensagens

- 681

- Reaction score

- 1,030

- Pontos

- 93

Save the average user: how cipherpunks changed the Internet and protect the freedom of the Web.

In recent years, the world has adopted more and more laws designed to control the Internet. This process is usually motivated by ensuring state and personal security, combating piracy, terrorism and child pornography. Sometimes censorship is a clear, even if unspoken, motive, and sometimes our Internet freedom is restricted, referring to the protection of our personal data. Today, the authorities record conversations, read personal correspondence, jam communications at opposition rallies and block access to unwanted information, while corporations track our movements and listen to users ' voice messages. It is not surprising that recently the broadest segments of the population in Russia and the world have learned what a VPN and proxy server are and have become interested in what states and technology companies do with the information we provide them.

In the second material of our special project on cybersecurity, we will focus on the movement of cipherpunks — people who preach the use of cryptography to protect privacy and personal freedoms. Together with the Deflect service, which protects websites from DDoS attacks, we will tell the story of this movement from the 1970s to the present day — about how cipher banks changed the Internet, how freedom-loving techies came up with electronic money, blockchain and secure online voting back in the 80s, how the American authorities were defeated in the crypto wars, and why today the ideas of cipher banks are becoming more and more relevant.

The 1970s: New approaches to cryptography

Of course, messages have been encrypted since the time of Ancient Egypt — humanity has always valued secrecy. Sacred texts, recipes, and craft secrets were also encrypted. However, during the previous several millennia, serious, complex cryptography still remained mainly the domain of scientists, intelligence officers, and the military. The situation began to change in the second half of the XX century, and in 1977 there was a real revolution in the availability of advanced cryptographic technologies, when the DES algorithm, based on a simple block cipher, was published by the US authorities as one of the federal standards for information processing.

Generally speaking, there was nothing breakthrough in DES itself, but for the first time, a reliable cryptographic algorithm for its time became officially available to everyone. Despite the fact that many other available algorithms followed, and the classic DES was quite vulnerable to hacking due to the short key, it remained the standard for more than twenty years, and only in 2001 it was replaced by AES, developed by Belgian cryptographers.

DES, like all algorithms before it, in addition to the short key, had one fundamental drawback: it was symmetric, that is, in order to encrypt and decrypt a message, it used the same key — to establish a secure connection, it had to be passed to the second party. Therefore, a third party, having intercepted the key halfway, could later secretly read the encrypted correspondence and even modify it.

In 1976, mathematicians Whitfield Diffie and Martin Hellman, in their work "New Directions in cryptography", described the principle of key transmission, protected from the danger of its interception by a third party. It is based on the assumption of the existence of so — called one-way functions, mathematical transformations, which are easy to perform, but it is extremely difficult to get the original data when performing the reverse operation. That is, using a one-way function, you can encrypt, but not decrypt. However, some one-way functions have properties, knowing which, you can easily perform the inverse transformation. This is the so-called "private key", which can be used to decrypt a message encrypted with a public key.

A simple and clear description of how the Diffie — Hellman algorithm works, allowing two parties to obtain a private key using a listening communication channel. / SSHinvest

The one-way function allows you to generate an unlimited number of public and private key pairs. By making the public key public, but keeping the private key secret, we allow everyone to encrypt the information so that only we can decrypt it. Even if someone intercepts this information, they can't do anything with it if they don't have the private key.

The Diffie and Hellman algorithm was not designed to directly protect correspondence, but only to securely transfer the key between subscribers — but it was the principle developed by these scientists that formed the basis of all modern public-key cryptography.

Many modern services and technologies are still based on this algorithm. Among them, for example, is a digital signature, which is used to confirm the identity of a citizen when signing documents online. By the way, it was the use of the Diffie-Hellman algorithm that Pavel Durov referred to, explaining to the FSB why he could not give them the encryption keys for correspondence in Telegram.

1980s: David Chaum and the birth of Cipherpunk

The theoretical developments of the 1970s were so revolutionary that both technology and society could not keep up with these ideas for a long time. This is especially evident in the example of David Chaum, a cryptographic theorist who can be safely called the forerunner of cipherpunk.

This bearded Berkeley graduate in flip-flops, with his hair pulled back in a ponytail, was a visionary. Back in 1985, he expressed concern that in the future, people, in the process of regular and routine actions in the virtual space, will, without noticing it, leave so much data about themselves that it will kill all privacy. Chaum feared the advent of a world where everyone would have a virtual dossier, in which all their personal data, habits and preferences were recorded.

The hypertext Internet, which is familiar to us, was born only a few years after the writing of these words.

David has seriously studied the possibilities of asymmetric encryption and has published several landmark papers on this topic. His most famous invention is the so-called blind signature — a digital signature that can be put on a file, even if you are unable to read it. Metaphorically, this can be described as a simple handwritten signature that you put on an envelope made of carbon paper, turned inside with a paint layer — so that your signature is printed on the letter enclosed in the envelope.

Chaum suggested using this technology, for example, to implement digital democratic procedures. Imagine an election that takes place over the Internet, and its organizer certifies each incoming vote with a blind signature. The secrecy of voting is preserved, and, if necessary, the voter can check and prove that he voted for a certain candidate: after all, his vote is marked with two signatures, his own and the organizer's. Chaum developed various voting systems through the network, trying to guarantee anonymity and transparency of counting.

Chaum is also widely known as the inventor of electronic money. He figured out how to use a blind signature to create an electronic settlement system in which payment information is encrypted so that it cannot be intercepted, but the buyer has an independent and indisputable confirmation of the transaction. This was in 1983, and six years later Chaum opened DigiCash, the world's first electronic payment operator, which worked on the basis of his ideas. Now all modern electronic payment systems are based on the principles laid down by him.

By the way, back in 1981, Chaum proposed a mechanism for mixed cryptographic networks for data transmission: a message in such a network is encrypted by the sender in several layers, and then sent for forwarding through a chain of servers, each of which removes one layer of encryption and passes the message to another to remove the next. Each server knows only the address of the next and the previous one in the chain, and does not know the content of the message that it transmits, nor the sender, nor the recipient. This technology makes it extremely difficult to calculate the sender. It is on this principle that, twenty years later, the famous Tor browser will be built, which does not store personal data and reliably hides the user's identity.

However, in the 1980s, most of Chaum's ideas remained on paper

The 1990s: The Rise of Cipherpunk

As time went on, more and more people became interested in cryptography and saw it as a salvation from the threats to privacy that the future would bring. But the problem was that since the Cold War, strong cryptographic algorithms in the United States (where such technologies were most developed, and their enthusiasts were numerous) were legally considered military means. Without a license from the State Department, it was forbidden to sell or transfer them to foreigners. At the same time, there was a legal conflict: after all, the algorithm can be described by text, so the ban on the distribution of such a text can be considered a restriction on freedom of speech. Therefore, such a ban directly contradicts the First Amendment to the American Constitution. This contradiction has angered many cryptography enthusiasts.

By the beginning of the 90s, a full-fledged subculture began to form among these people, scattered around the world, but united by their views and interests. In 1992, Tim May, Eric Hughes, and John Gilmore, three cryptographic enthusiast friends, organized a sort of thematic circle in San Francisco. Together with a small group of like-minded people, they met monthly in the office of Cygnus Solutions, one of the founders of which was Gilmore, where they discussed the prospects for the development of cryptography and the effect it would have on society.

All three were staunch libertarians, opposed any restrictions on personal freedoms that did not violate the freedoms of others, had a negative attitude towards the state in all its manifestations, and shared the ideas of crypto-anarchism.

This concept was formulated by Tim May in 1988. He believed that the development of cryptographic protocols will inevitably and irrevocably reduce the ability of the state to control its citizens, regulate economic relations and collect taxes, which in the future will inevitably lead to a social and economic revolution, and eventually to the establishment of a new world order in which states and corporations will play a completely different role, and the rights of the individual will be ensured by the use of information technologies.

The state, obviously fearing social disintegration, will try to slow down or suspend the spread of such technologies, citing national security concerns, the use of these technologies by drug traffickers and tax evaders. Any of these considerations will be justified: the crypto-anarchy will allow the free trade of national secrets, as well as illegal drugs and stolen goods. An anonymous, computerized market will even make it possible to create a disgusting market for contract killings and extortion. Criminal elements and foreigners will become active users of kryptonet. But that won't stop the crypto anarchy…

Tim May, "The Crypto-Anarchist Manifesto" (1988)

Once at one of the meetings of the circle, hacker Jude Milhon jokingly called the audience "a bunch of cipherpunks" — and the definition stuck. However, in reality, the line between "cipherpunk" and "crypto-anarchist" is illusory and most often these words are quite interchangeable.

Probably to avoid confusion, Eric Hughes wrote the Cipherpunk Manifesto in 1993. This document is much more peaceful than Mayevsky's. Hughes does not give apocalyptic forecasts, but first of all justifies why a person needs privacy in principle and what is necessary to protect it:

Privacy is essential for the open society of the digital age. Privacy and secrecy are not the same thing. Private is something that a person is not ready to share with the whole world. Secret — something that he is not ready to share with anyone at all. Privacy is the ability to choose what information about yourself to reveal to the world. <...> Since we want privacy, we need to make sure that in every transaction, both parties have only the information necessary for this interaction. Since any information can be retold, we should try to reveal as little about ourselves as possible. In most cases, a person's identity is irrelevant. When I buy a magazine in a store and give the money to the seller, he does not need to know who I am. When I make arrangements with my provider to send and receive emails, they don't need to know who I'm sending messages to, what I'm writing, or what I'm getting answered; they only need to know how to deliver them and how much I have to pay for it. If the transaction mechanisms are such that my identity is necessarily revealed, then I have no privacy. I don't have the ability to choose whether to reveal my identity or not; I must always do so.

Eric Hughes, "The Cipherpunk Manifesto" (1993)

Hughes argues that the only way to ensure privacy is through cryptographic technologies, and calls for their development. Cipherpunks do not have to be socially active elements. They have to do their own thing-develop programs. "Cipherpunks write code" - this phrase became the key for the entire text.

1992 is considered the year of birth of cipherpunk for another reason. In September, the group finally moved online communication — they launched the legendary cipherpunk mailing list. The number of participants began to grow rapidly: in 1994, there were already about 700 people, and in 1997-more than 2000. According to Gilmore, in 1996-99, he received an average of 30 emails a day; over time, the correspondence became even more intense. The list discussed mathematics, politics, philosophy, and, of course, the development of cryptography.

A mailing list is a method of communication between several people using email. The user added their address to the general list, and then sent their messages to all participants.

The first mailing lists were formed around academic communities, later-just by interests (not only hackers and cipher-punks had their own lists, but also, say, cooks). In fact, they were protoforums. They were vulnerable to spam and flooding, but they were a horizontal structure.

Surprisingly, this mailing list still formally exists today. Here you can even read her archives for the last few months. However, the cipherpunk list has already fulfilled its historical mission - thanks to it, May, Hughes, Gilmore and others have connected together a disparate community of crypto enthusiasts around the world.

Cryptographic Wars-I: The Hidden Threat

The main goal of cipher banks in the first half of the 90s was to liberalize access to cryptography. The State Department issued licenses for cryptographic algorithms on an individual basis — for example, to large chip manufacturers like IBM, when they signed a contract for the supply of equipment with built-in encryption. Since the Internet is global and unified all over the world, such regulations de facto did not allow American citizens to use strong encryption mechanisms without violating the law — because they could not guarantee that the encrypted data would not get to a foreign server, even if it was addressed inside the country, or that a random interlocutor would be a US citizen.

It wasn't just the cipherpunks who didn't like this situation. American companies, including those in the banking and financial sectors, were in dire need of cryptography for purely commercial reasons: the restrictions gave an advantage to their foreign competitors, who were not bound to their states by similar obligations. In general, even the US intelligence agencies understood that the widespread use of encryption could not be stopped. But, of course, they were afraid of losing the ability to listen to ordinary people and read their correspondence. To solve this dilemma, in 1993, the National Security Agency announced an ambitious project-the "Clipper"chip.

Clipper was conceived as a chip for strong data encryption, which must be installed in every digital data transmission device manufactured in the United States. Clipper used a block cipher with an 80-bit key and a modified Diffie-Hellman algorithm. The catch was that Clipper provided for the so — called key deposit-at the factory, each device was assigned a private key, which the manufacturer was obliged to transfer to government agencies. And they could use it to read the correspondence without having the keys of its participants. This concept directly contradicted the very foundations of the ideology of the cipherpunks.

The Bill Clinton administration has publicly supported the project, traditionally referring to "national security" and " the fight against terrorism." In turn, the idea was actively criticized by the Electronic Frontier Foundation — a non-profit organization created back in 1990 by cipherpunks John Barlow, Mitch Kapor, and John Gilmore, already familiar to us, to provide legal support and protect civil rights on the Internet.

The problem was seen not only in the fact that Clipper will create opportunities for illegal surveillance of US citizens. An equally serious problem was that it was impossible to verify the reliability of the encryption-because the NSA kept the algorithm secret. In addition, devices containing Clipper were about $ 26 more expensive, which gave a huge advantage to foreign electronics manufacturers. Clipper's opponents even managed to win over several senators.

In 1994, cipherpunk Matt Blaze published an article "Protocol error in the key Deposit standard", in which he proved that the Clipper itself is not difficult to crack, breaking the key deposit mechanism, and then the chip can be used as a "normal" encryption device. This possibility made the whole project, already not very popular among voters, meaningless. As a result, in 1996, the program was closed, without releasing a single chip.

Cryptographic Wars-II: Cipherpunks Strike Back

At the same time, several courts were engaged in proceedings over the conflict between the freedom of information dissemination and the restriction of the export of encryption. The most famous of these was the proceedings initiated against Phil Zimmerman, the creator of the PGP encryption program.

PGP was released in 1991 and still remains the gold standard for reliable communication. It uses a combination of asymmetric and symmetric encryption, supports digital signatures, allows you to create entire "networks of trust" from confirmed participants — so you can safely conduct group correspondence — and in later versions, the ability to encrypt data on the hard disk was added

Zimmerman, a military analyst, cipherpunk, and anti-nuclear activist, created PGP in his spare time. The first version was available for free for non-commercial use. Thanks to its reliability, PGP quickly spread around the world. Two years later, Zimmerman unexpectedly became a person involved in a criminal investigation — he was accused of exporting military equipment without a license. He reacted quite elegantly, publishing a paper book with the full code of the algorithm at the Massachusetts Institute of Technology. Now, in theory, anyone could buy this book and recreate PGP on a computer using a text recognition program.

The prosecution did not dare to argue in court that the ban on printing the book did not violate freedom of speech, and in 1996 the case against Zimmerman was closed. The rights to PGP were repeatedly bought and transferred from one company to another, and now they are partially owned by Symantec and Intel, they also sell and support the program.

At the same time, realizing the importance of PGP technology for the online environment around the world, Zimmerman and the company created the open encryption standard OpenPGP based on the PGP program in 1997, and then passed it to the Internet Engineering Council. Many different programs are based on this standard — for example, a free, free analog of PGP called GNUPG, or a Mailvelope browser plugin that encrypts email. Like other standards, OpenPGP is constantly being updated and modified to take into account vulnerabilities found in older versions.

Cryptographic Wars-III: Legalizing Cryptography

To finally establish that cryptographic algorithms are protected by the First Amendment, and the ban on their distribution violates freedom of speech, a judicial precedent was needed. It was created in 1996 by Daniel Bernstein, a student at the University of California, Berkeley. Teaming up with EEF lawyers, he appealed against a law banning the export of cryptographic funds from the United States, citing that he wants to publish a scientific paper containing the source code of an algorithm that he came up with. The court agreed with his arguments and ruled that the source code of any program is protected by the First Amendment.

A year before this decision, the American company Netscape released the first public version of the SSL cryptographic protocol. Now its distant descendant TLS is included in the Internet standards and is used on almost every site: it is on it that TLS certificates work, which are used on every site whose address begins with https. This is a system of electronic signatures, which, in particular, confirm that you are currently on the discours.io, and not on a fake site that mimics it, and ensure that all data that you exchange with the site is encrypted.

But in 1995, SSL only appeared, and was not primarily used to protect sites. Then the protocol began to be massively implemented in electronic payment systems to protect bank card data. In order not to violate the law on the export of military assets, Netscape has released two versions of SSL: "Home American" and "International". The first used 128 — bit long, reliable private keys at the time, and the second used 40-bit keys that were allowed to be sold to third countries.

In order for the sites to be available both in the US and abroad, the owners were forced to choose "International". An absurd situation arose: American citizens directly suffered from the ban on the export of cryptographic technologies.

In 1996, Bill Clinton moved cryptography from the list of military assets to the list of dual-use assets, which are licensed not by the State Department, but by the Department of Commerce, and it became much easier to get it. A year later, the limit on the key size in programs for export without a license was increased to 56 bits, and three years later-and completely canceled, subject to registration in Deptorg. Software was no longer classified as "technology" in the list of export regulations, and because of this, it became much easier to sell software.

However, not everyone supported the new, more lenient state policy in the field of cryptography. In particular, in 1997, the director of the FBI, Louis Frich, did not spare colors, describing the situation: "...All law enforcement officers are unanimous that the spread of reliable cryptography without depositing keys will reduce our ability to fight crime and prevent terrorist attacks. Unbreakable encryption will allow drug lords, spies, terrorists, and even violent gangs to discuss their crimes and designs with impunity. We will lose one of the few vulnerabilities that the worst criminals and terrorists have, on which the ability of law enforcement agencies to successfully investigate and often prevent the worst crimes depends."

It is unlikely that Frich likes today's world, because it can be stated: the cipherpunks won this war. Currently, neither the United States nor the vast majority of other countries have a legal ban on encryption as such (although some restrictions remain everywhere). And most importantly, cryptography is firmly embedded in our lives, even if we do not notice it. We use it every time we click on a link, send a message in the messenger, enter your username and password somewhere, or pay with a card in the store. All these operations involve end-to-end encryption — it is firmly established everywhere and will not disappear anywhere. But this does not mean that the cipher banks have done their job and are no longer needed.

The Second Coming: how cipherpunk became popular

In October 2008, someone named Satoshi Nakamoto posted a link to an article titled "Bitcoin: a P2P electronic Money System"on a cipher-bank mailing list. He first proposed and described in detail a digital payment system based on a new type of electronic money. All transactions with bitcoins are recorded in a distributed database, parts of which are stored simultaneously on the computers of all users — no one has simultaneous access to the entire database, so it is almost impossible to fake a money transfer (although, I must say, there are ways to try to spend your bitcoins twice — any system has vulnerabilities). This database is called a blockchain.

The blockchain does not have a single transaction processing and verification center, which means that no one can take it under sole control and freeze or withdraw money, as in any centralized payment system, from Yandex-money to SWIFT. In the blockchain, you can see the entire history of the creation and movement of bitcoins, and the changes made to it verify transactions. Thus, bitcoin is not anonymous in the sense that for each account you can see the full history of actions, but the system itself does not contain information about which real person controls a particular account. Such a system is called pseudonymous.

Of course, bitcoin was not a fundamentally new idea — as we have already told, something similar was proposed by David Chaum back in the 80s. However, it did not occur to him to build a "Proof-of-work" (Proof — of-work) into the system to protect against abuse-a task that needs to be solved in order to make changes to the blockchain. The very principle of such protection of network systems from abuse was described in 1993 in the work of Cynthia Dvork and Moni Naor. It is based on the need to perform some fairly long work on the client side, the result of which is easily and quickly verified on the server side (technically, this solution is similar to public key encryption). In 2004, Hal Finney improved it in a cipherpunk newsletter by implementing a PoW that could be passed from one user to another. Nakamoto was the first to create a working software implementation of these principles in electronic currency, and Finney, an associate of Zimmerman, who developed PGP with him, became the first recipient of a test bitcoin transfer. Nakamoto sent him 10 bitcoins — an amount that at the time of publication of the article exceeds 7.5 million rubles.

The identity of Satoshi Nakamoto is still a mystery: various people have repeatedly stated that they are hiding behind this pseudonym, and journalists are still arguing whether it is one person or several. But whoever he was, according to Forbes, as of December 2017, when the value of bitcoin peaked, his cryptocurrency in terms of dollars made him not just a billionaire, but the 44th richest person on the planet.

After bitcoin, many other cryptocurrencies of varying degrees of reliability have emerged, and their total number exceeds 2000.

Tor: a hundred clothes, or the secret life of Chippolino

But pseudonymity of transactions alone is not enough to approach the cipherpunk utopia. The real privacy of the transaction is possible only in the case of secure communication. Here comes to the aid of the previously mentioned Tor-a network with a high level of anonymity, which is provided by the "onion encryption" technology, which we have already described above: each connection is encrypted in several layers and transmitted through several servers, each of which knows only the previous and next participant in the chain and removes only one layer of encryption.

Tor was created since the mid-90s with the participation of the US Department of Defense and was initially largely funded by it. But at the same time, the source code of the software through which you can access Tor is open, so you can say with some confidence that there are no hidden loopholes in the program code that allow you to identify the user. Which, of course, does not mean that it cannot be identified by indirect signs or by means of a hacker attack. To connect to Tor, just download the browser of the same name on the official website. Tor is actively used by people who, for one reason or another, want to preserve their privacy.

And the reasons can be very different. For cipherpunks, anonymity is primarily a matter of basic personal information hygiene. Many people are forced to use Tor by distrust of their own government or censorship (by the way, the Tor Project recently announced the creation of a separate Anti-Censorship group, which anyone can join). But, of course, as predicted in the "Cipherpunk Manifesto", this tool is also used by those who want to avoid punishment for buying and selling drugs, weapons, child pornography, and other illegal goods and services that are easily available in Tor.

From the very beginning, Tor as a means of "cheap and angry" anonymity was popular in the cipherpunk environment. Remaining a fairly reliable anonymization tool, it allows you to connect not only to specially protected, hidden from prying eyes sites, but also to ordinary Internet servers. However, this requires a so-called "exit node", that is, a computer whose owner has provided the rest of Tor users with the ability to access the WWW through it. From the server's point of view, it will look as if it is being accessed by the owner of the output node.

For the node holder, this can be risky. For example, Russian mathematician Dmitry Bogatov spent three months in jail and almost six months under house arrest after he was accused of calling for terrorism in April 2017. Although Bogatov did not call anyone to anything. It was only for ideological reasons that he maintained an output node on his computer, and another person, using Tor for anonymization, left comments on a certain forum in which he called on the Russians to forcibly change power.

At the request of Russian law enforcement officers, the forum administration provided the IP address of the author of these messages, which corresponded to Bogatov's computer. After his arrest, he faced up to five years in prison. The case caused a massive public campaign, as a result, the mathematician was released and transferred to the status of a witness, and later another person was detained — a 33-year-old programmer from Stavropol, Vladislav Kuleshov, who admitted to the investigation that he was the author of these posts.

This example illustrates the fundamental vulnerability of using any such network as a proxy tunnel: to connect to the" big " web, you need a gateway computer whose address is publicly known. It can always be blocked, and the owner can always be punished.

By the way, in 2015, 41% of the pages in the darknet were in Russian (English lagged behind, although not much), and by July 11, 2019, Russia took the first place in the number of Tor users, overtaking the United States and Iran. On this day, more than 600 thousand Russians used the browser, and since the beginning of the year, the number of users has doubled.

In the world, in recent years, more and more people, concerned that Google knows everything about them, use Tog'om and similar browsers just for everyday search on the Internet. Experts see this as a threat to the business model of Google, Facebook and other companies that make money by tracking user actions and selling targeted advertising.

Silk Road: Pirate Roberts and the New Silk Road

The story of another cipherpunk stands out — not the theorist, but the practice of network anonymity, Ross Ulbricht, better known as"The Terrible Pirate Roberts".

In general, representatives of semi-legal, if not completely illegal industries often play a key role in the popularization and development of new technologies that can subsequently benefit the general population. This is clearly seen in the example of Ulbricht.

Ross William Ulbricht never looked like the most dangerous man on Earth. A Texan, a boy scout, and a young physicist from a well-to-do family, he became interested in cryptography and anarcho-capitalism at university. After his studies, he quickly became disillusioned with employment and decided to become an entrepreneur. He tried trading on the stock exchange and developing video games, but neither of them worked. The last entry on his LinkedIn page, according to his mother, read: "I'm creating an economic simulation that will give people an idea of what it's like to live in a world free from the systematic use of violence," meaning that he is developing some kind of massive online game. In principle, this is what he did-only there was no game, he created such a game in reality.

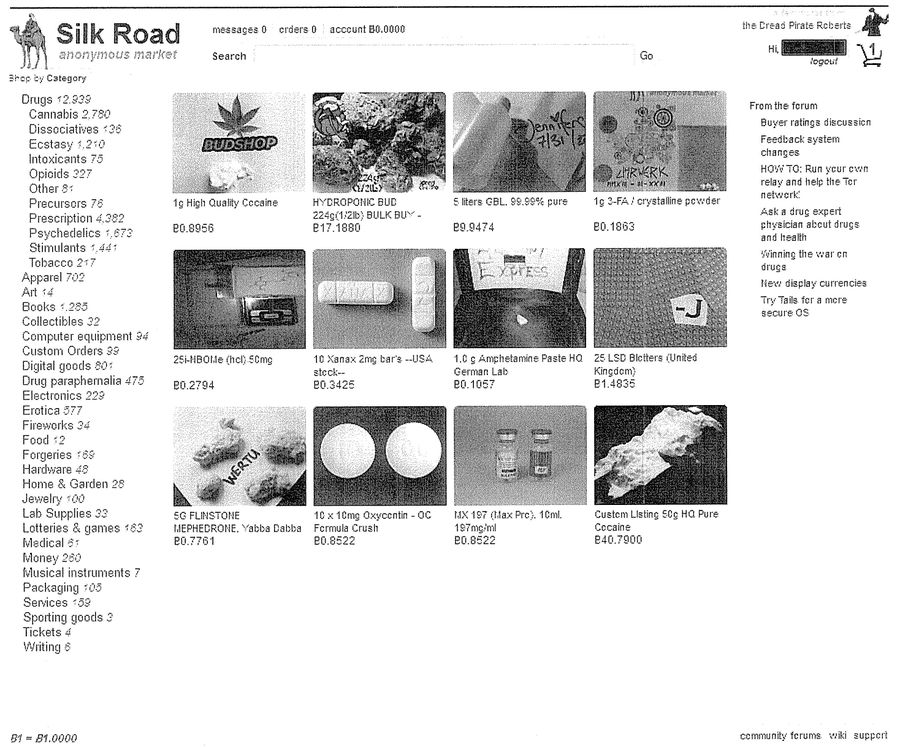

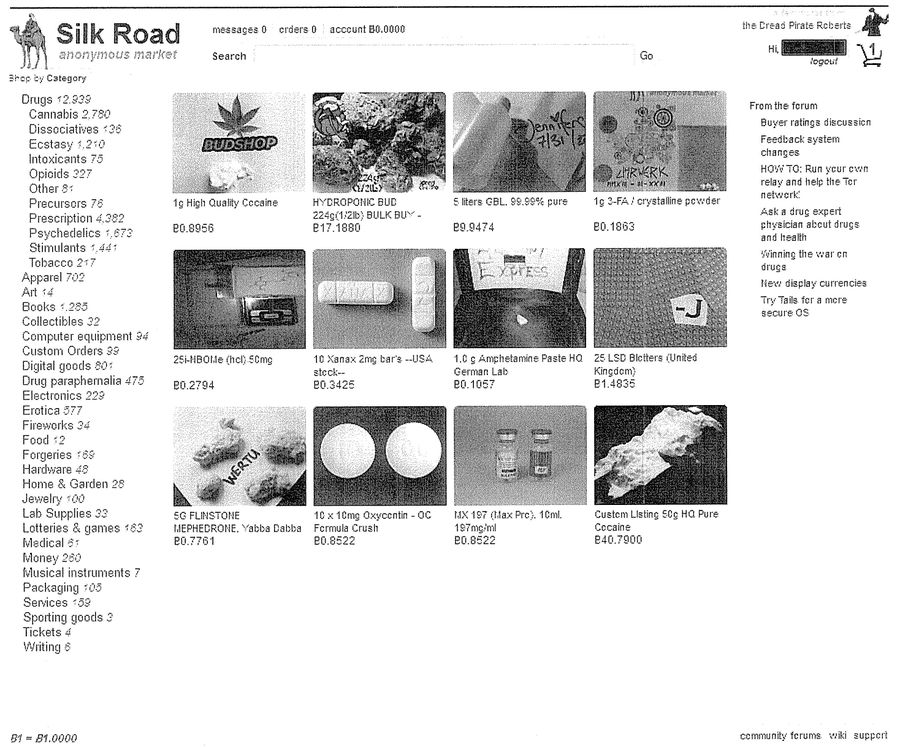

In January 2011, Ulbricht created Silk Road — the first major market for illegal goods and services in the darknet, the likes of which now operate around the world. Silk Road was located in the shadow segment of the Internet, which could only be accessed through Tor. All payments on Silk Road were made in Bitcoin. Otherwise, this site was like an online store like amazon.com or aliexpress.com -unless the goods displayed on digital storefronts could not be seen in any legal store:

Silk Road home page. Screenshot from the case file.

Most of the sellers offered drugs to visitors, but there were also other illegal or questionable goods and services: the production of false documents, unlicensed software, rare and antique goods, and even fresh women's milk. Each product was accompanied by a photo, price, and reviews of people who had already tried it out. In addition, the sellers had a rating based on customer ratings, which minimized the risk of running into a fraudster: unscrupulous sellers received low ratings, and their offers were hidden by the site engine, while the offers of the most reliable counterparties were visible. You could start a chat with any seller to clarify something or agree on a purchase. In the interface, there was even a "basket" in which you could add the product — just like in a regular online store.

Making purchases of prohibited goods has never been so easy — no more difficult than ordering colored socks from Aliexpress. It is not surprising that interest in the project grew rapidly, and publications in the press attracted the attention of the authorities, so in 2013 Ulbricht was caught, and the site was closed.

His case was investigated by several groups within the FBI. Agents corresponded with him under the guise of users and sellers. In the end, he was found out by studying the first mentions of Tor on the network — when asking a question on one of the programming forums, he first mistakenly indicated his real email address instead of a fake one. Then immediately corrected, but the record of this remained on the server. Then the law enforcement officers were lucky: during one of the routine checks at customs, a parcel was found with 15 fake identity cards in different names, but all with the same photo-Ulbricht. The package was in his name, he ordered it on Silk Road — I must say, forwarding by mail in general was the main method of delivery on this service. After that, Ulbricht was arrested and during the search they found all the necessary evidence for the prosecution.

On May 29, 2015, a court sentenced Ulbricht to life in prison on charges of drug trafficking, hacking, and conspiracy to launder money. Perhaps, however, Ulbricht's crimes did not end there. In particular, the indictment included his correspondence with the user to whom he ordered the murder. The victim was a hacker who allegedly hacked Silk Road and blackmailed Ulbricht by threatening to publish a database of his clients ' personal data. Judging by the conclusion, the order was executed successfully, but in court the prosecution failed to prove Ulbricht's guilt in the murder — which, however, did not greatly improve his situation. Anyway, the idea that the black market is also a service, and it should be convenient for users has since taken root all over the world and projects like Silk Road have appeared in different countries, including in Russia, radically changing the black market.

However, of course, a large number of people use the darknet not for illegal activities. It has activist websites, databases for journalists, anonymous exchanges, and political chat rooms and artist communities. The darknet even has its own messengers, such as Briar. And even Facebook has a page on the darknet, probably so that users from countries where the social network is blocked can have access to the social network.

Cipherpunk today: Through the thorns-into the stars

Today, the most famous cipherpunk is probably Julian Assange. Since the 1990s, the future founder of WikiLeaks has actively participated in the famous cipherpunk newsletter, wrote a book about the movement, "Cipherpanks: Freedom and the Future of the Internet" (it was also published in Russian), and interviewed prominent cipherpunks.

WikiLeaks-created in 2006, an archive of secret documents obtained as a result of leaks and leaks, the project itself is the flesh of the flesh of cipherpunk. It inherits the Cryptome website, founded a decade earlier by cryptopunks John Young and Deborah Natsios.

Cryptome participated in the publication of documents obtained by Edward Snowden, published a list of people suspected of collaborating with the East German Stasi intelligence, revealed the name of the analyst who found the place where Osama bin Laden was hiding and published internal correspondence of WikiLeaks. WikiLeaks employees accused Young of forgery, but apparently there was no confirmation of these accusations. Responding to various criticisms, John Young said: "There are no secret documents that should not be published." In the same interview, he shared his dream of making the Vatican's correspondence public — and in January of this year, the Pope's private letters were published. True, not Cryptome, but WikiLeaks.

Wikileaks was the first to suggest that its sources use Tor as one of the most reliable ways to transfer data securely and privately. Now the same technology is recommended for similar purposes by a variety of media-from the New York Times to the Alexei Navalny Anti-Corruption Foundation.

And, while some might say that not all documents published by WikiLeaks and Cryptome are equally socially significant, the ability to anonymously report human rights violations by states and large organizations that provide at least some public control over them is a pretty vivid example of how encryption serves the public good.

An even closer example of the fact that the cipherpunk business is alive and thriving is the story of the creator of VK and Telegram, Pavel Durov, who has already been mentioned. He has the perfect biography of a new generation of cipherpunk: a young libertarian nugget who made one of the world's largest social networks; then refused to give the authorities access to user correspondence, as a result of which he lost business and was forced to emigrate; created a messenger with a two-hundred-million audience, which is positioned as focused on privacy and security of correspondence; Again, he refused to hand over user data to the authorities, and when they blocked the messenger, he used technical means to ensure that the application remained available, exposing his counterparts from the state Roskomnadzor as insignificant incompetents. According to a recent Deloitte survey, despite the blocking, a quarter of Russian Internet users continue to communicate via Telegram.

Now Telegram has even learned to mask its traffic under a standard TSL request to google.com -theoretically, in this case, it is impossible to block it.

The" digital resistance " of Telegram users is so successful in sabotaging the RCN's efforts to block the service that it seems that it will always be so. But it's hard to be sure. After all, behind Roskomnadzor is the state, which has enormous resources, controls the physical infrastructure of the network and can pass laws. Right now, in the Urals, Roskomnadzor is testing the DPI system — according to the plans of the Russian government, it will allow blocking resources and services (including Telegram) not based on the IP address to which the user connects, but in real time analyzing the traffic that he transmits and receives. Of course, this is not the end: modern cryptographic banks are inventing new ways to disguise traffic as normal, so it is not a fact that the equipment of Roskomnadzor will be effective. But even so, it is possible that at some point Telegram will be taken even more seriously, and it will either become unavailable, or so inconvenient that people will stop using it and switch to a less fronder counterpart. The Chinese experience of network control shows that nothing is impossible.

However, experts are cautious about the security of Telegram — in particular, because full-fledged encryption is implemented only in secret chats, which are available only if both subscribers use a mobile client.

The alternative to Telegram here is Signal — another messenger, whose image is also built around the ideas of privacy and secure communications. And although Signal is less popular in the world, experts have much less questions about the reliability of encryption mechanisms: unlike Telegram, which uses its own development, the MTProto protocol created by Nikolai Durov, as a cryptographic protocol, the Signal protocol is a logical development of the Off the Record Messaging (OTR) protocol, developed by cipherpunks Ian Goldberg and Nikita Borisov in 2004.

These researchers came up with an unusual idea. Well, they decided, suppose we use strong cryptography to make sure that our interlocutor is exactly who he claims to be, and the message was not intercepted on the way from him to us, or vice versa. But what if after some time — a week, a month, a year — someone gets access to his private key? Then the entire correspondence of this person with others for several years will be compromised. In addition, they saw the problem in the fact that the authorship cannot be revoked: if your interlocutor wants to prove that you really wrote a certain message, then your digital signature will not allow you to deny it. This is good for a certain type of communication (for example, transactions), but not too good for everyday communication in messengers, where most participants would like to maintain an atmosphere of relaxed personal conversation, instead of communicating under the protocol.

To solve these problems, Goldberg and Borisov proposed a number of non-obvious techniques. For example, the OTR protocol provides that for each subsequent message, the interlocutor attaches the so-called imitovstavka from the previous one. This seems counterintuitive — because knowing this code, although you can't decipher the message, you can change it. However, this move ensures that even if an attacker gets access to the correspondence of your interlocutor, he will not be able to prove to a third party that a particular message was written by you-after all, knowing the imitovstavka, anyone can write a message as if it was encrypted with your key.

In 2013, cipherpunks Moxie Marlinspike and Trevor Perrin began developing the TextSecure Protocol, which would later become the Signal Protocol. It is based on OTR and has become the real gold standard of encryption in messengers today-in addition to Signal, its code is now used in WhatsApp, Facebook Messenger, and even in Microsoft Skype. However, it is impossible to say with complete confidence that communication through these applications is safe: unlike Signal itself, which has been thoroughly studied by specialists, their code is closed and has not been independently audited — just like the code of the Telegram server part. But the very fact that multinational corporations have turned to an open and reliable cryptographic solution to convince their customers that no one can read their messages is indicative.

From the very beginning, many talented people were interested in cipherpunk. But here's what's changed: today, the cipherpunk discourse is firmly in the mainstream. A revealing story. On December 2, 2015, a tragedy occurred in the California city of Bernandino: during a banquet at a local social assistance center, an American of Pakistani origin, district health inspector Syed Farook and his wife Tashfeen Malik suddenly pulled out semi-automatic rifles and opened fire on the crowd. Those in a panic rushed to run or tried to hide, but not all managed to escape: 14 people were killed on the spot, and another 24 were injured. Farook's work phone was an iPhone — like all iPhones, securely encrypted. The FBI asked the manufacturer to add a loophole to the operating system that would allow you to unlock the phone and try to find information about other criminals there. The court of the central district of California supported the FBI, but Apple unexpectedly refused to comply with the court's decision.

The head of the company, Tim Cook, said that the vulnerability built into the system will jeopardize the security of all iPhone users. He said that he would not go for it and called for a public discussion. A second hearing on the matter was postponed, and the day before the new meeting, the FBI said that they were able to unlock the phone with the help of an unnamed third party, so that Apple's help is no longer required. That may have been the case — but it is also possible that the agents simply made a good face at a bad game, because public opinion in this dispute was completely on the side of Apple.

The very fact that one of the world's largest corporations defiantly refuses to comply with the court's decision and provide assistance in catching terrorists proves how much users value the privacy of correspondence today. After all, Apple is focused on the mass market, which means that it would hardly have made such a risky decision if this question was interesting only to a bunch of geeks.

However, over the past 30 years, not only privacy technologies, but also censorship technologies have made impressive progress.

States against all: a clear threat

The authorities of the United States and European countries for a long time almost did not interfere with the work of the Internet. If any laws were passed, it was not to regulate the network as such, but to protect specific interests. Like the famous American DMCA, which, of course, could not but resent the cipherpunks. Even in Russia, despite the introduction of SORM, the Internet was practically not regulated by law until the last decade.

But the Chinese authorities began to regulate the Internet at an early stage. The network in the country appeared only in 1994, and already in 1997, the Chinese Communist Party, realizing the potential of technology and the danger that it could create an information monopoly of the authorities, decided to develop a system for controlling the Internet in the country.

The case was approached on a Chinese scale, and the technology was purchased from Western companies. The project was called the "Golden Shield", and later the "Great Chinese Firewall" was distinguished from it — although they are often confused, they are not the same thing. "Golden Shield" is quite the official name of a division of the Chinese Department of Public Security. It is responsible for citizen data, street surveillance, and Internet censorship within the country.

The Chinese Internet censorship machine is unprecedented in scale. In 2013, the state-run The Beijing News agency said that the number of "public opinion analysts" - employees of the propaganda department, state media, and commercial organizations who manually censor discussions on the Chinese Internet — was 2 million. Since then, no new data has been published, but according to The New York Times, censorship now remains no less total, although it is increasingly performed by neural networks, and not by living people. Moreover, now the artificial intelligence of the Chinese firewall can detect that you are using a proxy server or another way to bypass the locks — and the system does not even need to block something, it is enough to reduce the access speed to negligible indicators: formally, the Internet works for you, but it is difficult to receive or send even a text message.

Today, most countries in the world are trying to regulate the Internet. Now it is not uncommon for one site to be unavailable in England, another in Germany, and a third in the United States. You probably know very well about the blocking in Russia and the work of Roskomnadzor.

Moreover, the sites are not always inaccessible due to the direct actions of the authorities. So, a number of American sites were unavailable to users from Europe after the adoption of the next regulatory law: the owners simply found it unprofitable to quickly adapt to the new EU regulations, and they put a stub on their sites for users from European countries. And every day, the authorities are trying to control the life of the network more and more harshly under good slogans. In this situation, the legacy of the cipherpunks is increasingly in demand. And the cipherpunks understand this.

If the space of freedom on the Internet is shrinking, then we must prepare for the worst and think of ways to retreat. Where to? To preserve the freedom and privacy of communications, cipher banks propose to build a new decentralized Internet.

We will talk about what the new Internet will look like and what cipher banks are already doing to bring the digital utopia closer in the next article of our special project on cybersecurity.

Text: Gleb Strunnikov

Editor: Ilya Ash

Illustrations: Ksenia Gorshkova

In recent years, the world has adopted more and more laws designed to control the Internet. This process is usually motivated by ensuring state and personal security, combating piracy, terrorism and child pornography. Sometimes censorship is a clear, even if unspoken, motive, and sometimes our Internet freedom is restricted, referring to the protection of our personal data. Today, the authorities record conversations, read personal correspondence, jam communications at opposition rallies and block access to unwanted information, while corporations track our movements and listen to users ' voice messages. It is not surprising that recently the broadest segments of the population in Russia and the world have learned what a VPN and proxy server are and have become interested in what states and technology companies do with the information we provide them.

In the second material of our special project on cybersecurity, we will focus on the movement of cipherpunks — people who preach the use of cryptography to protect privacy and personal freedoms. Together with the Deflect service, which protects websites from DDoS attacks, we will tell the story of this movement from the 1970s to the present day — about how cipher banks changed the Internet, how freedom-loving techies came up with electronic money, blockchain and secure online voting back in the 80s, how the American authorities were defeated in the crypto wars, and why today the ideas of cipher banks are becoming more and more relevant.

The 1970s: New approaches to cryptography

Of course, messages have been encrypted since the time of Ancient Egypt — humanity has always valued secrecy. Sacred texts, recipes, and craft secrets were also encrypted. However, during the previous several millennia, serious, complex cryptography still remained mainly the domain of scientists, intelligence officers, and the military. The situation began to change in the second half of the XX century, and in 1977 there was a real revolution in the availability of advanced cryptographic technologies, when the DES algorithm, based on a simple block cipher, was published by the US authorities as one of the federal standards for information processing.

Generally speaking, there was nothing breakthrough in DES itself, but for the first time, a reliable cryptographic algorithm for its time became officially available to everyone. Despite the fact that many other available algorithms followed, and the classic DES was quite vulnerable to hacking due to the short key, it remained the standard for more than twenty years, and only in 2001 it was replaced by AES, developed by Belgian cryptographers.

DES, like all algorithms before it, in addition to the short key, had one fundamental drawback: it was symmetric, that is, in order to encrypt and decrypt a message, it used the same key — to establish a secure connection, it had to be passed to the second party. Therefore, a third party, having intercepted the key halfway, could later secretly read the encrypted correspondence and even modify it.

In 1976, mathematicians Whitfield Diffie and Martin Hellman, in their work "New Directions in cryptography", described the principle of key transmission, protected from the danger of its interception by a third party. It is based on the assumption of the existence of so — called one-way functions, mathematical transformations, which are easy to perform, but it is extremely difficult to get the original data when performing the reverse operation. That is, using a one-way function, you can encrypt, but not decrypt. However, some one-way functions have properties, knowing which, you can easily perform the inverse transformation. This is the so-called "private key", which can be used to decrypt a message encrypted with a public key.

A simple and clear description of how the Diffie — Hellman algorithm works, allowing two parties to obtain a private key using a listening communication channel. / SSHinvest

The one-way function allows you to generate an unlimited number of public and private key pairs. By making the public key public, but keeping the private key secret, we allow everyone to encrypt the information so that only we can decrypt it. Even if someone intercepts this information, they can't do anything with it if they don't have the private key.

The Diffie and Hellman algorithm was not designed to directly protect correspondence, but only to securely transfer the key between subscribers — but it was the principle developed by these scientists that formed the basis of all modern public-key cryptography.

Many modern services and technologies are still based on this algorithm. Among them, for example, is a digital signature, which is used to confirm the identity of a citizen when signing documents online. By the way, it was the use of the Diffie-Hellman algorithm that Pavel Durov referred to, explaining to the FSB why he could not give them the encryption keys for correspondence in Telegram.

1980s: David Chaum and the birth of Cipherpunk

The theoretical developments of the 1970s were so revolutionary that both technology and society could not keep up with these ideas for a long time. This is especially evident in the example of David Chaum, a cryptographic theorist who can be safely called the forerunner of cipherpunk.

This bearded Berkeley graduate in flip-flops, with his hair pulled back in a ponytail, was a visionary. Back in 1985, he expressed concern that in the future, people, in the process of regular and routine actions in the virtual space, will, without noticing it, leave so much data about themselves that it will kill all privacy. Chaum feared the advent of a world where everyone would have a virtual dossier, in which all their personal data, habits and preferences were recorded.

"Computerization," Chaum wrote worriedly, " takes away people's ability to monitor and control how information about them is used."

The hypertext Internet, which is familiar to us, was born only a few years after the writing of these words.

David has seriously studied the possibilities of asymmetric encryption and has published several landmark papers on this topic. His most famous invention is the so-called blind signature — a digital signature that can be put on a file, even if you are unable to read it. Metaphorically, this can be described as a simple handwritten signature that you put on an envelope made of carbon paper, turned inside with a paint layer — so that your signature is printed on the letter enclosed in the envelope.

Chaum suggested using this technology, for example, to implement digital democratic procedures. Imagine an election that takes place over the Internet, and its organizer certifies each incoming vote with a blind signature. The secrecy of voting is preserved, and, if necessary, the voter can check and prove that he voted for a certain candidate: after all, his vote is marked with two signatures, his own and the organizer's. Chaum developed various voting systems through the network, trying to guarantee anonymity and transparency of counting.

Chaum is also widely known as the inventor of electronic money. He figured out how to use a blind signature to create an electronic settlement system in which payment information is encrypted so that it cannot be intercepted, but the buyer has an independent and indisputable confirmation of the transaction. This was in 1983, and six years later Chaum opened DigiCash, the world's first electronic payment operator, which worked on the basis of his ideas. Now all modern electronic payment systems are based on the principles laid down by him.

By the way, back in 1981, Chaum proposed a mechanism for mixed cryptographic networks for data transmission: a message in such a network is encrypted by the sender in several layers, and then sent for forwarding through a chain of servers, each of which removes one layer of encryption and passes the message to another to remove the next. Each server knows only the address of the next and the previous one in the chain, and does not know the content of the message that it transmits, nor the sender, nor the recipient. This technology makes it extremely difficult to calculate the sender. It is on this principle that, twenty years later, the famous Tor browser will be built, which does not store personal data and reliably hides the user's identity.

However, in the 1980s, most of Chaum's ideas remained on paper

The 1990s: The Rise of Cipherpunk

As time went on, more and more people became interested in cryptography and saw it as a salvation from the threats to privacy that the future would bring. But the problem was that since the Cold War, strong cryptographic algorithms in the United States (where such technologies were most developed, and their enthusiasts were numerous) were legally considered military means. Without a license from the State Department, it was forbidden to sell or transfer them to foreigners. At the same time, there was a legal conflict: after all, the algorithm can be described by text, so the ban on the distribution of such a text can be considered a restriction on freedom of speech. Therefore, such a ban directly contradicts the First Amendment to the American Constitution. This contradiction has angered many cryptography enthusiasts.

By the beginning of the 90s, a full-fledged subculture began to form among these people, scattered around the world, but united by their views and interests. In 1992, Tim May, Eric Hughes, and John Gilmore, three cryptographic enthusiast friends, organized a sort of thematic circle in San Francisco. Together with a small group of like-minded people, they met monthly in the office of Cygnus Solutions, one of the founders of which was Gilmore, where they discussed the prospects for the development of cryptography and the effect it would have on society.

All three were staunch libertarians, opposed any restrictions on personal freedoms that did not violate the freedoms of others, had a negative attitude towards the state in all its manifestations, and shared the ideas of crypto-anarchism.

This concept was formulated by Tim May in 1988. He believed that the development of cryptographic protocols will inevitably and irrevocably reduce the ability of the state to control its citizens, regulate economic relations and collect taxes, which in the future will inevitably lead to a social and economic revolution, and eventually to the establishment of a new world order in which states and corporations will play a completely different role, and the rights of the individual will be ensured by the use of information technologies.

The state, obviously fearing social disintegration, will try to slow down or suspend the spread of such technologies, citing national security concerns, the use of these technologies by drug traffickers and tax evaders. Any of these considerations will be justified: the crypto-anarchy will allow the free trade of national secrets, as well as illegal drugs and stolen goods. An anonymous, computerized market will even make it possible to create a disgusting market for contract killings and extortion. Criminal elements and foreigners will become active users of kryptonet. But that won't stop the crypto anarchy…

Tim May, "The Crypto-Anarchist Manifesto" (1988)

Once at one of the meetings of the circle, hacker Jude Milhon jokingly called the audience "a bunch of cipherpunks" — and the definition stuck. However, in reality, the line between "cipherpunk" and "crypto-anarchist" is illusory and most often these words are quite interchangeable.

Probably to avoid confusion, Eric Hughes wrote the Cipherpunk Manifesto in 1993. This document is much more peaceful than Mayevsky's. Hughes does not give apocalyptic forecasts, but first of all justifies why a person needs privacy in principle and what is necessary to protect it:

Privacy is essential for the open society of the digital age. Privacy and secrecy are not the same thing. Private is something that a person is not ready to share with the whole world. Secret — something that he is not ready to share with anyone at all. Privacy is the ability to choose what information about yourself to reveal to the world. <...> Since we want privacy, we need to make sure that in every transaction, both parties have only the information necessary for this interaction. Since any information can be retold, we should try to reveal as little about ourselves as possible. In most cases, a person's identity is irrelevant. When I buy a magazine in a store and give the money to the seller, he does not need to know who I am. When I make arrangements with my provider to send and receive emails, they don't need to know who I'm sending messages to, what I'm writing, or what I'm getting answered; they only need to know how to deliver them and how much I have to pay for it. If the transaction mechanisms are such that my identity is necessarily revealed, then I have no privacy. I don't have the ability to choose whether to reveal my identity or not; I must always do so.

Eric Hughes, "The Cipherpunk Manifesto" (1993)

Hughes argues that the only way to ensure privacy is through cryptographic technologies, and calls for their development. Cipherpunks do not have to be socially active elements. They have to do their own thing-develop programs. "Cipherpunks write code" - this phrase became the key for the entire text.

1992 is considered the year of birth of cipherpunk for another reason. In September, the group finally moved online communication — they launched the legendary cipherpunk mailing list. The number of participants began to grow rapidly: in 1994, there were already about 700 people, and in 1997-more than 2000. According to Gilmore, in 1996-99, he received an average of 30 emails a day; over time, the correspondence became even more intense. The list discussed mathematics, politics, philosophy, and, of course, the development of cryptography.

A mailing list is a method of communication between several people using email. The user added their address to the general list, and then sent their messages to all participants.

The first mailing lists were formed around academic communities, later-just by interests (not only hackers and cipher-punks had their own lists, but also, say, cooks). In fact, they were protoforums. They were vulnerable to spam and flooding, but they were a horizontal structure.

Surprisingly, this mailing list still formally exists today. Here you can even read her archives for the last few months. However, the cipherpunk list has already fulfilled its historical mission - thanks to it, May, Hughes, Gilmore and others have connected together a disparate community of crypto enthusiasts around the world.

Cryptographic Wars-I: The Hidden Threat

The main goal of cipher banks in the first half of the 90s was to liberalize access to cryptography. The State Department issued licenses for cryptographic algorithms on an individual basis — for example, to large chip manufacturers like IBM, when they signed a contract for the supply of equipment with built-in encryption. Since the Internet is global and unified all over the world, such regulations de facto did not allow American citizens to use strong encryption mechanisms without violating the law — because they could not guarantee that the encrypted data would not get to a foreign server, even if it was addressed inside the country, or that a random interlocutor would be a US citizen.

It wasn't just the cipherpunks who didn't like this situation. American companies, including those in the banking and financial sectors, were in dire need of cryptography for purely commercial reasons: the restrictions gave an advantage to their foreign competitors, who were not bound to their states by similar obligations. In general, even the US intelligence agencies understood that the widespread use of encryption could not be stopped. But, of course, they were afraid of losing the ability to listen to ordinary people and read their correspondence. To solve this dilemma, in 1993, the National Security Agency announced an ambitious project-the "Clipper"chip.

Clipper was conceived as a chip for strong data encryption, which must be installed in every digital data transmission device manufactured in the United States. Clipper used a block cipher with an 80-bit key and a modified Diffie-Hellman algorithm. The catch was that Clipper provided for the so — called key deposit-at the factory, each device was assigned a private key, which the manufacturer was obliged to transfer to government agencies. And they could use it to read the correspondence without having the keys of its participants. This concept directly contradicted the very foundations of the ideology of the cipherpunks.

The Bill Clinton administration has publicly supported the project, traditionally referring to "national security" and " the fight against terrorism." In turn, the idea was actively criticized by the Electronic Frontier Foundation — a non-profit organization created back in 1990 by cipherpunks John Barlow, Mitch Kapor, and John Gilmore, already familiar to us, to provide legal support and protect civil rights on the Internet.

The problem was seen not only in the fact that Clipper will create opportunities for illegal surveillance of US citizens. An equally serious problem was that it was impossible to verify the reliability of the encryption-because the NSA kept the algorithm secret. In addition, devices containing Clipper were about $ 26 more expensive, which gave a huge advantage to foreign electronics manufacturers. Clipper's opponents even managed to win over several senators.

In 1994, cipherpunk Matt Blaze published an article "Protocol error in the key Deposit standard", in which he proved that the Clipper itself is not difficult to crack, breaking the key deposit mechanism, and then the chip can be used as a "normal" encryption device. This possibility made the whole project, already not very popular among voters, meaningless. As a result, in 1996, the program was closed, without releasing a single chip.

Cryptographic Wars-II: Cipherpunks Strike Back

At the same time, several courts were engaged in proceedings over the conflict between the freedom of information dissemination and the restriction of the export of encryption. The most famous of these was the proceedings initiated against Phil Zimmerman, the creator of the PGP encryption program.

PGP was released in 1991 and still remains the gold standard for reliable communication. It uses a combination of asymmetric and symmetric encryption, supports digital signatures, allows you to create entire "networks of trust" from confirmed participants — so you can safely conduct group correspondence — and in later versions, the ability to encrypt data on the hard disk was added

Zimmerman, a military analyst, cipherpunk, and anti-nuclear activist, created PGP in his spare time. The first version was available for free for non-commercial use. Thanks to its reliability, PGP quickly spread around the world. Two years later, Zimmerman unexpectedly became a person involved in a criminal investigation — he was accused of exporting military equipment without a license. He reacted quite elegantly, publishing a paper book with the full code of the algorithm at the Massachusetts Institute of Technology. Now, in theory, anyone could buy this book and recreate PGP on a computer using a text recognition program.

The prosecution did not dare to argue in court that the ban on printing the book did not violate freedom of speech, and in 1996 the case against Zimmerman was closed. The rights to PGP were repeatedly bought and transferred from one company to another, and now they are partially owned by Symantec and Intel, they also sell and support the program.

At the same time, realizing the importance of PGP technology for the online environment around the world, Zimmerman and the company created the open encryption standard OpenPGP based on the PGP program in 1997, and then passed it to the Internet Engineering Council. Many different programs are based on this standard — for example, a free, free analog of PGP called GNUPG, or a Mailvelope browser plugin that encrypts email. Like other standards, OpenPGP is constantly being updated and modified to take into account vulnerabilities found in older versions.

Cryptographic Wars-III: Legalizing Cryptography

To finally establish that cryptographic algorithms are protected by the First Amendment, and the ban on their distribution violates freedom of speech, a judicial precedent was needed. It was created in 1996 by Daniel Bernstein, a student at the University of California, Berkeley. Teaming up with EEF lawyers, he appealed against a law banning the export of cryptographic funds from the United States, citing that he wants to publish a scientific paper containing the source code of an algorithm that he came up with. The court agreed with his arguments and ruled that the source code of any program is protected by the First Amendment.

A year before this decision, the American company Netscape released the first public version of the SSL cryptographic protocol. Now its distant descendant TLS is included in the Internet standards and is used on almost every site: it is on it that TLS certificates work, which are used on every site whose address begins with https. This is a system of electronic signatures, which, in particular, confirm that you are currently on the discours.io, and not on a fake site that mimics it, and ensure that all data that you exchange with the site is encrypted.

But in 1995, SSL only appeared, and was not primarily used to protect sites. Then the protocol began to be massively implemented in electronic payment systems to protect bank card data. In order not to violate the law on the export of military assets, Netscape has released two versions of SSL: "Home American" and "International". The first used 128 — bit long, reliable private keys at the time, and the second used 40-bit keys that were allowed to be sold to third countries.

In order for the sites to be available both in the US and abroad, the owners were forced to choose "International". An absurd situation arose: American citizens directly suffered from the ban on the export of cryptographic technologies.

In 1996, Bill Clinton moved cryptography from the list of military assets to the list of dual-use assets, which are licensed not by the State Department, but by the Department of Commerce, and it became much easier to get it. A year later, the limit on the key size in programs for export without a license was increased to 56 bits, and three years later-and completely canceled, subject to registration in Deptorg. Software was no longer classified as "technology" in the list of export regulations, and because of this, it became much easier to sell software.

However, not everyone supported the new, more lenient state policy in the field of cryptography. In particular, in 1997, the director of the FBI, Louis Frich, did not spare colors, describing the situation: "...All law enforcement officers are unanimous that the spread of reliable cryptography without depositing keys will reduce our ability to fight crime and prevent terrorist attacks. Unbreakable encryption will allow drug lords, spies, terrorists, and even violent gangs to discuss their crimes and designs with impunity. We will lose one of the few vulnerabilities that the worst criminals and terrorists have, on which the ability of law enforcement agencies to successfully investigate and often prevent the worst crimes depends."

It is unlikely that Frich likes today's world, because it can be stated: the cipherpunks won this war. Currently, neither the United States nor the vast majority of other countries have a legal ban on encryption as such (although some restrictions remain everywhere). And most importantly, cryptography is firmly embedded in our lives, even if we do not notice it. We use it every time we click on a link, send a message in the messenger, enter your username and password somewhere, or pay with a card in the store. All these operations involve end-to-end encryption — it is firmly established everywhere and will not disappear anywhere. But this does not mean that the cipher banks have done their job and are no longer needed.

The Second Coming: how cipherpunk became popular

In October 2008, someone named Satoshi Nakamoto posted a link to an article titled "Bitcoin: a P2P electronic Money System"on a cipher-bank mailing list. He first proposed and described in detail a digital payment system based on a new type of electronic money. All transactions with bitcoins are recorded in a distributed database, parts of which are stored simultaneously on the computers of all users — no one has simultaneous access to the entire database, so it is almost impossible to fake a money transfer (although, I must say, there are ways to try to spend your bitcoins twice — any system has vulnerabilities). This database is called a blockchain.

The blockchain does not have a single transaction processing and verification center, which means that no one can take it under sole control and freeze or withdraw money, as in any centralized payment system, from Yandex-money to SWIFT. In the blockchain, you can see the entire history of the creation and movement of bitcoins, and the changes made to it verify transactions. Thus, bitcoin is not anonymous in the sense that for each account you can see the full history of actions, but the system itself does not contain information about which real person controls a particular account. Such a system is called pseudonymous.

Of course, bitcoin was not a fundamentally new idea — as we have already told, something similar was proposed by David Chaum back in the 80s. However, it did not occur to him to build a "Proof-of-work" (Proof — of-work) into the system to protect against abuse-a task that needs to be solved in order to make changes to the blockchain. The very principle of such protection of network systems from abuse was described in 1993 in the work of Cynthia Dvork and Moni Naor. It is based on the need to perform some fairly long work on the client side, the result of which is easily and quickly verified on the server side (technically, this solution is similar to public key encryption). In 2004, Hal Finney improved it in a cipherpunk newsletter by implementing a PoW that could be passed from one user to another. Nakamoto was the first to create a working software implementation of these principles in electronic currency, and Finney, an associate of Zimmerman, who developed PGP with him, became the first recipient of a test bitcoin transfer. Nakamoto sent him 10 bitcoins — an amount that at the time of publication of the article exceeds 7.5 million rubles.

The identity of Satoshi Nakamoto is still a mystery: various people have repeatedly stated that they are hiding behind this pseudonym, and journalists are still arguing whether it is one person or several. But whoever he was, according to Forbes, as of December 2017, when the value of bitcoin peaked, his cryptocurrency in terms of dollars made him not just a billionaire, but the 44th richest person on the planet.

After bitcoin, many other cryptocurrencies of varying degrees of reliability have emerged, and their total number exceeds 2000.

Tor: a hundred clothes, or the secret life of Chippolino

But pseudonymity of transactions alone is not enough to approach the cipherpunk utopia. The real privacy of the transaction is possible only in the case of secure communication. Here comes to the aid of the previously mentioned Tor-a network with a high level of anonymity, which is provided by the "onion encryption" technology, which we have already described above: each connection is encrypted in several layers and transmitted through several servers, each of which knows only the previous and next participant in the chain and removes only one layer of encryption.

Tor was created since the mid-90s with the participation of the US Department of Defense and was initially largely funded by it. But at the same time, the source code of the software through which you can access Tor is open, so you can say with some confidence that there are no hidden loopholes in the program code that allow you to identify the user. Which, of course, does not mean that it cannot be identified by indirect signs or by means of a hacker attack. To connect to Tor, just download the browser of the same name on the official website. Tor is actively used by people who, for one reason or another, want to preserve their privacy.