И большие и маленькие компании тратят огромные средства на то, чтобы быть уверенными: их сетевые ресурсы и Интернет-соединения используются по назначению. Компании нанимают лучших профессионалов в области информационных технологий, но даже самый технически непросвещенный пользователь сможет найти хитрый способ обойти политики межсетевого экрана и получить доступ к заблокированным веб-сайтам. В настоящей статье автор описывает, как анонимайзер или анонимизирующий прокси позволяет обойти политики межсетевого экрана и поставить под угрозу три главных свойства информационной безопасности сети предприятия: конфиденциальность, доступность и целостность. Но с другой стороны, анонимайзер может приносить и пользу: он помогает скрывать ваш IP-адрес при веб-сёрфинге.

1. Введение

1.1. Дилемма

И большие и маленькие компании тратят огромные средства на то, чтобы быть уверенными: их сетевые ресурсы и Интернет-соединения используются по назначению. Компании нанимают лучших профессионалов в области информационных технологий, но даже самый технически непросвещенный пользователь сможет найти хитрый способ обойти политики межсетевого экрана и получить доступ к заблокированным веб-сайтам. В настоящей статье описывает, как анонимайзер или анонимизирующий прокси позволяет обойти политики межсетевого экрана и поставить под угрозу три главных свойства информационной безопасности сети предприятия: конфиденциальность, доступность и целостность. Но с другой стороны, анонимайзер может приносить и пользу: он помогает скрывать ваш IP-адрес при веб-сёрфинге.

1.2. Вводная информация

Анонимайзеры (или анонимизирующие прокси) – это программные продукты и сервисы, которые могут приносить как пользу, так и вред. Анонимайзеры предоставляют возможность анонимно путешествовать по сети путем подмены настоящего IP-адреса пользователя. Анонимайзеры также могут обходить фильтры безопасности, установленные политиками межсетевого экрана (ACL-листы) и получать доступ к запрещенным веб-сайтам или передавать информацию без ведома организации, нарушая тем самым три основных свойства информационной безопасности.

Все, что нужно сделать пользователю, так это установить прокси-приложение и настроить в веб-браузере адрес прокси. Затем, при попытке доступа к веб-сайту, компьютер соединяется с прокси-сервером, обходит политики межсетевого экрана и заходит на заблокированный сайт.

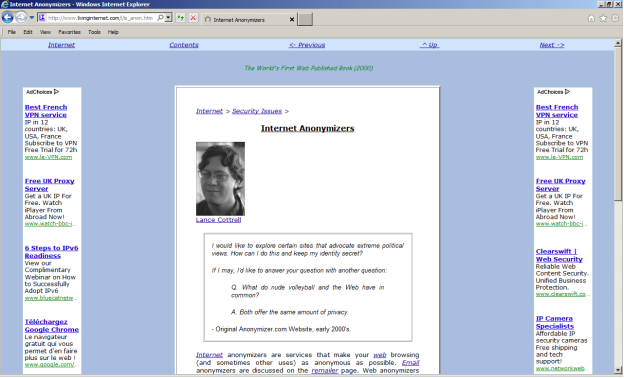

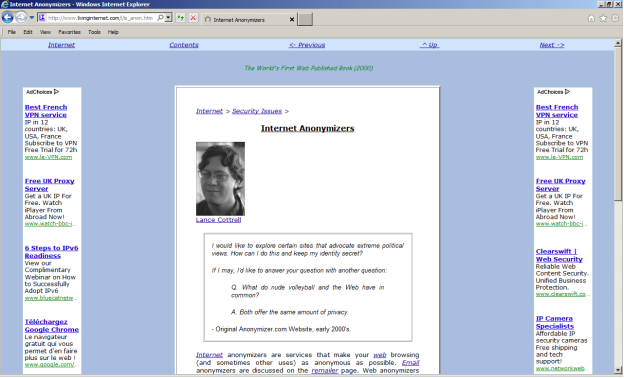

Первый анонимайзер – Anonymizer.com – разработал в 1997 году Лэнс Котрелл в процессе работы над своей диссертацией по астрофизике в калифорнийском университете в Сан-Диего. Коттрелл ратовал за анонимность в сети, и именно он основал проект Kosovo Privacy Project, позволяющий пользователям анонимно и безнаказанно сообщать о событиях Косовской войны 1999 года (Cottrell, 2011).

С ростом популярности Интернета, все больше и больше людей относятся к сети, как к главному источнику информации. Также растет роль и коммуникационных сервисов: электронной почты, чатов, мгновенных сообщений (IM), социальных сетей (Facebook, Twitter). Электронная коммерция и онлайн-банкинг – это еще две области, которые изменили подход пользователей к ведению бизнеса и управлению своими персональными данными. Множество веб-сайтов сегодня собирают информацию о том, какие именно ресурсы посещает пользователь при путешествии по глобальной паутине. Записывается практически все: начиная от IP-адреса пользователя, заканчивая тем, сколько времени он провел на конкретном сайте. Каждый клик мыши на сайте приносит ценную (и в денежном плане тоже) информацию, за которую готовы заплатить заинтересованные компании. Многие люди уже знают, что информация о них собирается, сохраняется в cookies, а затем отправляется в коммерческие и рекламные компании типа DoubleClick или Adbot. Осторожные пользователи включают анонимизирующее программное обеспечение и сервисы, чтобы сохранять конфиденциальность и замаскировать свое реальное местоположение и IP-адрес. Еще одна причина, по которой стоит маскировать IP-адрес, заключается в том, что маскировка добавляет еще один уровень защиты от хакеров при путешествии по сети. Тем не менее, у анонимайзера есть и побочные эффекты, и этими эффектами с охотой воспользовались изобретательные пользователи: анонимайзер позволяет обойти корпоративный межсетевой экран и получить доступ к заблокированным сайтам.

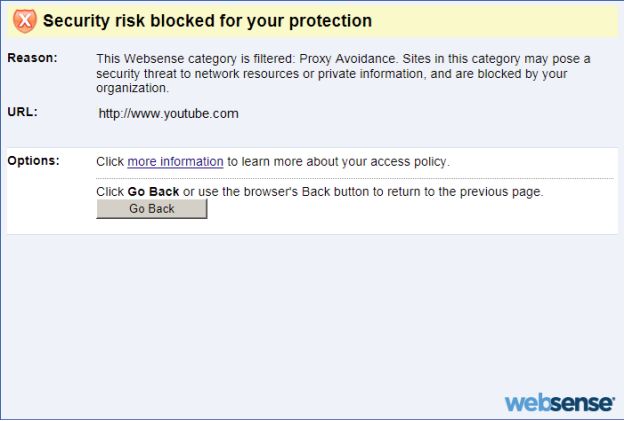

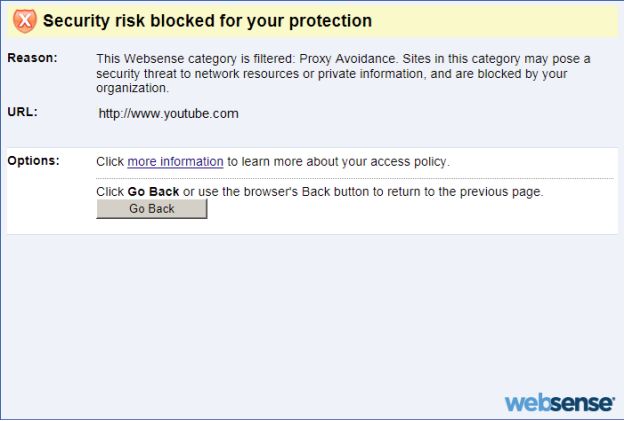

На Рисунке 1 показано, как межсетевой экран блокирует сайт.

Рисунок 1. Предупреждение

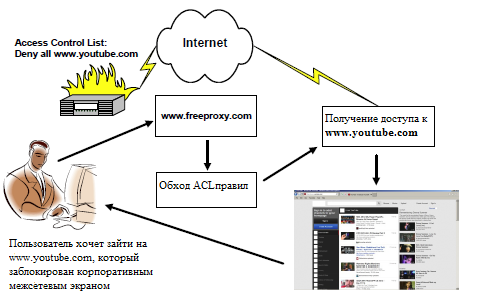

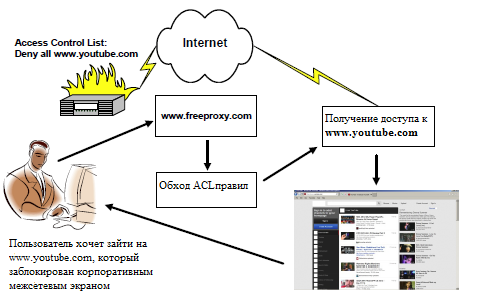

На Рисунке 2 изображено, как анонимайзер обходит правила межсетевого экрана.

Рисунок 2. Обход ACL-правил

2. Принципы работы

2.1. Пример работы анонимайзера

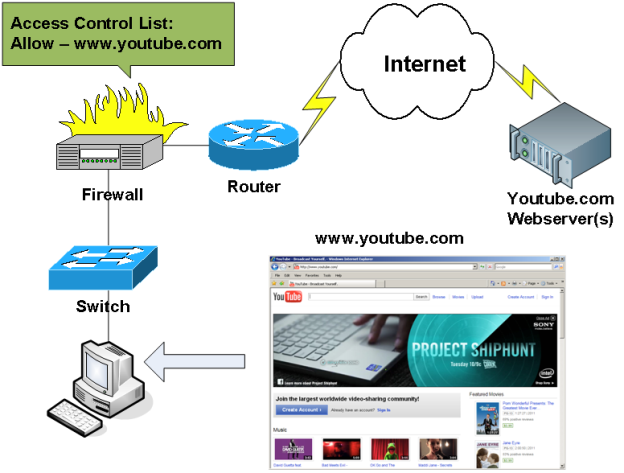

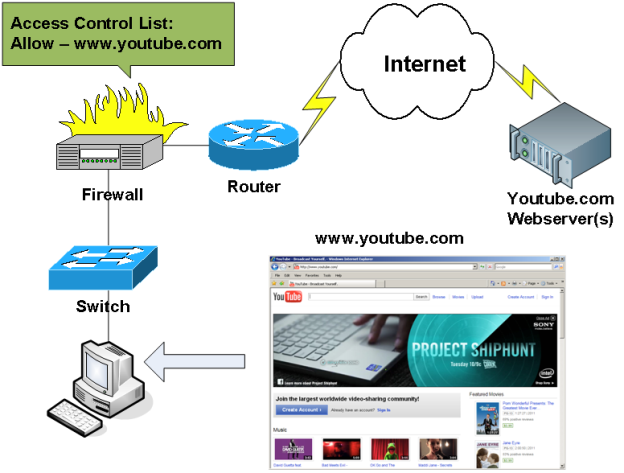

Рабочая станция в сети, как правило, подключается к коммутатору, а коммутатор – к маршрутизатору. На маршрутизаторе для предотвращения неавторизованных подключений может быть настроен межсетевой экран или прокси-сервер. На Рисунке 3 изображена ситуация, когда пользователь со своей рабочей станции пытается открыть сайт [DLMURL]https://www.youtube.com[/DLMURL]. В ACL-правилах прописано разрешать доступ на [DLMURL]https://www.youtube.com[/DLMURL], следовательно, пользователь сможет зайти на желаемый сайт.

Рисунок 3. Разрешенные веб-сайты

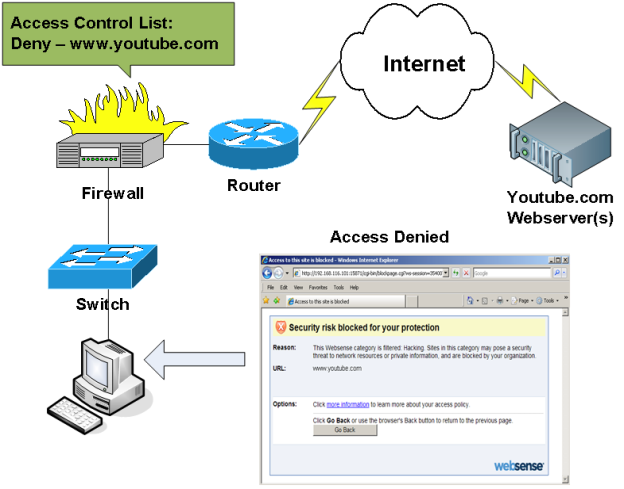

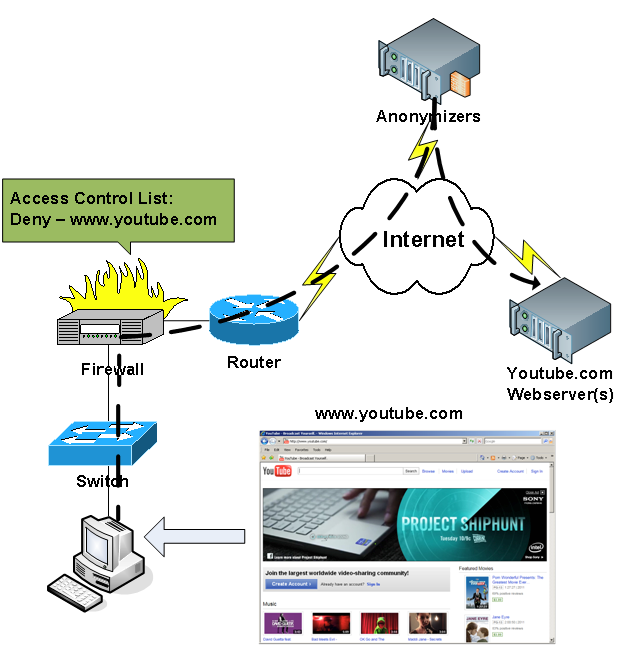

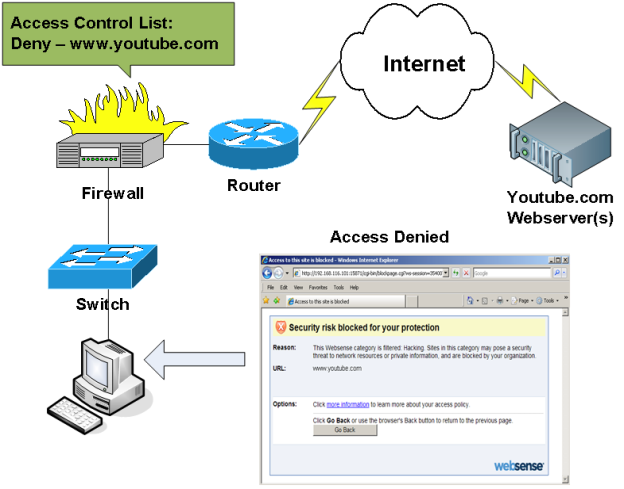

На Рисунке 4 отображена обратная ситуация: доступ к [DLMURL]https://www.youtube.com[/DLMURL] запрещен. Межсетевой экран заблокирует соединение, а в веб-браузере пользователя появится соответствующее сообщение.

Рисунок 4. Запрещенные веб-сайты

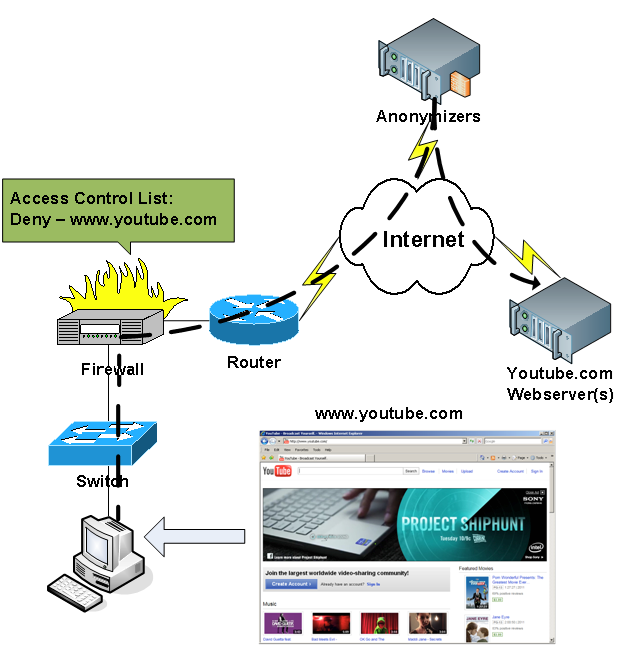

На Рисунке 5 показана ситуация, когда пользователь для доступа к [DLMURL]https://www.youtube.com[/DLMURL] воспользовался Интернет-анонимайзером (прокси-сервером). Компьютер с анонимайзером устанавливают защищенное соединение, что позволяет пользователю обойти ACL-правила и свободно путешествовать по сети незаметно для межсетевого экрана. В результате межсетевой экран даже не подозревает, что пользователь заходит на заблокированные веб-сайты.

Рисунок 5. Доступ к запрещенному сайту через анонимайзер

2.2. Как осуществить задуманное

Существует множество приложений и сервисов-анонимайзеров. Некоторые из них распространяются бесплатно (например, proxify.com), за другие придется заплатить. JonDonym, к примеру, имеет месячную абонентскую плату, размер которой зависит от объема трафика. В качестве примера для настоящей статьи была выбрана бесплатная версия анонимизирующего прокси-сервера JonDonym – (JAP) AN.ON.

(JAP) AN.ON – это исследовательский, бесплатно распространяемый проект. Приложение написано на Java, благодаря чему (JAP) AN.ON можно устанавливать на различные операционные системы, в том числе и на Windows, Macintosh, OS/2, Linux/UNIX и др.

JAP позволяет анонимно и незаметно путешествовать по сети. Прокси-сервера JAP расположены по всему миру (JAP, 2012). Скачать JAP можно с сайта https://anon.inf.tu-dresden.de/index_en.html (см. Приложение А). После скачивания проследуйте по процессу установки (см. Приложение B).

2.3. Заблокированные веб-сайты

Компании настраивают свои межсетевые экраны, исходя из множества факторов. Один из факторов – предотвращение атак на сетевые ресурсы компании. Другой фактор – ограничение доступа внутренним пользователям к неприемлемым или вредоносным веб-сайтам.

В следующем примере корпоративный межсетевой экран запрещает доступ к сайту https://www.anonymizer.com. Когда пользователь пытается открыть указанный сайт, в окне его браузера появляется предупреждение “Security risk blocked for your protection”, и доступ к сайту будет запрещен, см. Рисунок 6.

Рисунок 6. Предупреждение межсетевого экрана о заблокированном сайте

Определите настройки своего IP-адреса. Откройте Windows Internet Explorer и введите [DLMURL]https://www.whatismyip.com[/DLMURL] в адресную строку. На сайте отобразится ваш IP-адрес: 45.112.164.5 (адрес в целях безопасности был изменен), см. Рисунок 7 (Whatismyip.com, 2012).

Рисунок 7. Определение IP-адреса

2.4. Запуск JAP

Для маскировки своего IP-адреса запустите и настройте приложение JAP.

Шаг 1: Кликните по иконке приложения JAP, чтобы запустить программу, см. Рисунок 8.

Рисунок 8. Иконка приложения JAP

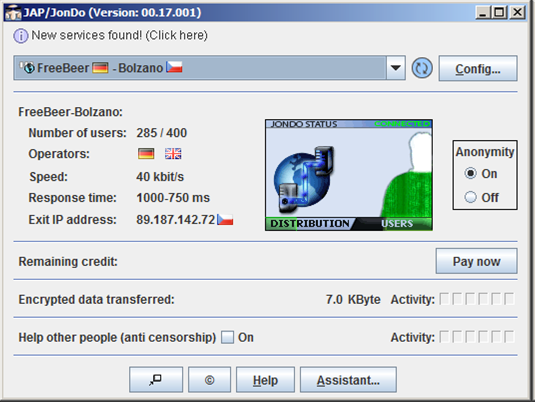

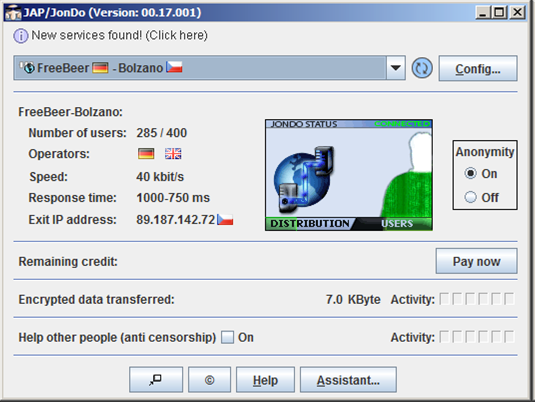

Шаг 2: Чтобы включить службу анонимности, кликните по радиокнопке “On”, см. Рисунок 9.

Рисунок 9. Интерфейс приложения JAP

Шаг 3: Из выпадающего списка выберите местоположение и сервер анонимизации: “FreeBee-Bozlano”, см. Рисунок 10.

Рисунок 10. Выбор сервера анонимизации

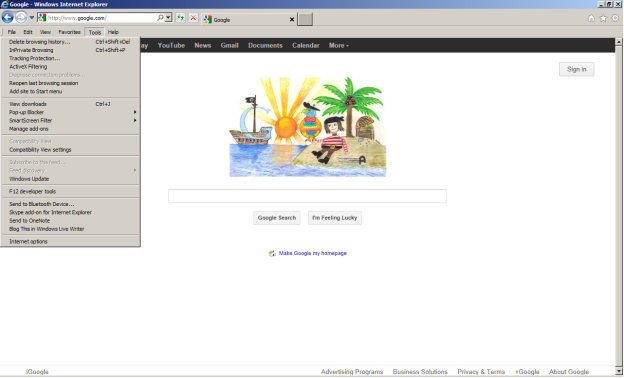

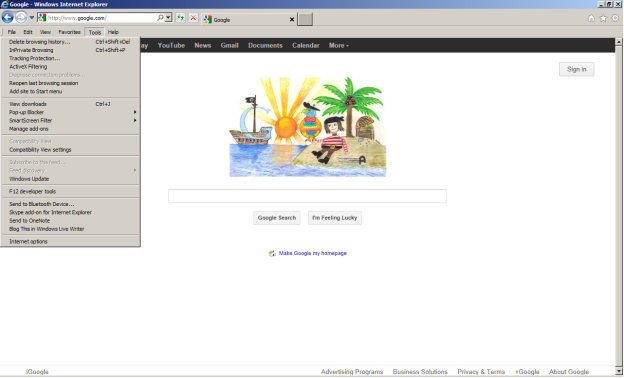

Шаг 4: Настройте Windows Internet Explorer на использование прокси. Откройте Internet Explorer, кликните “Tools”, а затем “Internet Options”, см. Рисунок 11.

Рисунок 11. Настройка прокси-сервера в веб-браузере

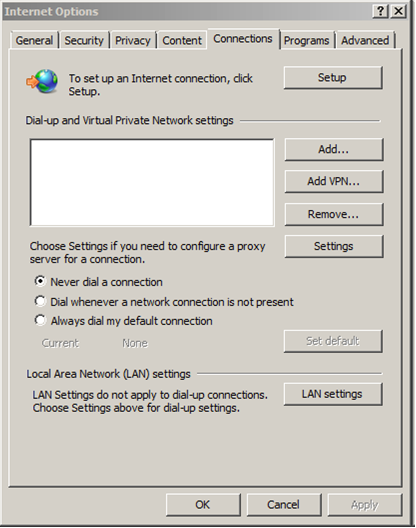

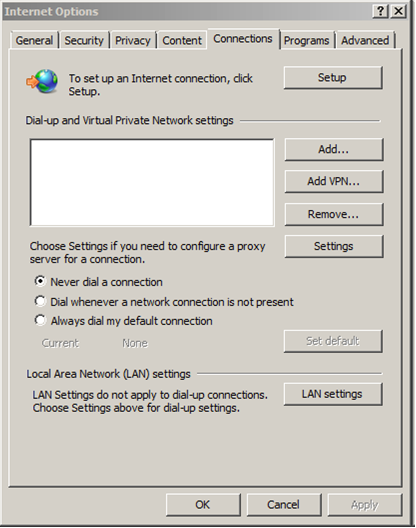

Шаг 5: В окне “Internet Options” выберите вкладку “Connections”, а затем кликните по кнопке “LAN settings”, см. Рисунок 12.

Рисунок 12. Выбор настроек LAN

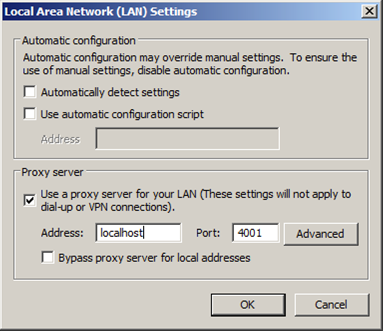

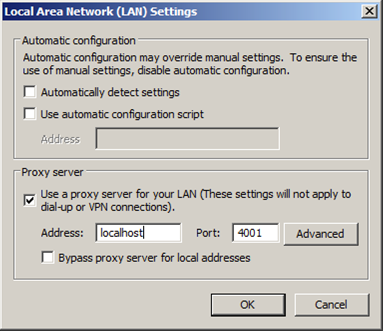

Шаг 6: В поле “Proxy server” поставьте галочку “Use a proxy server for your LAN”. В поле адреса введите “localhost”, а в поле порта “4001”. Для завершения настройки нажмите кнопку “ОК” и закройте окно “Internet Options”, см. Рисунок 13.

Рисунок 13. Настройка IP-адреса и порта прокси-сервера

Замечание: Снимайте галочку “Use a proxy server for your LAN”, когда вы не работаете с прокси-сервером, иначе обычные соединения устанавливаться не будут.

Шаг 7: Протестируем настройки прокси-сервера. Опять откройте Internet Explorer и введите [DLMURL]https://www.whatismyip.com[/DLMURL] в адресную строку. Теперь ваш IP-адрес не 45.112.164.5, а 178.33.255.188, и находитесь вы не в Соединенных Штатах, а во Франции, см. Рисунок 14 (Whatismyip.com, 2012).

Рисунок 14. Проверка IP-адреса с включенным прокси

2.5. Доступ к заблокированным веб-сайтам

Теперь в адресной строке Internet Explorer введите URL https://www.anonymizer.com. Сейчас межсетевой экран не блокирует сайт, и никакого предупреждающего сообщения в окне браузера мы не наблюдаем, см. Рисунок 15 (Anonymizer.com, 2012).

Рисунок 15. Получение доступа к заблокированному веб-сайту с помощью прокси

Ссылки

Lance Cottrell, From Wikipedia, the free encyclopedia, (October 2, 2011). Retrieved from [DLMURL]https://en.wikipedia.org/wiki/Lance_Cottrell[/DLMURL]

EC-Council Press, Ethical Hacking and Countermeasures, Cengage Learning (2010) Livinginternet.com, How Anonymizers Work Retrieved from https://www.livinginternet.com/i/is_anon_work.htm (2012)

Anonymizer.com, knowledgecenter, Retrieved from https://www.anonymizer.com/knowledgecenter (2012)

Fred Hapgood, Web Monitoring: Anonymizers vs. Anti-Anonymizers, Retrieved from [DLMURL]https://www.csoonline.com/artic...nonymizers[/DLMURL] (2008)

JAP, Protection of Privacy on the Internet, Retrieved from Ссылка не действительна. de/index_en.html (2012)

JonDonym, Private and Secure Web Surfing, Retrieved from Ссылка не действительна. net/ (2012)

What is My IP, Shows Your IP Address, Retrieved from [DLMURL]https://whatismyip.com[/DLMURL] (2012) Proxify, Proxify® anonymous proxy protects your online privacy, Retrieved from https://proxify.com (2012)

Carolyn Pearson, The “Great Firewall” of China, A Real National Strategy to Secure Cyberspace?, GIAC practical repository (2004)

Wireshark, The world’s foremost network protocol analyzer, Retrieved from [DLMURL]https://www.wireshark.org/[/DLMURL] (2012)

Websense, V-Series appliance, Retrieved from [DLMURL]https://www.websense.com/content/appliances.aspx[/DLMURL] (2012)

Network Chemistry, Inc., Packetyzer Software, Retrieved from [DLMURL]https://www.gotoassist.com[/DLMURL] (2012)

Informer Technologies, Inc., Software.informer, Network Chemistry Packetyzer, Retrieved from https://network-chemistry-packetyzer.sof ... former.com (2012)

Microsoft Support, The Basics of Reading TCP/IP Trace, Retrieved from [DLMURL]https://support.microsoft.com/kb/169292[/DLMURL] (2012)

Cisco, Cisco IPS 4200 Series Sensors, Retrieved from [DLMURL]https://www.cisco.com/en/US/pro...ps9157/pro[/DLMURL] duct_data_sheet09186a008014873c_ps4077_Products_Data_Sheet.html (2012)

Nevis Network, An Architectural View of LAN Security: In-Band versus Out-of-Band Solutions, Retrieved from https://www.nevisnetworks.com/content/wh ... ers/Inband% 20vs%20Out-of-band.pdf (2007)

Sourcefire, Snort, Retrieved from [DLMURL]https://www.snort.org/[/DLMURL] (2012)

John Brozycki, Detecting and Preventing Anonymous Proxy Usage, [DLMURL]https://Sans.org[/DLMURL], Reading Room (2008)

Nicholas Pappas, Network IDS & IPS Deployment Strategies, Retrieved from [DLMURL]https://www.sans.org/reading_ro...egies_2143[/DLMURL] (2008)

[DLMURL="https://www.securitylab.ru/analytics/436174.php"]Источник[/DLMURL] via Форум СПКР

1. Введение

1.1. Дилемма

И большие и маленькие компании тратят огромные средства на то, чтобы быть уверенными: их сетевые ресурсы и Интернет-соединения используются по назначению. Компании нанимают лучших профессионалов в области информационных технологий, но даже самый технически непросвещенный пользователь сможет найти хитрый способ обойти политики межсетевого экрана и получить доступ к заблокированным веб-сайтам. В настоящей статье описывает, как анонимайзер или анонимизирующий прокси позволяет обойти политики межсетевого экрана и поставить под угрозу три главных свойства информационной безопасности сети предприятия: конфиденциальность, доступность и целостность. Но с другой стороны, анонимайзер может приносить и пользу: он помогает скрывать ваш IP-адрес при веб-сёрфинге.

1.2. Вводная информация

Анонимайзеры (или анонимизирующие прокси) – это программные продукты и сервисы, которые могут приносить как пользу, так и вред. Анонимайзеры предоставляют возможность анонимно путешествовать по сети путем подмены настоящего IP-адреса пользователя. Анонимайзеры также могут обходить фильтры безопасности, установленные политиками межсетевого экрана (ACL-листы) и получать доступ к запрещенным веб-сайтам или передавать информацию без ведома организации, нарушая тем самым три основных свойства информационной безопасности.

Все, что нужно сделать пользователю, так это установить прокси-приложение и настроить в веб-браузере адрес прокси. Затем, при попытке доступа к веб-сайту, компьютер соединяется с прокси-сервером, обходит политики межсетевого экрана и заходит на заблокированный сайт.

Первый анонимайзер – Anonymizer.com – разработал в 1997 году Лэнс Котрелл в процессе работы над своей диссертацией по астрофизике в калифорнийском университете в Сан-Диего. Коттрелл ратовал за анонимность в сети, и именно он основал проект Kosovo Privacy Project, позволяющий пользователям анонимно и безнаказанно сообщать о событиях Косовской войны 1999 года (Cottrell, 2011).

С ростом популярности Интернета, все больше и больше людей относятся к сети, как к главному источнику информации. Также растет роль и коммуникационных сервисов: электронной почты, чатов, мгновенных сообщений (IM), социальных сетей (Facebook, Twitter). Электронная коммерция и онлайн-банкинг – это еще две области, которые изменили подход пользователей к ведению бизнеса и управлению своими персональными данными. Множество веб-сайтов сегодня собирают информацию о том, какие именно ресурсы посещает пользователь при путешествии по глобальной паутине. Записывается практически все: начиная от IP-адреса пользователя, заканчивая тем, сколько времени он провел на конкретном сайте. Каждый клик мыши на сайте приносит ценную (и в денежном плане тоже) информацию, за которую готовы заплатить заинтересованные компании. Многие люди уже знают, что информация о них собирается, сохраняется в cookies, а затем отправляется в коммерческие и рекламные компании типа DoubleClick или Adbot. Осторожные пользователи включают анонимизирующее программное обеспечение и сервисы, чтобы сохранять конфиденциальность и замаскировать свое реальное местоположение и IP-адрес. Еще одна причина, по которой стоит маскировать IP-адрес, заключается в том, что маскировка добавляет еще один уровень защиты от хакеров при путешествии по сети. Тем не менее, у анонимайзера есть и побочные эффекты, и этими эффектами с охотой воспользовались изобретательные пользователи: анонимайзер позволяет обойти корпоративный межсетевой экран и получить доступ к заблокированным сайтам.

На Рисунке 1 показано, как межсетевой экран блокирует сайт.

Рисунок 1. Предупреждение

На Рисунке 2 изображено, как анонимайзер обходит правила межсетевого экрана.

Рисунок 2. Обход ACL-правил

2. Принципы работы

2.1. Пример работы анонимайзера

Рабочая станция в сети, как правило, подключается к коммутатору, а коммутатор – к маршрутизатору. На маршрутизаторе для предотвращения неавторизованных подключений может быть настроен межсетевой экран или прокси-сервер. На Рисунке 3 изображена ситуация, когда пользователь со своей рабочей станции пытается открыть сайт [DLMURL]https://www.youtube.com[/DLMURL]. В ACL-правилах прописано разрешать доступ на [DLMURL]https://www.youtube.com[/DLMURL], следовательно, пользователь сможет зайти на желаемый сайт.

Рисунок 3. Разрешенные веб-сайты

На Рисунке 4 отображена обратная ситуация: доступ к [DLMURL]https://www.youtube.com[/DLMURL] запрещен. Межсетевой экран заблокирует соединение, а в веб-браузере пользователя появится соответствующее сообщение.

Рисунок 4. Запрещенные веб-сайты

На Рисунке 5 показана ситуация, когда пользователь для доступа к [DLMURL]https://www.youtube.com[/DLMURL] воспользовался Интернет-анонимайзером (прокси-сервером). Компьютер с анонимайзером устанавливают защищенное соединение, что позволяет пользователю обойти ACL-правила и свободно путешествовать по сети незаметно для межсетевого экрана. В результате межсетевой экран даже не подозревает, что пользователь заходит на заблокированные веб-сайты.

Рисунок 5. Доступ к запрещенному сайту через анонимайзер

2.2. Как осуществить задуманное

Существует множество приложений и сервисов-анонимайзеров. Некоторые из них распространяются бесплатно (например, proxify.com), за другие придется заплатить. JonDonym, к примеру, имеет месячную абонентскую плату, размер которой зависит от объема трафика. В качестве примера для настоящей статьи была выбрана бесплатная версия анонимизирующего прокси-сервера JonDonym – (JAP) AN.ON.

(JAP) AN.ON – это исследовательский, бесплатно распространяемый проект. Приложение написано на Java, благодаря чему (JAP) AN.ON можно устанавливать на различные операционные системы, в том числе и на Windows, Macintosh, OS/2, Linux/UNIX и др.

JAP позволяет анонимно и незаметно путешествовать по сети. Прокси-сервера JAP расположены по всему миру (JAP, 2012). Скачать JAP можно с сайта https://anon.inf.tu-dresden.de/index_en.html (см. Приложение А). После скачивания проследуйте по процессу установки (см. Приложение B).

2.3. Заблокированные веб-сайты

Компании настраивают свои межсетевые экраны, исходя из множества факторов. Один из факторов – предотвращение атак на сетевые ресурсы компании. Другой фактор – ограничение доступа внутренним пользователям к неприемлемым или вредоносным веб-сайтам.

В следующем примере корпоративный межсетевой экран запрещает доступ к сайту https://www.anonymizer.com. Когда пользователь пытается открыть указанный сайт, в окне его браузера появляется предупреждение “Security risk blocked for your protection”, и доступ к сайту будет запрещен, см. Рисунок 6.

Рисунок 6. Предупреждение межсетевого экрана о заблокированном сайте

Определите настройки своего IP-адреса. Откройте Windows Internet Explorer и введите [DLMURL]https://www.whatismyip.com[/DLMURL] в адресную строку. На сайте отобразится ваш IP-адрес: 45.112.164.5 (адрес в целях безопасности был изменен), см. Рисунок 7 (Whatismyip.com, 2012).

Рисунок 7. Определение IP-адреса

2.4. Запуск JAP

Для маскировки своего IP-адреса запустите и настройте приложение JAP.

Шаг 1: Кликните по иконке приложения JAP, чтобы запустить программу, см. Рисунок 8.

Рисунок 8. Иконка приложения JAP

Шаг 2: Чтобы включить службу анонимности, кликните по радиокнопке “On”, см. Рисунок 9.

Рисунок 9. Интерфейс приложения JAP

Шаг 3: Из выпадающего списка выберите местоположение и сервер анонимизации: “FreeBee-Bozlano”, см. Рисунок 10.

Рисунок 10. Выбор сервера анонимизации

Шаг 4: Настройте Windows Internet Explorer на использование прокси. Откройте Internet Explorer, кликните “Tools”, а затем “Internet Options”, см. Рисунок 11.

Рисунок 11. Настройка прокси-сервера в веб-браузере

Шаг 5: В окне “Internet Options” выберите вкладку “Connections”, а затем кликните по кнопке “LAN settings”, см. Рисунок 12.

Рисунок 12. Выбор настроек LAN

Шаг 6: В поле “Proxy server” поставьте галочку “Use a proxy server for your LAN”. В поле адреса введите “localhost”, а в поле порта “4001”. Для завершения настройки нажмите кнопку “ОК” и закройте окно “Internet Options”, см. Рисунок 13.

Рисунок 13. Настройка IP-адреса и порта прокси-сервера

Замечание: Снимайте галочку “Use a proxy server for your LAN”, когда вы не работаете с прокси-сервером, иначе обычные соединения устанавливаться не будут.

Шаг 7: Протестируем настройки прокси-сервера. Опять откройте Internet Explorer и введите [DLMURL]https://www.whatismyip.com[/DLMURL] в адресную строку. Теперь ваш IP-адрес не 45.112.164.5, а 178.33.255.188, и находитесь вы не в Соединенных Штатах, а во Франции, см. Рисунок 14 (Whatismyip.com, 2012).

Рисунок 14. Проверка IP-адреса с включенным прокси

2.5. Доступ к заблокированным веб-сайтам

Теперь в адресной строке Internet Explorer введите URL https://www.anonymizer.com. Сейчас межсетевой экран не блокирует сайт, и никакого предупреждающего сообщения в окне браузера мы не наблюдаем, см. Рисунок 15 (Anonymizer.com, 2012).

Рисунок 15. Получение доступа к заблокированному веб-сайту с помощью прокси

Ссылки

Lance Cottrell, From Wikipedia, the free encyclopedia, (October 2, 2011). Retrieved from [DLMURL]https://en.wikipedia.org/wiki/Lance_Cottrell[/DLMURL]

EC-Council Press, Ethical Hacking and Countermeasures, Cengage Learning (2010) Livinginternet.com, How Anonymizers Work Retrieved from https://www.livinginternet.com/i/is_anon_work.htm (2012)

Anonymizer.com, knowledgecenter, Retrieved from https://www.anonymizer.com/knowledgecenter (2012)

Fred Hapgood, Web Monitoring: Anonymizers vs. Anti-Anonymizers, Retrieved from [DLMURL]https://www.csoonline.com/artic...nonymizers[/DLMURL] (2008)

JAP, Protection of Privacy on the Internet, Retrieved from Ссылка не действительна. de/index_en.html (2012)

JonDonym, Private and Secure Web Surfing, Retrieved from Ссылка не действительна. net/ (2012)

What is My IP, Shows Your IP Address, Retrieved from [DLMURL]https://whatismyip.com[/DLMURL] (2012) Proxify, Proxify® anonymous proxy protects your online privacy, Retrieved from https://proxify.com (2012)

Carolyn Pearson, The “Great Firewall” of China, A Real National Strategy to Secure Cyberspace?, GIAC practical repository (2004)

Wireshark, The world’s foremost network protocol analyzer, Retrieved from [DLMURL]https://www.wireshark.org/[/DLMURL] (2012)

Websense, V-Series appliance, Retrieved from [DLMURL]https://www.websense.com/content/appliances.aspx[/DLMURL] (2012)

Network Chemistry, Inc., Packetyzer Software, Retrieved from [DLMURL]https://www.gotoassist.com[/DLMURL] (2012)

Informer Technologies, Inc., Software.informer, Network Chemistry Packetyzer, Retrieved from https://network-chemistry-packetyzer.sof ... former.com (2012)

Microsoft Support, The Basics of Reading TCP/IP Trace, Retrieved from [DLMURL]https://support.microsoft.com/kb/169292[/DLMURL] (2012)

Cisco, Cisco IPS 4200 Series Sensors, Retrieved from [DLMURL]https://www.cisco.com/en/US/pro...ps9157/pro[/DLMURL] duct_data_sheet09186a008014873c_ps4077_Products_Data_Sheet.html (2012)

Nevis Network, An Architectural View of LAN Security: In-Band versus Out-of-Band Solutions, Retrieved from https://www.nevisnetworks.com/content/wh ... ers/Inband% 20vs%20Out-of-band.pdf (2007)

Sourcefire, Snort, Retrieved from [DLMURL]https://www.snort.org/[/DLMURL] (2012)

John Brozycki, Detecting and Preventing Anonymous Proxy Usage, [DLMURL]https://Sans.org[/DLMURL], Reading Room (2008)

Nicholas Pappas, Network IDS & IPS Deployment Strategies, Retrieved from [DLMURL]https://www.sans.org/reading_ro...egies_2143[/DLMURL] (2008)

[DLMURL="https://www.securitylab.ru/analytics/436174.php"]Источник[/DLMURL] via Форум СПКР