- Регистрация

- 1 Июнь 2014

- Сообщения

- 284

- Реакции

- 263

- Баллы

- 63

Криминалистический анализ USB - реконструкция цифровых данных с USB-накопителя

Криминалистический цифровой анализ USB включает в себя сохранение, сбор, проверку, идентификацию, анализ, интерпретацию, документацию и представление цифровых данных (улик), полученных из цифровых источников, с целью облегчения или дальнейшего восстановления событий, которые были признаны преступными.

Обработка образа диска – криминалистический анализ USB:

FTK блок формирования изображений

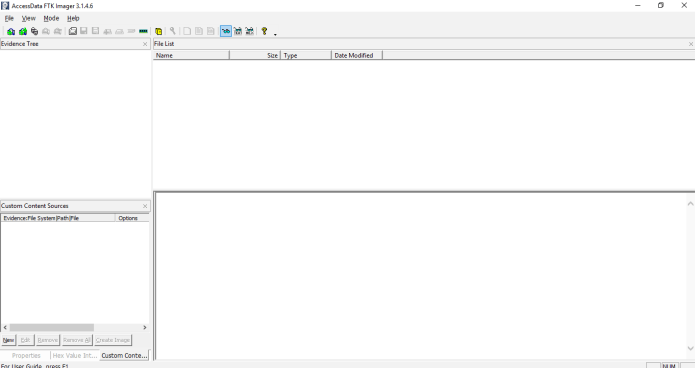

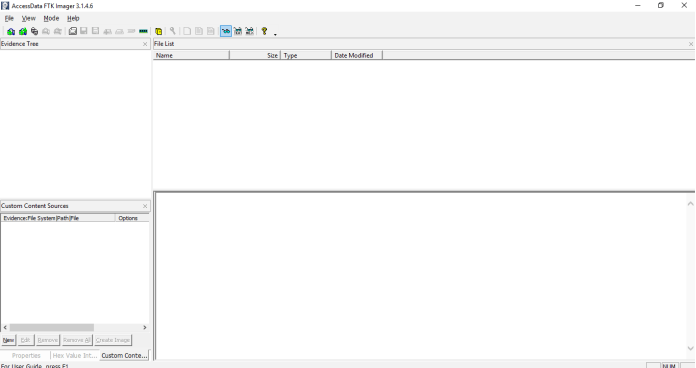

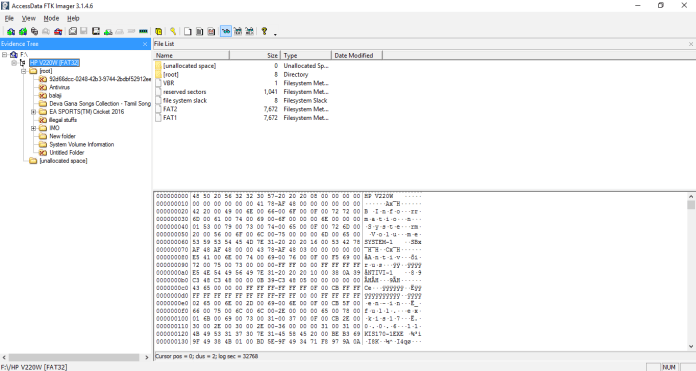

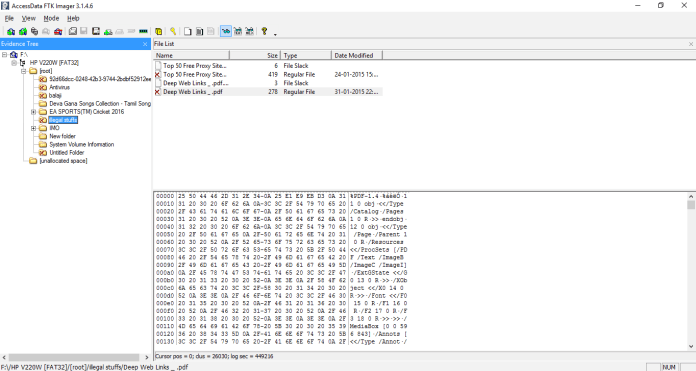

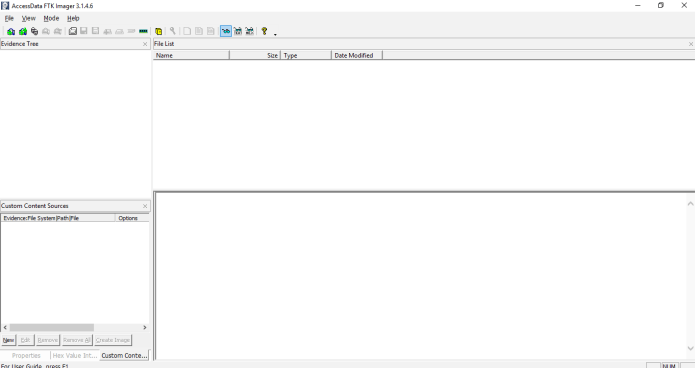

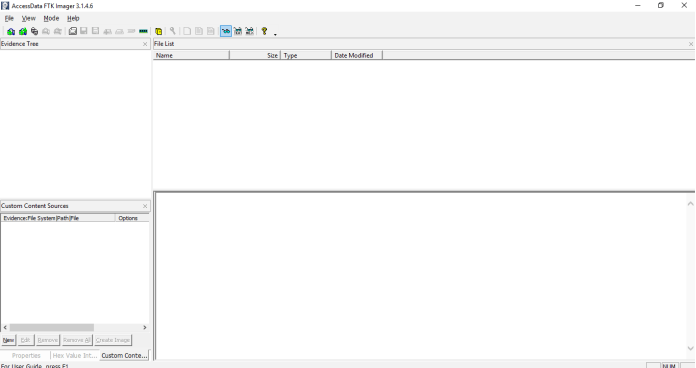

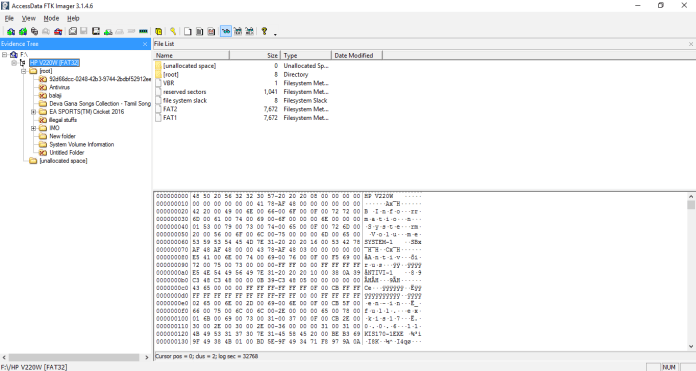

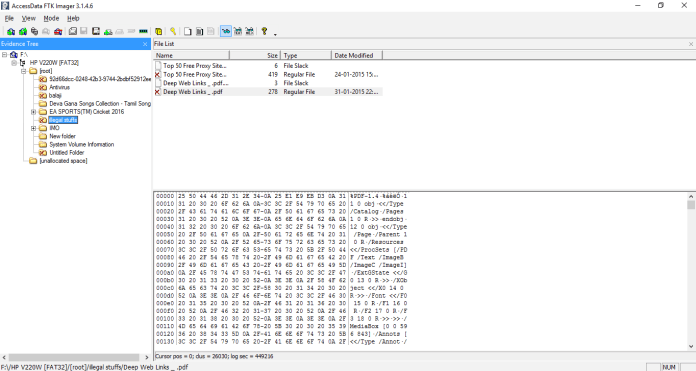

Изображение, приведенное выше, является панелью Access data FTK Imager.

Дерево доказательств

Данные дерева данных

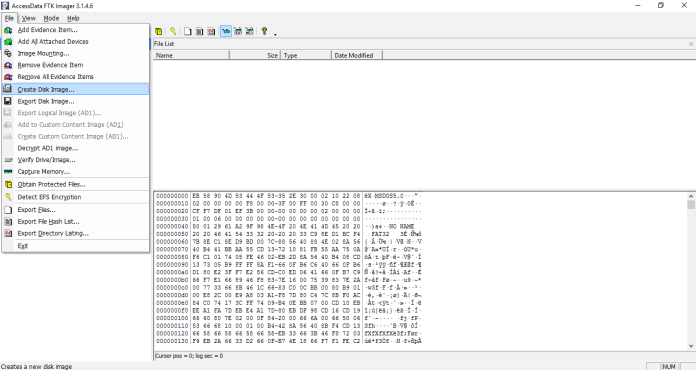

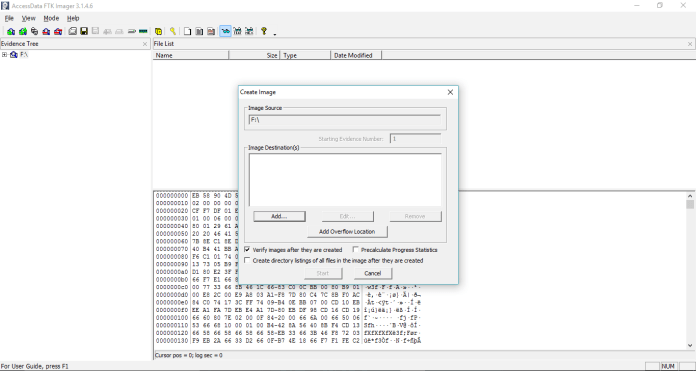

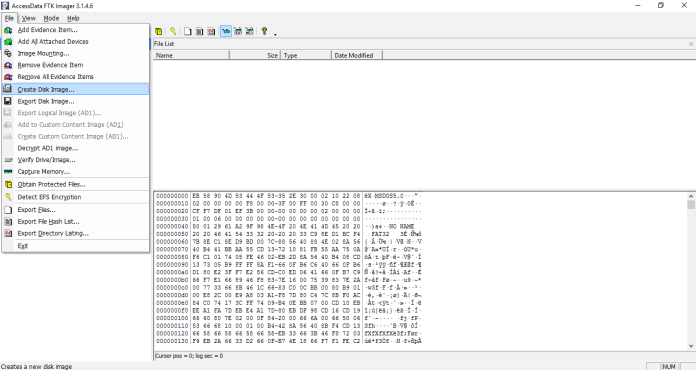

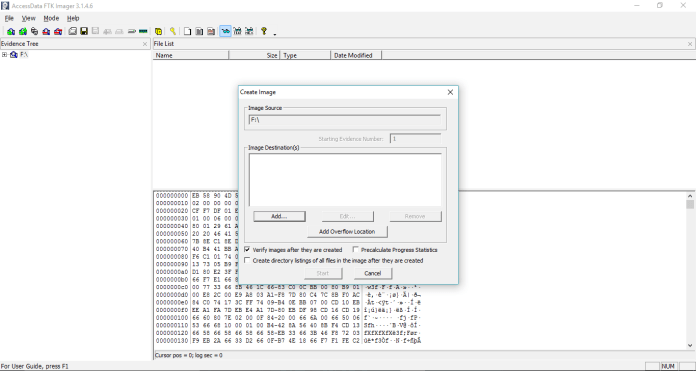

Создание образа USB:

Выберите и создайте образ диска из меню файла.

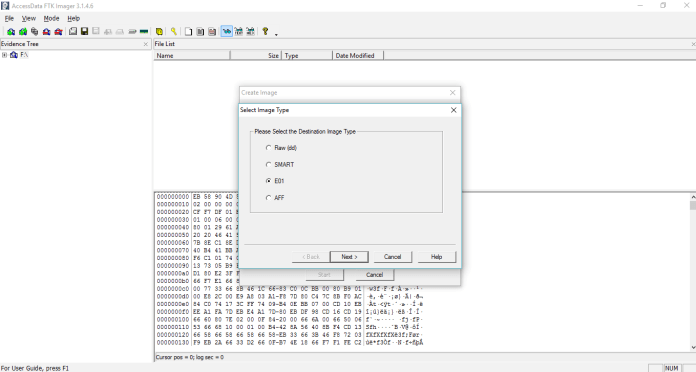

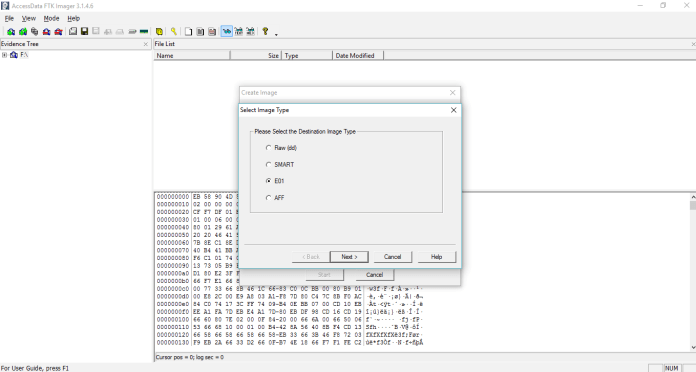

Формат образа диска

Нажмите кнопку «Добавить» и выберите соответствующий тип формата образ E01.

Рисунок, изображенный выше, иллюстрирует, что выбранный тип образа - E01.

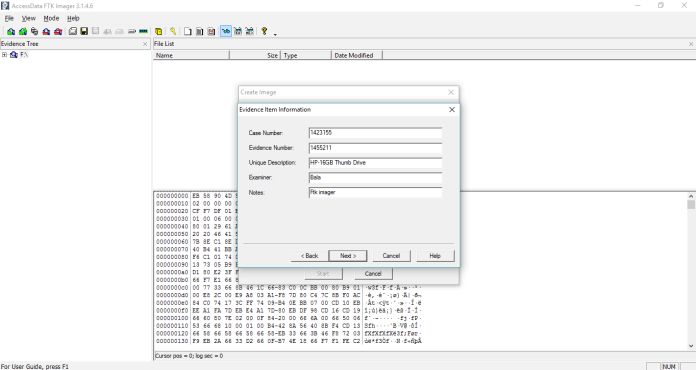

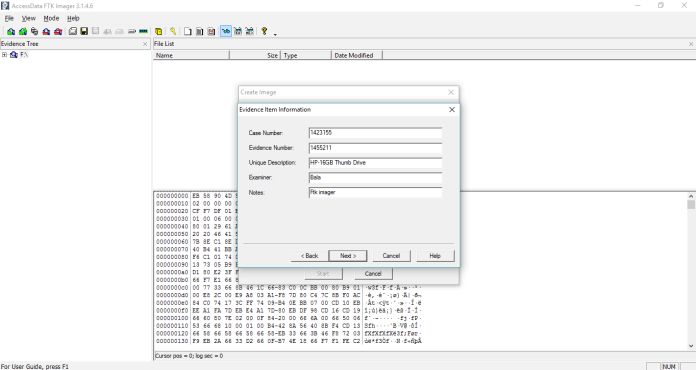

Информация о данных

Следует обязательно добавить дополнительную информацию о типе USB, размере, цвете и больше идентификационной информации о данных.

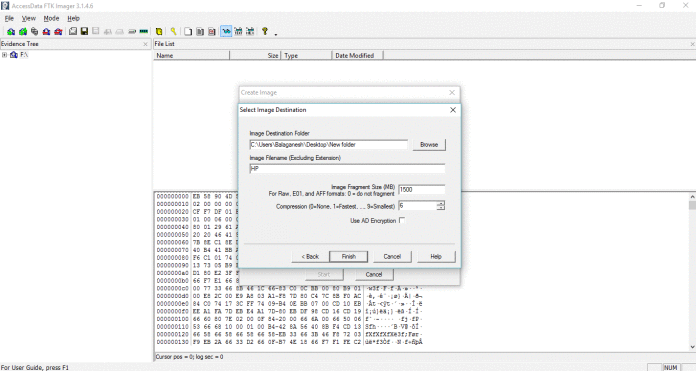

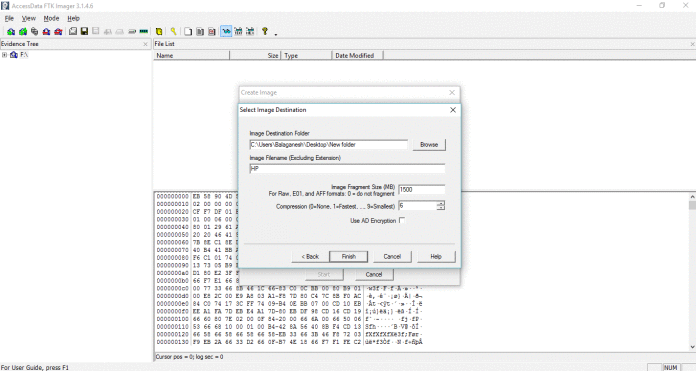

Адрес назначения образов

Выберите путь назначения USB-файла C:\Users\Balaganesh\Desktop\New folder, а название файла образа - HP Thumb Drive.

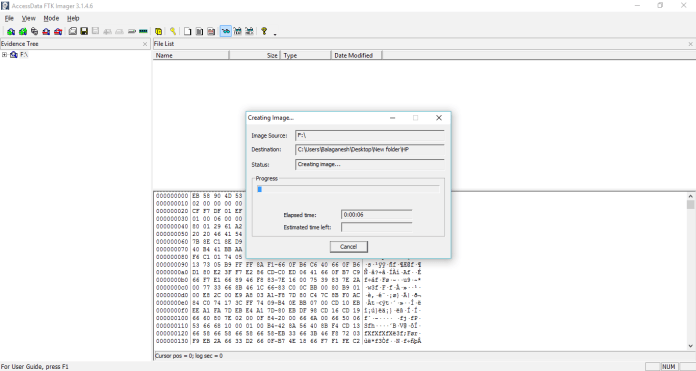

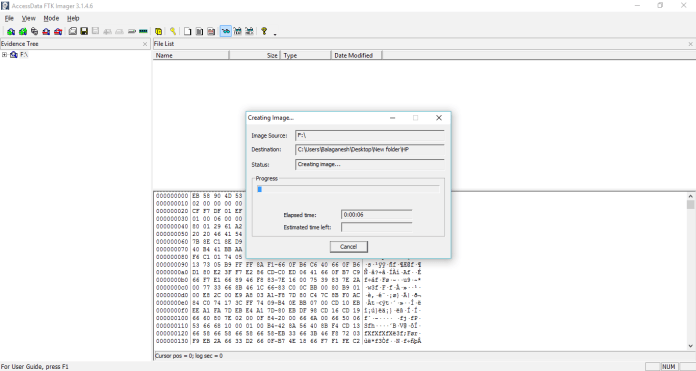

Создание образа – криминалистический анализ USB

Отключите USB-накопитель и храните оригинальные данные в безопасности, а всегда работайте с образом, специально сделанным для криминалистического анализа.

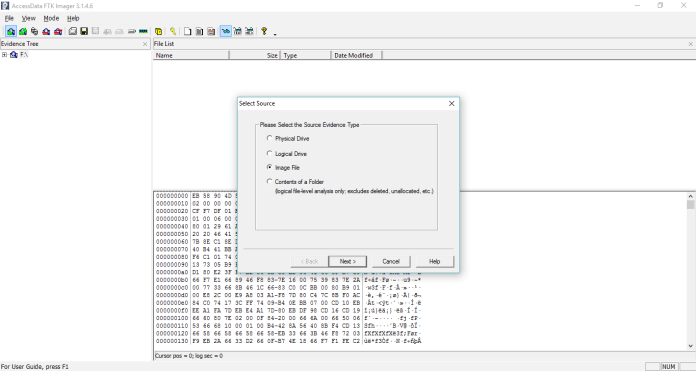

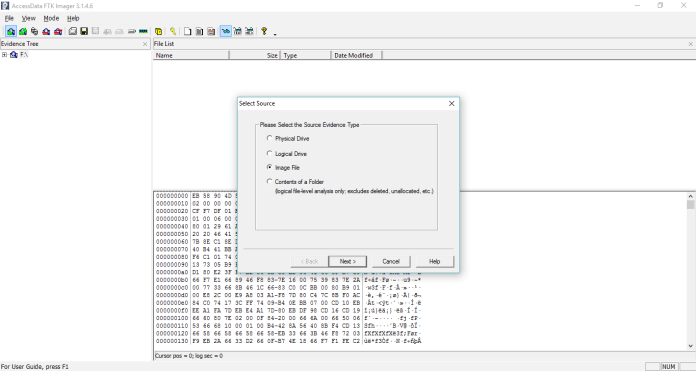

Данное изображение показывает, что должна быть выбрана криминалистическая копия или образ. В данном случае образ для криминалистического анализа - HP.E01

Анализ цифровых данных:

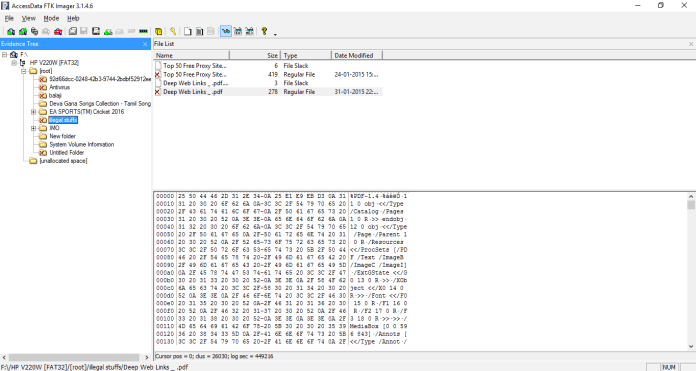

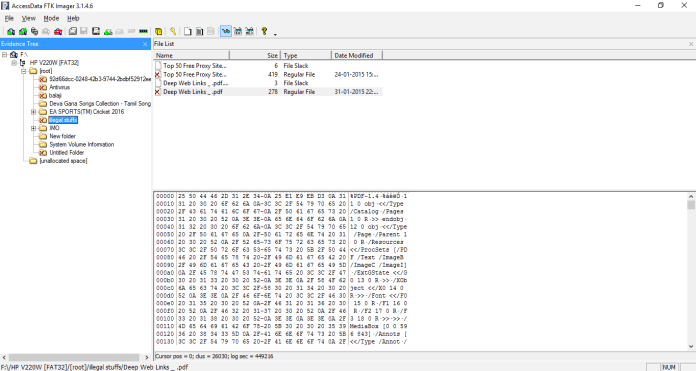

Изображение иллюстрирует некоторую сомнительную деятельность на USB-накопителе, которая могут быть обнаружена.

Удалены антивирус, незаконные материалы и другие папки.

Восстановление удаленных файлов и папок:

Здесь мы выяснили, что USB содержит некоторые подозрительные названия файлов в формате pdf.

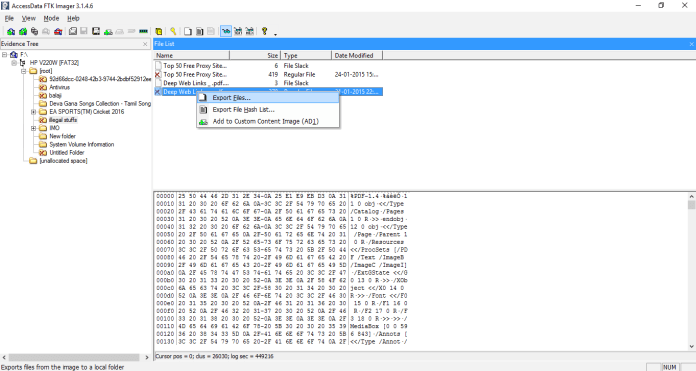

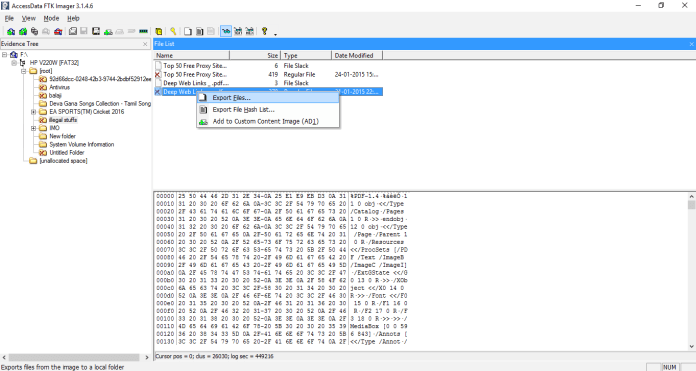

Извлечение данных:

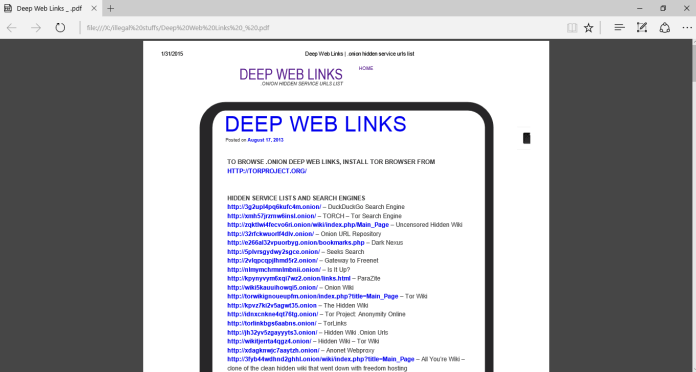

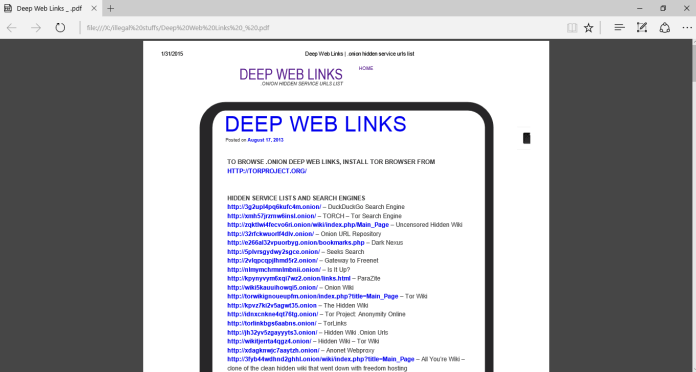

Наконец, мы восстановили вредоносные ссылки Tor в .onion в формате pdf в качестве доказательства. Счастливого расследования!!!

Примечание: В некоторых случаях извлеченный файл может быть пустым, он показывает, что на новые файлы была произведена запись. В этом случае атрибуты файлов будут являться доказательством.

Источник

Криминалистический цифровой анализ USB включает в себя сохранение, сбор, проверку, идентификацию, анализ, интерпретацию, документацию и представление цифровых данных (улик), полученных из цифровых источников, с целью облегчения или дальнейшего восстановления событий, которые были признаны преступными.

Обработка образа диска – криминалистический анализ USB:

- Образ диска определяется как компьютерный файл, где имеется контент и структура устройства хранения данных, это может быть жесткий диск, CD-привод, телефон, планшет, оперативная память или USB-накопитель.

- Образ диска состоит из фактического контента устройства хранения данных, а также информации, необходимой для репликации структуры и компоновки содержимого устройства.

- Однако широкий ассортимент известных инструментов используется в суде для проведения анализа.

- Стандартные инструменты разрешены исключительно в соответствии с законом. Криминалистические эксперты не разрешают выполнять обработку образа с помощью неизвестных инструментов, или новых инструментов.

- Стандартные инструменты: Encase Forensic Imager и его расширение (Imagename.E01) Инструменты Судебно-медицинской экспертизы и анализ:

- Т.к. Encase forensic software стоит около $2,995.00 – $3,594.00, то в этой статье обработка данных и анализ будут проведены при помощи программного обеспечения для криминалистического анализа FTK (FTK Forensic software), созданного AccessData.

FTK блок формирования изображений

Изображение, приведенное выше, является панелью Access data FTK Imager.

Дерево доказательств

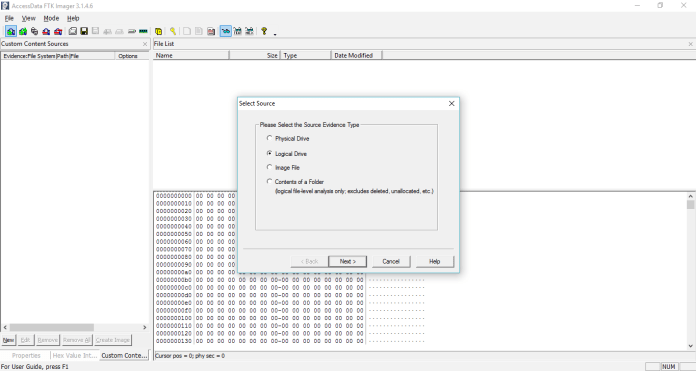

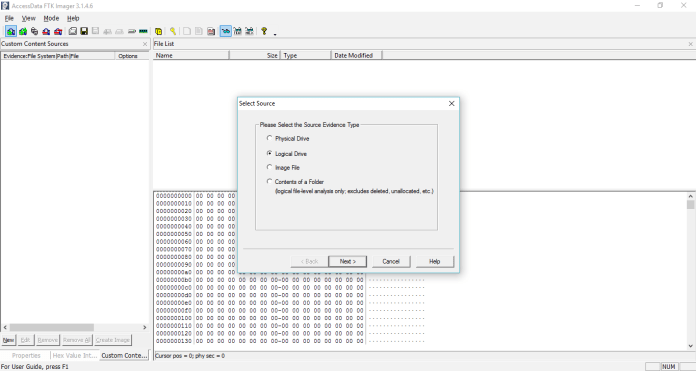

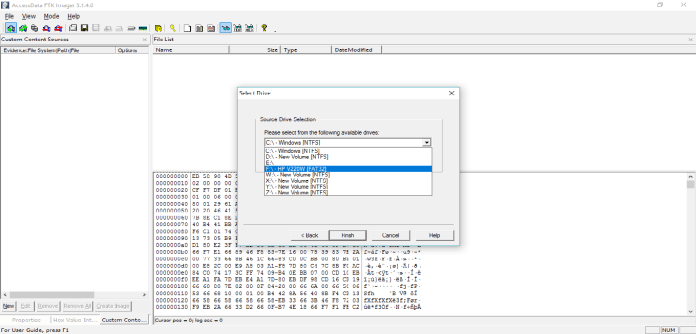

- Нажмите на зеленую кнопку в верхнем левом углу, чтобы добавить данные в панель и выбрать тип источника данных.

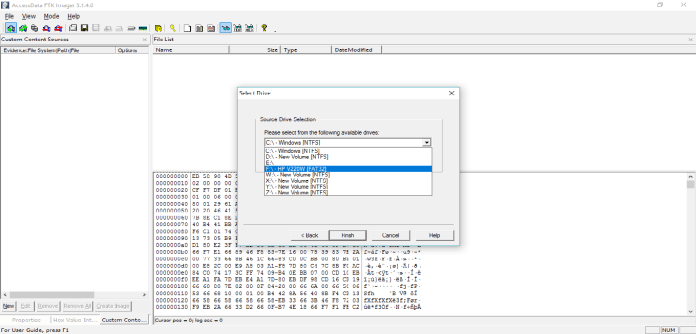

- Источник данных - логический диск (USB).

- Проверьте выпадающее меню, для того, чтобы выбрать HP USB для анализа

Данные дерева данных

- Расширение дерева данных устройства USB будет представлять общий вид данных, удаленных в прошлом.

- Прокрутите еще раз, чтобы проверить и исследовать тип удаленных данных.

Создание образа USB:

Выберите и создайте образ диска из меню файла.

Формат образа диска

Нажмите кнопку «Добавить» и выберите соответствующий тип формата образ E01.

Рисунок, изображенный выше, иллюстрирует, что выбранный тип образа - E01.

Информация о данных

Следует обязательно добавить дополнительную информацию о типе USB, размере, цвете и больше идентификационной информации о данных.

Адрес назначения образов

Выберите путь назначения USB-файла C:\Users\Balaganesh\Desktop\New folder, а название файла образа - HP Thumb Drive.

Создание образа – криминалистический анализ USB

- Данное изображение показывает, что образ USB формата .E01 находится в процессе обработки.

- Создание образа файла может занять от нескольких минут до нескольких часов.

Отключите USB-накопитель и храните оригинальные данные в безопасности, а всегда работайте с образом, специально сделанным для криминалистического анализа.

Данное изображение показывает, что должна быть выбрана криминалистическая копия или образ. В данном случае образ для криминалистического анализа - HP.E01

Анализ цифровых данных:

Изображение иллюстрирует некоторую сомнительную деятельность на USB-накопителе, которая могут быть обнаружена.

Удалены антивирус, незаконные материалы и другие папки.

Восстановление удаленных файлов и папок:

Здесь мы выяснили, что USB содержит некоторые подозрительные названия файлов в формате pdf.

Извлечение данных:

Наконец, мы восстановили вредоносные ссылки Tor в .onion в формате pdf в качестве доказательства. Счастливого расследования!!!

Примечание: В некоторых случаях извлеченный файл может быть пустым, он показывает, что на новые файлы была произведена запись. В этом случае атрибуты файлов будут являться доказательством.

Источник