- Регистрация

- 12 Декабрь 2017

- Сообщения

- 422

- Реакции

- 451

- Баллы

- 193

Прятки с Windows 10. Тестируем программы для отключения слежки и повышения приватности

С выхода Windows 10 прошло уже три с лишним года, а проблема слива пользовательских данных на серверы Microsoft так и не решена. Более того, она усугубилась принудительным сбросом настроек приватности и перезапуском отключенной службы обновлений. В этой статье мы сравним несколько утилит для управления «шпионскими» компонентами ОС и посмотрим, насколько они эффективны на современных сборках Windows 10.

Содержание статьи

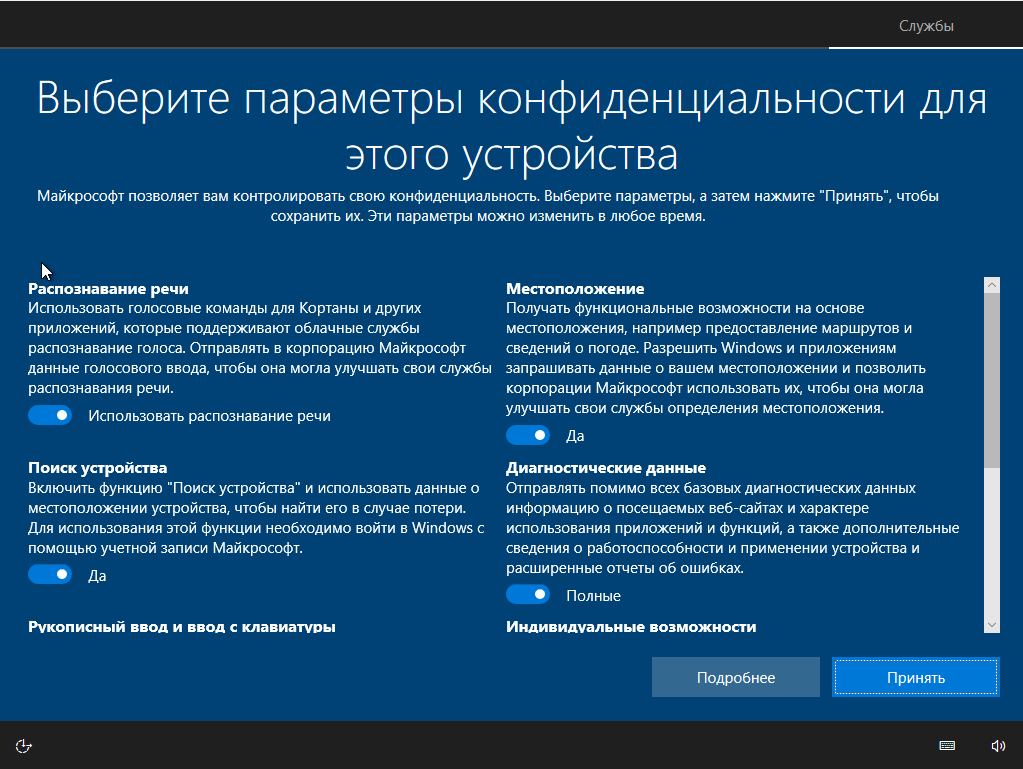

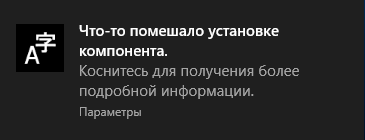

Перед потребителями в Microsoft выкрутились тем, что якобы дают возможность самостоятельно настроить тип и количество передаваемых данных. Для этого необходимо установить пакет обновлений (для тех, у кого билд ниже 15063.0) и воспользоваться экраном конфиденциальности. Желательно сделать это еще на этапе установки.

Экран конфиденциальности при установке Windows 10

По задумке, у пользователя возникает ощущение, что если все отключено, то данные утекать не будут. Однако это намеренно создаваемая иллюзия. Давай запустим сниффер и посмотрим, как обстоят дела в действительности.

Методика тестирования

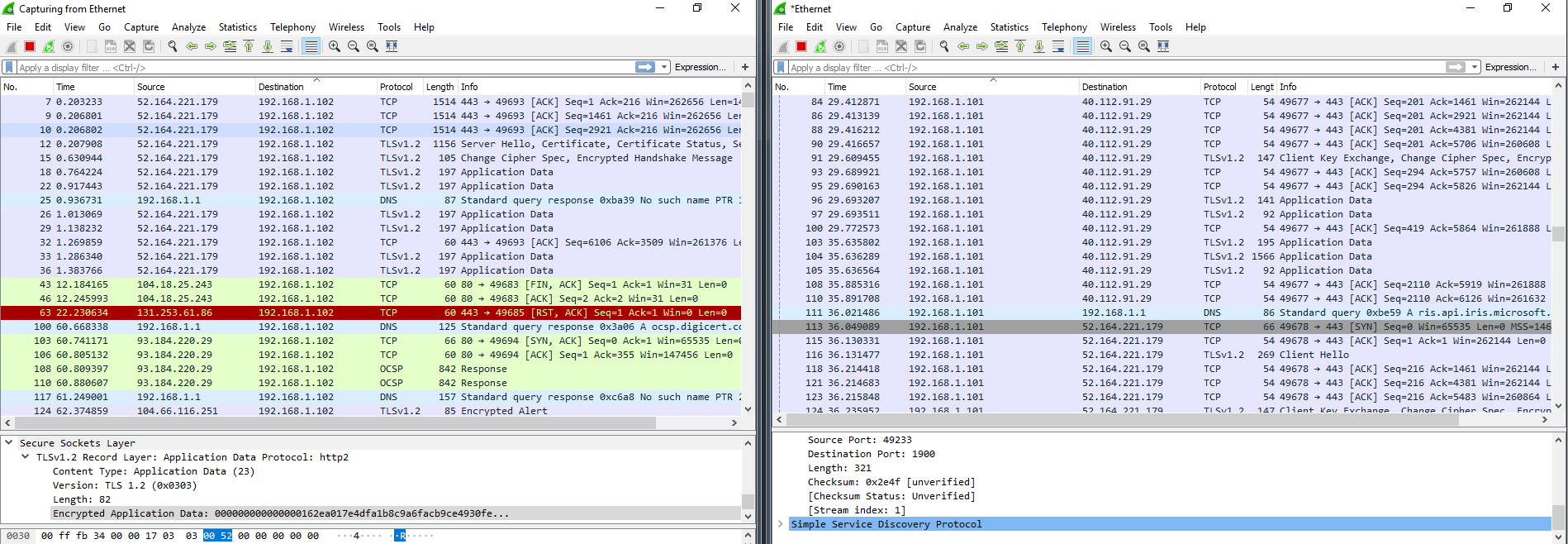

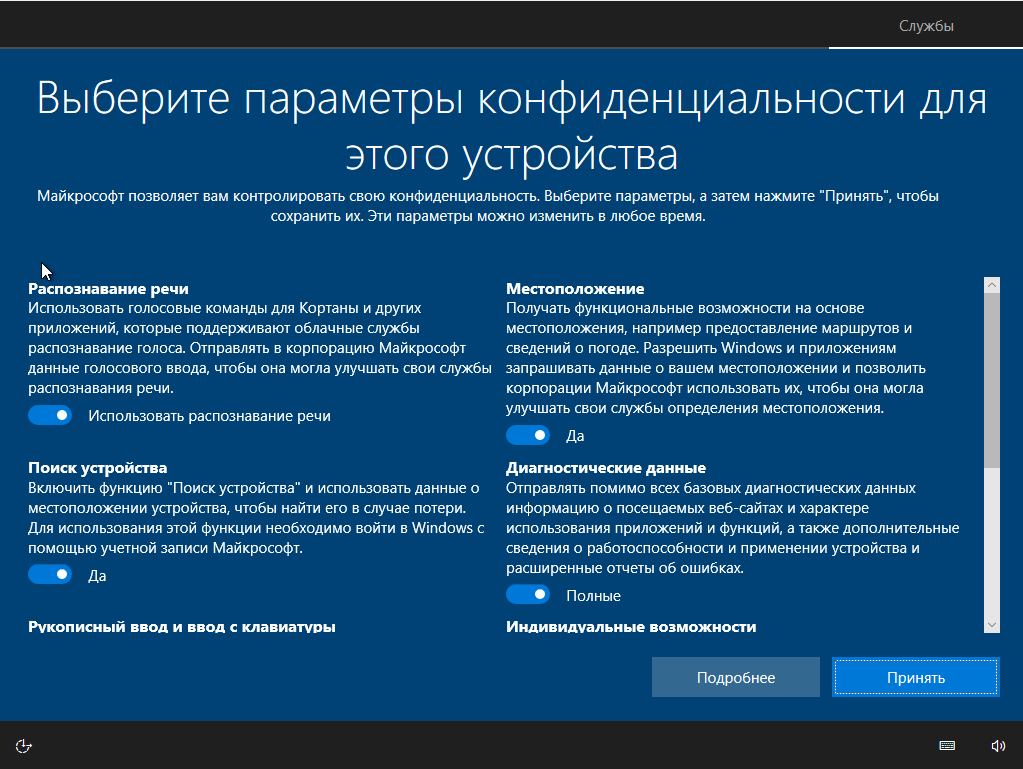

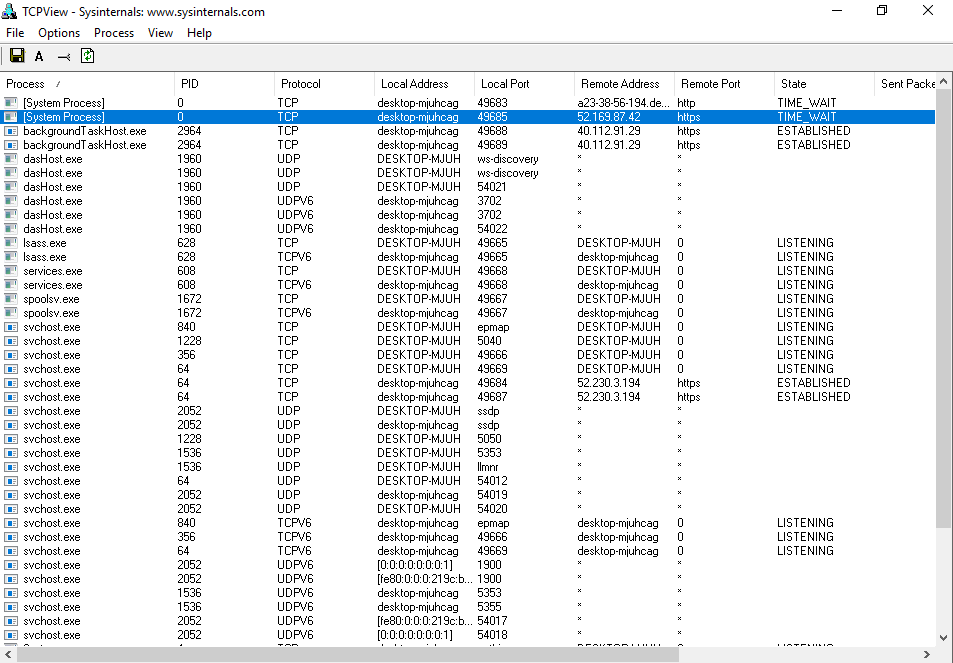

Все тесты проводились параллельно на двух тестовых сборках Windows 10 Pro — 1709 и 1803. Чтобы условия тестирования были идентичны, каждая «антишпионская» программа была развернута в клонах виртуалки. На скриншотах в статье сначала приводится снимок работы в 1709, а затем в 1803, если не указано иное. В качестве вспомогательных утилит использовались Wireshark 2.6.3 64 bit, TCPView v. 3.05 и Regshot v. 2.1.0.17.

Во всех тестируемых программах выбирались настройки блокировки по максимуму. Если какую-то функцию или приложение не заблокировать, то возникнет неопределенная погрешность. Будет непонятно: то ли это незаблокированный пункт приводит к сливу данных, то ли какую-то функцию программе не удалось отключить. Идеальный результат — это дамп сетевого трафика без IP-адресов Microsoft. Посмотрим, кто как справится с этой задачей, но для начала проверим штатные функции управления приватностью в Windows.

Проверка настроек приватности

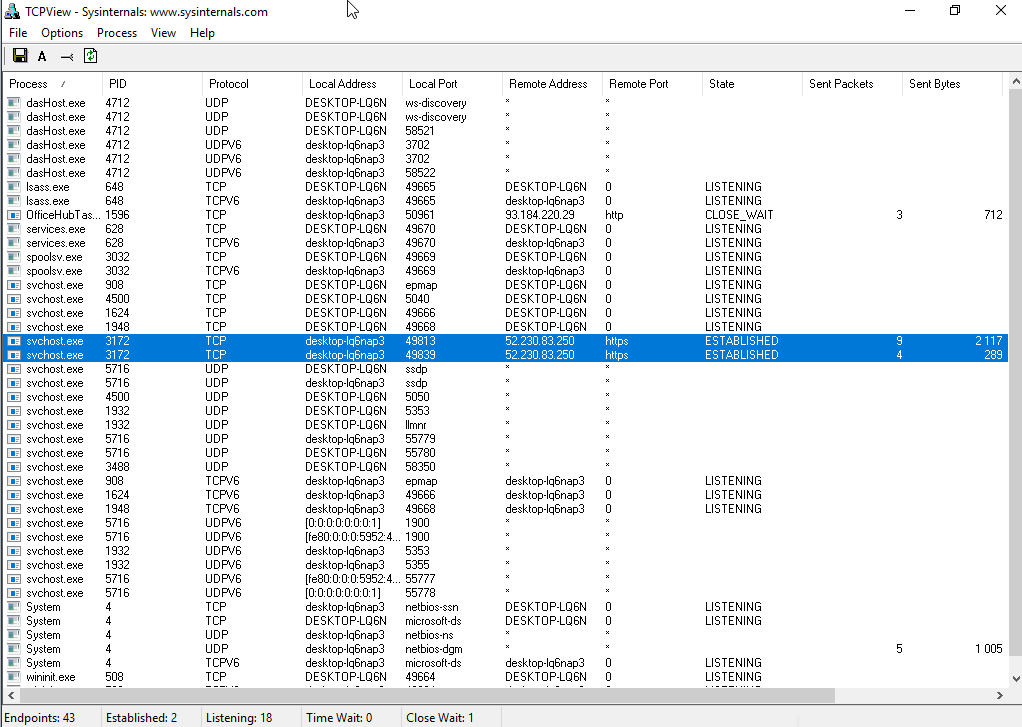

Если оставить настройки по умолчанию, то после загрузки ОС сразу виден большой поток исходящего трафика на адреса Microsoft.

Мониторинг сетевого трафика с дефолтными настройками приватности

Теперь отключаем все, что отключается на экране приватности. Результат налицо.

Мониторинг сетевого трафика с обрезанной передачей телеметрии

Однако даже после переключения всех флажков в запрещающее положение некоторые данные сразу отправляются в облачную платформу Microsoft Azure, причем в Сингапуре. В логах Wireshark я заметил IP-адреса сетевых узлов Microsoft из разных стран мира. Видимо, так работает балансировка нагрузки. Соединение с ними не постоянное (вышел на связь, передал что надо и оборвал соединение). Пул адресов очень большой. Я их перепроверил и убедился, что почти все они принадлежат Microsoft или ее партнерским сетям.

Сравнение программ

Для сравнения мы отобрали следующие «антишпионские» программы: Blackbird 1.0.28, Destroy Windows 10 Spying 1.0.1.0, DoNotSpy10 4.0, O&O ShutUp10 1.6.1399 и Disable Win Tracking 3.2.1. У всех этих приложений одна цель — не дать Microsoft получить какие-либо данные известным путем. Не лишены они и разных плюшек типа блокировки обновлений. Вот примерный список того, что следует ожидать от таких утилит:

Как вообще работают эти утилиты?

Попытка добиться максимальной приватности с помощью подобных программ может привести к тому, что перестанут работать и нужные компоненты, слетит активация Windows, ОС будет вести себя нестабильно или вообще не загружаться. Настоятельно рекомендуем не ограничиваться встроенными в них средствами резервного копирования, а использовать сторонние программы для создания полного образа диска. С ним гарантированно останется возможность вернуть систему в исходное состояние, что бы с ней ни случилось в ходе экспериментов.

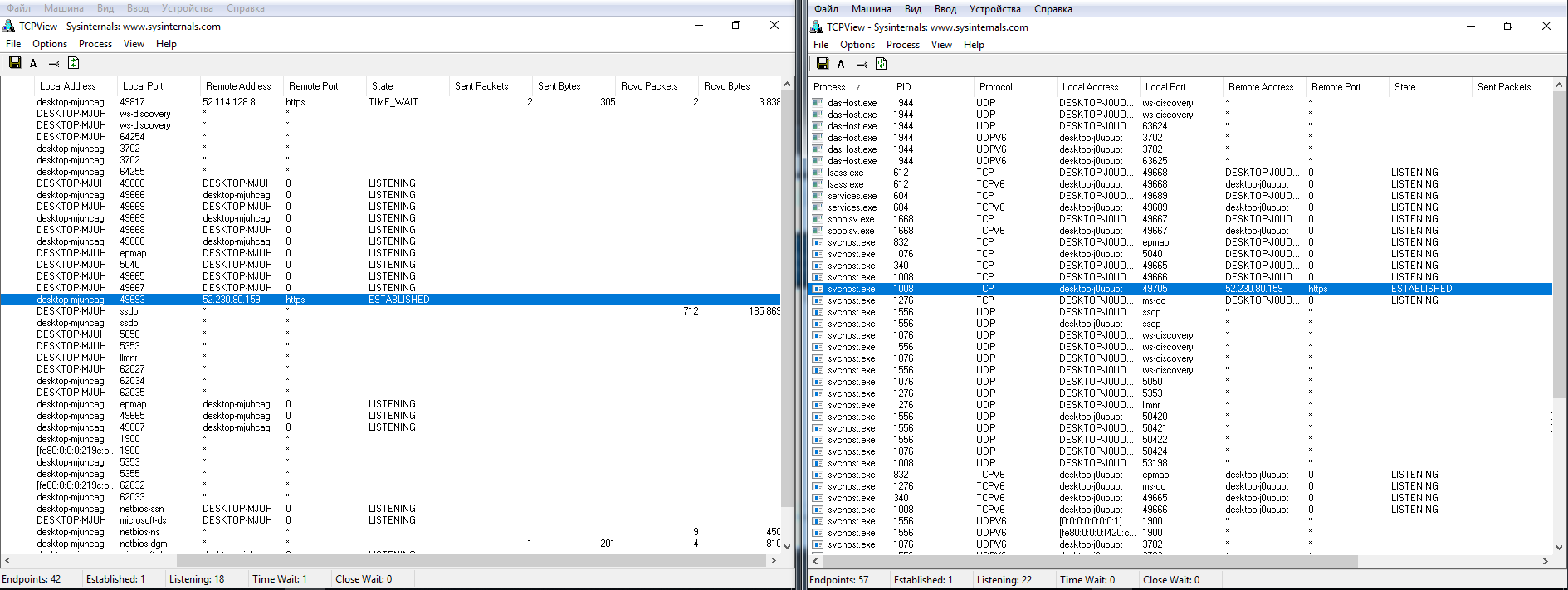

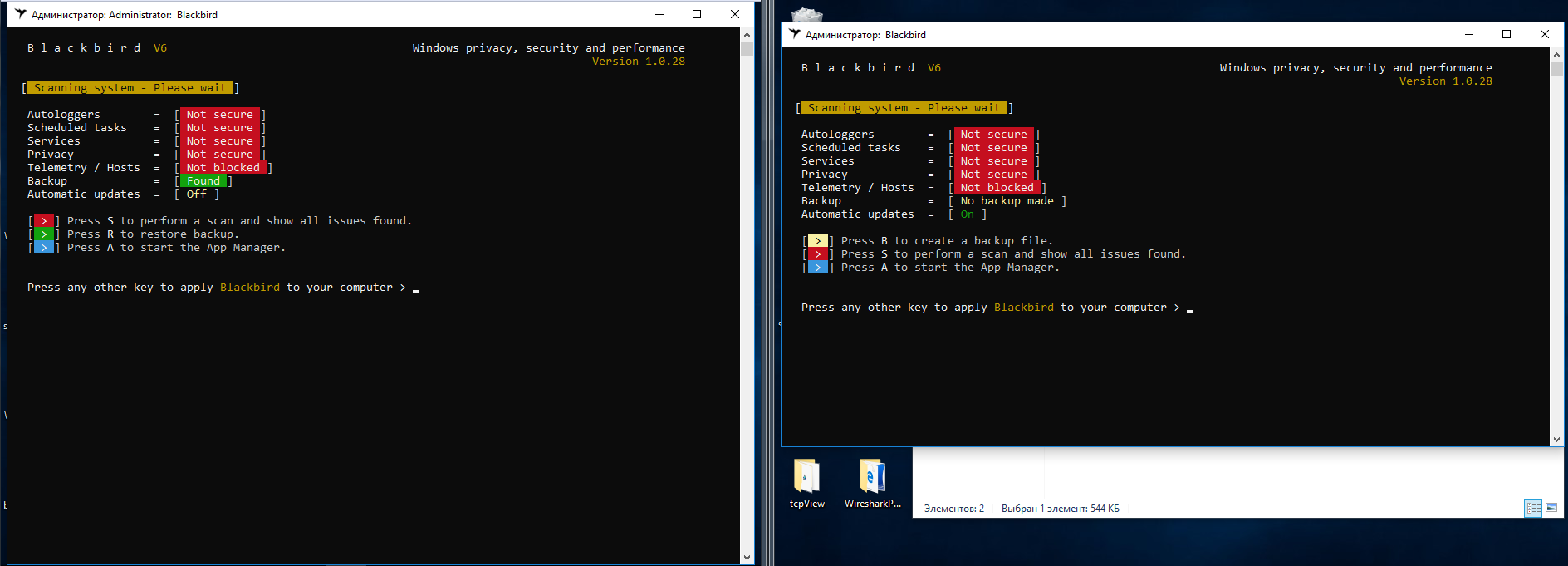

Blackbird 1.0.28

https://www.getblackbird.net

Программа работает в консольном режиме. У нее изначально всего три функции:

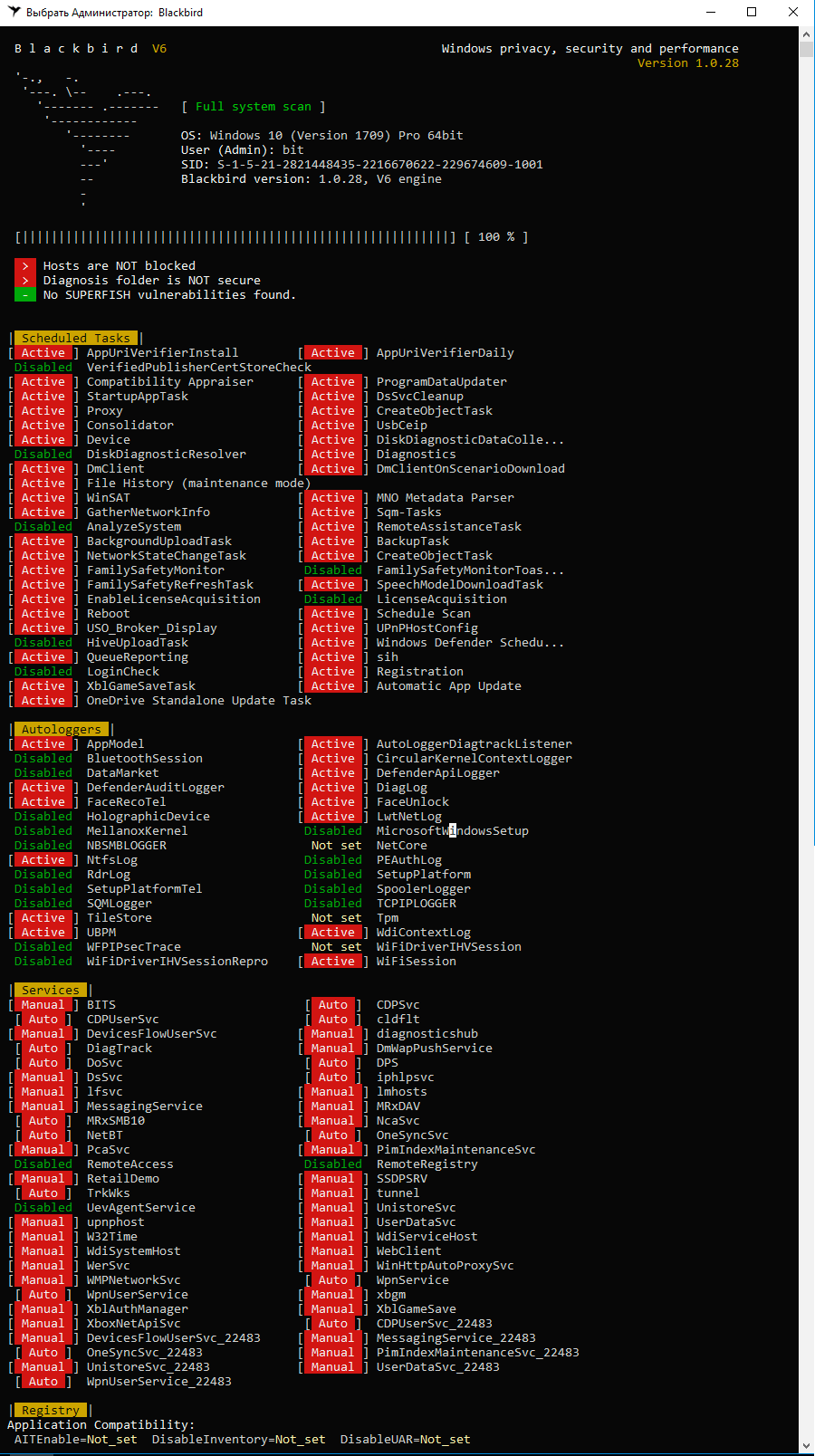

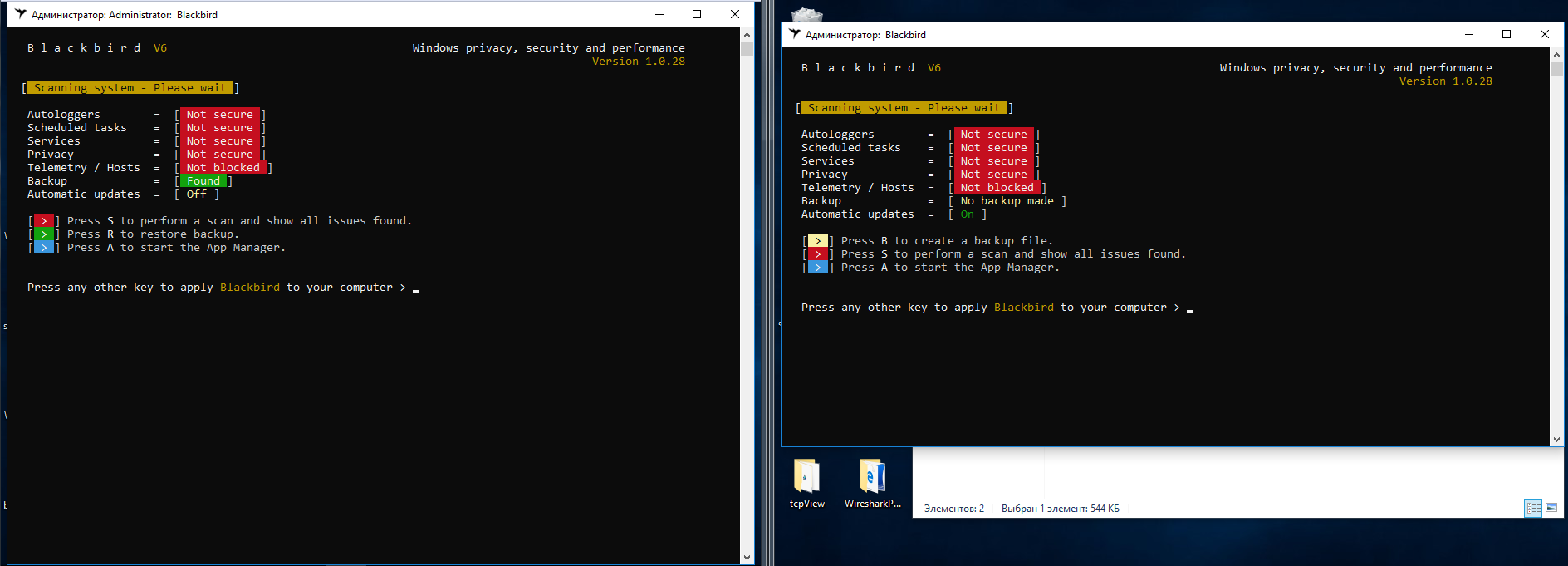

Интерфейс Blackbird

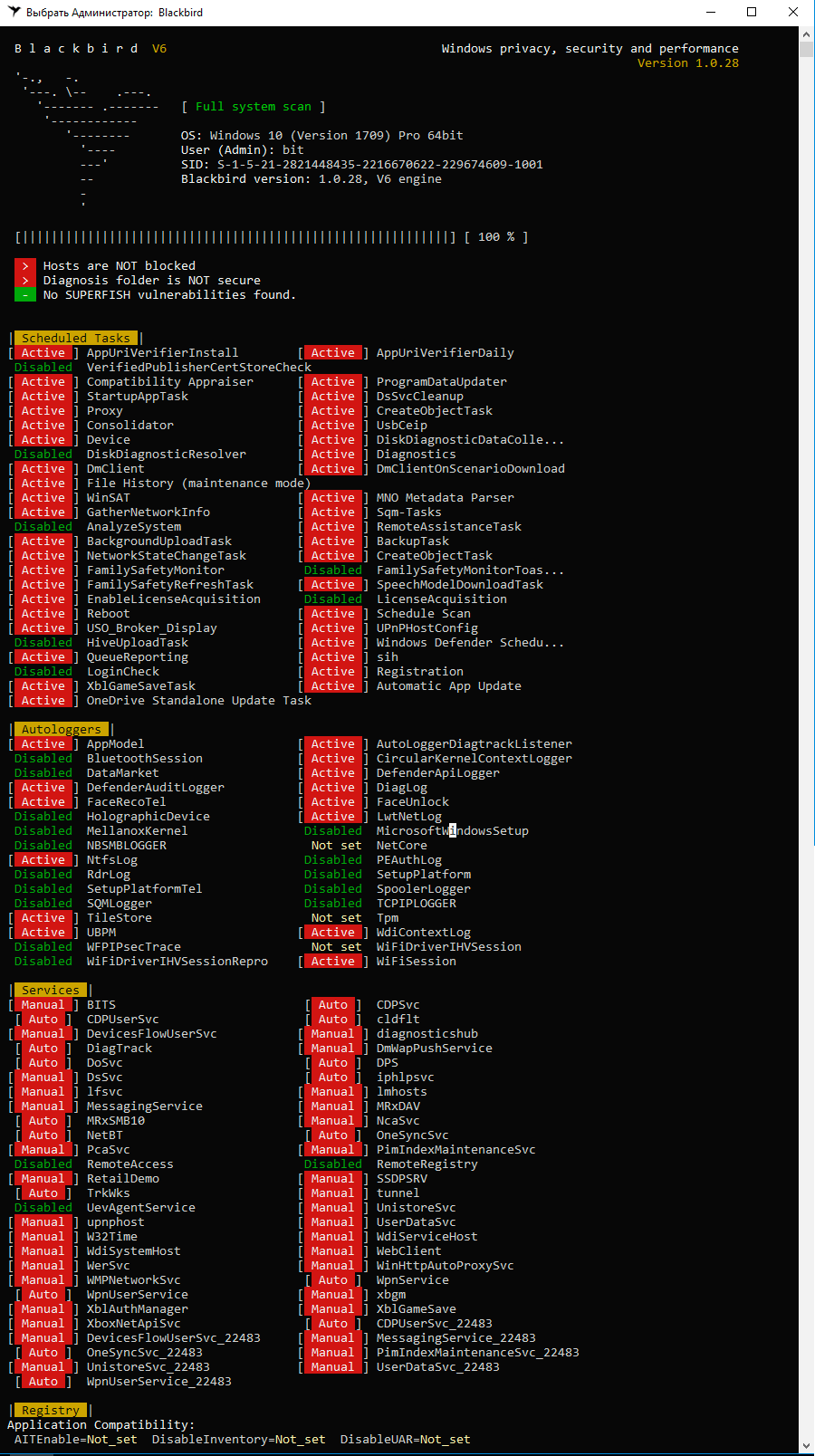

После сканирования выдается очень большой список «недочетов», которые надо исправить.

Сканирование в Blackbird

Пунктов в нем и вправду много, но есть очень спорные моменты. К примеру, первым делом резанул глаз пункт блокировки службы W32Time. Если комп будет в домене, то как синхронизировать время с сервером?

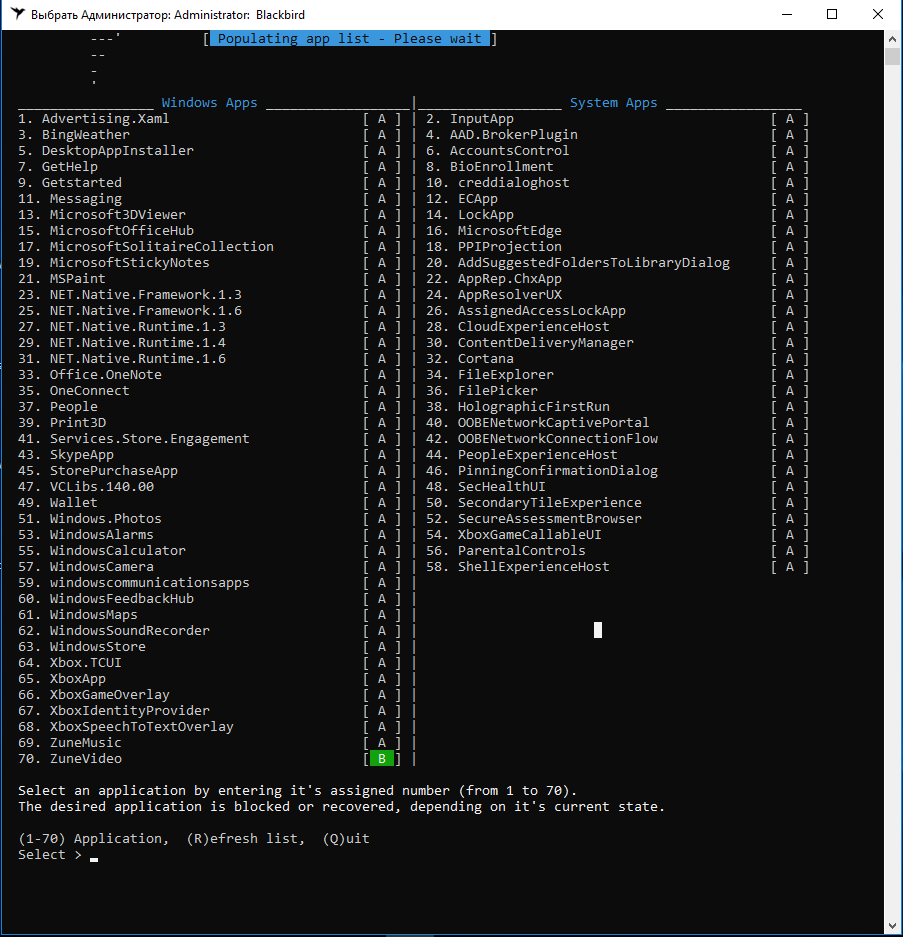

Перейдем к списку блокировки. Нажимаем А на главном экране программы и видим такую картинку.

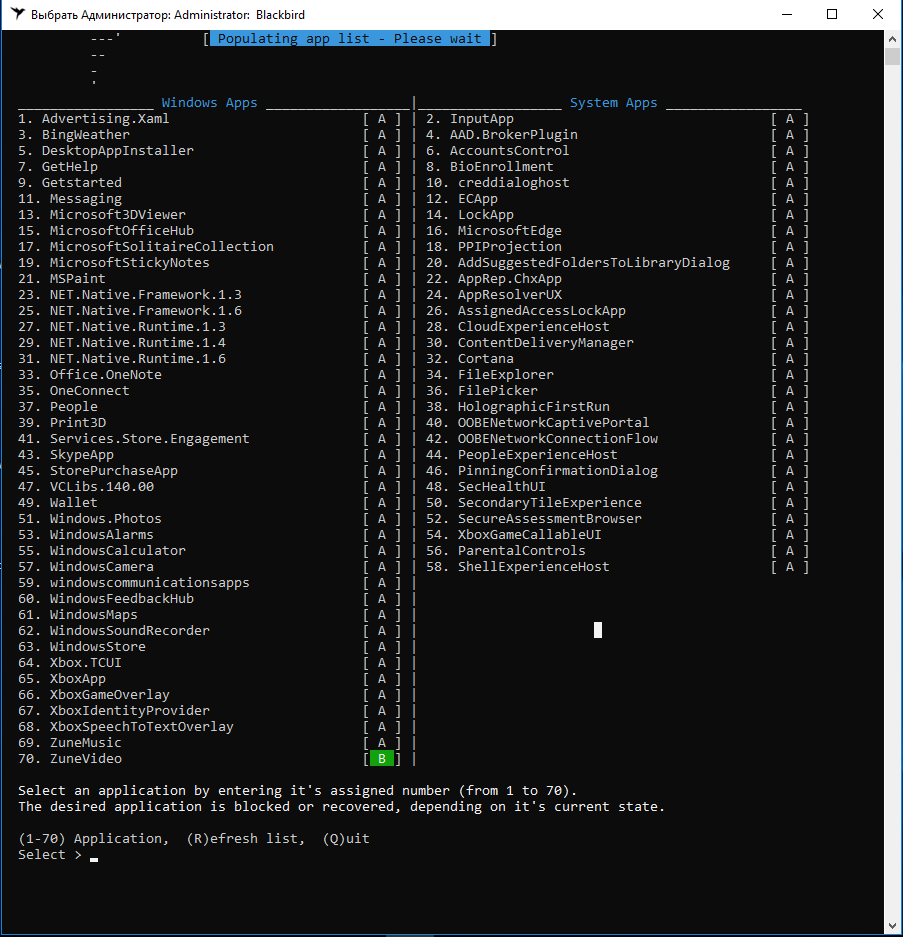

Список приложений и служб для блокировки Blackbird

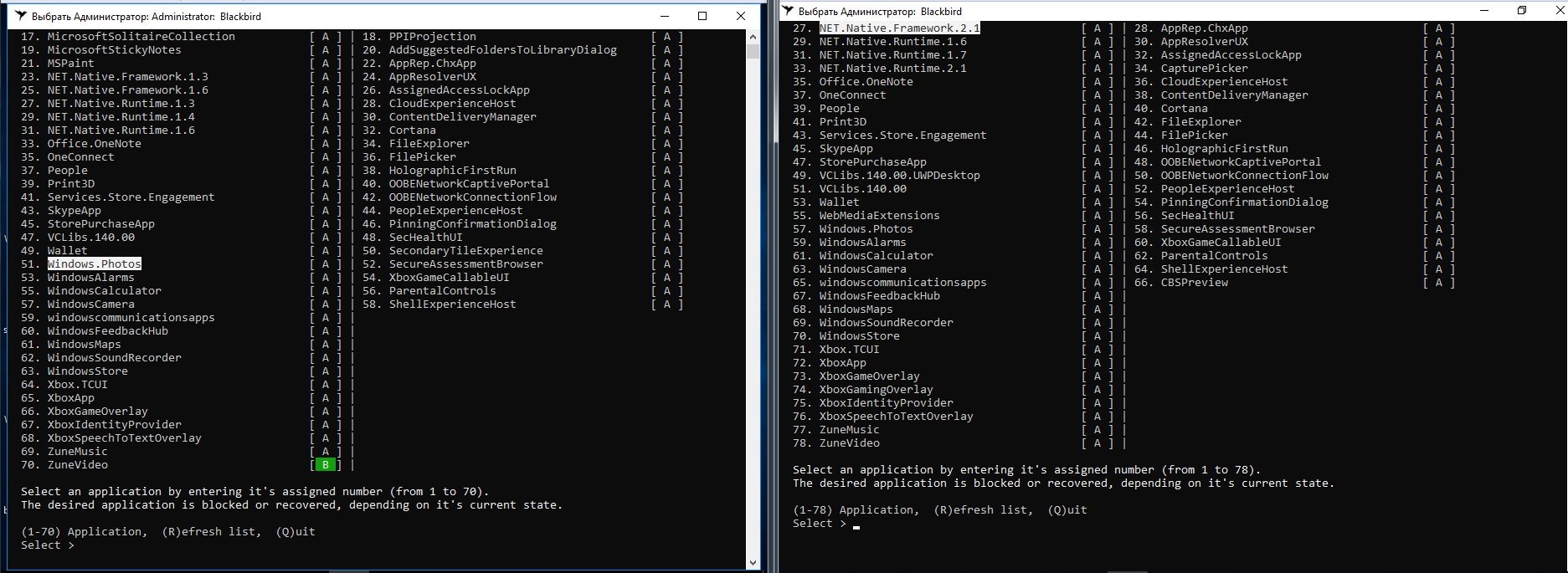

Обрати внимание, что в билде 1803 добавлены несколько новых функций, поэтому блокировке подлежит 78 пунктов, а не 70, как в 1709. Вот наглядный пример, почему для теста я выбрал два релиза Windows 10.

Разница в билдах Windows 10 в Blackbird

В списке компонентов, которые может отключить Blackbird, нет службы Windows Update. Само отключение сделано неудобно: нет готовых профилей настроек, каждый пункт приходится выбирать отдельно.

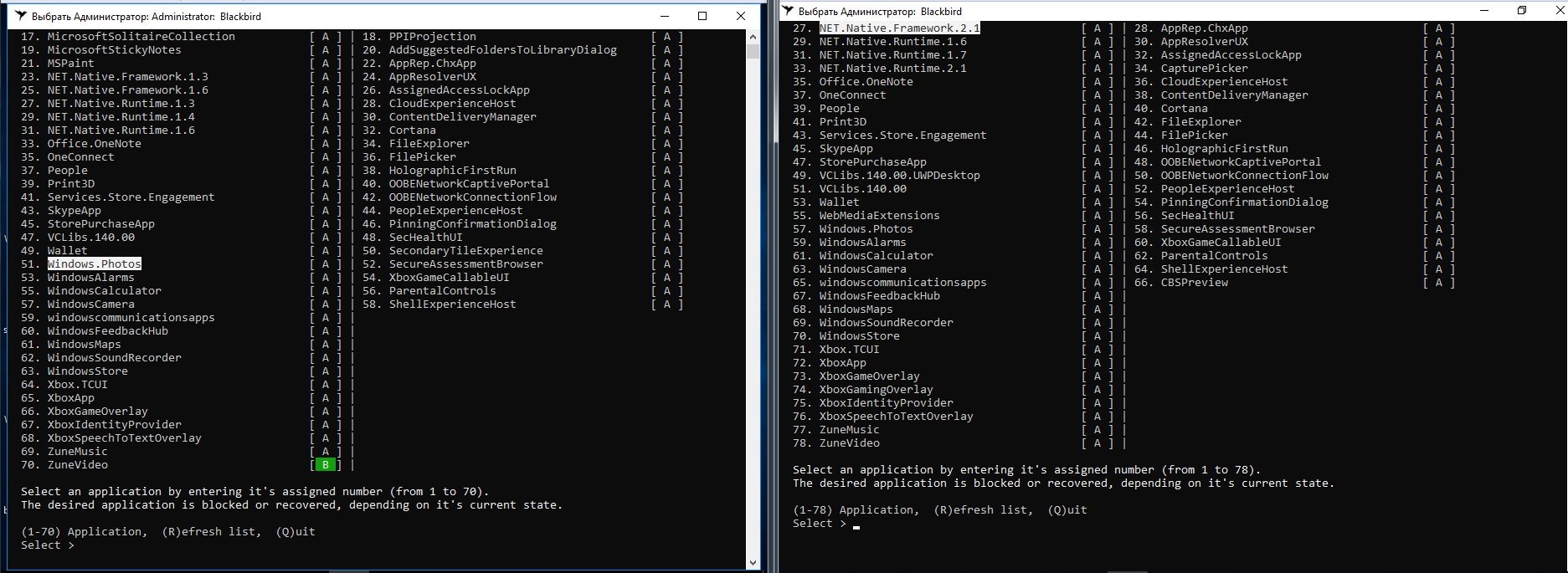

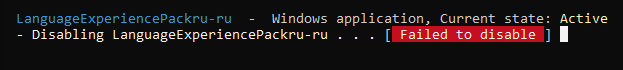

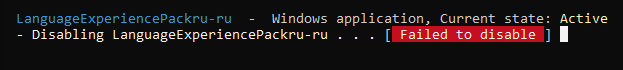

После выполненных действий в сборке 1709 удалось отключить все «следящие» функции, программа справилась на ура. На сборке 1803 одна функция так и не была отключена, причем их общее количество почему-то стало 79.

Blackbird не полностью справилась со сборкой 1803

Два дня наблюдений за поведением операционных систем показали, что после работы Blackbird исходящий трафик стал меньше в разы. Однако тестовый комп со сборкой 1803 постоянно передавал данные на IP 104.25.219.21. Shodan говорит, что он принадлежит известному облачному провайдеру Cloudflare. Насколько мне известно, Microsoft давно арендует у него хостинг для виртуальных серверов сбора статистики. Больше подобной сетевой активности не отмечалось, если не считать скачивания обновлений.

С блокировкой следящих функций Blackbird в целом справилась, но обе тестовые сборки из-за нее пришли в нерабочее состояние. Меню «Пуск» не открывается. Edge и IE не запускаются. Магазин приложений и почта пытаются запуститься, но сразу закрываются. В панели уведомлений висят сообщения, которые нельзя открыть. В общем, жить с настолько изуродованной операционкой невозможно. Хоть обновления установились без проблем!

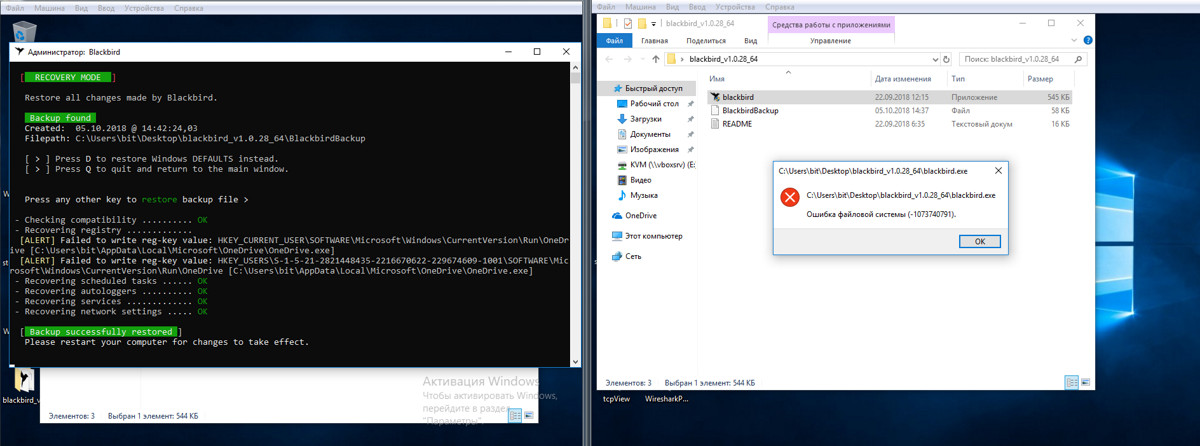

При восстановлении из созданного Blackbird бэкапа лучше не стало. В сборке 1703 слетела активация Windows и появились две ошибки реестра. После перезагрузки ни одна проблема так и не была устранена. Сборка 1803 вообще не смогла запустить Blackbird для восстановления из бэкапа, начав ругаться на ошибку файловой системы (хотя с ФС все было в порядке).

Вывод очевиден. Blackbird место в нашей бывшей рубрике «Западлостроение».

Ошибки при восстановлении бэкапа

Destroy Windows 10 Spying 1.0.1.0

Destroy-Windows-10-Spying

Destroy Windows 10 Spying — программка, которая, скорее всего, уже на слуху у каждого, кто задавался вопросом, как отключить передачу своих данных в Microsoft. Поговаривают, что после версии 1.0.1.0 сменился разработчик и в новые релизы начали вшивать трояна. Поэтому воспользуемся последней официальной версией, которую выпустил Nummer.

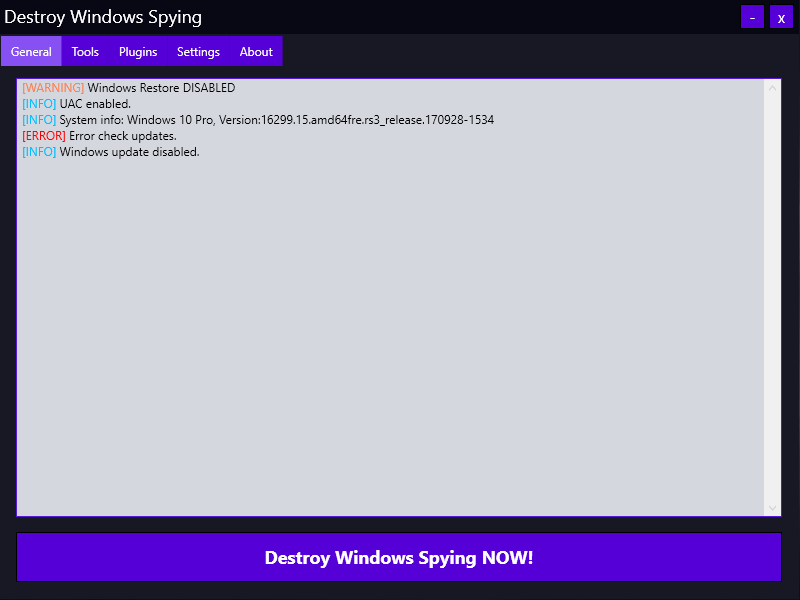

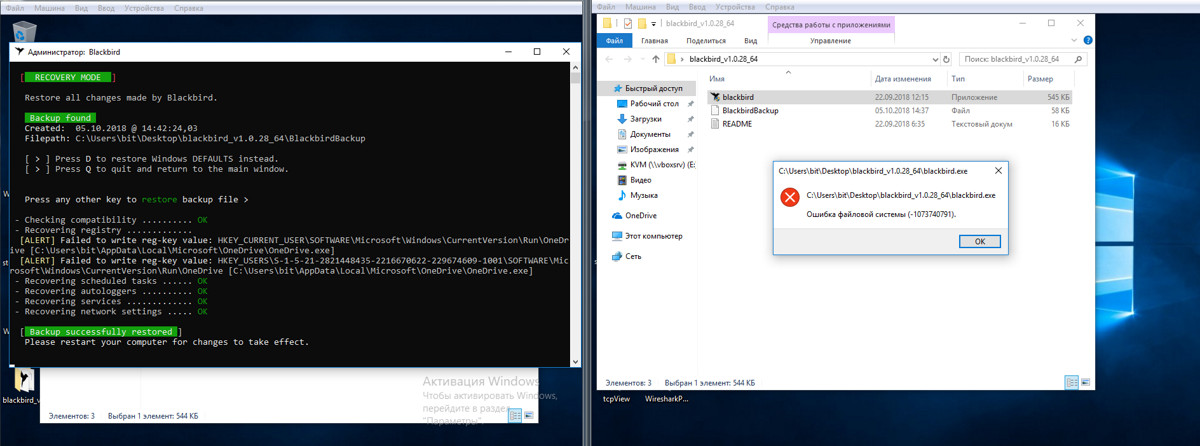

Версия 1.0.1.0 написана в апреле 2018 года. На моих сборках она запустилась и определила их правильно. Помимо прочего, в программе есть функция отключения обновлений Windows, которой я заодно и воспользовался.

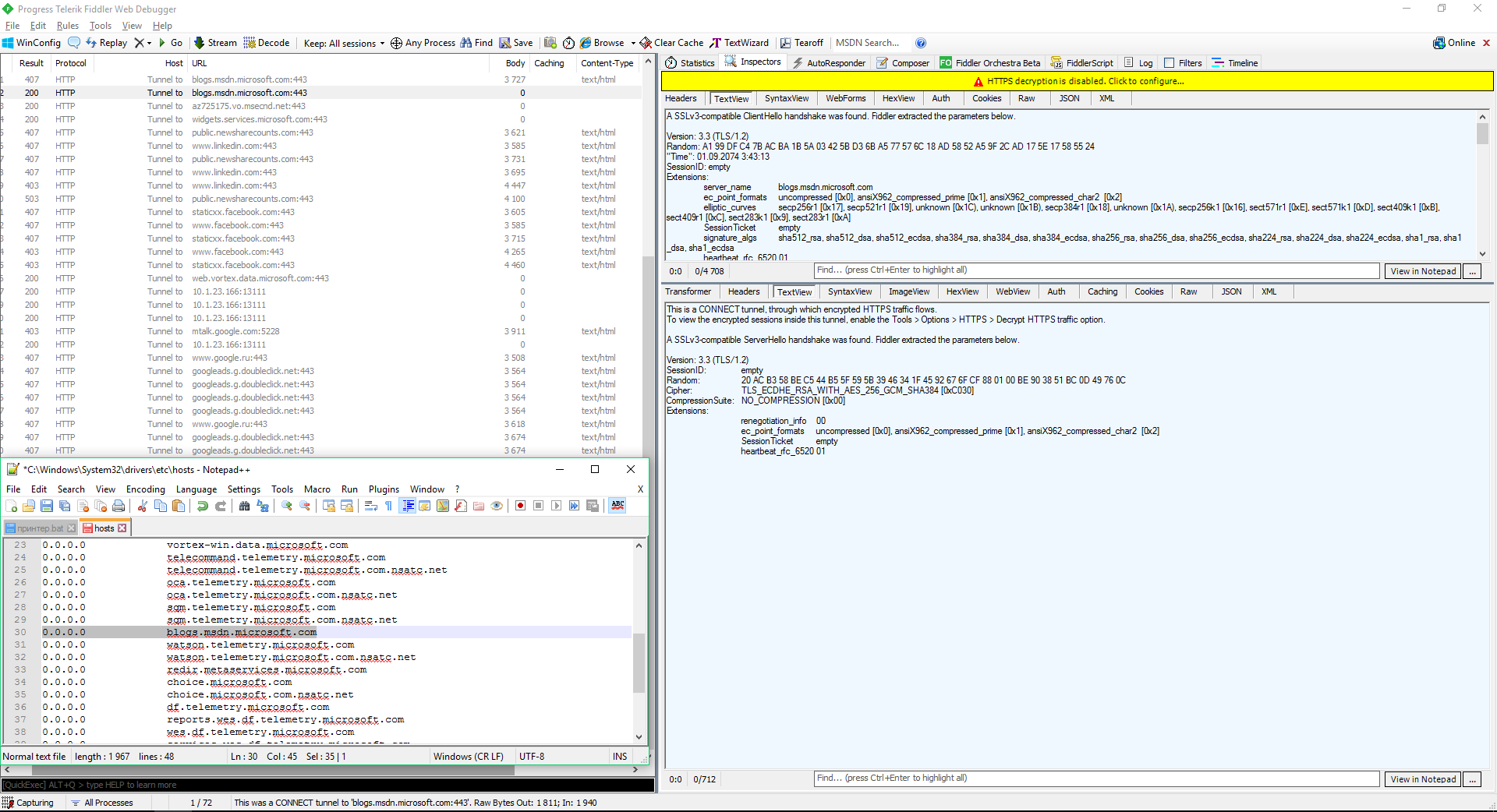

Destroy Windows 10 Spying 1.0.1.0

Все изменения вносятся при нажатии большой кнопки «Destroy Windows Spying NOW!». Работа программы проходит в три этапа: отключение «шпионских» сервисов, добавление известных IP-адресов в правила брандмауэра и прописывание URL серверов сбора статистики Microsoft в файл host. Затем следует перезагрузка с применением всех изменений.

Результаты работы DWS меня огорчили.

Дамп Wireshark после DWS

Исходящий трафик по «левым» адресам стал меньше, но по-прежнему наблюдалось активное общение с ненужными нам IP-адресами. Версия программы устарела, и в новых сборках Windows свою функцию она толком не выполняет. Однако утилита и не калечит операционку, как это делает Blackbird. Мои виртуальные компьютеры после DWS выжили. В течение трех дней никаких программных неполадок выявлено не было. Сразу после перезагрузки сборка 1709 зависала пару раз, но обошлось малой кровью, и все восстановилось.

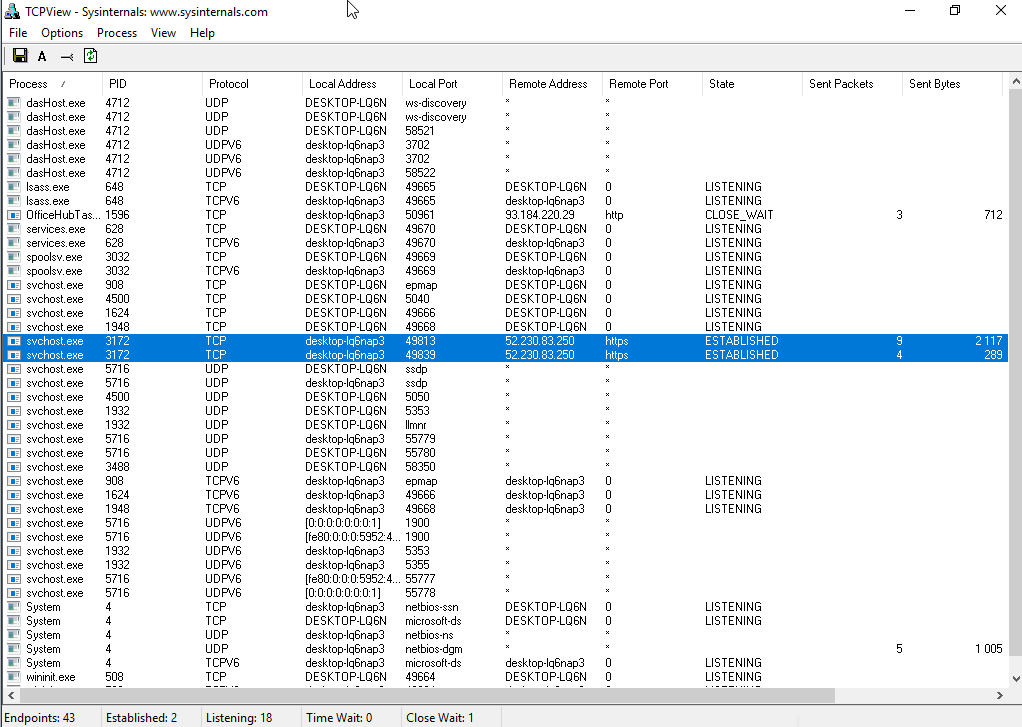

С блокировкой Windows Update программа DWS тоже сработала криво. После четырех-пяти перезапусков Windows в логах TCPView снова засветился svhost, который как ни в чем не бывало продолжил доставлять обновления. Еще я обратил внимание на очень тесный диалог сборки 1709 с IP-адресом сервера в сети Akamai Technologies, сотрудничающей с Microsoft, и сильное увеличение пакетов SSDP. Возможно, винда сама перебирала запасные способы отправить данные, когда собственные серверы оказались частично недоступны.

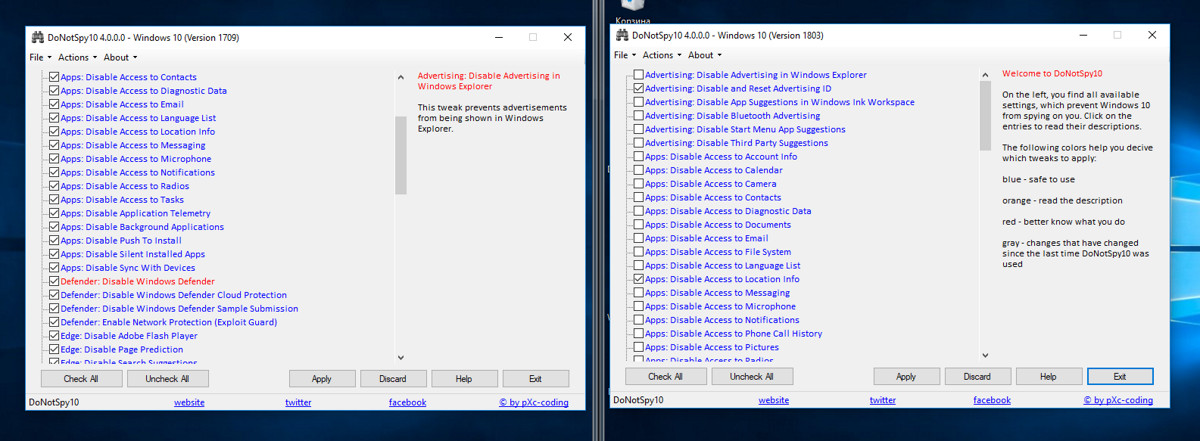

DoNotSpy10 4.0

DoNotSpy10 » pXc-coding

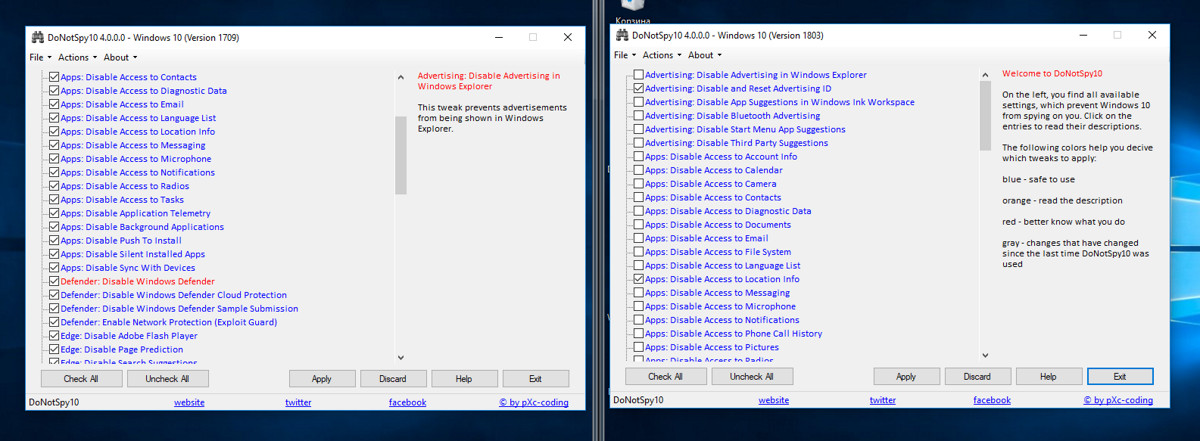

Еще одна популярная программа с удобным интерфейсом. Для каждого пункта разработчик сделал небольшое описание, поэтому разобраться в ней просто — расставляй галочки, и вперед!

Интерфейс DoNotSpy10

Эта программа предоставляет возможность сделать точку отката системы до применения изменений (не бэкап настроек, а именно системную точку отката). На мой взгляд, с количеством функций в ней немного перестарались — очень уж много всяких фич. Применил я все по максимуму, и результат работы меня удивил. После четырех часов простоя систем они начали самостоятельно перезагружаться. Оказалось, что за это время по-тихому накатились «заблокированные» обновления. Wireshark собрал почти 400 тысяч пакетов за час, чего с другими программами не наблюдалось. Большинство пакетов было адресовано именно туда, куда DoNotSpy10 должна была запретить их отсылать. Вдобавок ко всему слетели лицензии с обеих ОС.

Программа DoNotSpy10 наверняка понравится мазохистам и разочарует всех остальных.

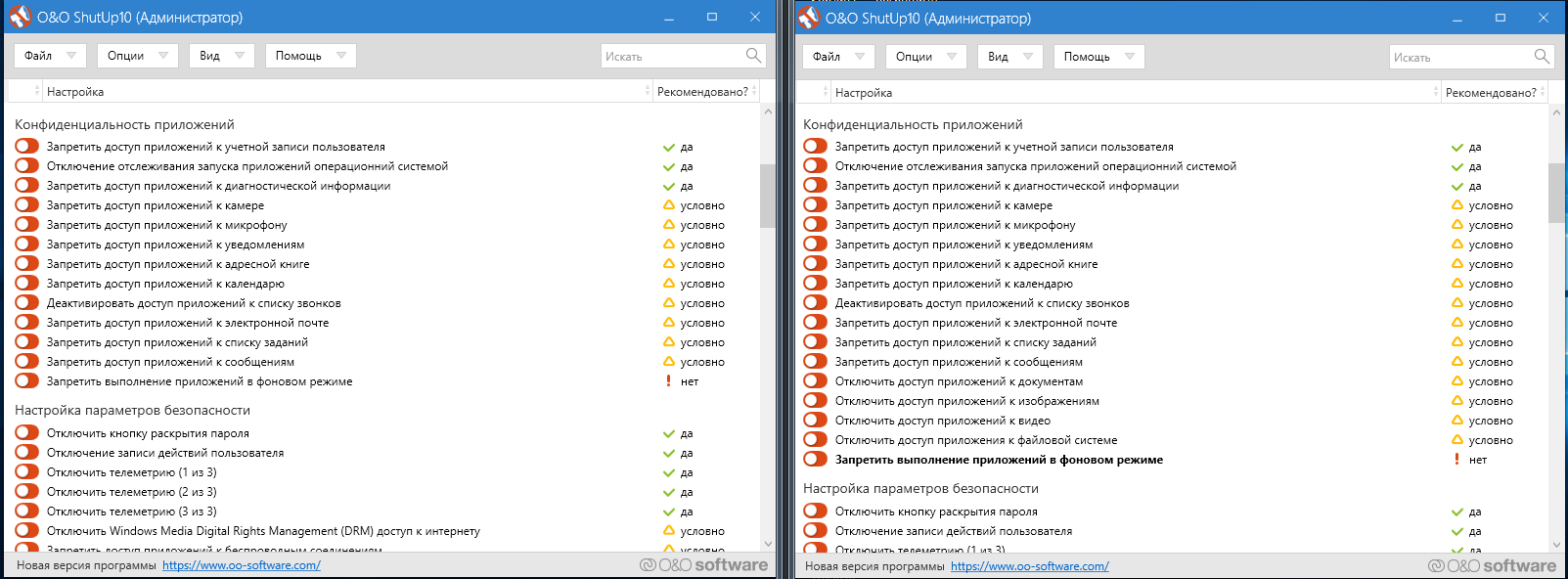

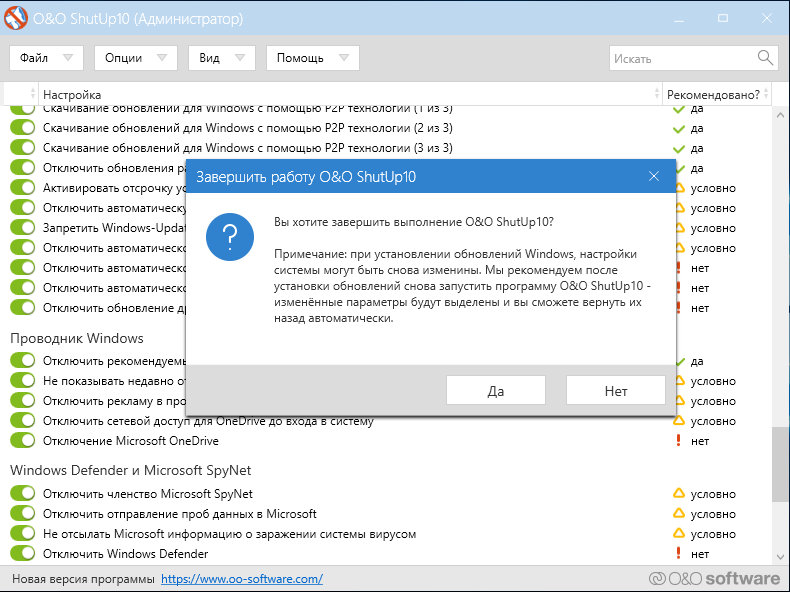

O&O ShutUp10 1.6.1399

O&O ShutUp10

Эта программка немецких разработчиков O&O Software имеет удобный интерфейс и несколько профилей настроек. Можно применить только рекомендуемые или все сразу в один клик. Также среди плюсов отмечу импорт и экспорт параметров реестра. Как показала практика, это очень важный момент. Машинный перевод на русский режет глаз, но его достаточно для понимания подсказок, которые всплывают при нажатии на строку отключения функции.

В окне программы сделана колонка с названием «Рекомендовано?», а в ней пункты с пометкой «НЕТ». Сначала кажется, что это какие-то особо опасные твики, но среди них перечислены и автообновления.

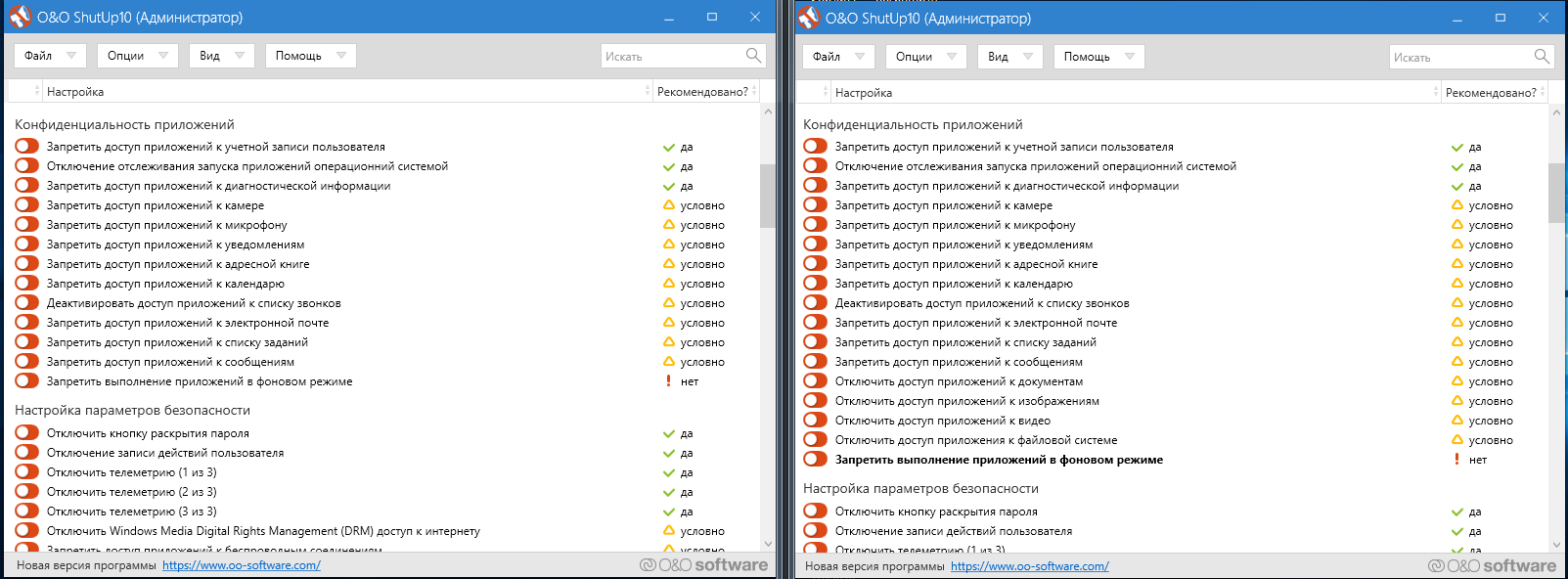

Сразу хочу отметить одну важную деталь: в сборке 1709 программа предлагает изменить 97 пунктов, а в 1803 — уже 100. Добавленные три пункта находятся в разделе «Конфиденциальность приложений» и запрещают доступ к документам, изображениям и видео.

Различие O&O ShutUp10 на разных сборках Windows 10

При выборе первой же «следящей» функции программа выдала предупреждение о том, что в системе отключена функция создания точек восстановления. Еще один плюс в карму!

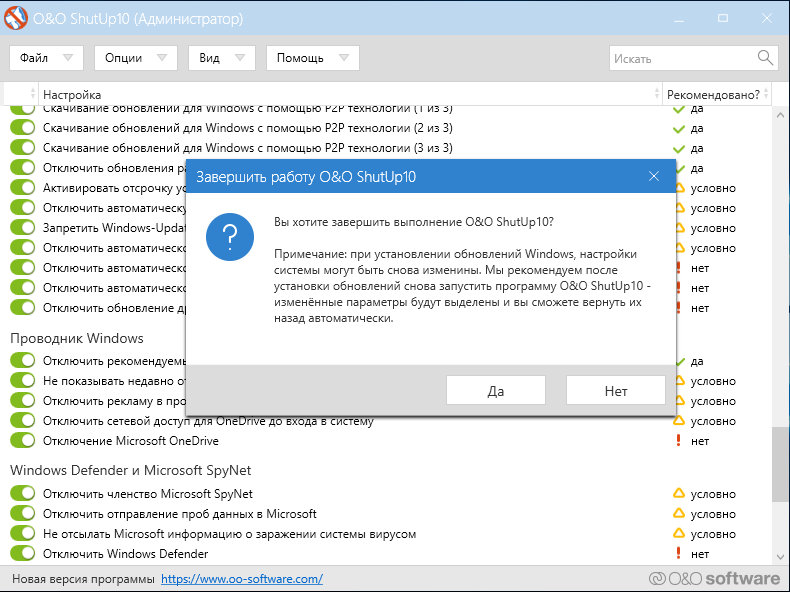

Как и во всех предыдущих тестах, я выбрал настройки «ультра», чтобы по максимуму использовать возможности программы. Сразу перед закрытием O&O ShutUp10 предупредила, что если на комп накатятся (а по мнению разработчиков, они все равно накатятся) обновления, то придется запускать программу заново и возвращать настройки. Почему бы тогда полностью не заблокировать их установку?

Второе немецкое предупреждение

Еще одно небольшое наблюдение (это придирка, но перфекционист внутри меня негодует): после предупреждения программа предлагает перезагрузиться, но не может выполнить перезагрузку ни в сборке 1709, ни в сборке 1803. Обе пришлось ребутить вручную.

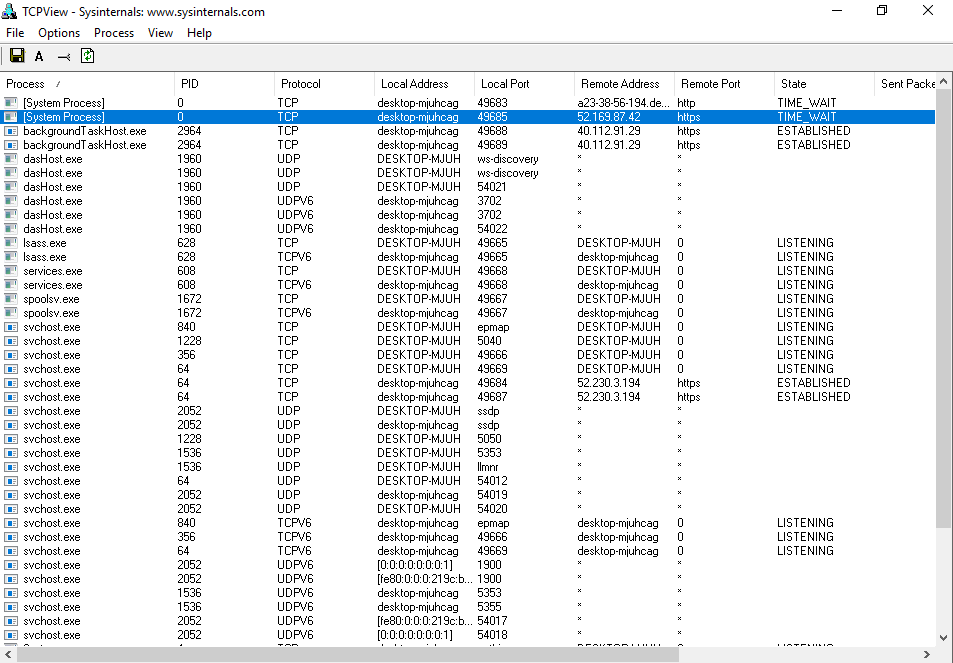

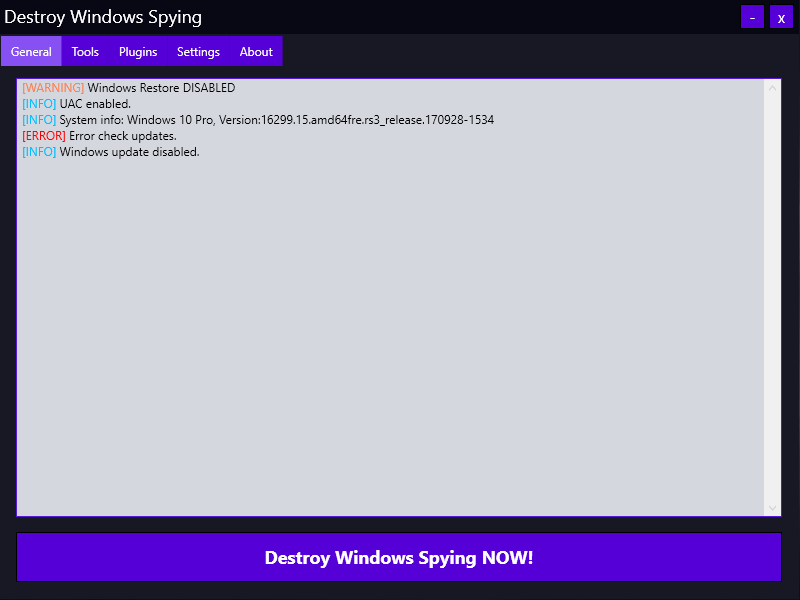

Сразу после следующей загрузки ОС и до запуска Wireshark TCPView показал неприятную картину. Опять процессы общаются с адресами MS!

Запрет сработал только частично

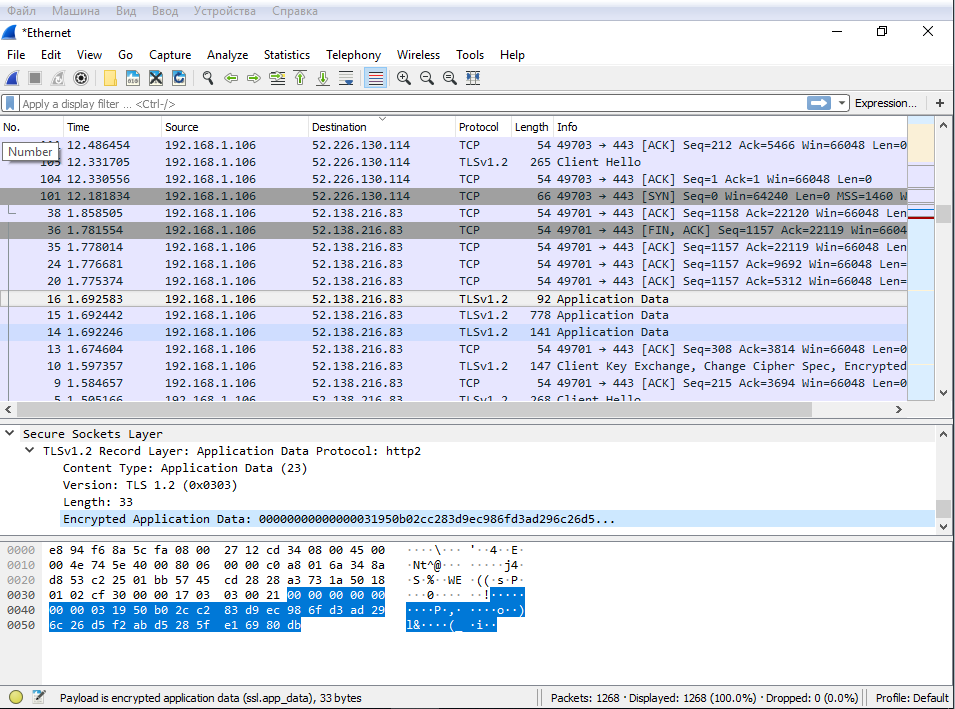

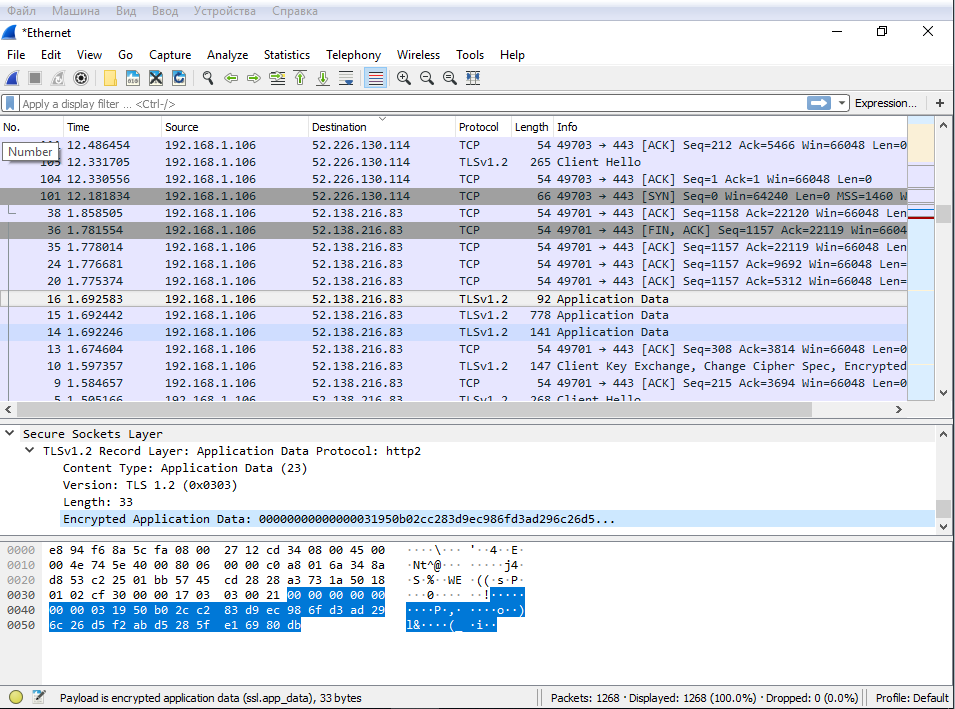

Дамп Wireshark тоже не порадовал. Явно видна установка сессии и передача данных, хотя пакетов отправляется и не так много.

Дамп трафика Windows 10 1803

Как и ожидалось, svhost подкачивает обновления, хотя я отключил их в O&O ShutUp10, указав два связанных с Windows Update пункта.

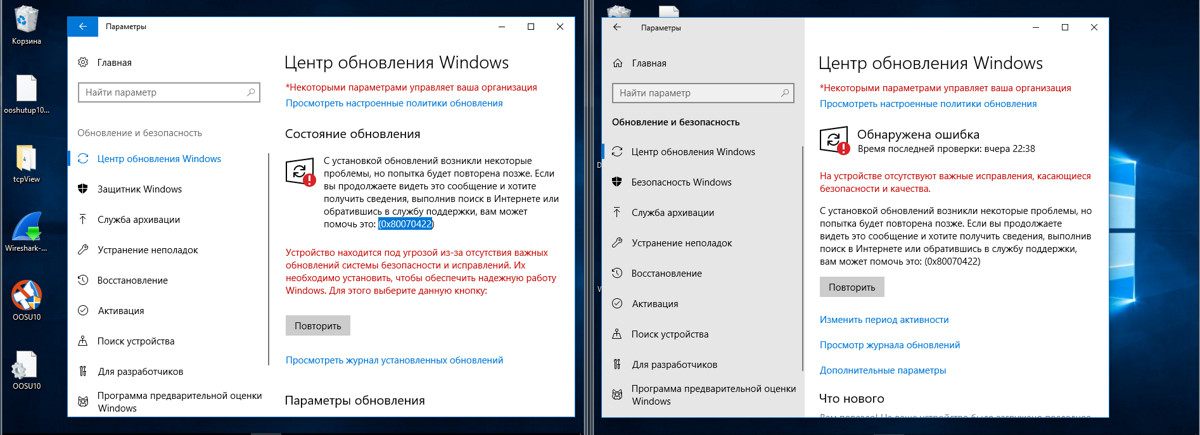

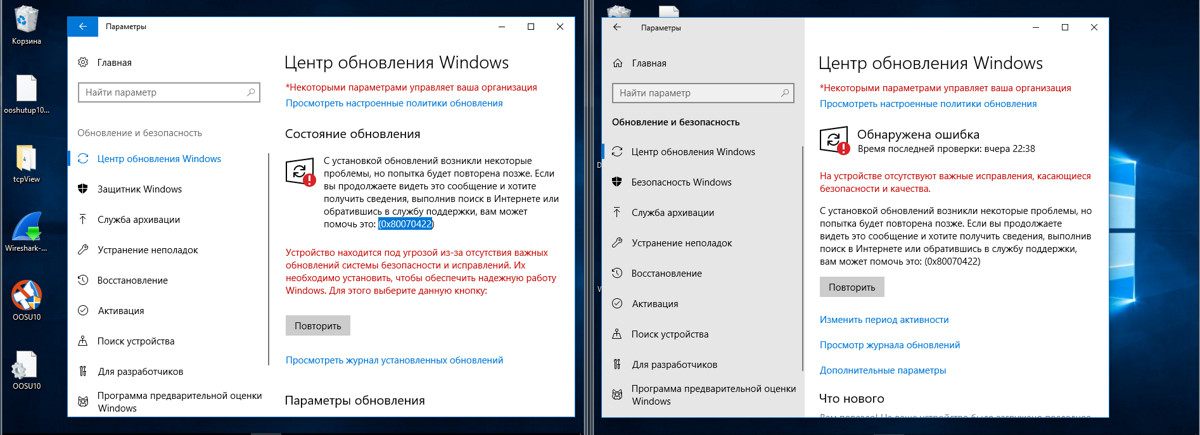

Через пять-восемь часов пропал доступ к интернету. Вернуть его удалось перезагрузкой сетевого адаптера, но следующая проверка наличия обновлений в Windows закончилась неудачей.

Ошибка обновлений

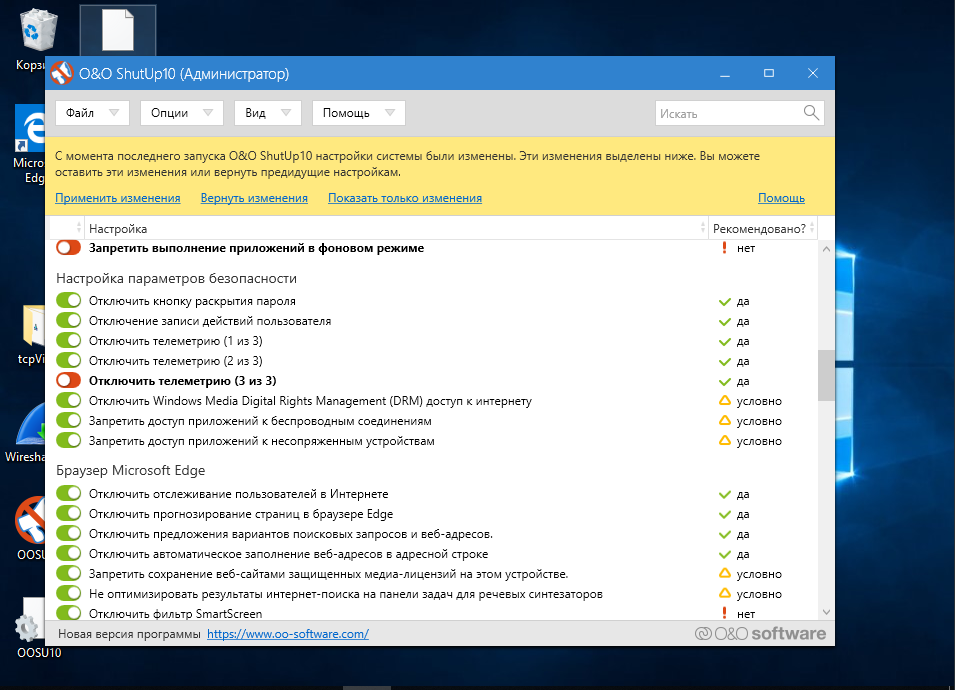

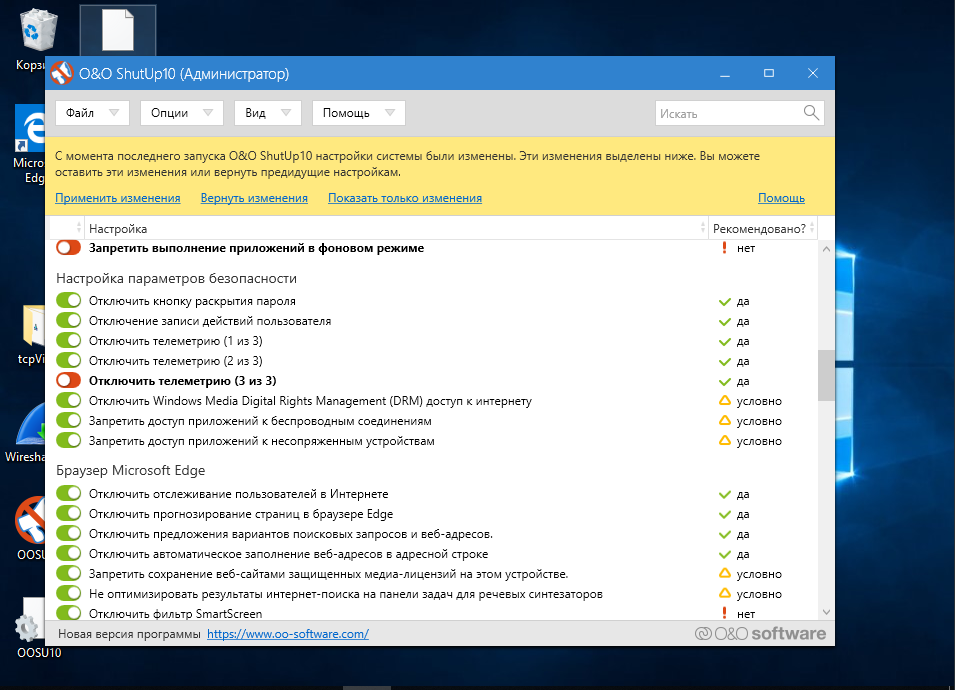

Спустя сутки изменились два параметра: были отключены «Запретить выполнение приложений в фоновом режиме» и «Отключение телеметрии (3 из 3)». На 1709 подобного не наблюдалось.

O&O ShutUp10

Через два дня после использования O&O ShutUp10 полет нормальный и картина в целом радует. Изредка в сетевом трафике проскакивают адреса серверов Microsoft из разных стран. В сборке 1803 с ними общаются в основном backgroundTaskHost, dasHost.exe и svhost (последний держит устойчивое соединение на протяжении всей работы), а в 1709 — только svhost. Кроме того, в сборке 1803 после каждого перезапуска программы отключается параметр «Запретить выполнение приложений в фоновом режиме» (за 1709 такого поведения не замечено) и автоматически восстанавливаются отдельные параметры, которые O&O ShutUp10 ранее выключила или заблокировала. Получается, что Windows 10 1709 она покорила, а вот 1803 ей пока не по зубам.

Возврат настроек прошел безболезненно. Тут и говорить особо не о чем.

К работе самих ОС после использования O&O ShutUp10 никаких нареканий нет. Несколько раз был удивлен более быстрой работой (с нищебродскими ресурсами, выделенными на одну основную и две гостевые ОС, мне это очень сильно заметно).

Disable Win Tracking

10se1ucgo/DisableWinTracking

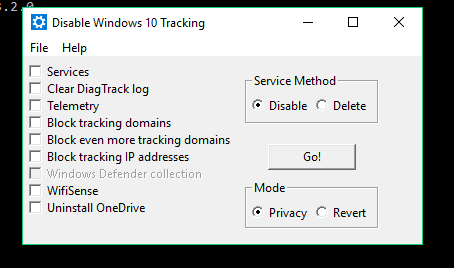

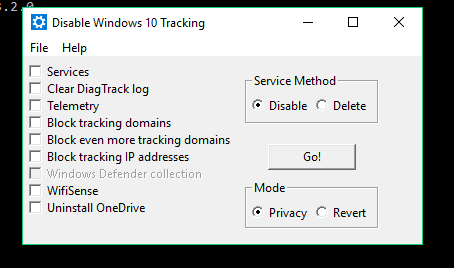

Disable Win Tracking 3.2.1 — еще одна небольшая и простая утилита со спартанским интерфейсом. Обновилась она в начале года, но про поддержку разных билдов Windows ничего не сказано.

Disable Win Tracking

Пункт Services имеет на выбор два режима: удалить службы и отключить их (я выбирал удалить). Действия производятся с двумя службами: DiagTrack (сервис контроля за сбором диагностических данных) и dmwappushsvc (служба маршрутизации WAP Push Message). Все остальное довольно просто и понятно. При выделении части пунктов утилита заботливо предупредит, что, если отключаешь какие-то функции, будут последствия и некоторые приложения могут перестать работать.

INFO

Изначально DiagTrack распространялся как опциональное обновление KB3022345. Этот «шпионский» сервис можно было вообще не устанавливать или удалить штатными средствами, но в конце 2015 года хитрецы из Microsoft переименовали его в Connected User Experiences and Telemetry и зашили в систему как обязательный компонент.

Нажимаем GO, и после завершения нам выдается подробный отчет о проделанной работе. Любопытно полистать и посмотреть, что все же программа делает.

Через три дня теста установились очередные обновления. Служба dmwappushsvc снова появилась в списке, но была в отключенном состоянии. По результатам мониторинга сети: адреса Microsoft и Akamai в логах никуда не делись. Мои операционки регулярно выходили с ними на связь, но трафика стало меньше. На стабильности работы ОС действия Disable Win Tracking никак не отразились, а вот Skype перестал работать. Вмешательства в систему оказались минимальные: добавление правил для встроенного файрвола и несколько правок реестра.

Windows Privacy Dashboard

WPD

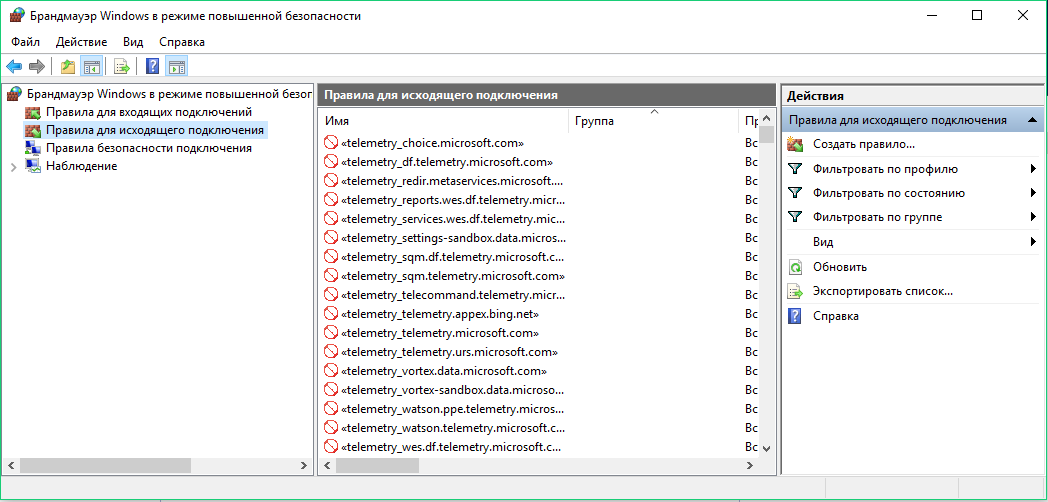

Последняя утилита, которую хотелось бы разобрать, — WPD 1.2.940. На момент написания статьи текущий релиз был от 11 октября 2018 года, но правила блокировки следящих компонентов в нем использовались от 16 сентября. Заявлена поддержка Windows 10 вплоть до 1809. Функции программы разбиты на три раздела: управление конфиденциальностью, создание правил файрвола и удаление установленных программ («мусор», как их назвали разработчики).

Управление конфиденциальностью отключает правила в планировщике, некоторые службы и вносит изменения в реестр. Правила файрвола создаются исходя из выбранного режима приватности: Spy и Extra. При выборе последнего блокируются OneDrive, Skype, Live и подобное (об этом программа предупреждает). Как и во всех случаях, я постарался выжать из этой утилиты все, кроме удаления приложений.

За четыре дня тестов я не выявил нареканий в работе ОС — обе тестовые операционки работали стабильно. Я доволен программой не меньше, чем O&O ShutUp10. После работы WPD в логах осталось минимальное количество соединений с серверами Microsoft и ее партнеров, а сами пакеты были очень маленькие.

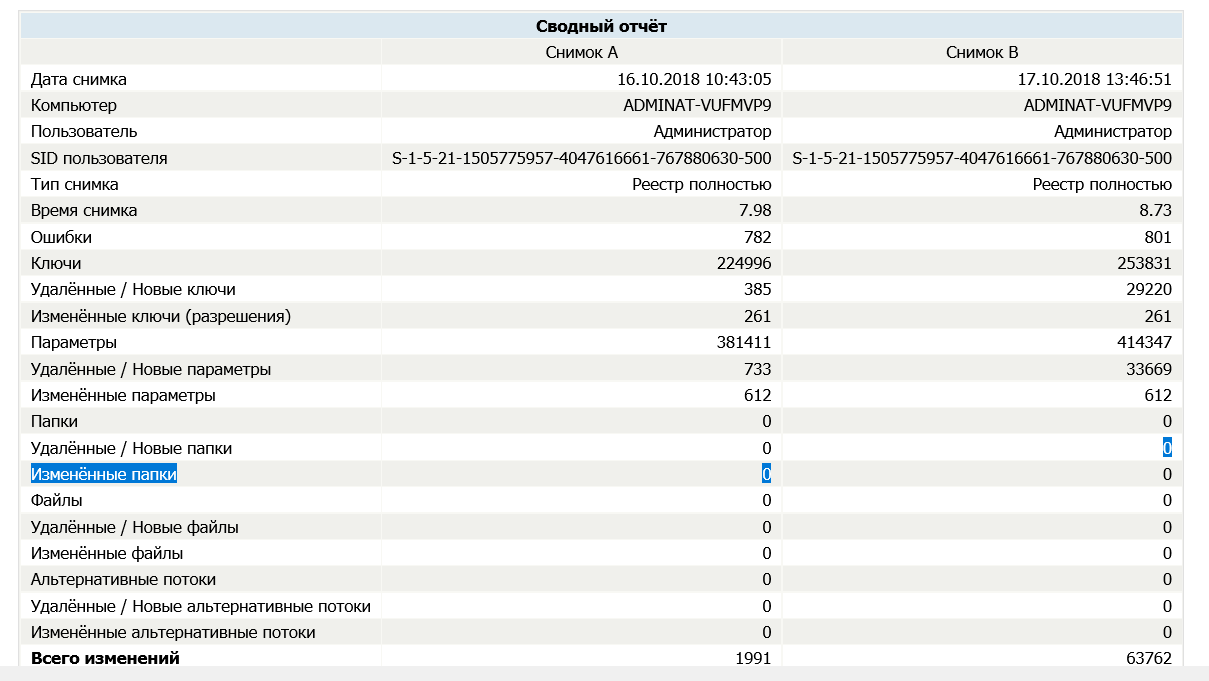

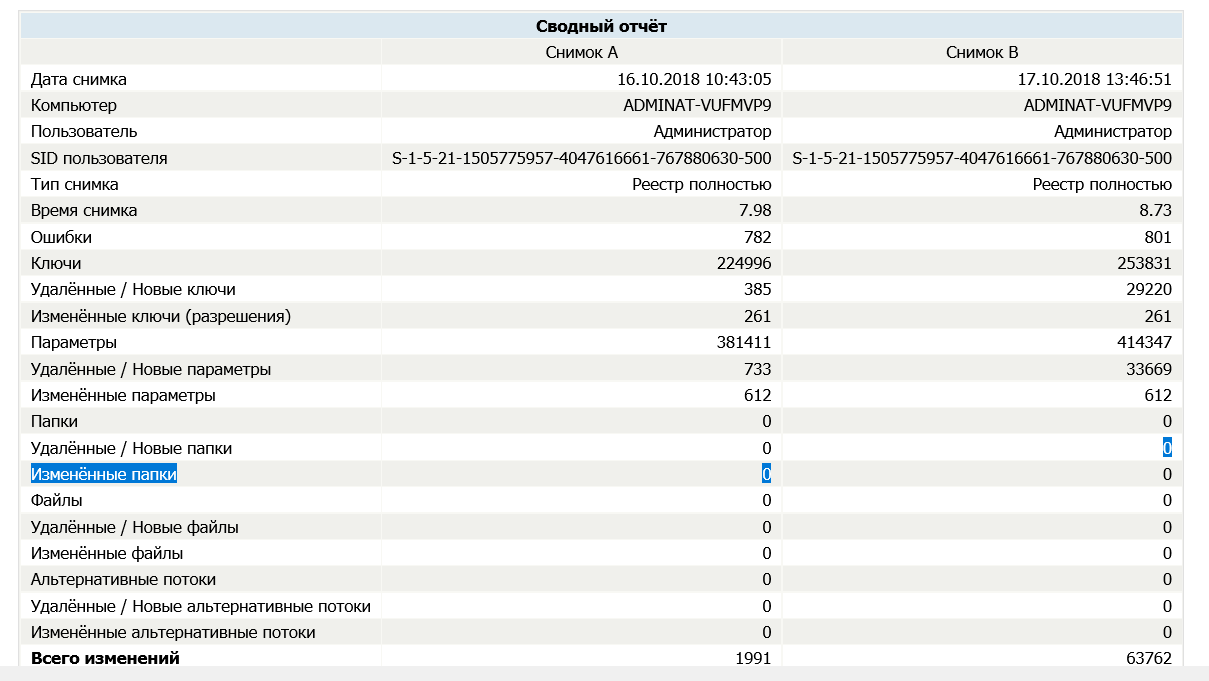

Большую часть изменений WPD вносит в реестр. Вот как выглядит результат ее работы в Windows 1803.

Снимки реестра я сравнивал программой Regshot. Перечислять все измененные ключи было бы слишком утомительно. Думаю, что цифра в строке «Удаленные/Новые параметры» говорит сама за себя.

Новые ключи реестра

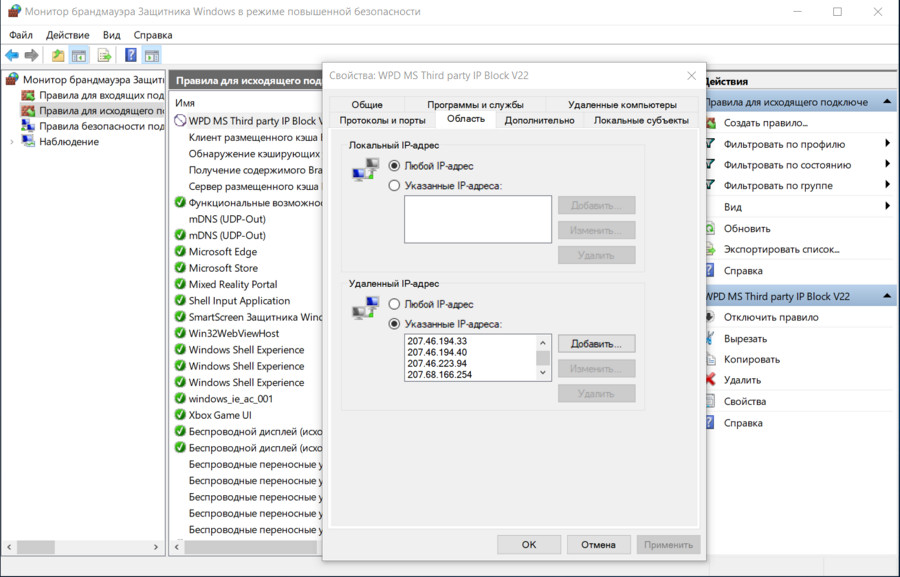

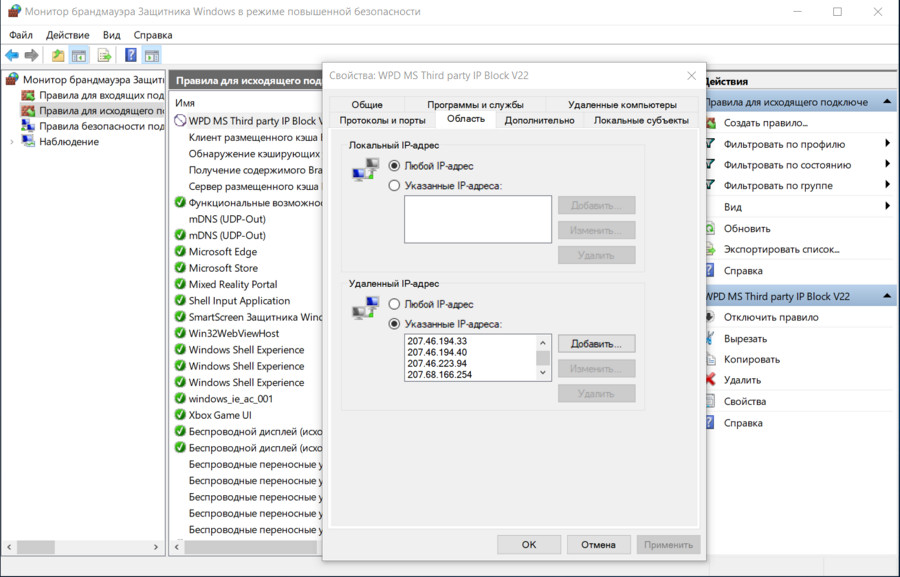

Программа создала одно правило файрвола, прописав в него кучу IP-адресов.

Правило файрвола

В общем, WPD отработала весьма неплохо.

Отключаем слежку вручную

Давай попробуем сделать вручную часть действий описанных программ. Выполним основные блокировки, о которых я говорил выше. Все действия — на свой страх и риск! Перед редактированием реестра рекомендую создать резервную копию.

Отключаем запись активности пользователя

За это отвечает функция Timeline. Заходим в редактор реестра (regedit), идем по пути HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\System. Создаем 32-разрядный DWORD со значением 0 и названием EnableActivityFeed.

Отключаем «кейлоггер»

Речь о той самой службе dmwappushsvc. Идем по ветке HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\dmwappushsvc и присваиваем dmwappushsvc значение 4 (здесь же можно сразу выключить и DiagTrack).

Отключаем телеметрию

Тут надо пояснить, что современные сборки Windows не позволяют полностью отключить телеметрию без потери существенных функций системы. Есть три варианта настройки передачи собранных данных: «Базовая настройка», «Расширенная» и «Полные данные». Еще есть раздел «Безопасность», но он присутствует только в Enterprise. Через реестр мы можем задать минимальный уровень сбора телеметрии: HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\DataCollection (если параметра DataCollection нет, его нужно создать). Создаем DWORD 32 бит c названием AllowTelemetry и присваиваем ему значение 1.

Отключаем сбор данных о местоположении

Идем по ветке HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\DeviceAccess\Global\{BFA794E4-F964-4FDB-90F6-51056BFE4B44} и присваиваем параметру Allow.

Отключаем Cortana

В ключе HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\Windows Search параметру Allow Cortana присваиваем значение 0.

Отключаем OneDrive

По адресу HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\Skydrive находим или создаем параметр DisableFileSync типа DWORD 32 бит и присваиваем ему значение 1.

Выключаем отправку телеметрии в планировщике задач

Помимо телеметрии, в планировщике есть куча изначально созданных задач, которые отнимают ресурсы и работают без ведома пользователя. В основном они собирают телеметрические данные для «программы по улучшению пользовательского опыта» и сервиса облачной защиты SmartScreen.

Отключить всю эту богадельню можно следующими командами:

schtasks /Change /TN "Microsoft\Windows\AppID\SmartScreenSpecific" /Disable

schtasks /Change /TN "Microsoft\Windows\Application Experience\ProgramDataUpdater" /Disable schtasks /Change /TN "Microsoft\Windows\Application Experience\Microsoft Compatibility Appraiser" /Disable

schtasks /Change /TN "Microsoft\Windows\Autochk\Proxy" /Disable

schtasks /Change /TN "Microsoft\Windows\Customer Experience Improvement Program\Consolidator" /Disable

schtasks /Change /TN "Microsoft\Windows\Customer Experience Improvement Program\KernelCeipTask" /Disable

schtasks /Change /TN "Microsoft\Windows\CloudExperienceHost\CreateObjectTask" /Disable

schtasks /Change /TN "Microsoft\Windows\DiskDiagnostic\Microsoft-Windows-DiskDiagnosticDataCollector" /Disable

schtasks /Change /TN "Microsoft\Windows\Maintenance\WinSAT" /Disable

schtasks /Change /TN "Microsoft\Windows\NetTrace\GatherNetworkInfo" /Disable

schtasks /Change /TN "Microsoft\Windows\Shell\FamilySafetyMonitor" /Disable

schtasks /Change /TN "Microsoft\Office\OfficeTelemetryAgentFallBack" /Disable

schtasks /Change /TN "Microsoft\Office\OfficeTelemetryAgentLogOn" /Disable

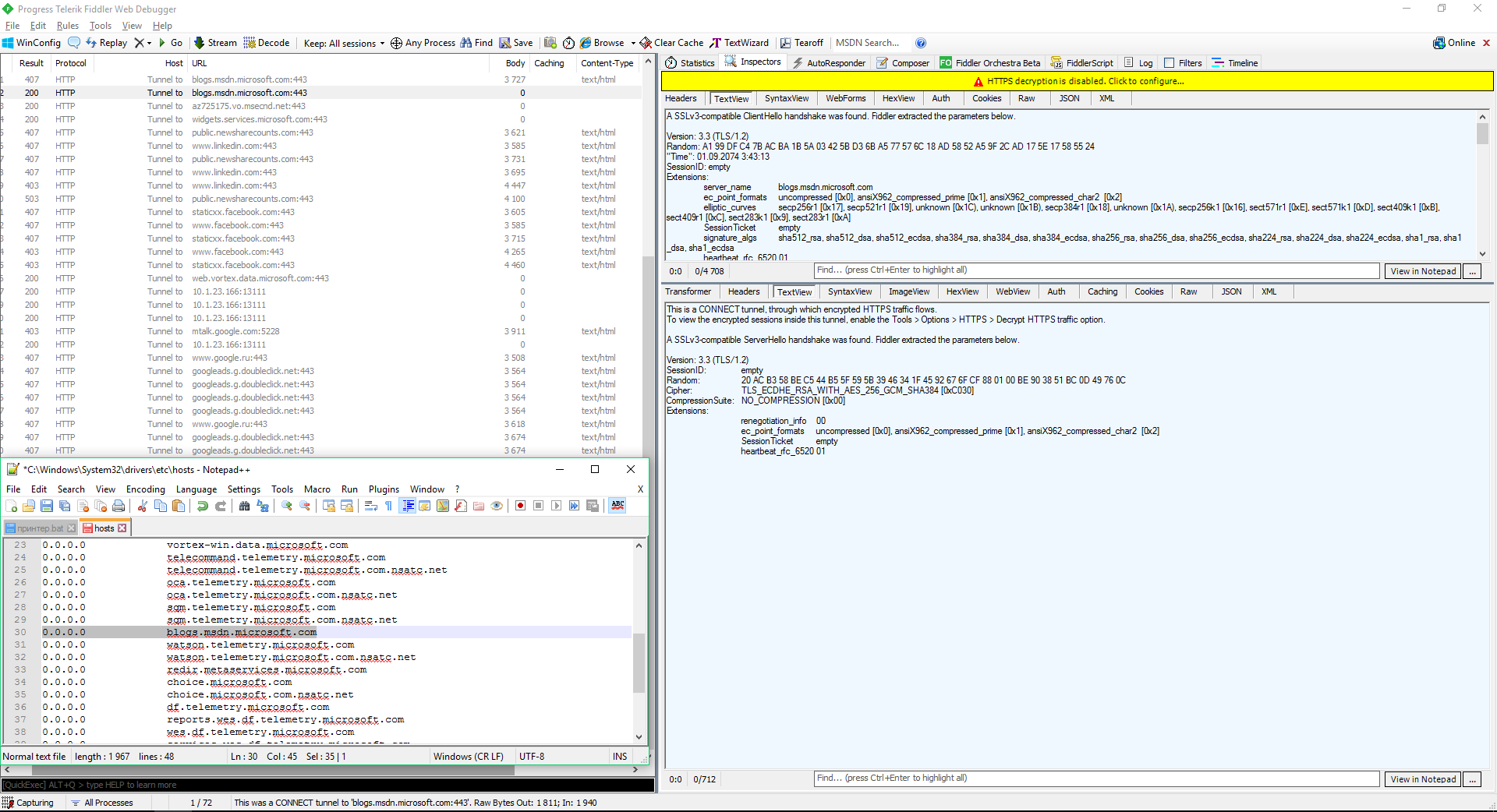

Блокируем отправку данных на серверы Microsoft

В интернете есть множество ресурсов, на которых регулярно обновляют списки адресов «шпионских» серверов Microsoft. К примеру, на aeronet.cz можно найти основной перечень. Проще всего добавить их в hosts и создать запрещающие правила в файрволе.

Правила брандмауэра Windows

Я использовал оба метода. На один из заблокированных адресов Windows вышла уже спустя час работы, но размер сетевого пакета оказался нулевым.

Попытка соединения с заблокированным адресом

Некоторые эксперты по безопасности считают, что системные процессы Windows (включая «шпионские») могут обходить запреты в hosts и во встроенном файрволе. Теоретически блокировку URL в hosts можно обойти прямым обращением по IP, а блокировку IP в программном брандмауэре — через dnsapi.dll и перехват функций создания протоколов на уровне NDIS другими компонентами ядра Windows. Однако в ходе своего мини-эксперимента я не заметил паразитного трафика. После блокировки в hosts и правилами файрвола попытки установить соединение со «шпионскими» серверами продолжались, но исходящие пакеты были нулевыми, а входящих не было вовсе.

Блокируем обновления

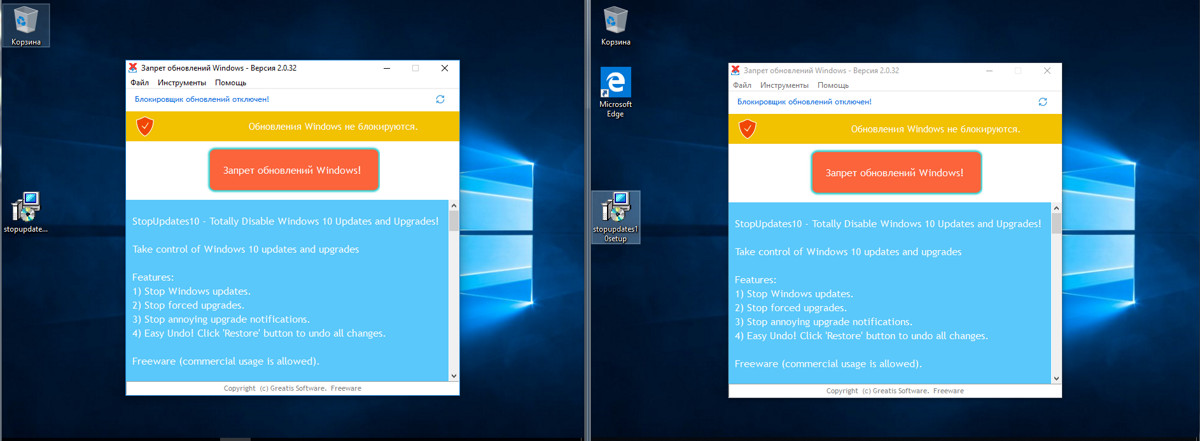

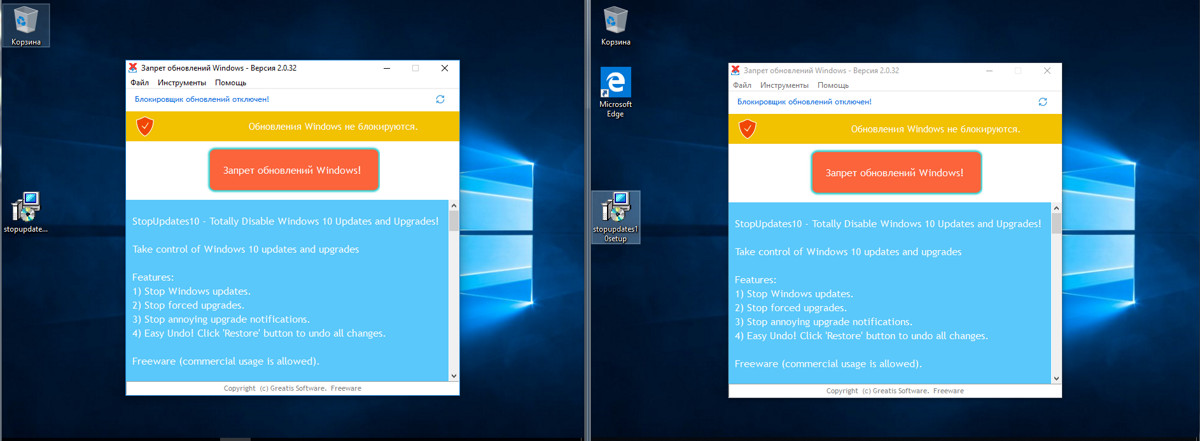

На десерт решил показать еще одну небольшую программку, все функции которой только блокировать обновления (что большинство программ так и не смогли сделать, хотя функция была заявлена). Это StopUpdates10 2.0.32.

StopUpdates10

Интерфейс программы ограничивается одной кнопкой. Нажимаем, перезагружаем, тестируем.

За два дня тестов программа не допустила скачивания обновлений, хотя Windows усердно (и безуспешно) пыталась их найти. Немного раздражали сообщения Windows об ошибке установки компонентов.

Сообщение об ошибке

После двух дней простоя и десятка перезагрузок я попробовал проверить наличие обновлений вручную, что также закончилось неудачей. В списке установленных были только те обновления, которые успели скачаться до запуска программы.

Выводы

Мы рассмотрели шесть программ для отключения слежки и настроек приватности в актуальных сборках Windows 10. Подобных утилит очень много. Их авторы копируют наработки друг у друга (Fork me on GitHub!), стремясь сделать списки изменяемых параметров и блокируемых адресов как можно больше. Они редко утруждают себя их проверкой (особенно продолжительной), а проблемы с операционкой обычно появляются не сразу после применения твиков. Это бомба замедленного действия.

Развитие большинства «антишпионских» утилит для Windows 10 остановилось в 2016–2017 годах из-за постоянной гонки вооружений. Microsoft часто меняет IP-адреса своих серверов, арендует облачные в Cloudflare и перенаправляет часть трафика в партнерскую сеть Akamai Technologies. По факту ей принадлежит очень динамичный пул айпишников и несколько крупных сетей. Все не успеешь отследить и заблокировать. К тому же один URL часто используется для соединения с разными IP-адресами или многофункциональным сервером, который нужен для нормальной работы других (не «шпионских») компонентов Windows.

Добавить сетевые адреса сборщиков данных Microsoft можно и вручную, просто найдя такие списки на GitHub и профильных форумах. Нужно скачать их, объединить, отредактировать, проверить (самая сложная часть) и только потом применить «сухой остаток». Придется делать очень много рутинной работы, чтобы хоть на какое-то время результат был стабильным. Потом выйдут обновления Windows, добавятся новые сетевые адреса, твой кропотливо созданный список устареет, и все придется начинать сначала.

Из протестированных программ более или менее справились со своей задачей только O&O ShutUp10 и WPD, хотя и их работу сложно назвать идеальной. Часть настроек приватности меняется штатными средствами самой Windows 10, но в интерфейсе отображаются далеко не все настройки. Если утилита умеет изменять какие-то дополнительные и «глубокие» — в ней есть смысл. Просто надо очень аккуратно с ней работать, тщательно выбирать блокируемые параметры и делать бэкапы до их применения.

Источник: хакер.ру

С выхода Windows 10 прошло уже три с лишним года, а проблема слива пользовательских данных на серверы Microsoft так и не решена. Более того, она усугубилась принудительным сбросом настроек приватности и перезапуском отключенной службы обновлений. В этой статье мы сравним несколько утилит для управления «шпионскими» компонентами ОС и посмотрим, насколько они эффективны на современных сборках Windows 10.

Содержание статьи

- Методика тестирования

- Проверка настроек приватности

- Сравнение программ

- Blackbird 1.0.28

- Destroy Windows 10 Spying 1.0.1.0

- DoNotSpy10 4.0

- O&O ShutUp10 1.6.1399

- Disable Win Tracking

- Windows Privacy Dashboard

- Отключаем слежку вручную

- Отключаем запись активности пользователя

- Отключаем «кейлоггер»

- Отключаем телеметрию

- Отключаем сбор данных о местоположении

- Отключаем Cortana

- Отключаем OneDrive

- Выключаем отправку телеметрии в планировщике задач

- Блокируем отправку данных на серверы Microsoft

- Блокируем обновления

- Выводы

Перед потребителями в Microsoft выкрутились тем, что якобы дают возможность самостоятельно настроить тип и количество передаваемых данных. Для этого необходимо установить пакет обновлений (для тех, у кого билд ниже 15063.0) и воспользоваться экраном конфиденциальности. Желательно сделать это еще на этапе установки.

Экран конфиденциальности при установке Windows 10

По задумке, у пользователя возникает ощущение, что если все отключено, то данные утекать не будут. Однако это намеренно создаваемая иллюзия. Давай запустим сниффер и посмотрим, как обстоят дела в действительности.

Методика тестирования

Все тесты проводились параллельно на двух тестовых сборках Windows 10 Pro — 1709 и 1803. Чтобы условия тестирования были идентичны, каждая «антишпионская» программа была развернута в клонах виртуалки. На скриншотах в статье сначала приводится снимок работы в 1709, а затем в 1803, если не указано иное. В качестве вспомогательных утилит использовались Wireshark 2.6.3 64 bit, TCPView v. 3.05 и Regshot v. 2.1.0.17.

Во всех тестируемых программах выбирались настройки блокировки по максимуму. Если какую-то функцию или приложение не заблокировать, то возникнет неопределенная погрешность. Будет непонятно: то ли это незаблокированный пункт приводит к сливу данных, то ли какую-то функцию программе не удалось отключить. Идеальный результат — это дамп сетевого трафика без IP-адресов Microsoft. Посмотрим, кто как справится с этой задачей, но для начала проверим штатные функции управления приватностью в Windows.

Проверка настроек приватности

Если оставить настройки по умолчанию, то после загрузки ОС сразу виден большой поток исходящего трафика на адреса Microsoft.

Мониторинг сетевого трафика с дефолтными настройками приватности

Теперь отключаем все, что отключается на экране приватности. Результат налицо.

Мониторинг сетевого трафика с обрезанной передачей телеметрии

Однако даже после переключения всех флажков в запрещающее положение некоторые данные сразу отправляются в облачную платформу Microsoft Azure, причем в Сингапуре. В логах Wireshark я заметил IP-адреса сетевых узлов Microsoft из разных стран мира. Видимо, так работает балансировка нагрузки. Соединение с ними не постоянное (вышел на связь, передал что надо и оборвал соединение). Пул адресов очень большой. Я их перепроверил и убедился, что почти все они принадлежат Microsoft или ее партнерским сетям.

Сравнение программ

Для сравнения мы отобрали следующие «антишпионские» программы: Blackbird 1.0.28, Destroy Windows 10 Spying 1.0.1.0, DoNotSpy10 4.0, O&O ShutUp10 1.6.1399 и Disable Win Tracking 3.2.1. У всех этих приложений одна цель — не дать Microsoft получить какие-либо данные известным путем. Не лишены они и разных плюшек типа блокировки обновлений. Вот примерный список того, что следует ожидать от таких утилит:

- отключение записи активности пользователя;

- отключение отправки данных о вводе с клавиатуры;

- отключение отправки образцов рукописного ввода;

- отключение сбора диагностических данных (телеметрии);

- отключение сбора данных о местоположении;

- отключение и сброс персональных настроек Cortana;

- отключение доступа в интернет для Windows Media DRM;

- отключение доступа приложений к информации об учетной записи, календарю, сообщениям, камере, микрофону и местоположению;

- (опционально) отключение службы обновления Windows для других продуктов.

Как вообще работают эти утилиты?

- Изменяют ключи реестра, отвечающие за настройки приватности.

- Добавляют в файл %WINDIR%\System32\drivers\etc\hosts известные авторам программы URL сетевых узлов, на которые Microsoft сливает данные.

- Добавляют в брандмауэр Windows наборы запрещающих правил, блокирующие подключение к известным IP-адресам Microsoft.

- Останавливают «следящие» службы.

- Удаляют «шпионские» задания планировщика.

- В хардкорном варианте удаляют системные файлы и каталоги, отвечающие за «шпионские» функции.

Попытка добиться максимальной приватности с помощью подобных программ может привести к тому, что перестанут работать и нужные компоненты, слетит активация Windows, ОС будет вести себя нестабильно или вообще не загружаться. Настоятельно рекомендуем не ограничиваться встроенными в них средствами резервного копирования, а использовать сторонние программы для создания полного образа диска. С ним гарантированно останется возможность вернуть систему в исходное состояние, что бы с ней ни случилось в ходе экспериментов.

Blackbird 1.0.28

https://www.getblackbird.net

Программа работает в консольном режиме. У нее изначально всего три функции:

- сканировать систему и вывести все (по мнению разработчика) обнаруженные проблемы;

- запустить менеджер блокировки;

- сделать бэкап настроек. Вот эту функцию хочу особенно отметить. Не каждая программа позволяет это сделать, так что, если что-то пошло не так, просто восстанавливаем настройки до блокировки и работаем дальше. Бэкап помещается в папку с программой, и, когда он сделан, программа меняет одну из своих функций с «Бэкапировать» на «Восстановить из бэкапа».

Интерфейс Blackbird

После сканирования выдается очень большой список «недочетов», которые надо исправить.

Сканирование в Blackbird

Пунктов в нем и вправду много, но есть очень спорные моменты. К примеру, первым делом резанул глаз пункт блокировки службы W32Time. Если комп будет в домене, то как синхронизировать время с сервером?

Перейдем к списку блокировки. Нажимаем А на главном экране программы и видим такую картинку.

Список приложений и служб для блокировки Blackbird

Обрати внимание, что в билде 1803 добавлены несколько новых функций, поэтому блокировке подлежит 78 пунктов, а не 70, как в 1709. Вот наглядный пример, почему для теста я выбрал два релиза Windows 10.

Разница в билдах Windows 10 в Blackbird

В списке компонентов, которые может отключить Blackbird, нет службы Windows Update. Само отключение сделано неудобно: нет готовых профилей настроек, каждый пункт приходится выбирать отдельно.

После выполненных действий в сборке 1709 удалось отключить все «следящие» функции, программа справилась на ура. На сборке 1803 одна функция так и не была отключена, причем их общее количество почему-то стало 79.

Blackbird не полностью справилась со сборкой 1803

Два дня наблюдений за поведением операционных систем показали, что после работы Blackbird исходящий трафик стал меньше в разы. Однако тестовый комп со сборкой 1803 постоянно передавал данные на IP 104.25.219.21. Shodan говорит, что он принадлежит известному облачному провайдеру Cloudflare. Насколько мне известно, Microsoft давно арендует у него хостинг для виртуальных серверов сбора статистики. Больше подобной сетевой активности не отмечалось, если не считать скачивания обновлений.

С блокировкой следящих функций Blackbird в целом справилась, но обе тестовые сборки из-за нее пришли в нерабочее состояние. Меню «Пуск» не открывается. Edge и IE не запускаются. Магазин приложений и почта пытаются запуститься, но сразу закрываются. В панели уведомлений висят сообщения, которые нельзя открыть. В общем, жить с настолько изуродованной операционкой невозможно. Хоть обновления установились без проблем!

При восстановлении из созданного Blackbird бэкапа лучше не стало. В сборке 1703 слетела активация Windows и появились две ошибки реестра. После перезагрузки ни одна проблема так и не была устранена. Сборка 1803 вообще не смогла запустить Blackbird для восстановления из бэкапа, начав ругаться на ошибку файловой системы (хотя с ФС все было в порядке).

Вывод очевиден. Blackbird место в нашей бывшей рубрике «Западлостроение».

Ошибки при восстановлении бэкапа

Destroy Windows 10 Spying 1.0.1.0

Destroy-Windows-10-Spying

Destroy Windows 10 Spying — программка, которая, скорее всего, уже на слуху у каждого, кто задавался вопросом, как отключить передачу своих данных в Microsoft. Поговаривают, что после версии 1.0.1.0 сменился разработчик и в новые релизы начали вшивать трояна. Поэтому воспользуемся последней официальной версией, которую выпустил Nummer.

Версия 1.0.1.0 написана в апреле 2018 года. На моих сборках она запустилась и определила их правильно. Помимо прочего, в программе есть функция отключения обновлений Windows, которой я заодно и воспользовался.

Destroy Windows 10 Spying 1.0.1.0

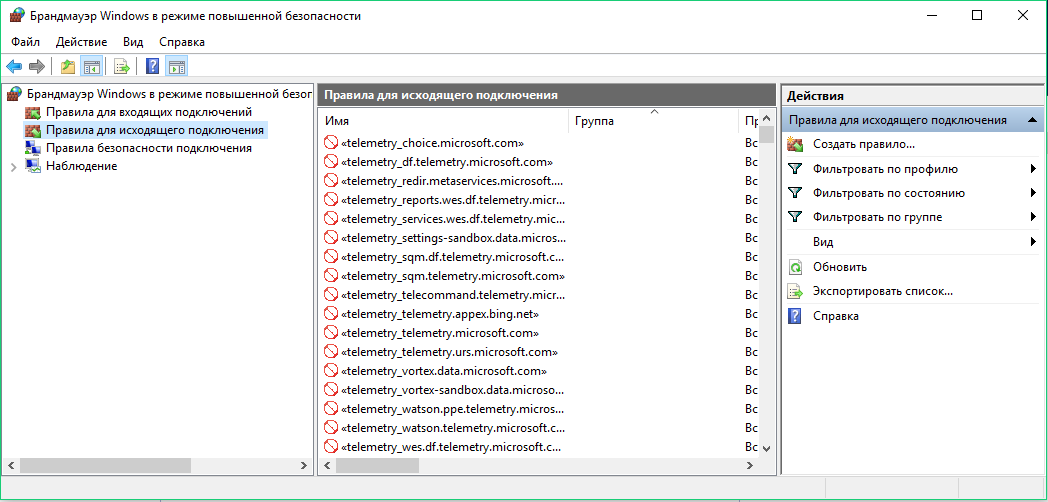

Все изменения вносятся при нажатии большой кнопки «Destroy Windows Spying NOW!». Работа программы проходит в три этапа: отключение «шпионских» сервисов, добавление известных IP-адресов в правила брандмауэра и прописывание URL серверов сбора статистики Microsoft в файл host. Затем следует перезагрузка с применением всех изменений.

Результаты работы DWS меня огорчили.

Дамп Wireshark после DWS

Исходящий трафик по «левым» адресам стал меньше, но по-прежнему наблюдалось активное общение с ненужными нам IP-адресами. Версия программы устарела, и в новых сборках Windows свою функцию она толком не выполняет. Однако утилита и не калечит операционку, как это делает Blackbird. Мои виртуальные компьютеры после DWS выжили. В течение трех дней никаких программных неполадок выявлено не было. Сразу после перезагрузки сборка 1709 зависала пару раз, но обошлось малой кровью, и все восстановилось.

С блокировкой Windows Update программа DWS тоже сработала криво. После четырех-пяти перезапусков Windows в логах TCPView снова засветился svhost, который как ни в чем не бывало продолжил доставлять обновления. Еще я обратил внимание на очень тесный диалог сборки 1709 с IP-адресом сервера в сети Akamai Technologies, сотрудничающей с Microsoft, и сильное увеличение пакетов SSDP. Возможно, винда сама перебирала запасные способы отправить данные, когда собственные серверы оказались частично недоступны.

DoNotSpy10 4.0

DoNotSpy10 » pXc-coding

Еще одна популярная программа с удобным интерфейсом. Для каждого пункта разработчик сделал небольшое описание, поэтому разобраться в ней просто — расставляй галочки, и вперед!

Интерфейс DoNotSpy10

Эта программа предоставляет возможность сделать точку отката системы до применения изменений (не бэкап настроек, а именно системную точку отката). На мой взгляд, с количеством функций в ней немного перестарались — очень уж много всяких фич. Применил я все по максимуму, и результат работы меня удивил. После четырех часов простоя систем они начали самостоятельно перезагружаться. Оказалось, что за это время по-тихому накатились «заблокированные» обновления. Wireshark собрал почти 400 тысяч пакетов за час, чего с другими программами не наблюдалось. Большинство пакетов было адресовано именно туда, куда DoNotSpy10 должна была запретить их отсылать. Вдобавок ко всему слетели лицензии с обеих ОС.

Программа DoNotSpy10 наверняка понравится мазохистам и разочарует всех остальных.

O&O ShutUp10 1.6.1399

O&O ShutUp10

Эта программка немецких разработчиков O&O Software имеет удобный интерфейс и несколько профилей настроек. Можно применить только рекомендуемые или все сразу в один клик. Также среди плюсов отмечу импорт и экспорт параметров реестра. Как показала практика, это очень важный момент. Машинный перевод на русский режет глаз, но его достаточно для понимания подсказок, которые всплывают при нажатии на строку отключения функции.

В окне программы сделана колонка с названием «Рекомендовано?», а в ней пункты с пометкой «НЕТ». Сначала кажется, что это какие-то особо опасные твики, но среди них перечислены и автообновления.

Сразу хочу отметить одну важную деталь: в сборке 1709 программа предлагает изменить 97 пунктов, а в 1803 — уже 100. Добавленные три пункта находятся в разделе «Конфиденциальность приложений» и запрещают доступ к документам, изображениям и видео.

Различие O&O ShutUp10 на разных сборках Windows 10

При выборе первой же «следящей» функции программа выдала предупреждение о том, что в системе отключена функция создания точек восстановления. Еще один плюс в карму!

Как и во всех предыдущих тестах, я выбрал настройки «ультра», чтобы по максимуму использовать возможности программы. Сразу перед закрытием O&O ShutUp10 предупредила, что если на комп накатятся (а по мнению разработчиков, они все равно накатятся) обновления, то придется запускать программу заново и возвращать настройки. Почему бы тогда полностью не заблокировать их установку?

Второе немецкое предупреждение

Еще одно небольшое наблюдение (это придирка, но перфекционист внутри меня негодует): после предупреждения программа предлагает перезагрузиться, но не может выполнить перезагрузку ни в сборке 1709, ни в сборке 1803. Обе пришлось ребутить вручную.

Сразу после следующей загрузки ОС и до запуска Wireshark TCPView показал неприятную картину. Опять процессы общаются с адресами MS!

Запрет сработал только частично

Дамп Wireshark тоже не порадовал. Явно видна установка сессии и передача данных, хотя пакетов отправляется и не так много.

Дамп трафика Windows 10 1803

Как и ожидалось, svhost подкачивает обновления, хотя я отключил их в O&O ShutUp10, указав два связанных с Windows Update пункта.

Через пять-восемь часов пропал доступ к интернету. Вернуть его удалось перезагрузкой сетевого адаптера, но следующая проверка наличия обновлений в Windows закончилась неудачей.

Ошибка обновлений

Спустя сутки изменились два параметра: были отключены «Запретить выполнение приложений в фоновом режиме» и «Отключение телеметрии (3 из 3)». На 1709 подобного не наблюдалось.

O&O ShutUp10

Через два дня после использования O&O ShutUp10 полет нормальный и картина в целом радует. Изредка в сетевом трафике проскакивают адреса серверов Microsoft из разных стран. В сборке 1803 с ними общаются в основном backgroundTaskHost, dasHost.exe и svhost (последний держит устойчивое соединение на протяжении всей работы), а в 1709 — только svhost. Кроме того, в сборке 1803 после каждого перезапуска программы отключается параметр «Запретить выполнение приложений в фоновом режиме» (за 1709 такого поведения не замечено) и автоматически восстанавливаются отдельные параметры, которые O&O ShutUp10 ранее выключила или заблокировала. Получается, что Windows 10 1709 она покорила, а вот 1803 ей пока не по зубам.

Возврат настроек прошел безболезненно. Тут и говорить особо не о чем.

К работе самих ОС после использования O&O ShutUp10 никаких нареканий нет. Несколько раз был удивлен более быстрой работой (с нищебродскими ресурсами, выделенными на одну основную и две гостевые ОС, мне это очень сильно заметно).

Disable Win Tracking

10se1ucgo/DisableWinTracking

Disable Win Tracking 3.2.1 — еще одна небольшая и простая утилита со спартанским интерфейсом. Обновилась она в начале года, но про поддержку разных билдов Windows ничего не сказано.

Disable Win Tracking

Пункт Services имеет на выбор два режима: удалить службы и отключить их (я выбирал удалить). Действия производятся с двумя службами: DiagTrack (сервис контроля за сбором диагностических данных) и dmwappushsvc (служба маршрутизации WAP Push Message). Все остальное довольно просто и понятно. При выделении части пунктов утилита заботливо предупредит, что, если отключаешь какие-то функции, будут последствия и некоторые приложения могут перестать работать.

INFO

Изначально DiagTrack распространялся как опциональное обновление KB3022345. Этот «шпионский» сервис можно было вообще не устанавливать или удалить штатными средствами, но в конце 2015 года хитрецы из Microsoft переименовали его в Connected User Experiences and Telemetry и зашили в систему как обязательный компонент.

Нажимаем GO, и после завершения нам выдается подробный отчет о проделанной работе. Любопытно полистать и посмотреть, что все же программа делает.

Через три дня теста установились очередные обновления. Служба dmwappushsvc снова появилась в списке, но была в отключенном состоянии. По результатам мониторинга сети: адреса Microsoft и Akamai в логах никуда не делись. Мои операционки регулярно выходили с ними на связь, но трафика стало меньше. На стабильности работы ОС действия Disable Win Tracking никак не отразились, а вот Skype перестал работать. Вмешательства в систему оказались минимальные: добавление правил для встроенного файрвола и несколько правок реестра.

Windows Privacy Dashboard

WPD

Последняя утилита, которую хотелось бы разобрать, — WPD 1.2.940. На момент написания статьи текущий релиз был от 11 октября 2018 года, но правила блокировки следящих компонентов в нем использовались от 16 сентября. Заявлена поддержка Windows 10 вплоть до 1809. Функции программы разбиты на три раздела: управление конфиденциальностью, создание правил файрвола и удаление установленных программ («мусор», как их назвали разработчики).

Управление конфиденциальностью отключает правила в планировщике, некоторые службы и вносит изменения в реестр. Правила файрвола создаются исходя из выбранного режима приватности: Spy и Extra. При выборе последнего блокируются OneDrive, Skype, Live и подобное (об этом программа предупреждает). Как и во всех случаях, я постарался выжать из этой утилиты все, кроме удаления приложений.

За четыре дня тестов я не выявил нареканий в работе ОС — обе тестовые операционки работали стабильно. Я доволен программой не меньше, чем O&O ShutUp10. После работы WPD в логах осталось минимальное количество соединений с серверами Microsoft и ее партнеров, а сами пакеты были очень маленькие.

Большую часть изменений WPD вносит в реестр. Вот как выглядит результат ее работы в Windows 1803.

Снимки реестра я сравнивал программой Regshot. Перечислять все измененные ключи было бы слишком утомительно. Думаю, что цифра в строке «Удаленные/Новые параметры» говорит сама за себя.

Новые ключи реестра

Программа создала одно правило файрвола, прописав в него кучу IP-адресов.

Правило файрвола

В общем, WPD отработала весьма неплохо.

Отключаем слежку вручную

Давай попробуем сделать вручную часть действий описанных программ. Выполним основные блокировки, о которых я говорил выше. Все действия — на свой страх и риск! Перед редактированием реестра рекомендую создать резервную копию.

Отключаем запись активности пользователя

За это отвечает функция Timeline. Заходим в редактор реестра (regedit), идем по пути HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\System. Создаем 32-разрядный DWORD со значением 0 и названием EnableActivityFeed.

Отключаем «кейлоггер»

Речь о той самой службе dmwappushsvc. Идем по ветке HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\dmwappushsvc и присваиваем dmwappushsvc значение 4 (здесь же можно сразу выключить и DiagTrack).

Отключаем телеметрию

Тут надо пояснить, что современные сборки Windows не позволяют полностью отключить телеметрию без потери существенных функций системы. Есть три варианта настройки передачи собранных данных: «Базовая настройка», «Расширенная» и «Полные данные». Еще есть раздел «Безопасность», но он присутствует только в Enterprise. Через реестр мы можем задать минимальный уровень сбора телеметрии: HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\DataCollection (если параметра DataCollection нет, его нужно создать). Создаем DWORD 32 бит c названием AllowTelemetry и присваиваем ему значение 1.

Отключаем сбор данных о местоположении

Идем по ветке HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\DeviceAccess\Global\{BFA794E4-F964-4FDB-90F6-51056BFE4B44} и присваиваем параметру Allow.

Отключаем Cortana

В ключе HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\Windows Search параметру Allow Cortana присваиваем значение 0.

Отключаем OneDrive

По адресу HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\Skydrive находим или создаем параметр DisableFileSync типа DWORD 32 бит и присваиваем ему значение 1.

Выключаем отправку телеметрии в планировщике задач

Помимо телеметрии, в планировщике есть куча изначально созданных задач, которые отнимают ресурсы и работают без ведома пользователя. В основном они собирают телеметрические данные для «программы по улучшению пользовательского опыта» и сервиса облачной защиты SmartScreen.

Отключить всю эту богадельню можно следующими командами:

schtasks /Change /TN "Microsoft\Windows\AppID\SmartScreenSpecific" /Disable

schtasks /Change /TN "Microsoft\Windows\Application Experience\ProgramDataUpdater" /Disable schtasks /Change /TN "Microsoft\Windows\Application Experience\Microsoft Compatibility Appraiser" /Disable

schtasks /Change /TN "Microsoft\Windows\Autochk\Proxy" /Disable

schtasks /Change /TN "Microsoft\Windows\Customer Experience Improvement Program\Consolidator" /Disable

schtasks /Change /TN "Microsoft\Windows\Customer Experience Improvement Program\KernelCeipTask" /Disable

schtasks /Change /TN "Microsoft\Windows\CloudExperienceHost\CreateObjectTask" /Disable

schtasks /Change /TN "Microsoft\Windows\DiskDiagnostic\Microsoft-Windows-DiskDiagnosticDataCollector" /Disable

schtasks /Change /TN "Microsoft\Windows\Maintenance\WinSAT" /Disable

schtasks /Change /TN "Microsoft\Windows\NetTrace\GatherNetworkInfo" /Disable

schtasks /Change /TN "Microsoft\Windows\Shell\FamilySafetyMonitor" /Disable

schtasks /Change /TN "Microsoft\Office\OfficeTelemetryAgentFallBack" /Disable

schtasks /Change /TN "Microsoft\Office\OfficeTelemetryAgentLogOn" /Disable

Блокируем отправку данных на серверы Microsoft

В интернете есть множество ресурсов, на которых регулярно обновляют списки адресов «шпионских» серверов Microsoft. К примеру, на aeronet.cz можно найти основной перечень. Проще всего добавить их в hosts и создать запрещающие правила в файрволе.

Правила брандмауэра Windows

Я использовал оба метода. На один из заблокированных адресов Windows вышла уже спустя час работы, но размер сетевого пакета оказался нулевым.

Попытка соединения с заблокированным адресом

Некоторые эксперты по безопасности считают, что системные процессы Windows (включая «шпионские») могут обходить запреты в hosts и во встроенном файрволе. Теоретически блокировку URL в hosts можно обойти прямым обращением по IP, а блокировку IP в программном брандмауэре — через dnsapi.dll и перехват функций создания протоколов на уровне NDIS другими компонентами ядра Windows. Однако в ходе своего мини-эксперимента я не заметил паразитного трафика. После блокировки в hosts и правилами файрвола попытки установить соединение со «шпионскими» серверами продолжались, но исходящие пакеты были нулевыми, а входящих не было вовсе.

Блокируем обновления

На десерт решил показать еще одну небольшую программку, все функции которой только блокировать обновления (что большинство программ так и не смогли сделать, хотя функция была заявлена). Это StopUpdates10 2.0.32.

StopUpdates10

Интерфейс программы ограничивается одной кнопкой. Нажимаем, перезагружаем, тестируем.

За два дня тестов программа не допустила скачивания обновлений, хотя Windows усердно (и безуспешно) пыталась их найти. Немного раздражали сообщения Windows об ошибке установки компонентов.

Сообщение об ошибке

После двух дней простоя и десятка перезагрузок я попробовал проверить наличие обновлений вручную, что также закончилось неудачей. В списке установленных были только те обновления, которые успели скачаться до запуска программы.

Выводы

Мы рассмотрели шесть программ для отключения слежки и настроек приватности в актуальных сборках Windows 10. Подобных утилит очень много. Их авторы копируют наработки друг у друга (Fork me on GitHub!), стремясь сделать списки изменяемых параметров и блокируемых адресов как можно больше. Они редко утруждают себя их проверкой (особенно продолжительной), а проблемы с операционкой обычно появляются не сразу после применения твиков. Это бомба замедленного действия.

Развитие большинства «антишпионских» утилит для Windows 10 остановилось в 2016–2017 годах из-за постоянной гонки вооружений. Microsoft часто меняет IP-адреса своих серверов, арендует облачные в Cloudflare и перенаправляет часть трафика в партнерскую сеть Akamai Technologies. По факту ей принадлежит очень динамичный пул айпишников и несколько крупных сетей. Все не успеешь отследить и заблокировать. К тому же один URL часто используется для соединения с разными IP-адресами или многофункциональным сервером, который нужен для нормальной работы других (не «шпионских») компонентов Windows.

Добавить сетевые адреса сборщиков данных Microsoft можно и вручную, просто найдя такие списки на GitHub и профильных форумах. Нужно скачать их, объединить, отредактировать, проверить (самая сложная часть) и только потом применить «сухой остаток». Придется делать очень много рутинной работы, чтобы хоть на какое-то время результат был стабильным. Потом выйдут обновления Windows, добавятся новые сетевые адреса, твой кропотливо созданный список устареет, и все придется начинать сначала.

Из протестированных программ более или менее справились со своей задачей только O&O ShutUp10 и WPD, хотя и их работу сложно назвать идеальной. Часть настроек приватности меняется штатными средствами самой Windows 10, но в интерфейсе отображаются далеко не все настройки. Если утилита умеет изменять какие-то дополнительные и «глубокие» — в ней есть смысл. Просто надо очень аккуратно с ней работать, тщательно выбирать блокируемые параметры и делать бэкапы до их применения.

Источник: хакер.ру