- Регистрация

- 17 Февраль 2007

- Сообщения

- 681

- Реакции

- 1.030

- Баллы

- 93

Хакеры используют .NET библиотеку для создания вредоносных файлов Excel

Исследователи NVISO Labs обратили внимание, что группировка Epic Manchego использует для атак необычные файлы Excel, созданные специально для обхода защитных механизмов. Дело в том, что эти файлы создаются не через Microsoft Office, а с использованием .NET библиотеки EPPlus.

Как правило, данную библиотеку используют разработчики приложений, например, для добавления таких функций, как «Экспорт в Excel» или «Сохранить как электронную таблицу». Библиотека может использоваться для создания файлов в широком спектре форматов и поддерживает Excel 2019.

Эксперты пишут, что хакеры, похоже, применяют EPPlus для создания электронных таблиц в формате Office Open XML (OOXML). В файлах, созданных Epic Manchego, не хватает части VBA-кода, характерного для документов Excel, скомпилированных в проприетарном Microsoft Office.

Оказалось, что некоторые антивирусные продукты и email-сканеры рассматривают именно эту часть VBA-кода, как один из возможных признаков подозрительного файла Excel, ведь, как правило, именно там хранится вредоносный код. Поэтому специальные файлы Epic Manchego гораздо реже обнаруживаются защитными решениями (по сравнению с другими вредоносными файлами Excel).

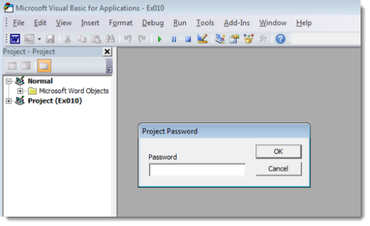

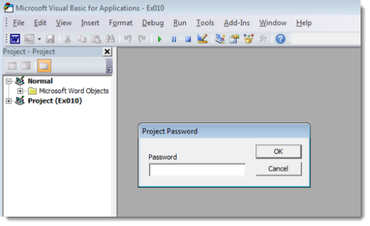

Разумеется, это не значит, что файлы Epic Manchego абсолютно безобидны. Хотя файлы работали корректно, как и любой другой документ Excel, эксперты объясняют, что злоумышленники хранят в них малварь, используя кастомный формат кода VBA, который к тому же защищен паролем, чтобы системы безопасности и ИБ-специалисты не могли провести анализ содержимого.

Аналитики отмечают, что использование EPPlus не только помогло, но и навредило Epic Manchego. Дело в том, что эксперты смогли обнаружить многочисленные прошлые операции группировки, попросту поискав необычные файлы Excel. В итоге было обнаружено более 200 файлов, связанных с Epic Manchego, первый из которых датируется 22 июня текущего года.

Как не трудно догадаться, такие вредоносные документы содержат вредоносный макрос-скрипт. Так, если жертва откроет файл Excel и разрешит выполнение скрипта, макросы загрузят и установят на ее машину вредоносное ПО. Пейлоадами в данном случае выступают классические трояны-инфостилеры, такие как Azorult, AgentTesla, Formbook, Matiex и njRat, которые воруют пароли из браузеров, почты и FTP-клиентов и отправляют их на серверы Epic Machengo.

Стоит отметить, что в целом эксперты NVISO Labs не были удивлены тем, что хак-группа использует EPPlus для атак. Они пишут:

«Мы давно знакомы с этой.NET библиотекой, так как уже несколько лет используем ее для создания вредоносных документов для нашей красной команды и пентестеров».

Источник

Исследователи NVISO Labs обратили внимание, что группировка Epic Manchego использует для атак необычные файлы Excel, созданные специально для обхода защитных механизмов. Дело в том, что эти файлы создаются не через Microsoft Office, а с использованием .NET библиотеки EPPlus.

Как правило, данную библиотеку используют разработчики приложений, например, для добавления таких функций, как «Экспорт в Excel» или «Сохранить как электронную таблицу». Библиотека может использоваться для создания файлов в широком спектре форматов и поддерживает Excel 2019.

Эксперты пишут, что хакеры, похоже, применяют EPPlus для создания электронных таблиц в формате Office Open XML (OOXML). В файлах, созданных Epic Manchego, не хватает части VBA-кода, характерного для документов Excel, скомпилированных в проприетарном Microsoft Office.

Оказалось, что некоторые антивирусные продукты и email-сканеры рассматривают именно эту часть VBA-кода, как один из возможных признаков подозрительного файла Excel, ведь, как правило, именно там хранится вредоносный код. Поэтому специальные файлы Epic Manchego гораздо реже обнаруживаются защитными решениями (по сравнению с другими вредоносными файлами Excel).

Разумеется, это не значит, что файлы Epic Manchego абсолютно безобидны. Хотя файлы работали корректно, как и любой другой документ Excel, эксперты объясняют, что злоумышленники хранят в них малварь, используя кастомный формат кода VBA, который к тому же защищен паролем, чтобы системы безопасности и ИБ-специалисты не могли провести анализ содержимого.

Аналитики отмечают, что использование EPPlus не только помогло, но и навредило Epic Manchego. Дело в том, что эксперты смогли обнаружить многочисленные прошлые операции группировки, попросту поискав необычные файлы Excel. В итоге было обнаружено более 200 файлов, связанных с Epic Manchego, первый из которых датируется 22 июня текущего года.

Как не трудно догадаться, такие вредоносные документы содержат вредоносный макрос-скрипт. Так, если жертва откроет файл Excel и разрешит выполнение скрипта, макросы загрузят и установят на ее машину вредоносное ПО. Пейлоадами в данном случае выступают классические трояны-инфостилеры, такие как Azorult, AgentTesla, Formbook, Matiex и njRat, которые воруют пароли из браузеров, почты и FTP-клиентов и отправляют их на серверы Epic Machengo.

Стоит отметить, что в целом эксперты NVISO Labs не были удивлены тем, что хак-группа использует EPPlus для атак. Они пишут:

«Мы давно знакомы с этой.NET библиотекой, так как уже несколько лет используем ее для создания вредоносных документов для нашей красной команды и пентестеров».

Источник