Obtaining a personal phone number through analysis and enumeration of social resources and accounts

In our era of information, any technology that you use can be potentially used to attack. A telephone number is no exception.

In the case below, we will show how dangerous it is to use the binding of a single phone number to all accounts used online. We will show how this allows you to find out your personal number.

The situation described below may seem trivial against the background of vulnerabilities such as, for example, recently described for T-Mobile users . In this case, the attacker could gain full access to the personal data of any T-Mobile subscriber simply based on his phone number. This data included number status and registration date, IMSI code, email address, answers to secret questions and even data regarding the date of the last change of the password for access to the account.

All this information made it easy to initiate the process of replacing the SIM card, after which the attacker got virtually full access to the phone, could make calls, send and receive messages, etc.

No, an attack with such a significant gap will not be considered in the method described below. It will be easier and closer to real life.

Intelligence service

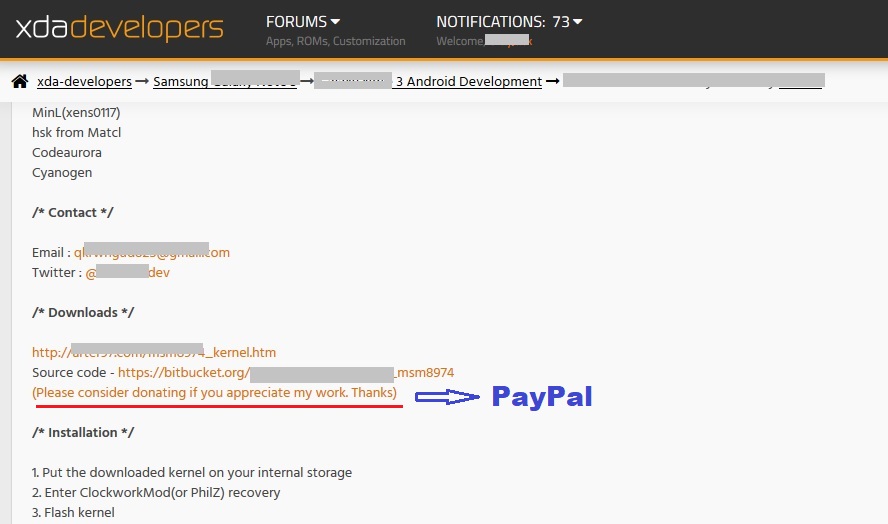

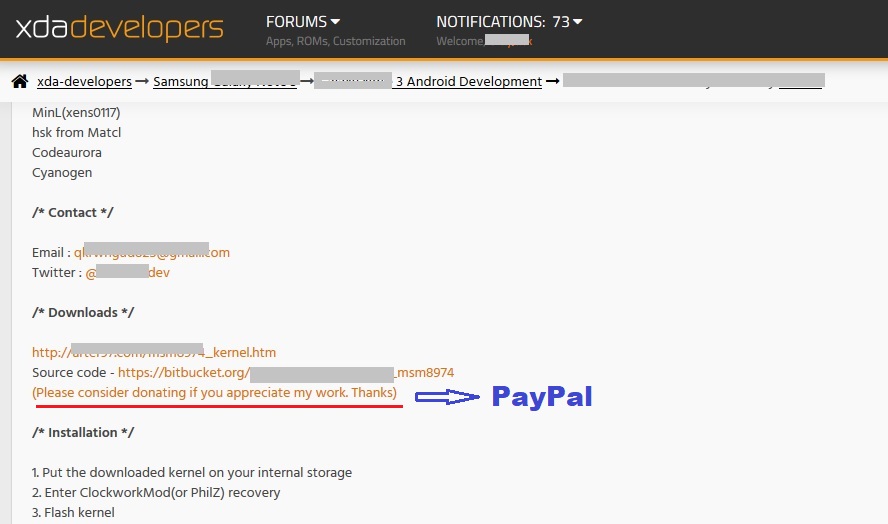

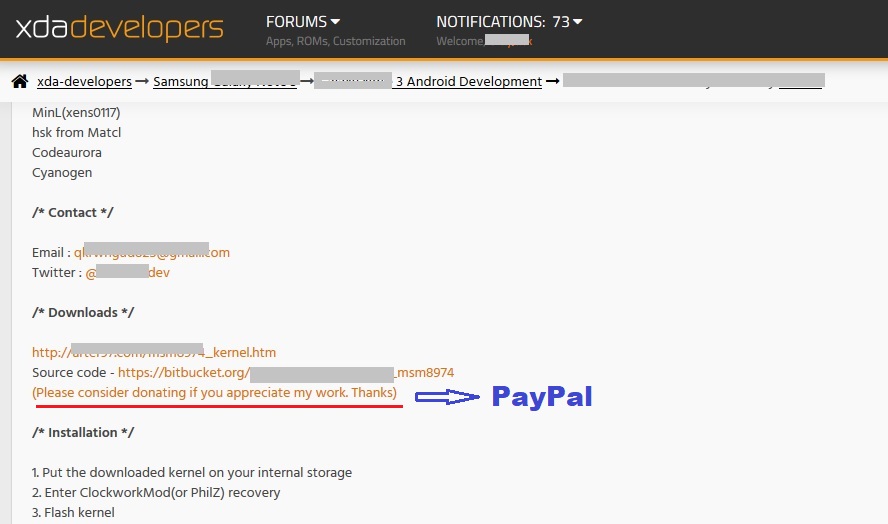

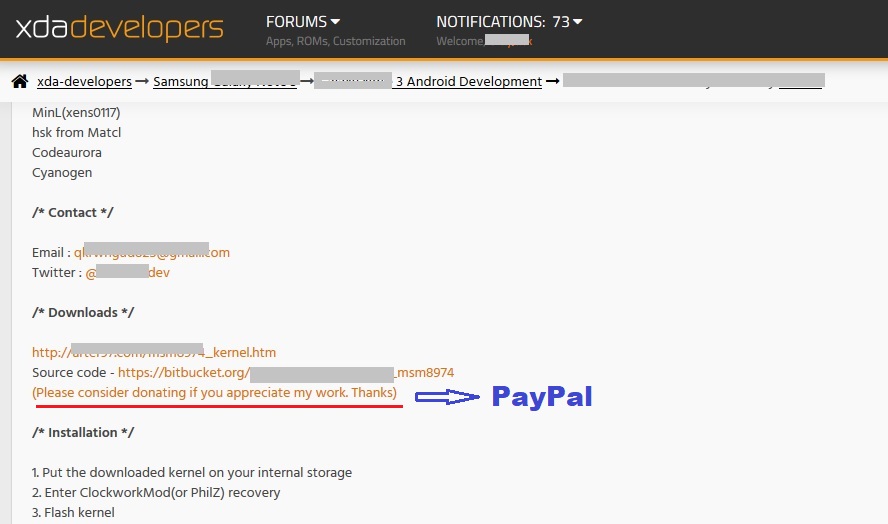

One of the young developers of the popular XDA Developers resource was chosen to demonstrate this vulnerability. On the forum of this resource authors often post a lot of information about themselves, which we will use. Looking ahead, we’ll say right away that the developer was not injured in the end and was notified of problems with his safety before writing this article.

The vulnerability was also tested on a resident of the United States, who was also subsequently notified before writing the article.

First, the attacker determines the location of the victim. This part is extremely simple - a lot of people write their countries and even cities in the profiles of social networks - including Facebook. In our case, the developer did not hide the fact that he was from South Korea and was even proud of it, and a resident of the USA actively painted the features of life in New York.

In addition, the attacker will need the victim's email address, which is also not a problem in most cases.

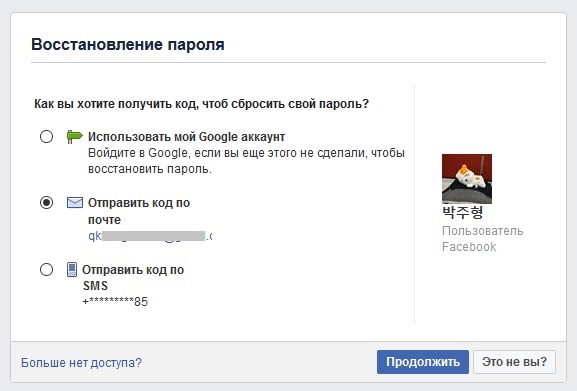

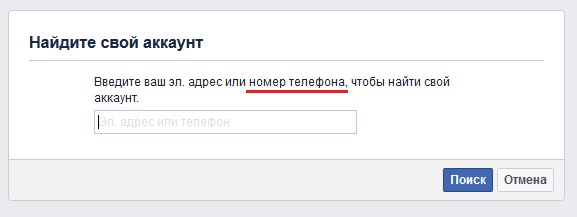

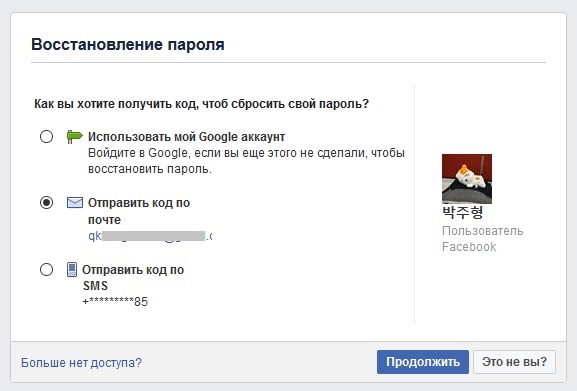

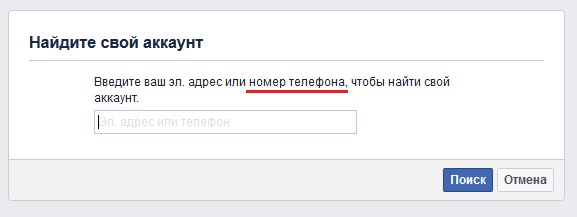

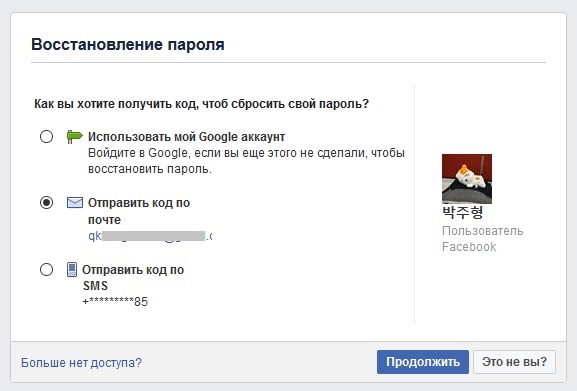

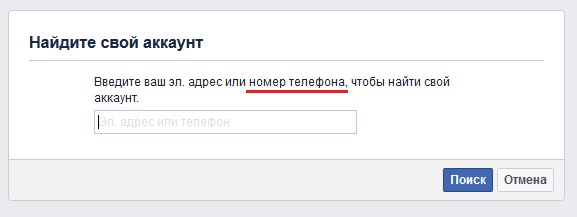

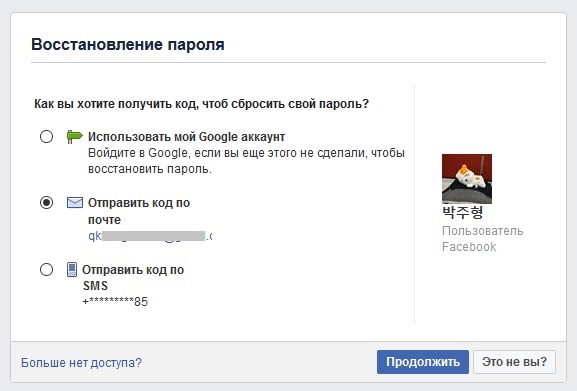

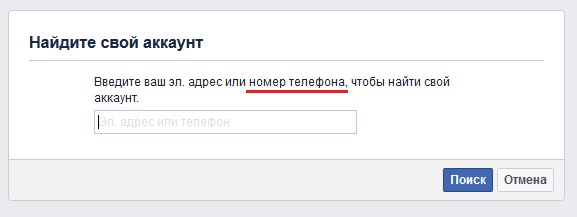

After some of these preparations, the cracker goes to the “Lost Password” page on Facebook and provides the email address or username of the victim. If this data matches the existing user of the social network, and the victim indicated the phone number as a means of password recovery, we will see the last two digits of this number:

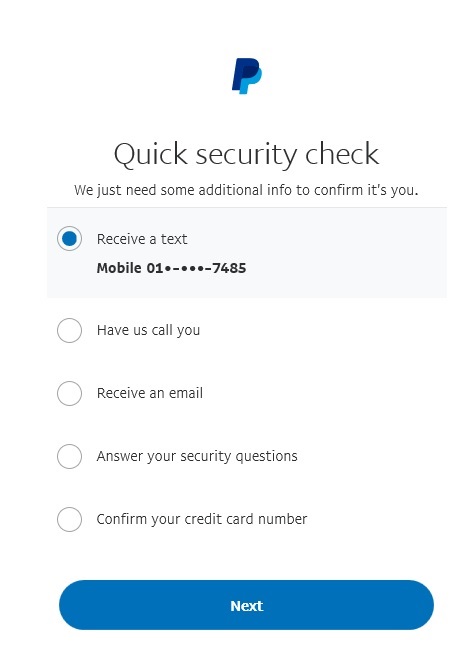

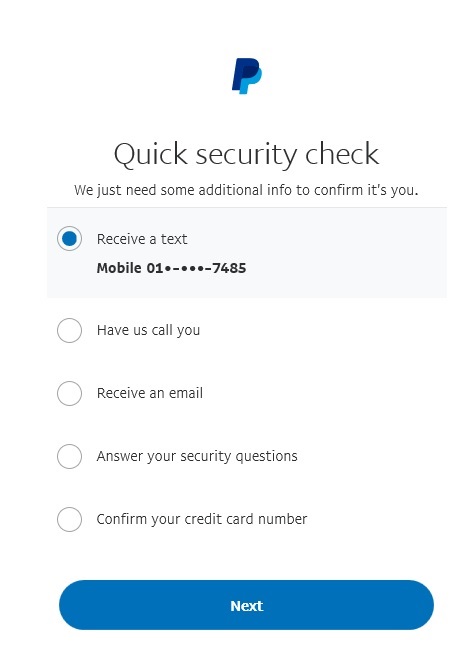

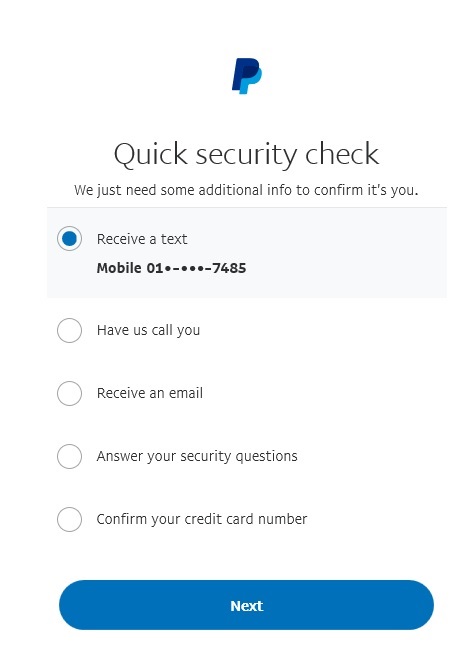

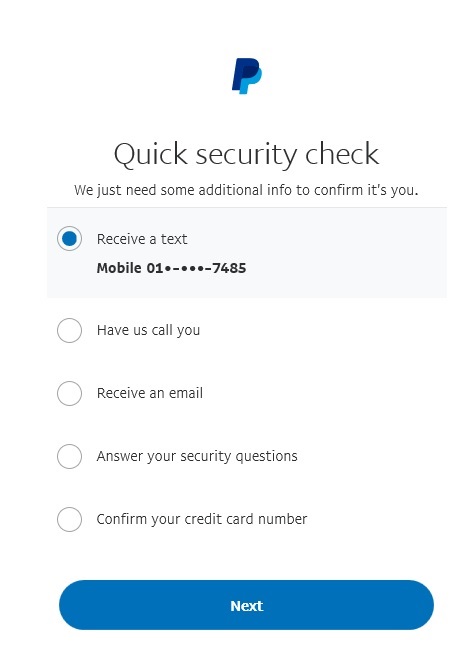

Our victim identified PayPal as one of the sources of encouragement for his work on XDA. A New York-based victim also actively shared her eBay shopping experience on Facebook and also had a PayPal account. Visit this site and try to recover the password by entering the victim's email address:

We got four more numbers.

Having carefully studied the victim’s activity with XDA, we find that she is very active in developments using the latest 4G networks. Based on open sources, we conclude that the victim number starts at 010.

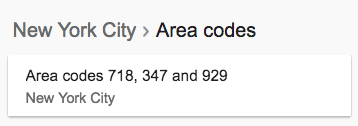

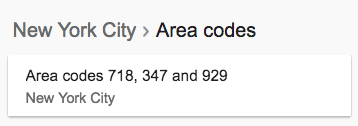

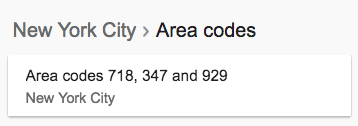

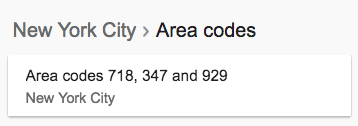

In the case of a US resident, knowledge of the city - the location of the victim also significantly reduced the number of possible codes if the first digit is known:

As a result of our work, it remains for us to pick up only three digits of the phone number - what does the first three digits mean. Usually the list of such combinations is not very large and in some cases even publicly available, especially in relation to the USA:

Finally, the attacker will have to manually send and verify the phone numbers from the received list on the Facebook login page until the victim’s full name is found or the desired email address is displayed, which confirms the correspondence of the number:

It should be noted that you can automate this part of the process using a Python script.

Thus, an attacker can find out the victim’s personal phone number.

You can also additionally check whether the received phone number belongs to the victim, using various other methods using open sources.

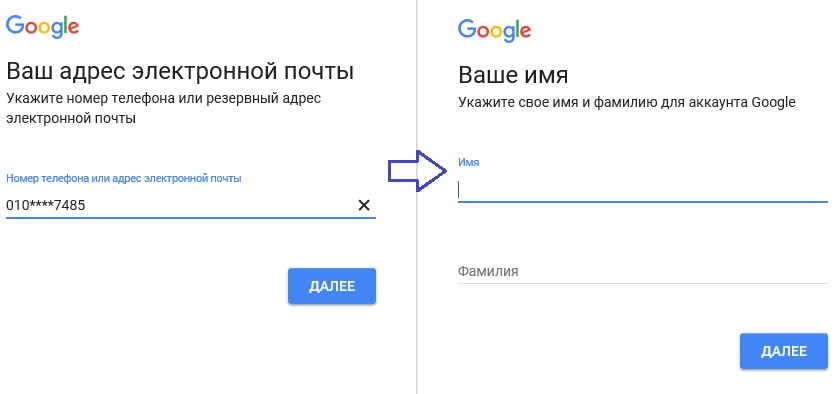

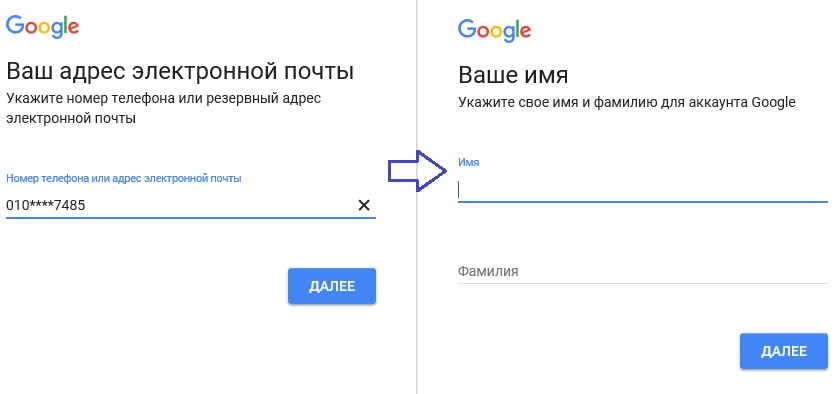

For example, if a certain parameter is not configured on Facebook, your full name and profile picture will be displayed to everyone who sends your email address or phone number on the "Lost Password" page. Similarly, the function “Forgot email address. mail? " from Google allows you to check whether the name matches the phone number:

conclusions

Thus,

The above sites are selected only to demonstrate the ability to search and select a phone number. In fact, there are a lot of such sources of information, and far from all limit the possibilities of automated sorting of captcha - and therefore scripts allow you to iterate and find a match in a fairly short time.

Protection from the above attack scheme is to use different phone numbers when registering on different resources or to limit the ability to use phone numbers to recover a password, gain access to a resource, etc.

PS If someone found the material interesting enough to master the second part - about the risks of using virtual number services for receiving SMS when registering on Internet resources, then welcome here .

Obtaining a personal phone number through analysis and enumeration of social resources and accounts

In our era of information, any technology that you use can be potentially used to attack. A telephone number is no exception.

In the case below, we will show how dangerous it is to use the binding of a single phone number to all accounts used online. We will show how this allows you to find out your personal number.

The situation described below may seem trivial against the background of vulnerabilities such as, for example, recently described for T-Mobile users . In this case, the attacker could gain full access to the personal data of any T-Mobile subscriber simply based on his phone number. This data included number status and registration date, IMSI code, email address, answers to secret questions and even data regarding the date of the last change of the password for access to the account.

All this information made it easy to initiate the process of replacing the SIM card, after which the attacker got virtually full access to the phone, could make calls, send and receive messages, etc.

No, an attack with such a significant gap will not be considered in the method described below. It will be easier and closer to real life.

Intelligence service

One of the young developers of the popular XDA Developers resource was chosen to demonstrate this vulnerability. On the forum of this resource authors often post a lot of information about themselves, which we will use. Looking ahead, we’ll say right away that the developer was not injured in the end and was notified of problems with his safety before writing this article.

The vulnerability was also tested on a resident of the United States, who was also subsequently notified before writing the article.

First, the attacker determines the location of the victim. This part is extremely simple - a lot of people write their countries and even cities in the profiles of social networks - including Facebook. In our case, the developer did not hide the fact that he was from South Korea and was even proud of it, and a resident of the USA actively painted the features of life in New York.

In addition, the attacker will need the victim's email address, which is also not a problem in most cases.

After some of these preparations, the cracker goes to the “Lost Password” page on Facebook and provides the email address or username of the victim. If this data matches the existing user of the social network, and the victim indicated the phone number as a means of password recovery, we will see the last two digits of this number:

Our victim identified PayPal as one of the sources of encouragement for his work on XDA. A New York-based victim also actively shared her eBay shopping experience on Facebook and also had a PayPal account. Visit this site and try to recover the password by entering the victim's email address:

We got four more numbers.

Having carefully studied the victim’s activity with XDA, we find that she is very active in developments using the latest 4G networks. Based on open sources, we conclude that the victim number starts at 010.

In the case of a US resident, knowledge of the city - the location of the victim also significantly reduced the number of possible codes if the first digit is known:

As a result of our work, it remains for us to pick up only three digits of the phone number - what does the first three digits mean. Usually the list of such combinations is not very large and in some cases even publicly available, especially in relation to the USA:

Finally, the attacker will have to manually send and verify the phone numbers from the received list on the Facebook login page until the victim’s full name is found or the desired email address is displayed, which confirms the correspondence of the number:

It should be noted that you can automate this part of the process using a Python script.

Thus, an attacker can find out the victim’s personal phone number.

You can also additionally check whether the received phone number belongs to the victim, using various other methods using open sources.

For example, if a certain parameter is not configured on Facebook, your full name and profile picture will be displayed to everyone who sends your email address or phone number on the "Lost Password" page. Similarly, the function “Forgot email address. mail? " from Google allows you to check whether the name matches the phone number:

conclusions

Thus,

- The attacker uses Facebook to determine the location of the victim, as well as the last two digits of the phone number

- Paypal is then used to determine the extra digits of the phone number. Paypal also validates Facebook data.

- The location code and the first digit of the number determine the region code - or variants of this code.

- The remaining missing numbers are determined by a simple exhaustive search, which can be reduced according to the rules for compiling numbers of a particular operator. These numbers are inserted into the Facebook form “Lost Password” before the victim’s name or known email address is displayed.

The above sites are selected only to demonstrate the ability to search and select a phone number. In fact, there are a lot of such sources of information, and far from all limit the possibilities of automated sorting of captcha - and therefore scripts allow you to iterate and find a match in a fairly short time.

Protection from the above attack scheme is to use different phone numbers when registering on different resources or to limit the ability to use phone numbers to recover a password, gain access to a resource, etc.

PS If someone found the material interesting enough to master the second part - about the risks of using virtual number services for receiving SMS when registering on Internet resources, then welcome here .

Obtaining a personal phone number through analysis and enumeration of social resources and accounts

Original message

Original message

Получение личного номера телефона с помощью анализа и перебора социальных ресурсов и учётных записей

В нашу эру информации любая технология, используемая Вами, может быть потенциально использована для атаки. Не исключением является и номер телефона.

В рассматриваемом ниже случае мы покажем, как опасно использовать привязку единого номера телефона ко всем учётным записям, используемым в онлайн. Мы покажем, как это позволяет узнать Ваш личный номер.

Описанная ниже ситуация может показаться тривиальной на фоне таких уязвимостей, как, например, было недавно описано применительно к пользователям T-Mobile. В этом случае атакующий мог получить полный доступ к персональным данным любого абонента T-Mobile просто на основании его номера телефона. Эти данные включали статус номера и дату регистрации, код IMSI, электронный адрес, ответы на секретные вопросы и даже данные касательно даты последнего изменения пароля доступа к учётной записи.

Вся эта информация позволяла легко инициировать процесс замены SIM-карты, после чего злоумышленник получал фактически полный доступ к телефону, мог совершать звонки, отправлять и принимать сообщения и т.д.

Нет, в описанном ниже методе не будет рассмотрена атака со столь значительной брешью. Она будет проще и ближе к реальной жизни.

Разведка

Для демонстрации указанной уязвимости был выбран один из молодых разработчиков популярного ресурса XDA Developers. На форуме этого ресурса авторы нередко размещают достаточно много информации о себе, чем мы и воспользуемся. Забегая вперёд сразу скажем — разработчик в итоге не пострадал и был уведомлен о проблемах с его безопасностью до написания этой статьи.

Также уязвимость была проверена на жителе США, который также впоследствии был уведомлен до написания статьи.

Вначале злоумышленник определяет местоположение жертвы. Эта часть чрезвычайно проста — очень многие пишут свои страны и даже города в профилях социальных сетей — в том числе Facebook. В нашем случае разработчик не скрывал, что он из Южной Кореи и даже гордился этим, а житель США активно расписывал особенности жизни в Нью-Йорке.

Кроме этого, злоумышленнику потребуется электронный адрес жертвы, что также не является проблемой в большинстве случаев.

После этих некоторых приготовлений, взломщик заходит на страницу «Утерян пароль» в Facebook и указывает электронный адрес или имя пользователя жертвы. Если эти данные соответствуют имеющемуся пользователю социальной сети, и жертва указала номер телефона в качестве средства восстановления пароля, мы увидим последние две цифры этого номера:

Наша жертва указала PayPal как один из источников поощрения его работы на XDA. Жертва из Нью-Йорка также активно постила на Facebook опыт покупок на eBay и также имела учётную запись на PayPal. Посетим этот сайт и попробуем также восстановить пароль, введя электронный адрес жертвы:

Мы получили ещё четыре цифры номера.

Внимательно изучив деятельность жертвы с XDA, находим, что она весьма активна в разработках с использованием новейших 4G-сетей. Исходя из открытых источников делаем вывод, что номер жертвы начинается с 010.

В случае жителя США знание города — места нахождения жертвы позволило тоже существенно сократить количество возможных кодов, если известна первая цифра:

В результате нашей работы нам осталось подобрать всего три цифры телефонного номера — при чём это первые три цифры. Обычно список таких комбинаций не особо велик и в ряде случаев даже публично доступен, особенно в отношении США:

Наконец, злоумышленнику придется вручную отправлять и проверять номера телефонов из полученного списка на странице входа в Facebook до тех пор, пока не будет найдено полное имя жертвы или не отобразится искомый электронный адрес, что подтвердит соответствие номера:

Следует отметить, что автоматизировать эту часть процесса можно с помощью скрипта Python.

Таким образом, злоумышленник может узнать личный номер телефона жертвы.

Также можно дополнительно проверить, принадлежит ли полученный телефонный номер жертве, используя и другие различные методы с использованием открытых источников.

Например, если в Facebook не настроен определённый параметр, Ваше полное имя и изображение профиля отображаются всем, кто отправляет Ваш адрес электронной почты или номер телефона на странице «Утерян пароль». Точно так же, функция «Забыли адрес эл. почты?» от Google позволяет проверить соответствие имени номеру телефона:

Выводы

Таким образом,

Приведённые выше сайты выбраны только для демонстрации возможности поиска и подбора номера телефона. На самом деле таких источников информации достаточно много, и далеко не все ограничивают возможности автоматизированного перебора капчей — а потому скрипты позволяют перебрать и найти соответствие за достаточно короткий срок.

Защитой от приведённой схемы атаки является использование различных номеров телефона при регистрации на разных ресурсах либо ограничение возможности использования номеров телефона для восстановления пароля, получения доступа к ресурсу и т.д.

P.S. Если кому-то материал показался достаточно интересным, чтобы осилить вторую часть — о рисках использования служб виртуальных номеров для приёма смс при регистрации на интернет-ресурсах, тогда добро пожаловать сюда.

Получение личного номера телефона с помощью анализа и перебора социальных ресурсов и учётных записей

В нашу эру информации любая технология, используемая Вами, может быть потенциально использована для атаки. Не исключением является и номер телефона.

В рассматриваемом ниже случае мы покажем, как опасно использовать привязку единого номера телефона ко всем учётным записям, используемым в онлайн. Мы покажем, как это позволяет узнать Ваш личный номер.

Описанная ниже ситуация может показаться тривиальной на фоне таких уязвимостей, как, например, было недавно описано применительно к пользователям T-Mobile. В этом случае атакующий мог получить полный доступ к персональным данным любого абонента T-Mobile просто на основании его номера телефона. Эти данные включали статус номера и дату регистрации, код IMSI, электронный адрес, ответы на секретные вопросы и даже данные касательно даты последнего изменения пароля доступа к учётной записи.

Вся эта информация позволяла легко инициировать процесс замены SIM-карты, после чего злоумышленник получал фактически полный доступ к телефону, мог совершать звонки, отправлять и принимать сообщения и т.д.

Нет, в описанном ниже методе не будет рассмотрена атака со столь значительной брешью. Она будет проще и ближе к реальной жизни.

Разведка

Для демонстрации указанной уязвимости был выбран один из молодых разработчиков популярного ресурса XDA Developers. На форуме этого ресурса авторы нередко размещают достаточно много информации о себе, чем мы и воспользуемся. Забегая вперёд сразу скажем — разработчик в итоге не пострадал и был уведомлен о проблемах с его безопасностью до написания этой статьи.

Также уязвимость была проверена на жителе США, который также впоследствии был уведомлен до написания статьи.

Вначале злоумышленник определяет местоположение жертвы. Эта часть чрезвычайно проста — очень многие пишут свои страны и даже города в профилях социальных сетей — в том числе Facebook. В нашем случае разработчик не скрывал, что он из Южной Кореи и даже гордился этим, а житель США активно расписывал особенности жизни в Нью-Йорке.

Кроме этого, злоумышленнику потребуется электронный адрес жертвы, что также не является проблемой в большинстве случаев.

После этих некоторых приготовлений, взломщик заходит на страницу «Утерян пароль» в Facebook и указывает электронный адрес или имя пользователя жертвы. Если эти данные соответствуют имеющемуся пользователю социальной сети, и жертва указала номер телефона в качестве средства восстановления пароля, мы увидим последние две цифры этого номера:

Наша жертва указала PayPal как один из источников поощрения его работы на XDA. Жертва из Нью-Йорка также активно постила на Facebook опыт покупок на eBay и также имела учётную запись на PayPal. Посетим этот сайт и попробуем также восстановить пароль, введя электронный адрес жертвы:

Мы получили ещё четыре цифры номера.

Внимательно изучив деятельность жертвы с XDA, находим, что она весьма активна в разработках с использованием новейших 4G-сетей. Исходя из открытых источников делаем вывод, что номер жертвы начинается с 010.

В случае жителя США знание города — места нахождения жертвы позволило тоже существенно сократить количество возможных кодов, если известна первая цифра:

В результате нашей работы нам осталось подобрать всего три цифры телефонного номера — при чём это первые три цифры. Обычно список таких комбинаций не особо велик и в ряде случаев даже публично доступен, особенно в отношении США:

Наконец, злоумышленнику придется вручную отправлять и проверять номера телефонов из полученного списка на странице входа в Facebook до тех пор, пока не будет найдено полное имя жертвы или не отобразится искомый электронный адрес, что подтвердит соответствие номера:

Следует отметить, что автоматизировать эту часть процесса можно с помощью скрипта Python.

Таким образом, злоумышленник может узнать личный номер телефона жертвы.

Также можно дополнительно проверить, принадлежит ли полученный телефонный номер жертве, используя и другие различные методы с использованием открытых источников.

Например, если в Facebook не настроен определённый параметр, Ваше полное имя и изображение профиля отображаются всем, кто отправляет Ваш адрес электронной почты или номер телефона на странице «Утерян пароль». Точно так же, функция «Забыли адрес эл. почты?» от Google позволяет проверить соответствие имени номеру телефона:

Выводы

Таким образом,

- Злоумышленник использует Facebook для определения местоположения жертвы, а также двух последних цифр номера телефона

- Затем используется Paypal для определения дополнительных цифр номера телефона. Также Paypal подтверждает достоверность данных Facebook.

- По данным о местоположении и первой цифре номера определяется код региона — или варианты этого кода.

- Остальные недостающие цифры определяются простым перебором, который может быть сокращён согласно правил составления номеров конкретного оператора. Эти номера подставляются в форму Facebook «Утерян пароль» до отображения имени жертвы или её известного электронного адреса.

Приведённые выше сайты выбраны только для демонстрации возможности поиска и подбора номера телефона. На самом деле таких источников информации достаточно много, и далеко не все ограничивают возможности автоматизированного перебора капчей — а потому скрипты позволяют перебрать и найти соответствие за достаточно короткий срок.

Защитой от приведённой схемы атаки является использование различных номеров телефона при регистрации на разных ресурсах либо ограничение возможности использования номеров телефона для восстановления пароля, получения доступа к ресурсу и т.д.

P.S. Если кому-то материал показался достаточно интересным, чтобы осилить вторую часть — о рисках использования служб виртуальных номеров для приёма смс при регистрации на интернет-ресурсах, тогда добро пожаловать сюда.

Получение личного номера телефона с помощью анализа и перебора социальных ресурсов и учётных записей