How darknet people calculate. Tor won't help you

Ksenia Shestakova | May 18 at 7:00

Do you think that it is impossible to find a person in the darknet, because you cannot "punch him by IP"? No matter how!

We tell how people are calculated in the dark segment of the Internet.

Immediately to the main thing: it is impossible to completely hide in the darknet

Darknet teeming with offers of illegal deals and those wishing to participate in them. It’s very stupid to think that law enforcement is ignoring him.

Working on the darknet via Tor, sellers of weapons, drugs, and other forbidden things hide their identities. But the same right appears with buyers. As a result, the seller does not know with whom he is trading. However, buyers are not safe from shell sellers.

Police often satisfied with “test purchases” . Representatives of law enforcement agencies enter into trust in sellers, make several orders, offer to meet.

Further pure methods of social engineering, viewing records from cameras of delivery services, etc., catching “on the hot”. And no high technology. Anyone can surrender - supposedly a friend, neighbor, colleague, dissatisfied ex.

You don’t have to go far for examples. Founder of the largest darknet site Silk road caught because of his forgetfulness. Ross Ulbricht hid and encrypted perfectly, but once used the same nickname as in the old forums, where he previously posted a vacancy in search of an employee for another project.

And that’s it. Ulbricht was arrested in the library, where he was sitting with a laptop on Silk Road under an administrator account. We also calculated the package with nine forged documents that Ulbricht planned to use to rent servers for Silk Road, and established his place of residence.

They gave 2 life sentences, as well as 20, 15 and 5 years for separate episodes. At that time he was 31 years old, and now his life outside the prison is over.

Okay, but there is Tor! Isn't he anonymous?

Fact for the seed: in the fall of 2016, the Swedish police, together with colleagues from other countries, conducted the international operation "Titan". Result? Caught 3,000 drug buyers on the Tor network.

Here's another example, stretching your brain. There were 403 solutions with the word “Tor” inside in the database of the Federal Justice Department. Coincidence?

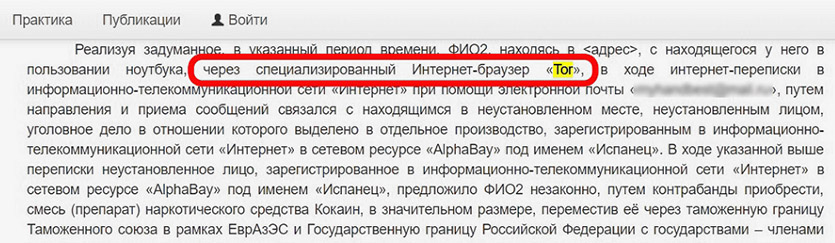

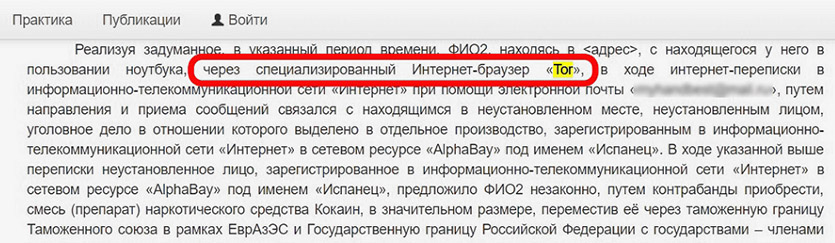

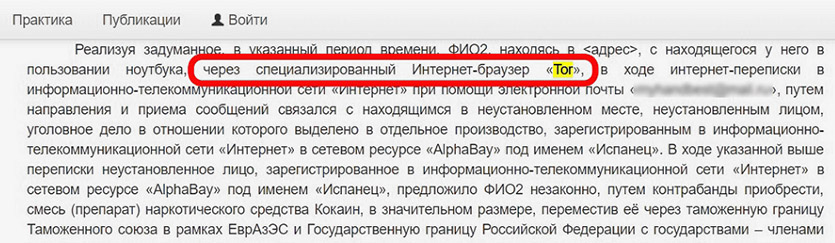

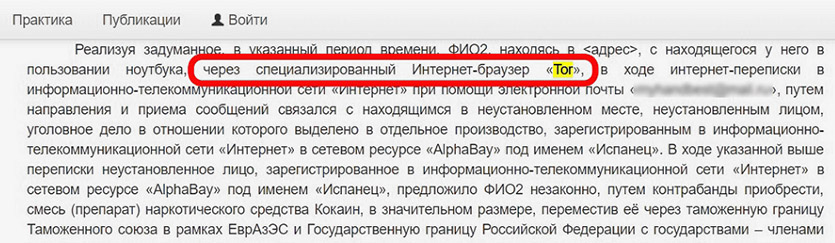

And here is an excerpt from the decision in the case in which a resident of Saratov wanted to buy cocaine on the darknet for bitcoins. We sent the parcel by Russian Post:

The result of the transaction is 5 years and 1 month in a colony for 4.53 g of cocaine. There you have protected Tor with a darknet.

The reality is that Tor only hides user activity within its network. As soon as any “tail” of communications creeps out of these limits, it becomes a gaping evidence, which leads to the unraveling of the aforementioned criminal cases.

In other words, most often darknet hunters are caught on external activity . Which begins in Tor and ends in the real world.

But other privacy threats await Darknet users.

1. Hacking accounts on darknet sites

Hacking an account on a darknet site is easier on average than on sites like e-Bay or Amazon. Hackers (both white and black) take advantage of this. They gain control over the account and for some time work on behalf of its previous owner.

He may not even have time to warn anyone, because messages sent from the "left" account on the darknet look especially suspicious. And other communication channels in this area are used infrequently.

In addition, after hacking the account, the hacker gets access to the old correspondence of the owner. So installing passphrases or asking for facts from previous communication does not save.

Actually, user identity is stolen and a lot can be done on her behalf.

The joke is that the real owner of the account is not able to prove anything without deanonymization. He will not show a personal photo, phone number or profiles on social networks.

2. Download viruses and malware scripts

Darknet sites can infect viruses. Why not? They are no different from regular websites. For example, a malicious script will allow you to find out the user's real IP address or intercept his traffic without hacking an account.

The advantage of site infection is the massive attack. If accounts are usually broken one at a time, then here you can immediately get all the traffic or IP addresses of users who visited the site in a certain period of time.

Well, then you can at a calm pace to reveal personalities, initiate proceedings and close offenders, as if nothing had happened.

3. Cryptocurrency transactions are transparent

It's time to dispel the myth of the anonymity of bitcoin and many other cryptocurrencies. In the Bitcoin blockchain, you can track every transaction down to the genesis block (the very first block in the chain). So, if you know the Bitcoin address of the seller, you can see all the transactions that were made from him.

Accordingly, the second side of the transaction can be calculated. Addresses are sometimes simple enough to google to reveal a connection between them and real people outside the darknet.

By the way, an employee of the US Secret Service, who participated in the investigation of Silk Road, was calculated after the theft of 13 thousand bitcoins (approximately $ 108 million at today's exchange rate). He brought cue ball to the exchange from his wallet to transfer to traditional money. According to the exchange and a credit card, they found him.

You can increase the level of transaction anonymity using bitcoin mixers. They mix transactions from different addresses, masking the sender and receiver and breaking one large transaction into many small ones. But they do not give a 100% guarantee of anonymity.

What now?

First of all, recognize that sooner or later everyone is found on the darknet, and cryptocurrencies are not 100% anonymous. Secondly, do not do what you later regret. Thirdly, do not connect life in the darknet with life outside the closed network. For example, through the same usernames and passwords.

To calculate people on the darknet, they use malicious scripts that are embedded in the site code, track bitcoin transactions, and hack accounts on dark platforms. But most often they help commonplace methods of social engineering .

Friends, neighbors and acquaintances rent out, fake sellers and buyers work, forum posts are under nicknames from the darknet, accident and carelessness lead to prison sentences.

It’s better not to go to the dark, but if you go, then know: if anything, you can be found.

How darknet people calculate. Tor won't help you

Ksenia Shestakova | May 18 at 7:00

Do you think that it is impossible to find a person in the darknet, because you cannot "punch him by IP"? No matter how!

We tell how people are calculated in the dark segment of the Internet.

Immediately to the main thing: it is impossible to completely hide in the darknet

Darknet teeming with offers of illegal deals and those wishing to participate in them. It’s very stupid to think that law enforcement is ignoring him.

Working on the darknet via Tor, sellers of weapons, drugs, and other forbidden things hide their identities. But the same right appears with buyers. As a result, the seller does not know with whom he is trading. However, buyers are not safe from shell sellers.

Police often satisfied with “test purchases” . Representatives of law enforcement agencies enter into trust in sellers, make several orders, offer to meet.

Further pure methods of social engineering, viewing records from cameras of delivery services, etc., catching “on the hot”. And no high technology. Anyone can surrender - supposedly a friend, neighbor, colleague, dissatisfied ex.

You don’t have to go far for examples. Founder of the largest darknet site Silk road caught because of his forgetfulness. Ross Ulbricht hid and encrypted perfectly, but once used the same nickname as in the old forums, where he previously posted a vacancy in search of an employee for another project.

And that’s it. Ulbricht was arrested in the library, where he was sitting with a laptop on Silk Road under an administrator account. We also calculated the package with nine forged documents that Ulbricht planned to use to rent servers for Silk Road, and established his place of residence.

They gave 2 life sentences, as well as 20, 15 and 5 years for separate episodes. At that time he was 31 years old, and now his life outside the prison is over.

Okay, but there is Tor! Isn't he anonymous?

Fact for the seed: in the fall of 2016, the Swedish police, together with colleagues from other countries, conducted the international operation "Titan". Result? Caught 3,000 drug buyers on the Tor network.

Here's another example, stretching your brain. There were 403 solutions with the word “Tor” inside in the database of the Federal Justice Department. Coincidence?

And here is an excerpt from the decision in the case in which a resident of Saratov wanted to buy cocaine on the darknet for bitcoins. We sent the parcel by Russian Post:

The result of the transaction is 5 years and 1 month in a colony for 4.53 g of cocaine. There you have protected Tor with a darknet.

The reality is that Tor only hides user activity within its network. As soon as any “tail” of communications creeps out of these limits, it becomes a gaping evidence, which leads to the unraveling of the aforementioned criminal cases.

In other words, most often darknet hunters are caught on external activity . Which begins in Tor and ends in the real world.

But other privacy threats await Darknet users.

1. Hacking accounts on darknet sites

Hacking an account on a darknet site is easier on average than on sites like e-Bay or Amazon. Hackers (both white and black) take advantage of this. They gain control over the account and for some time work on behalf of its previous owner.

He may not even have time to warn anyone, because messages sent from the "left" account on the darknet look especially suspicious. And other communication channels in this area are used infrequently.

In addition, after hacking the account, the hacker gets access to the old correspondence of the owner. So installing passphrases or asking for facts from previous communication does not save.

Actually, user identity is stolen and a lot can be done on her behalf.

The joke is that the real owner of the account is not able to prove anything without deanonymization. He will not show a personal photo, phone number or profiles on social networks.

2. Download viruses and malware scripts

Darknet sites can infect viruses. Why not? They are no different from regular websites. For example, a malicious script will allow you to find out the user's real IP address or intercept his traffic without hacking an account.

The advantage of site infection is the massive attack. If accounts are usually broken one at a time, then here you can immediately get all the traffic or IP addresses of users who visited the site in a certain period of time.

Well, then you can at a calm pace to reveal personalities, initiate proceedings and close offenders, as if nothing had happened.

3. Cryptocurrency transactions are transparent

It's time to dispel the myth of the anonymity of bitcoin and many other cryptocurrencies. In the Bitcoin blockchain, you can track every transaction down to the genesis block (the very first block in the chain). So, if you know the Bitcoin address of the seller, you can see all the transactions that were made from him.

Accordingly, the second side of the transaction can be calculated. Addresses are sometimes simple enough to google to reveal a connection between them and real people outside the darknet.

By the way, an employee of the US Secret Service, who participated in the investigation of Silk Road, was calculated after the theft of 13 thousand bitcoins (approximately $ 108 million at today's exchange rate). He brought cue ball to the exchange from his wallet to transfer to traditional money. According to the exchange and a credit card, they found him.

You can increase the level of transaction anonymity using bitcoin mixers. They mix transactions from different addresses, masking the sender and receiver and breaking one large transaction into many small ones. But they do not give a 100% guarantee of anonymity.

What now?

First of all, recognize that sooner or later everyone is found on the darknet, and cryptocurrencies are not 100% anonymous. Secondly, do not do what you later regret. Thirdly, do not connect life in the darknet with life outside the closed network. For example, through the same usernames and passwords.

To calculate people on the darknet, they use malicious scripts that are embedded in the site code, track bitcoin transactions, and hack accounts on dark platforms. But most often they help commonplace methods of social engineering .

Friends, neighbors and acquaintances rent out, fake sellers and buyers work, forum posts are under nicknames from the darknet, accident and carelessness lead to prison sentences.

It’s better not to go to the dark, but if you go, then know: if anything, you can be found.

How darknet people calculate. Tor won't help you

Original message

Original message

Как вычисляют людей в даркнете. Tor вам не поможет

Ксения Шестакова | 18 мая в 7:00

Думаете, что в даркнете невозможно найти человека, потому что нельзя «пробить его по IP»? Как бы ни так!

Рассказываем, как вычисляют людей в тёмном сегменте интернета.

Сразу к главному: невозможно совсем спрятаться в даркнете

Даркнет кишит предложениями противозаконных сделок и желающими в них поучаствовать. Очень глупо считать, что правоохранительные органы его игнорируют.

Работая в даркнете через Tor, продавцы оружия, препаратов и прочей «запрещенки» скрывают свою личность. Но то же право появляется у покупателей. В результате продавец не знает, с кем торгует. Впрочем, и покупатели не застрахованы от подставных продавцов.

Полиция часто устраивает «контрольные закупки». Представители правоохранительных органов входят в доверие к продавцам, делают несколько заказов, предлагают встретиться.

Дальше чистые методы социальной инженерии, просмотр записей с камер служб доставки и т.п., ловля «на горячем». И никаких высоких технологий. Сдать может кто угодно – якобы друг, сосед, коллега, недовольная бывшая.

За примерами далеко ходить не надо. Основатель крупнейшей даркнет-площадки Silk Road попался из-за своей забывчивости. Росс Ульбрихт прекрасно скрывался и шифровался, но однажды использовал тот же ник, что и на старых форумах, где ранее разместил вакансию в поисках сотрудника на другой проект.

И всё. Ульбрихта арестовали в библиотеке, где он сидел с ноутбука на Silk Road под аккаунтом администратора. Также вычислили посылку с девятью поддельными документами, которые Ульбрихт планировал использовать длч аренды серверов для Silk Road, и установили его место жительства.

Дали 2 пожизненных срока, а также 20, 15 и 5 лет за отдельные эпизоды. На тот момент ему был 31 год, и теперь его жизнь вне тюрьмы завершена.

Окей, но ведь есть Tor! Разве он не анонимен?

Факт для затравки: осенью 2016 года полиция Швеции совместно с коллегами из других стран провела международную операцию «Титан». Результат? Поймано 3000 покупателей наркотиков в сети Tor.

Вот вам ещё пример, размять мозг. В базе «Росправосудия» нашлось 403 решения со словом «Tor» внутри. Совпадение?

А вот выдержка из решения по делу, в котором житель Саратова хотел купить в даркнете кокаин за биткоины. Отправили посылку «Почтой России»:

Результат сделки – 5 лет и 1 месяц колонии за 4,53 г кокаина. Вот вам и защищенные Tor с даркнетом.

Реальность такова, что Tor лишь скрывает активность пользователя внутри своей сети. Как только любой «хвост» коммуникаций выползает за эти пределы, он становится зияющей уликой, которая и приводит к распутыванию вышеупомянутых уголовных дел.

Иными словами, чаще всего даркнетчиков ловят на внешней активности. Которая начинается в Tor и заканчивается в реальном мире.

Но пользователя даркнета поджидают и другие угрозы конфиденциальности.

1. Взлом аккаунтов на сайтах даркнета

Взломать аккаунт на сайте в даркнете в среднем проще, чем на площадках вроде e-Bay или Amazon. Хакеры (и белые, и черные) пользуются этим. Они получают контроль над аккаунтом и некоторое время работают от имени его прежнего владельца.

Тот даже может не успеть никого предупредить, ведь сообщения, отправленные с «левого» аккаунта, в даркнете смотрятся особенно подозрительно. А другие каналы связи в этой сфере используются нечасто.

К тому же после взлома аккаунта хакер получает доступ к старой переписке владельца. Так что установка кодовых фраз или просьба привести факты из прежнего общения не спасает.

Фактически, крадётся личность пользователя, и от её лица можно наделать многое.

Шутка в том, что реальный владелец аккаунта не способен ничего доказать без деанонимизации. Не покажет же он личную фотку, номер телефона или профили в соцсетях.

2. Загрузка вирусов и вредоносных скриптов

Сайты даркнета могут заражать вирусами. Почему бы и нет? Они ничем особо не отличаются от обычных веб-сайтов. Например, вредоносный скрипт позволит узнать реальный IP-адрес пользователя или перехватить его трафик без взлома аккаунта.

Преимущество заражения сайтов – массовость атаки. Если аккаунты обычно ломают по одному, то здесь можно получить сразу весь трафик или IP-адреса пользователей, заходивших на сайт в определённый промежуток времени.

Ну а дальше можно в спокойном темпе раскрыть личности, возбудить дело и закрыть нарушителей закона, как ни в чём не бывало.

3. Криптовалютные транзакции прозрачны

Пора развеять миф об анонимности биткоина и многих других криптовалют. В блокчейне биткоина можно отследить каждую транзакцию вплоть до генезис-блока (самого первого блока в цепи). А значит, если знать биткоин-адрес продавца, можно увидеть все транзакции, которые с него совершались.

Соответственно, и вторую сторону сделки можно вычислить. Адреса порой достаточно просто загуглить, чтобы выявить связь между ними и реальными людьми вне даркнета.

К слову, сотрудника Секретной службы США, который участвовал в расследовании Silk Road, вычислили после кражи 13 тыс. биткоинов (примерно 108 млн долларов по сегодняшнему курсу). Он вывел битки на биржу со своего кошелька, чтобы перевести в традиционные деньги. По данным биржи и кредитной карты его и нашли.

Повысить уровень анонимности транзакций можно, используя биткоин-миксеры. Они смешивают транзакции с разных адресов, маскируя отправителя и получателя и разбивая одну крупную транзакцию на множество мелких. Но 100% гарантии анонимности они не дают.

Что теперь делать?

Прежде всего, признать, что в даркнете рано или поздно находят всех, а криптовалюты не анонимны на 100%. Во-вторых, не делать того, о чём потом придётся жалеть. В-третьих, не связывать жизнь в даркнете с жизнью вне закрытой сети. Например, через одни и те же логины и пароли.

Для вычисления людей в даркнете используют вредоносные скрипты, которые встраивают в код сайта, отслеживание биткоин-транзакций, взлом аккаунтов на тёмных площадках. Но чаще всего помогают банальные методы социальной инженерии.

Сдают друзья, соседи и знакомые, работают подставные продавцы и покупатели, находятся посты на форумах под никами из даркнета, случайность и невнимательность приводит к тюремным срокам.

Лучше в даркнет не ходить, но если пойдёте, то знайте: если что, вас можно найти.

Как вычисляют людей в даркнете. Tor вам не поможет

Ксения Шестакова | 18 мая в 7:00

Думаете, что в даркнете невозможно найти человека, потому что нельзя «пробить его по IP»? Как бы ни так!

Рассказываем, как вычисляют людей в тёмном сегменте интернета.

Сразу к главному: невозможно совсем спрятаться в даркнете

Даркнет кишит предложениями противозаконных сделок и желающими в них поучаствовать. Очень глупо считать, что правоохранительные органы его игнорируют.

Работая в даркнете через Tor, продавцы оружия, препаратов и прочей «запрещенки» скрывают свою личность. Но то же право появляется у покупателей. В результате продавец не знает, с кем торгует. Впрочем, и покупатели не застрахованы от подставных продавцов.

Полиция часто устраивает «контрольные закупки». Представители правоохранительных органов входят в доверие к продавцам, делают несколько заказов, предлагают встретиться.

Дальше чистые методы социальной инженерии, просмотр записей с камер служб доставки и т.п., ловля «на горячем». И никаких высоких технологий. Сдать может кто угодно – якобы друг, сосед, коллега, недовольная бывшая.

За примерами далеко ходить не надо. Основатель крупнейшей даркнет-площадки Silk Road попался из-за своей забывчивости. Росс Ульбрихт прекрасно скрывался и шифровался, но однажды использовал тот же ник, что и на старых форумах, где ранее разместил вакансию в поисках сотрудника на другой проект.

И всё. Ульбрихта арестовали в библиотеке, где он сидел с ноутбука на Silk Road под аккаунтом администратора. Также вычислили посылку с девятью поддельными документами, которые Ульбрихт планировал использовать длч аренды серверов для Silk Road, и установили его место жительства.

Дали 2 пожизненных срока, а также 20, 15 и 5 лет за отдельные эпизоды. На тот момент ему был 31 год, и теперь его жизнь вне тюрьмы завершена.

Окей, но ведь есть Tor! Разве он не анонимен?

Факт для затравки: осенью 2016 года полиция Швеции совместно с коллегами из других стран провела международную операцию «Титан». Результат? Поймано 3000 покупателей наркотиков в сети Tor.

Вот вам ещё пример, размять мозг. В базе «Росправосудия» нашлось 403 решения со словом «Tor» внутри. Совпадение?

А вот выдержка из решения по делу, в котором житель Саратова хотел купить в даркнете кокаин за биткоины. Отправили посылку «Почтой России»:

Результат сделки – 5 лет и 1 месяц колонии за 4,53 г кокаина. Вот вам и защищенные Tor с даркнетом.

Реальность такова, что Tor лишь скрывает активность пользователя внутри своей сети. Как только любой «хвост» коммуникаций выползает за эти пределы, он становится зияющей уликой, которая и приводит к распутыванию вышеупомянутых уголовных дел.

Иными словами, чаще всего даркнетчиков ловят на внешней активности. Которая начинается в Tor и заканчивается в реальном мире.

Но пользователя даркнета поджидают и другие угрозы конфиденциальности.

1. Взлом аккаунтов на сайтах даркнета

Взломать аккаунт на сайте в даркнете в среднем проще, чем на площадках вроде e-Bay или Amazon. Хакеры (и белые, и черные) пользуются этим. Они получают контроль над аккаунтом и некоторое время работают от имени его прежнего владельца.

Тот даже может не успеть никого предупредить, ведь сообщения, отправленные с «левого» аккаунта, в даркнете смотрятся особенно подозрительно. А другие каналы связи в этой сфере используются нечасто.

К тому же после взлома аккаунта хакер получает доступ к старой переписке владельца. Так что установка кодовых фраз или просьба привести факты из прежнего общения не спасает.

Фактически, крадётся личность пользователя, и от её лица можно наделать многое.

Шутка в том, что реальный владелец аккаунта не способен ничего доказать без деанонимизации. Не покажет же он личную фотку, номер телефона или профили в соцсетях.

2. Загрузка вирусов и вредоносных скриптов

Сайты даркнета могут заражать вирусами. Почему бы и нет? Они ничем особо не отличаются от обычных веб-сайтов. Например, вредоносный скрипт позволит узнать реальный IP-адрес пользователя или перехватить его трафик без взлома аккаунта.

Преимущество заражения сайтов – массовость атаки. Если аккаунты обычно ломают по одному, то здесь можно получить сразу весь трафик или IP-адреса пользователей, заходивших на сайт в определённый промежуток времени.

Ну а дальше можно в спокойном темпе раскрыть личности, возбудить дело и закрыть нарушителей закона, как ни в чём не бывало.

3. Криптовалютные транзакции прозрачны

Пора развеять миф об анонимности биткоина и многих других криптовалют. В блокчейне биткоина можно отследить каждую транзакцию вплоть до генезис-блока (самого первого блока в цепи). А значит, если знать биткоин-адрес продавца, можно увидеть все транзакции, которые с него совершались.

Соответственно, и вторую сторону сделки можно вычислить. Адреса порой достаточно просто загуглить, чтобы выявить связь между ними и реальными людьми вне даркнета.

К слову, сотрудника Секретной службы США, который участвовал в расследовании Silk Road, вычислили после кражи 13 тыс. биткоинов (примерно 108 млн долларов по сегодняшнему курсу). Он вывел битки на биржу со своего кошелька, чтобы перевести в традиционные деньги. По данным биржи и кредитной карты его и нашли.

Повысить уровень анонимности транзакций можно, используя биткоин-миксеры. Они смешивают транзакции с разных адресов, маскируя отправителя и получателя и разбивая одну крупную транзакцию на множество мелких. Но 100% гарантии анонимности они не дают.

Что теперь делать?

Прежде всего, признать, что в даркнете рано или поздно находят всех, а криптовалюты не анонимны на 100%. Во-вторых, не делать того, о чём потом придётся жалеть. В-третьих, не связывать жизнь в даркнете с жизнью вне закрытой сети. Например, через одни и те же логины и пароли.

Для вычисления людей в даркнете используют вредоносные скрипты, которые встраивают в код сайта, отслеживание биткоин-транзакций, взлом аккаунтов на тёмных площадках. Но чаще всего помогают банальные методы социальной инженерии.

Сдают друзья, соседи и знакомые, работают подставные продавцы и покупатели, находятся посты на форумах под никами из даркнета, случайность и невнимательность приводит к тюремным срокам.

Лучше в даркнет не ходить, но если пойдёте, то знайте: если что, вас можно найти.

Как вычисляют людей в даркнете. Tor вам не поможет