- Katılım

- 1 Haz 2014

- Mesajlar

- 284

- Tepkime puanı

- 263

- Puanları

- 63

Total surveillance on the Internet - how you are being watched and how to put an end to it.

In 1993, the New Yorker magazine published a famous cartoon about a dog at a computer. “On the Internet, no one knows that you are a dog,” the signature said. After more than twenty years, things are exactly the opposite. On today's Internet, any dog knows who you are - and sometimes even better than you.

For example.

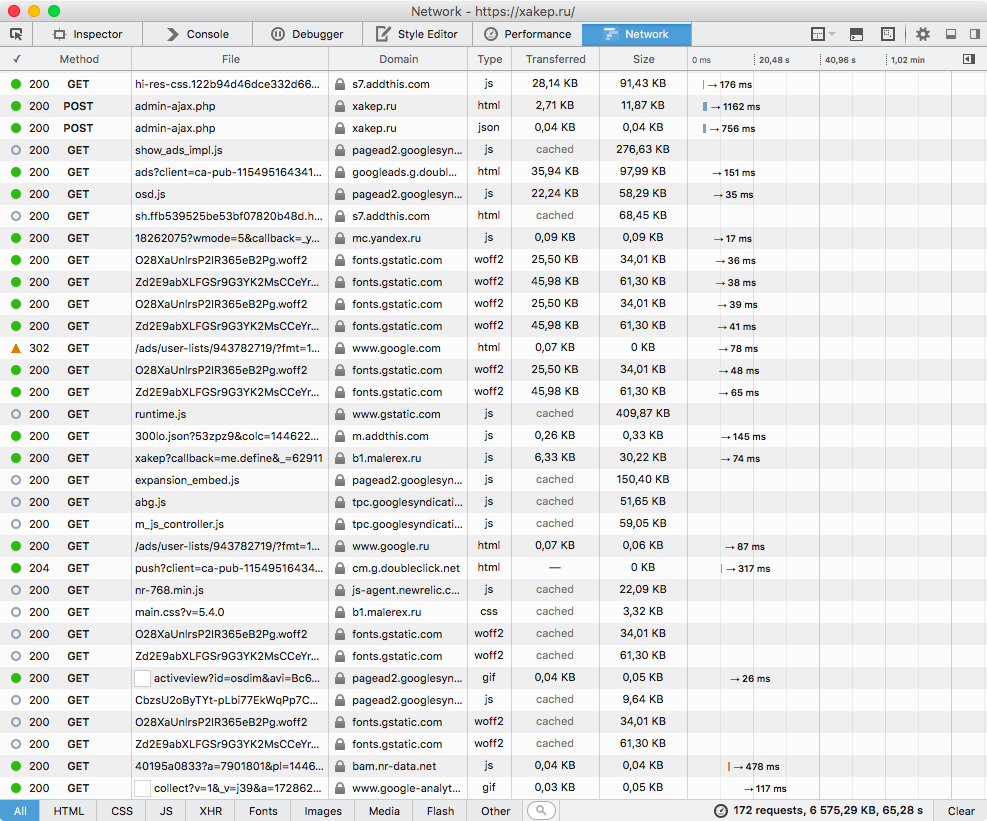

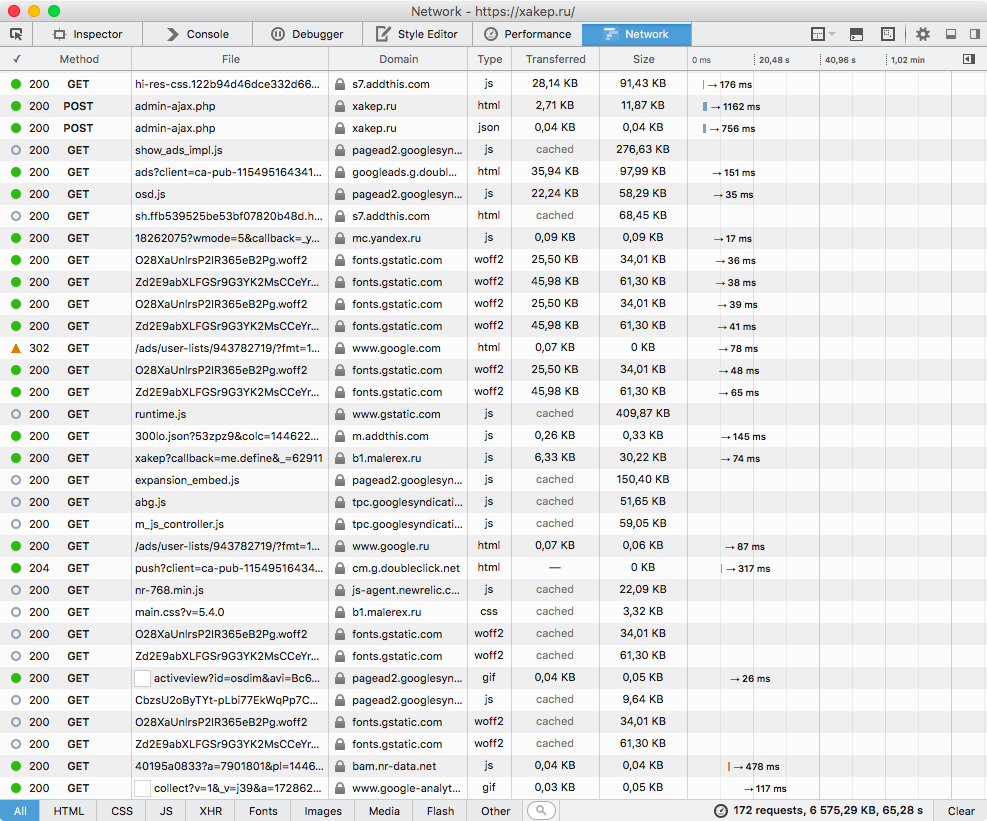

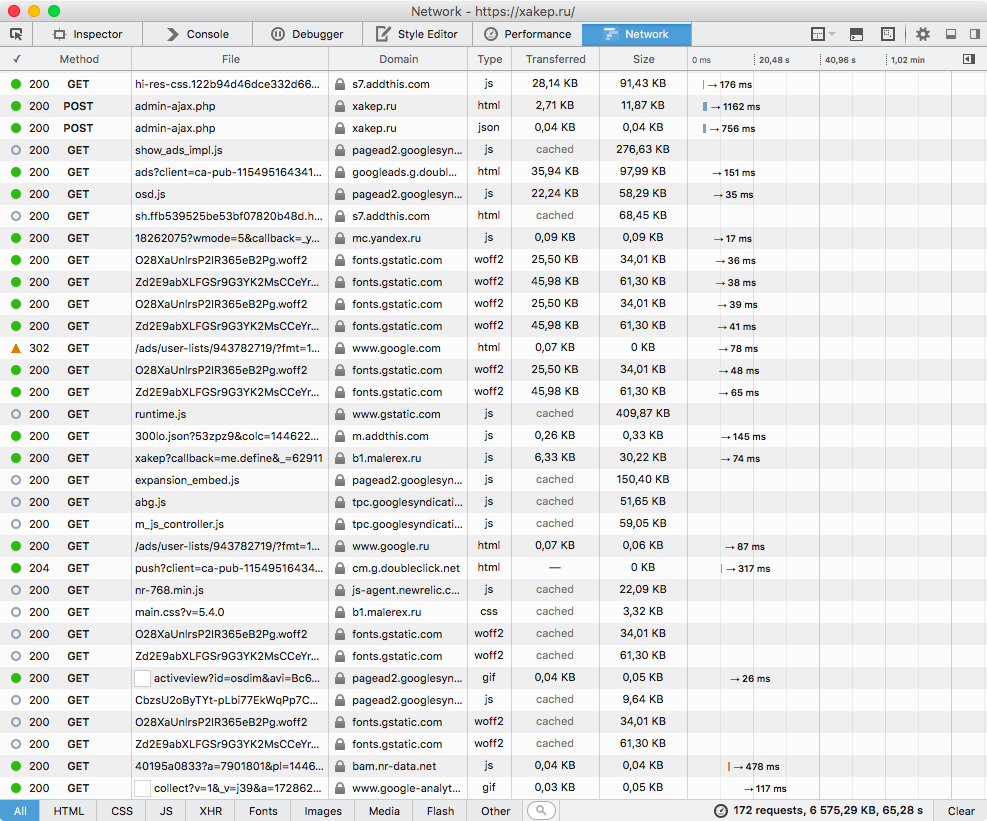

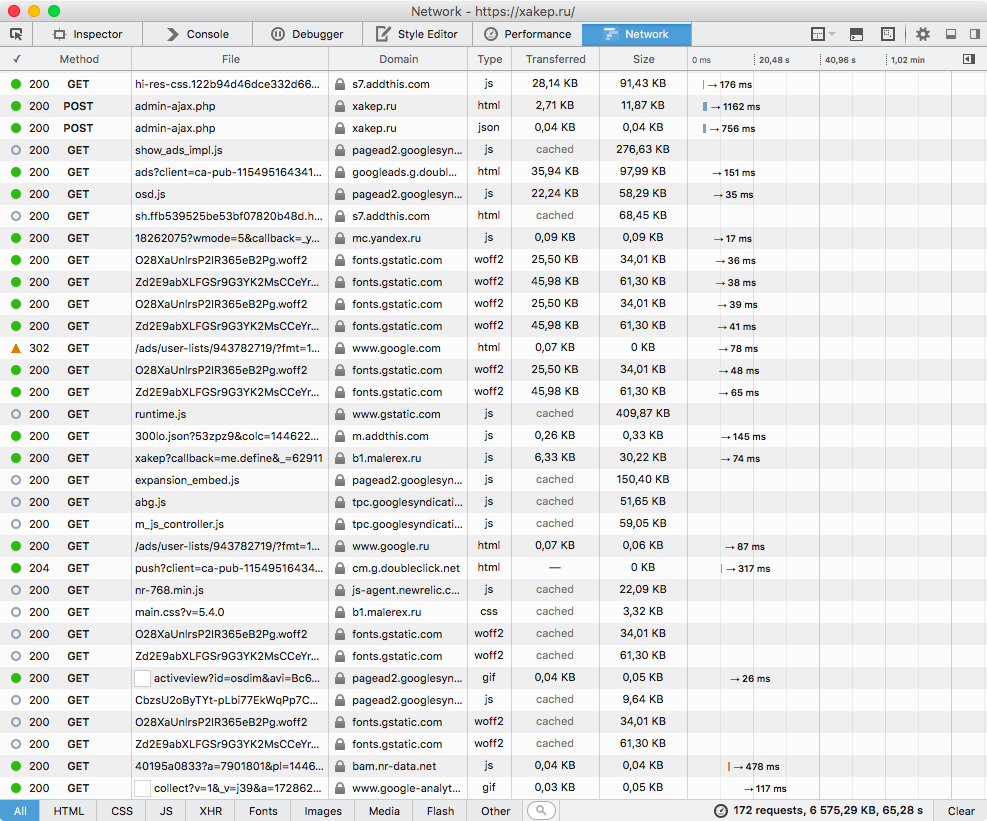

To verify this, just turn on the developer tools built into Chrome or Firefox. According to them, when loading the main page xakep.ru browser makes 170 requests. More than half of these requests have no relation to documents located on the servers of the Hacker site. Instead, they lead to 27 different domains belonging to several foreign companies. It is these requests that eat up 90% of the time when loading the site.

What are these domains? Ad networks, several web analytics systems, social networks, a payment service, an Amazon cloud and a couple of marketing widgets. A similar set, and often even more extensive, is available on any commercial site. A side effect of this is that your visits to xakep.ru are no secret. Not only do we know about them (this goes without saying), but also the owners of these 27 domains.

Many of them do not just know. They are watching you with the utmost interest. See the banner? It is downloaded from the Doubleclick server, a large ad network owned by Google. With his help, Google found out that you visited xakep.ru. If there wasn’t a banner, he would have found another way. The same data can be extracted using the Google Analytics tracker or through AdSense, by accessing fonts from Google Fonts or jQuery on Google’s CDN. At least some clue can be found on a significant proportion of pages on the Internet.

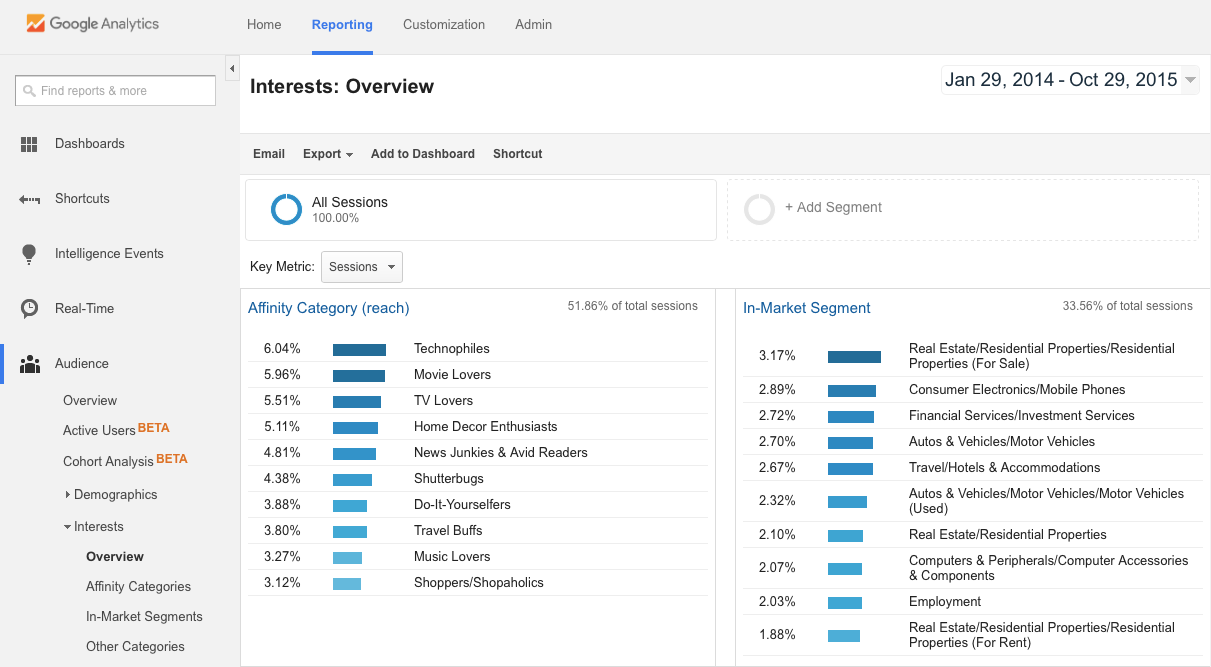

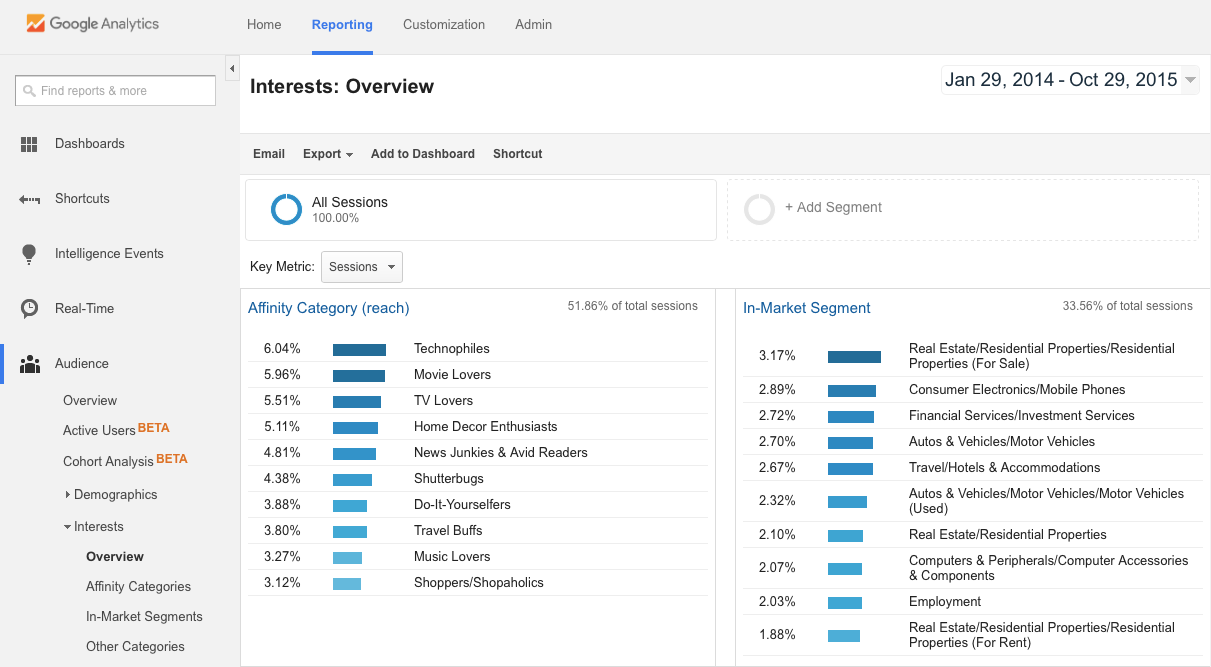

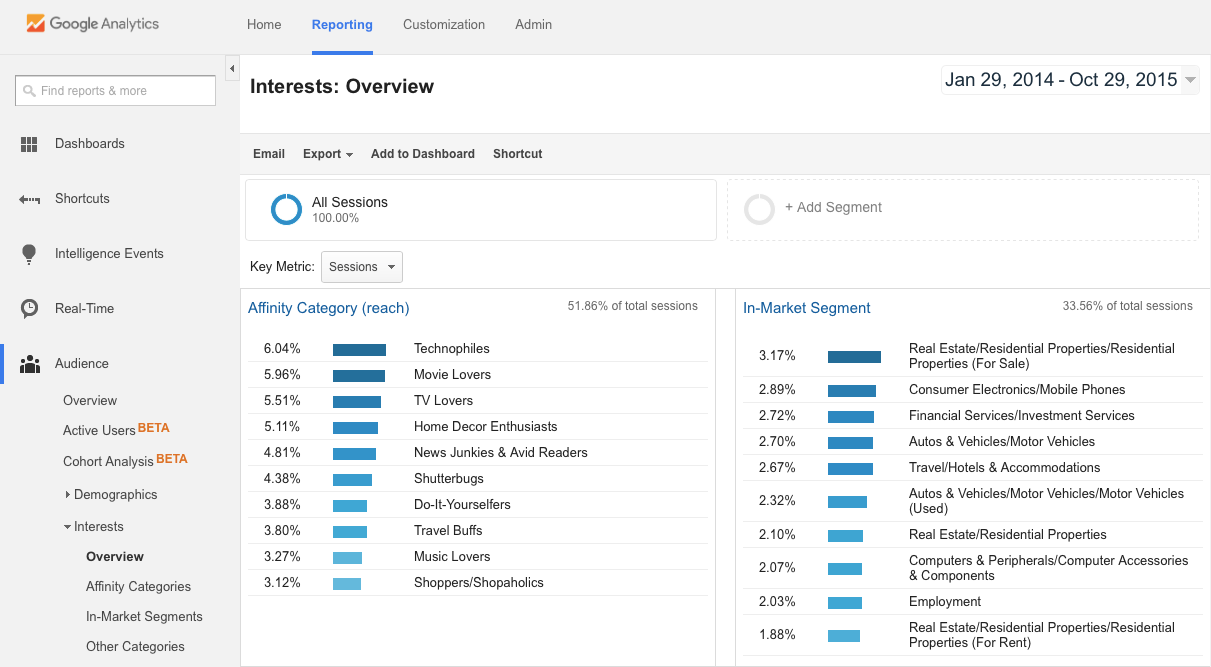

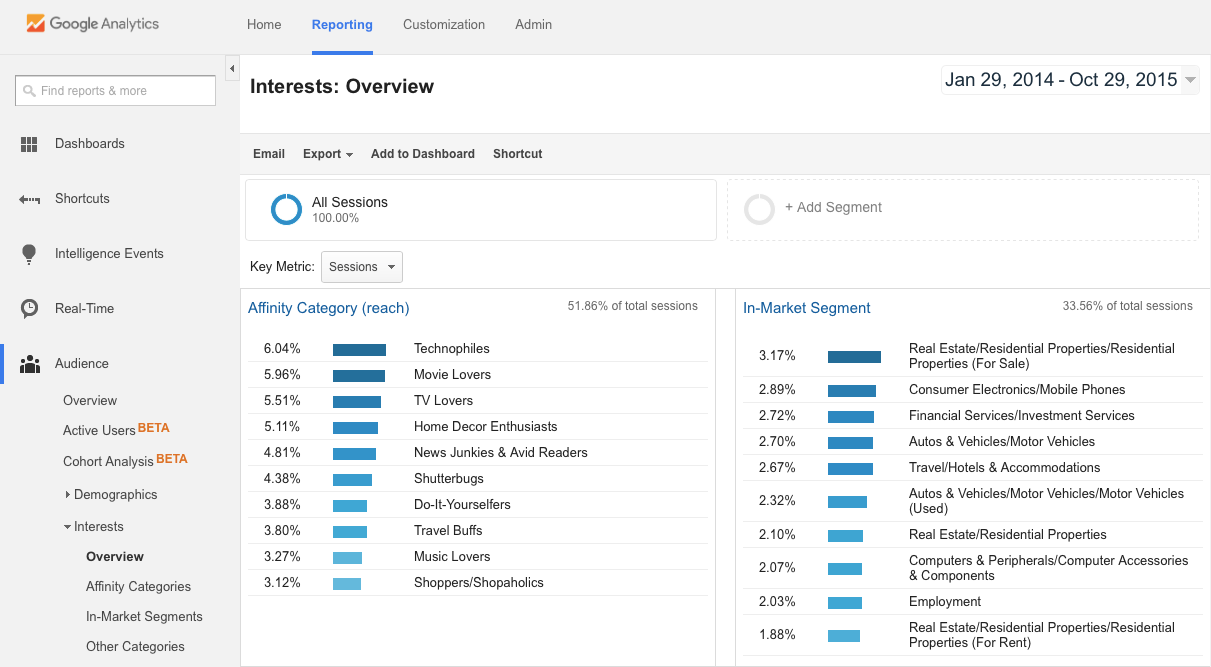

An analysis of the user's history of movements on the Internet helps Google to determine with good accuracy his interests, gender, age, wealth, marital status and even health status.

This is necessary in order to more accurately select ads. Even a slight increase in targeting accuracy across Google is billions of dollars, but other uses are possible. According to documents released by Edward Snowden, US and British intelligence services intercepted Google trackers to identify suspects.

Pdf ), but it's hard to influence them - the perfect combination for tracking.

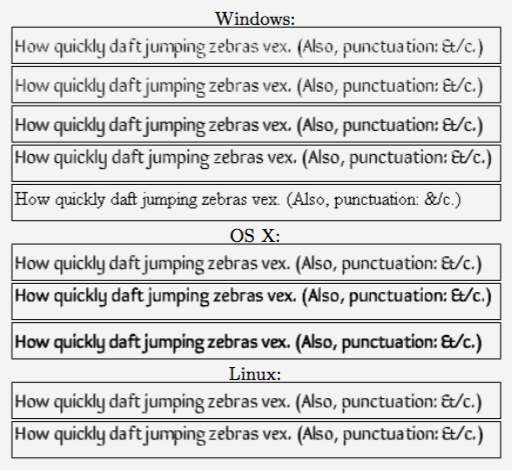

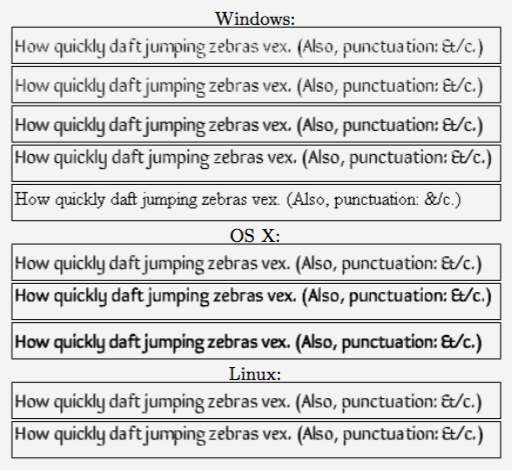

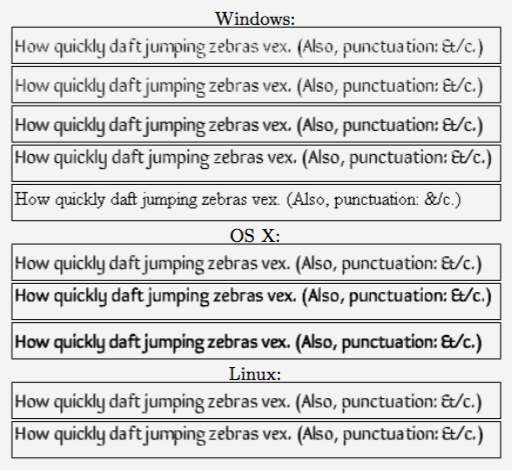

Another fingerprinting method analyzes the history of visits.

Researchers have shown that information about visits to 500 sites from a predetermined set allows you to accurately identify about 70% of users, and if the history contains social networks, it can be not just about identification, but also about deanonymization.

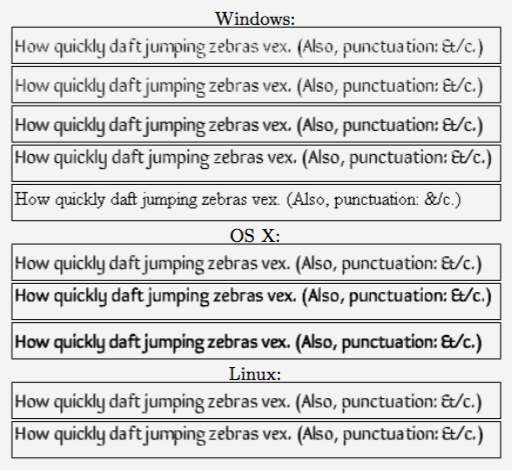

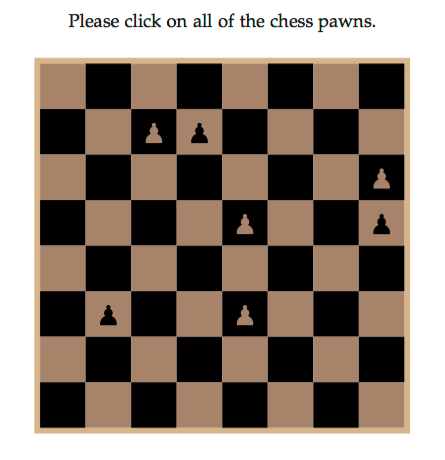

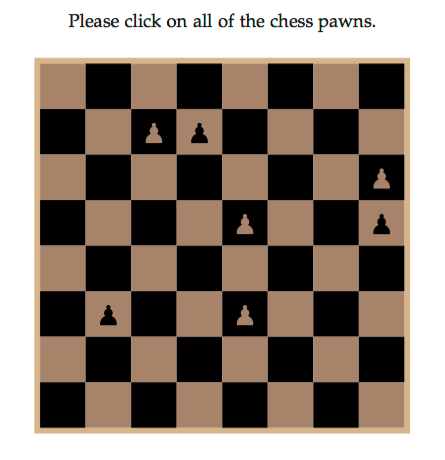

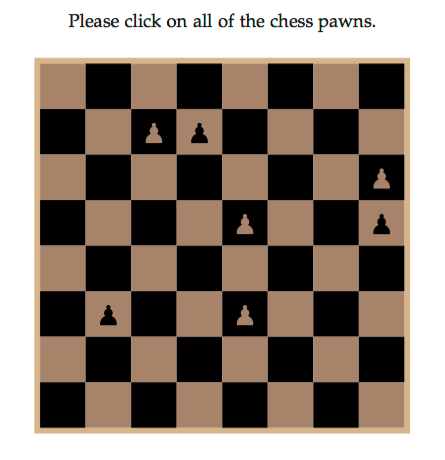

To determine whether a user has visited a particular site, there are tricks. For example, you can try to download a document from the desired site. By the speed of the recall, it will be clear whether it is in the cache or not. You can take advantage of the fact that links to visited sites are displayed in a different color. To find out the color, the same canvas will do. There is, however, a more interesting option: the links can easily be disguised as captcha. Then the user will give out all the necessary information. This method is especially useful when JavaScript is disabled.

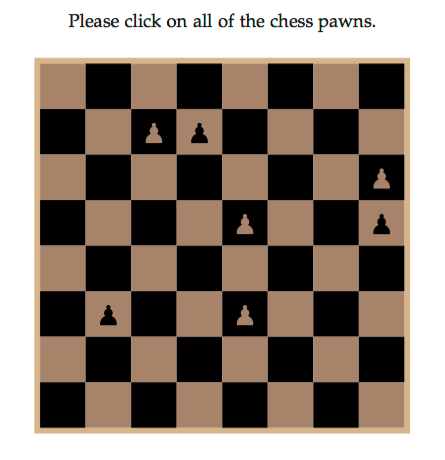

How to mask links as captcha? Due to the different design of visited and unvisited links. Researchers at Carnegie Mellon University, who proposed this method of extracting history in 2011, list several possibilities. Firstly, you can make each link a separate word and use CSS to hide the visited links. Now you need to ask the user to enter the text that he sees. From the missing words, it is easy to determine which sites it has already been to. Another version of captcha is an image of a chessboard on which pawns are placed.

Each pawn is again a link, and the links viewed are made invisible. The user must click each pawn. Pawns that he didn’t click on correspond to links leading to visited sites.

DIY foil hat.

Even a cursory listing of tracking methods is enough to catch common motives. The first is Flash. Its disappearance will save immediately both the LSO and the leak of information about the device, which simplifies fingerprinting. To prevent the identifier from being stored in HTML5 Local Storage and others like that, you need to either get rid of JavaScript or disable cookies.

Both are not a painless process at all.

The lack of cookies and JavaScript not only makes it impossible to use modern web applications. Often it breaks completely harmless sites. Suffering is inevitable, and it will only get worse.

Deal with methods that use cache? This is a disastrous business. You can still hide from Etag and Last-Modified behind a proxy rewriting HTTP requests, but that's all. There is no escape from redirect cache. From the HSTS cache, too, and this, by the way, is correct - its absence makes the browser vulnerable to attacks like MITM. Removing the cache often is the only way out, but it is also far from ideal.

Fingerprinting is even more fun.

Fighting trackers makes you more vulnerable to fingerprinting. Deleted Flash? Well, now you're a white crow. You are less than a percent, and you can’t come up with a more unique sign. With the same success, you can hide on the city street with the help of a false beard, dark glasses and a big hat. This is not a disguise, but an effective way to attract attention to your person. Put Tor again, and there will be a kit!

It is hardly worth counting on a complete victory over the trackers, but you can still create the illusion of invisibility.

To begin with, we will stipulate the choice of browser.

Tracker blocker Firefox takes the blacklist from Disconnect - a popular tool for blocking trackers, which exists as a browser add-on and application for all popular platforms. The obvious disadvantage of Disconnect is that it knows best the trackers that are popular abroad. Garbage from Russia flows through it, as if through a sieve.

With the popular Disconnect alternative, the Ghostery add-on, is also not easy. It effectively removes trackers, and then sells information about its users to the very advertisers who put them. In theory, you can refuse to sell your data, but in practice - what paranoia will these excuses convince? Either applications that trade data, or the fight against surveillance - you need to choose one thing.

A good reputation is used by the ad blocker and trackers uBlock Origin. It allows you to subscribe to many blacklists of various origins and purposes, including to block ads, trackers, buttons on social networks and malicious code. They can replace both Adblock Plus and Ghostery.

Using addon RequestPolicy Continued you can tighten the nuts even more. It prohibits any requests to other domains if the user has not previously whitelisted them. Addon [DLMURL="https://addons.mozilla.org/en-US/firefox/addon/self-destructing-cookies/"] Self-Destructing Cookies [/ DLMURL] destroys cookies and contents of local storage after the session ends. Finally good old NoScript blocks execution of JavaScript, Flash and Java and includes only at the request of the user.

Having completed the recommendations listed in the last paragraph, it is worth thinking about life. What will be the next step? They will find you anyway, so it’s better not to hesitate. Run into the taiga, away from NoScript and Flash. Firefox and add-ons are half measures and self-deception. Against the Internet, an ax and wire cutters will help; against fingerprinting, sandpaper. Good luck

Source: @departamentK

In 1993, the New Yorker magazine published a famous cartoon about a dog at a computer. “On the Internet, no one knows that you are a dog,” the signature said. After more than twenty years, things are exactly the opposite. On today's Internet, any dog knows who you are - and sometimes even better than you.

For example.

To verify this, just turn on the developer tools built into Chrome or Firefox. According to them, when loading the main page xakep.ru browser makes 170 requests. More than half of these requests have no relation to documents located on the servers of the Hacker site. Instead, they lead to 27 different domains belonging to several foreign companies. It is these requests that eat up 90% of the time when loading the site.

What are these domains? Ad networks, several web analytics systems, social networks, a payment service, an Amazon cloud and a couple of marketing widgets. A similar set, and often even more extensive, is available on any commercial site. A side effect of this is that your visits to xakep.ru are no secret. Not only do we know about them (this goes without saying), but also the owners of these 27 domains.

Many of them do not just know. They are watching you with the utmost interest. See the banner? It is downloaded from the Doubleclick server, a large ad network owned by Google. With his help, Google found out that you visited xakep.ru. If there wasn’t a banner, he would have found another way. The same data can be extracted using the Google Analytics tracker or through AdSense, by accessing fonts from Google Fonts or jQuery on Google’s CDN. At least some clue can be found on a significant proportion of pages on the Internet.

An analysis of the user's history of movements on the Internet helps Google to determine with good accuracy his interests, gender, age, wealth, marital status and even health status.

This is necessary in order to more accurately select ads. Even a slight increase in targeting accuracy across Google is billions of dollars, but other uses are possible. According to documents released by Edward Snowden, US and British intelligence services intercepted Google trackers to identify suspects.

Pdf ), but it's hard to influence them - the perfect combination for tracking.

Another fingerprinting method analyzes the history of visits.

Researchers have shown that information about visits to 500 sites from a predetermined set allows you to accurately identify about 70% of users, and if the history contains social networks, it can be not just about identification, but also about deanonymization.

To determine whether a user has visited a particular site, there are tricks. For example, you can try to download a document from the desired site. By the speed of the recall, it will be clear whether it is in the cache or not. You can take advantage of the fact that links to visited sites are displayed in a different color. To find out the color, the same canvas will do. There is, however, a more interesting option: the links can easily be disguised as captcha. Then the user will give out all the necessary information. This method is especially useful when JavaScript is disabled.

How to mask links as captcha? Due to the different design of visited and unvisited links. Researchers at Carnegie Mellon University, who proposed this method of extracting history in 2011, list several possibilities. Firstly, you can make each link a separate word and use CSS to hide the visited links. Now you need to ask the user to enter the text that he sees. From the missing words, it is easy to determine which sites it has already been to. Another version of captcha is an image of a chessboard on which pawns are placed.

Each pawn is again a link, and the links viewed are made invisible. The user must click each pawn. Pawns that he didn’t click on correspond to links leading to visited sites.

DIY foil hat.

Even a cursory listing of tracking methods is enough to catch common motives. The first is Flash. Its disappearance will save immediately both the LSO and the leak of information about the device, which simplifies fingerprinting. To prevent the identifier from being stored in HTML5 Local Storage and others like that, you need to either get rid of JavaScript or disable cookies.

Both are not a painless process at all.

The lack of cookies and JavaScript not only makes it impossible to use modern web applications. Often it breaks completely harmless sites. Suffering is inevitable, and it will only get worse.

Deal with methods that use cache? This is a disastrous business. You can still hide from Etag and Last-Modified behind a proxy rewriting HTTP requests, but that's all. There is no escape from redirect cache. From the HSTS cache, too, and this, by the way, is correct - its absence makes the browser vulnerable to attacks like MITM. Removing the cache often is the only way out, but it is also far from ideal.

Fingerprinting is even more fun.

Fighting trackers makes you more vulnerable to fingerprinting. Deleted Flash? Well, now you're a white crow. You are less than a percent, and you can’t come up with a more unique sign. With the same success, you can hide on the city street with the help of a false beard, dark glasses and a big hat. This is not a disguise, but an effective way to attract attention to your person. Put Tor again, and there will be a kit!

It is hardly worth counting on a complete victory over the trackers, but you can still create the illusion of invisibility.

To begin with, we will stipulate the choice of browser.

- Apple Safari disappears immediately. It is unique in that it does not turn off cookies, local data stores and cache, even in incognito mode.

- Chrome is a good browser, but true paranoid should stay away from it. Google has never hidden that they collect and analyze information about users.

- Firefox remains. It is not without vicious connections with Google and even pings it during installation, but what is our choice?

Tracker blocker Firefox takes the blacklist from Disconnect - a popular tool for blocking trackers, which exists as a browser add-on and application for all popular platforms. The obvious disadvantage of Disconnect is that it knows best the trackers that are popular abroad. Garbage from Russia flows through it, as if through a sieve.

With the popular Disconnect alternative, the Ghostery add-on, is also not easy. It effectively removes trackers, and then sells information about its users to the very advertisers who put them. In theory, you can refuse to sell your data, but in practice - what paranoia will these excuses convince? Either applications that trade data, or the fight against surveillance - you need to choose one thing.

A good reputation is used by the ad blocker and trackers uBlock Origin. It allows you to subscribe to many blacklists of various origins and purposes, including to block ads, trackers, buttons on social networks and malicious code. They can replace both Adblock Plus and Ghostery.

Using addon RequestPolicy Continued you can tighten the nuts even more. It prohibits any requests to other domains if the user has not previously whitelisted them. Addon [DLMURL="https://addons.mozilla.org/en-US/firefox/addon/self-destructing-cookies/"] Self-Destructing Cookies [/ DLMURL] destroys cookies and contents of local storage after the session ends. Finally good old NoScript blocks execution of JavaScript, Flash and Java and includes only at the request of the user.

Having completed the recommendations listed in the last paragraph, it is worth thinking about life. What will be the next step? They will find you anyway, so it’s better not to hesitate. Run into the taiga, away from NoScript and Flash. Firefox and add-ons are half measures and self-deception. Against the Internet, an ax and wire cutters will help; against fingerprinting, sandpaper. Good luck

Source: @departamentK

Original message

Original message

Тотальная слежка в интернете — как за тобой следят и как положить этому конец.

В 1993 году журнал «Нью-Йоркер» напечатал знаменитую карикатуру про пса за компьютером. «В интернете никто не знает, что ты собака», — сообщала подпись. Спустя двадцать с лишним лет дела обстоят с точностью до наоборот. В сегодняшнем интернете любая собака знает, кто ты такой, — и порой даже лучше, чем ты сам.

На примере.

Чтобы убедиться в этом, достаточно включить встроенные в Chrome или Firefox инструменты разработчика. Согласно им, при загрузке главной страницы xakep.ru браузер совершает 170 запросов. Больше половины этих запросов не имеют ни малейшего отношения к документам, которые расположены на серверах сайта «Хакера». Вместо этого они ведут к 27 различным доменам, принадлежащим нескольким иностранным компаниям. Именно эти запросы съедают 90% времени при загрузке сайта.

Что это за домены? Рекламные сети, несколько систем веб-аналитики, социальные сети, платежный сервис, облако Amazon и пара маркетинговых виджетов. Похожий набор, и зачастую даже более обширный, имеется на любом коммерческом сайте. Побочный эффект этого заключается в том, что твои визиты на xakep.ru — никакой не секрет. О них знаем не только мы (это само собой), но и обладатели этих 27 доменов.

Многие из них не просто знают. Они наблюдают за тобой с самым пристальным интересом. Видишь баннер? Он загружен с сервера Doubleclick, крупной рекламной сети, которая принадлежит Google. С его помощью Гугл узнал, что ты побывал на xakep.ru. Если бы баннера не было, он нашел бы другой способ. Те же данные можно извлечь с помощью трекера Google Analytics или через AdSense, по обращению к шрифтам с Google Fonts или к jQuery на CDN Google. Хоть какая-то зацепка найдется на значительной доле страниц в интернете.

Анализ истории перемещений пользователя по интернету помогает Google с неплохой точностью определить его интересы, пол, возраст, достаток, семейное положение и даже состояние здоровья.

Это нужно для того, чтобы точнее подбирать рекламу. Даже незначительное увеличение точности таргетинга в масштабах Google — это миллиарды долларов, но возможны и другие применения. Согласно документам, которые опубликовал Эдвард Сноуден, американские и британские спецслужбы перехватывали трекеры Google для идентификации подозреваемых.

PDF), но на них трудно повлиять — идеальное сочетание для трекинга.

Еще один метод фингерпринтинга анализирует историю посещений.

Исследователи показали, что информация о посещении 500 сайтов из заранее определенного набора позволяет точно идентифицировать около 70% пользователей, причем в том случае, если в истории присутствуют социальные сети, речь может идти не просто об идентификации, но и о деанонимизации.

Чтобы определить, посещал ли пользователь тот или иной сайт, есть свои хитрости. Например, можно попытаться загрузить документ с нужного сайта. По скорости отзыва будет понятно, есть он в кеше или нет. Можно воспользоваться тем фактом, что ссылки на посещенные сайты отображаются другим цветом. Чтобы выяснить цвет, сгодится все тот же canvas. Есть, впрочем, вариант любопытнее: ссылки нетрудно замаскировать под капчу. Тогда пользователь сам выдаст все нужные сведения. Этот способ особенно полезен, когда JavaScript отключен.

Как замаскировать ссылки под капчу? За счет различного оформления посещенных и непосещенных ссылок. Исследователи из университета Карнеги — Меллон, которые в 2011 году предложили эту методику извлечения истории, перечисляют несколько возможностей. Во-первых, можно сделать каждую ссылку отдельным словом и при помощи CSS скрыть посещенные ссылки. Теперь нужно попросить пользователя ввести текст, который он видит. По пропущенным словам легко определить, на каких сайтах он уже был. Другой вариант капчи представляет собой изображение шахматной доски, на которой расставлены пешки.

Каждая пешка — это опять-таки ссылка, и просмотренные ссылки сделаны невидимыми. Пользователь должен кликнуть каждую пешку. Пешки, на которые он не кликнул, соответствуют ссылкам, ведущим на посещенные сайты.

Шапочка из фольги своими руками.

Даже беглого перечисления методов трекинга достаточно для того, чтобы уловить общие мотивы. Во-первых, Flash. Его исчезновение избавит сразу и от LSO, и от утечки сведений об устройстве, которая упрощает фингерпринтинг. Чтобы предотвратить хранение идентификатора в HTML5 Local Storage и иже с ним, нужно либо избавляться от JavaScript, либо запрещать куки.

И то и другое — совсем не безболезненный процесс.

Отсутствие кук и JavaScript не только делает невозможным использование современных веб-приложений. Нередко оно ломает совсем безобидные сайты. Страдания неизбежны, и дальше будет только хуже.

Бороться с методами, которые используют кеш? Это гиблое дело. От Etag и Last-Modified еще можно спрятаться за прокси, переписывающим HTTP-запросы, но и только. От кеша редиректов нет спасения. От кеша HSTS тоже, и это, к слову, правильно — его отсутствие делает браузер уязвимым для атак типа MITM. Частое удаление кеша — это, кажется, единственный выход, но и он далек от идеала.

С фингерпринтингом дело обстоит еще веселее.

Борьба с трекерами делает тебя уязвимее для фингерпринтинга. Удалил Flash? Что ж, теперь ты белая ворона. Вас таких меньше процента, и более уникального признака не придумать. С тем же успехом можно прятаться на улице города при помощи накладной бороды, темных очков и большой шляпы. Это не маскировка, а эффективный способ привлечения внимания к своей персоне. Еще Tor поставь, и будет комплект!

Рассчитывать на полную победу над трекерами вряд ли стоит, но создать иллюзию незаметности все же можно.

Для начала оговорим выбор браузера.

Блокировщик трекеров Firefox заимствует черный список у Disconnect — популярного средства блокировки трекеров, которое существует в виде браузерного аддона и приложения для всех популярных платформ. Очевидный недостаток Disconnect в том, что лучше всего он знает трекеры, которые популярны за границей. Мусор из России течет через него, как сквозь решето.

С популярной альтернативой Disconnect — аддоном Ghostery — тоже не все просто. Он эффективно удаляет трекеры, а затем продает информацию о своих пользователях тем самым рекламщикам, которые их ставят. В теории от продажи своих данных можно отказаться, но на практике — какого параноика убедят эти отговорки? Либо приложения, торгующие данными, либо борьба со слежкой — нужно выбрать что-то одно.

Неплохой репутацией пользуется блокировщик рекламы и трекеров uBlock Origin. Он позволяет подписаться на множество черных списков различного происхождения и назначения, в том числе для блокировки рекламы, трекеров, кнопок социальных сетей и вредоносного кода. Им можно заменить и Adblock Plus, и Ghostery.

С помощью аддона RequestPolicy Continued можно закрутить гайки еще сильнее. Он запрещает любые запросы к другим доменам, если пользователь заранее не внес их в белый список. Аддон [DLMURL="https://addons.mozilla.org/en-US/firefox/addon/self-destructing-cookies/"]Self-Destructing Cookies[/DLMURL] уничтожает куки и содержимое локальных хранилищ после завершения сессии. Наконец, старый добрый NoScript блокирует исполнение JavaScript, Flash и Java и включает только по просьбе пользователя.

Завершив выполнение рекомендаций, перечисленных в прошлом абзаце, стоит задуматься о жизни. Каким будет следующий шаг? Тебя все равно найдут, поэтому лучше не медлить. Беги в тайгу, подальше от NoScript и Flash. Firefox и аддоны — это полумеры и самообман. Против интернета помогут топор и кусачки, против фингерпринтинга — наждачная бумага. Удачи!

Источник: @departamentK

В 1993 году журнал «Нью-Йоркер» напечатал знаменитую карикатуру про пса за компьютером. «В интернете никто не знает, что ты собака», — сообщала подпись. Спустя двадцать с лишним лет дела обстоят с точностью до наоборот. В сегодняшнем интернете любая собака знает, кто ты такой, — и порой даже лучше, чем ты сам.

На примере.

Чтобы убедиться в этом, достаточно включить встроенные в Chrome или Firefox инструменты разработчика. Согласно им, при загрузке главной страницы xakep.ru браузер совершает 170 запросов. Больше половины этих запросов не имеют ни малейшего отношения к документам, которые расположены на серверах сайта «Хакера». Вместо этого они ведут к 27 различным доменам, принадлежащим нескольким иностранным компаниям. Именно эти запросы съедают 90% времени при загрузке сайта.

Что это за домены? Рекламные сети, несколько систем веб-аналитики, социальные сети, платежный сервис, облако Amazon и пара маркетинговых виджетов. Похожий набор, и зачастую даже более обширный, имеется на любом коммерческом сайте. Побочный эффект этого заключается в том, что твои визиты на xakep.ru — никакой не секрет. О них знаем не только мы (это само собой), но и обладатели этих 27 доменов.

Многие из них не просто знают. Они наблюдают за тобой с самым пристальным интересом. Видишь баннер? Он загружен с сервера Doubleclick, крупной рекламной сети, которая принадлежит Google. С его помощью Гугл узнал, что ты побывал на xakep.ru. Если бы баннера не было, он нашел бы другой способ. Те же данные можно извлечь с помощью трекера Google Analytics или через AdSense, по обращению к шрифтам с Google Fonts или к jQuery на CDN Google. Хоть какая-то зацепка найдется на значительной доле страниц в интернете.

Анализ истории перемещений пользователя по интернету помогает Google с неплохой точностью определить его интересы, пол, возраст, достаток, семейное положение и даже состояние здоровья.

Это нужно для того, чтобы точнее подбирать рекламу. Даже незначительное увеличение точности таргетинга в масштабах Google — это миллиарды долларов, но возможны и другие применения. Согласно документам, которые опубликовал Эдвард Сноуден, американские и британские спецслужбы перехватывали трекеры Google для идентификации подозреваемых.

PDF), но на них трудно повлиять — идеальное сочетание для трекинга.

Еще один метод фингерпринтинга анализирует историю посещений.

Исследователи показали, что информация о посещении 500 сайтов из заранее определенного набора позволяет точно идентифицировать около 70% пользователей, причем в том случае, если в истории присутствуют социальные сети, речь может идти не просто об идентификации, но и о деанонимизации.

Чтобы определить, посещал ли пользователь тот или иной сайт, есть свои хитрости. Например, можно попытаться загрузить документ с нужного сайта. По скорости отзыва будет понятно, есть он в кеше или нет. Можно воспользоваться тем фактом, что ссылки на посещенные сайты отображаются другим цветом. Чтобы выяснить цвет, сгодится все тот же canvas. Есть, впрочем, вариант любопытнее: ссылки нетрудно замаскировать под капчу. Тогда пользователь сам выдаст все нужные сведения. Этот способ особенно полезен, когда JavaScript отключен.

Как замаскировать ссылки под капчу? За счет различного оформления посещенных и непосещенных ссылок. Исследователи из университета Карнеги — Меллон, которые в 2011 году предложили эту методику извлечения истории, перечисляют несколько возможностей. Во-первых, можно сделать каждую ссылку отдельным словом и при помощи CSS скрыть посещенные ссылки. Теперь нужно попросить пользователя ввести текст, который он видит. По пропущенным словам легко определить, на каких сайтах он уже был. Другой вариант капчи представляет собой изображение шахматной доски, на которой расставлены пешки.

Каждая пешка — это опять-таки ссылка, и просмотренные ссылки сделаны невидимыми. Пользователь должен кликнуть каждую пешку. Пешки, на которые он не кликнул, соответствуют ссылкам, ведущим на посещенные сайты.

Шапочка из фольги своими руками.

Даже беглого перечисления методов трекинга достаточно для того, чтобы уловить общие мотивы. Во-первых, Flash. Его исчезновение избавит сразу и от LSO, и от утечки сведений об устройстве, которая упрощает фингерпринтинг. Чтобы предотвратить хранение идентификатора в HTML5 Local Storage и иже с ним, нужно либо избавляться от JavaScript, либо запрещать куки.

И то и другое — совсем не безболезненный процесс.

Отсутствие кук и JavaScript не только делает невозможным использование современных веб-приложений. Нередко оно ломает совсем безобидные сайты. Страдания неизбежны, и дальше будет только хуже.

Бороться с методами, которые используют кеш? Это гиблое дело. От Etag и Last-Modified еще можно спрятаться за прокси, переписывающим HTTP-запросы, но и только. От кеша редиректов нет спасения. От кеша HSTS тоже, и это, к слову, правильно — его отсутствие делает браузер уязвимым для атак типа MITM. Частое удаление кеша — это, кажется, единственный выход, но и он далек от идеала.

С фингерпринтингом дело обстоит еще веселее.

Борьба с трекерами делает тебя уязвимее для фингерпринтинга. Удалил Flash? Что ж, теперь ты белая ворона. Вас таких меньше процента, и более уникального признака не придумать. С тем же успехом можно прятаться на улице города при помощи накладной бороды, темных очков и большой шляпы. Это не маскировка, а эффективный способ привлечения внимания к своей персоне. Еще Tor поставь, и будет комплект!

Рассчитывать на полную победу над трекерами вряд ли стоит, но создать иллюзию незаметности все же можно.

Для начала оговорим выбор браузера.

- Эппловский Safari отпадает сразу. Он уникален тем, что не выключает куки, локальные хранилища данных и кеш даже в режиме инкогнито.

- Chrome — хороший браузер, но настоящему параноику следует держаться от него подальше. В Google никогда не скрывали, что собирают и анализируют информацию о пользователях.

- Остается Firefox. Он не лишен порочных связей с Google и даже пингует его при установке, но какой у нас выбор?

Блокировщик трекеров Firefox заимствует черный список у Disconnect — популярного средства блокировки трекеров, которое существует в виде браузерного аддона и приложения для всех популярных платформ. Очевидный недостаток Disconnect в том, что лучше всего он знает трекеры, которые популярны за границей. Мусор из России течет через него, как сквозь решето.

С популярной альтернативой Disconnect — аддоном Ghostery — тоже не все просто. Он эффективно удаляет трекеры, а затем продает информацию о своих пользователях тем самым рекламщикам, которые их ставят. В теории от продажи своих данных можно отказаться, но на практике — какого параноика убедят эти отговорки? Либо приложения, торгующие данными, либо борьба со слежкой — нужно выбрать что-то одно.

Неплохой репутацией пользуется блокировщик рекламы и трекеров uBlock Origin. Он позволяет подписаться на множество черных списков различного происхождения и назначения, в том числе для блокировки рекламы, трекеров, кнопок социальных сетей и вредоносного кода. Им можно заменить и Adblock Plus, и Ghostery.

С помощью аддона RequestPolicy Continued можно закрутить гайки еще сильнее. Он запрещает любые запросы к другим доменам, если пользователь заранее не внес их в белый список. Аддон [DLMURL="https://addons.mozilla.org/en-US/firefox/addon/self-destructing-cookies/"]Self-Destructing Cookies[/DLMURL] уничтожает куки и содержимое локальных хранилищ после завершения сессии. Наконец, старый добрый NoScript блокирует исполнение JavaScript, Flash и Java и включает только по просьбе пользователя.

Завершив выполнение рекомендаций, перечисленных в прошлом абзаце, стоит задуматься о жизни. Каким будет следующий шаг? Тебя все равно найдут, поэтому лучше не медлить. Беги в тайгу, подальше от NoScript и Flash. Firefox и аддоны — это полумеры и самообман. Против интернета помогут топор и кусачки, против фингерпринтинга — наждачная бумага. Удачи!

Источник: @departamentK

Moderatör tarafında düzenlendi: