- Katılım

- 12 Ara 2017

- Mesajlar

- 422

- Tepkime puanı

- 451

- Puanları

- 193

How to Prevent Your Hacker from Outsmarting: A Quick Guide to the Modern User

I am not a spy or politician, there is nothing important in my computer and phone. Do hackers really need me?

No one is likely to conduct special operations to steal your data. But their importance for attackers should not be underestimated. Banking application accounts and even Instagram with three hundred subscribers or your home Wi-Fi network - all this can become the target of attackers.

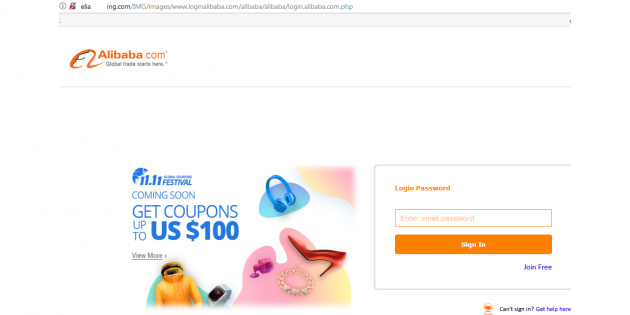

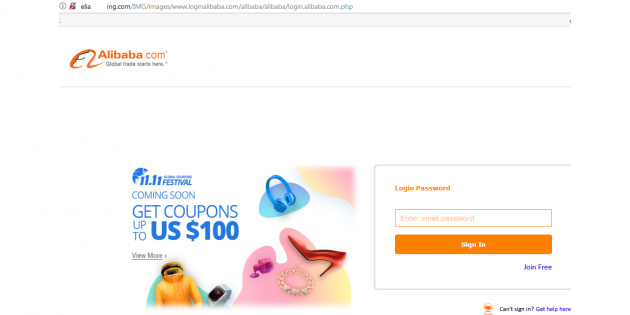

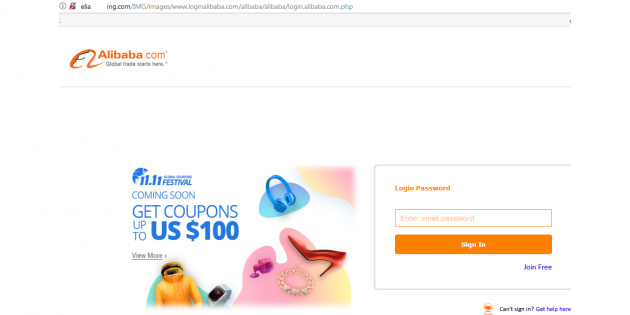

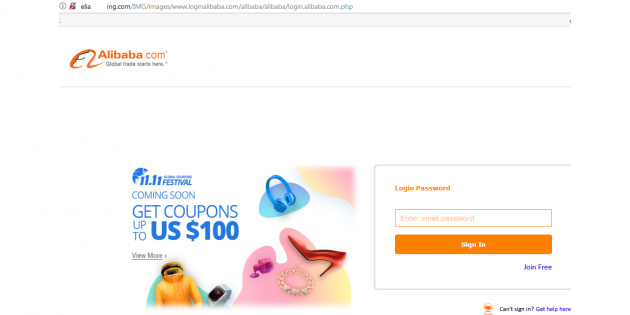

The so-called phishing links, which are disguised as real website addresses, are not only actively sent in spam messages, but also periodically appear in the top of search engine results. All in the hope that someone will definitely lead - give out payment data to hackers or download a malicious program.

Fake phishing page of a popular online store

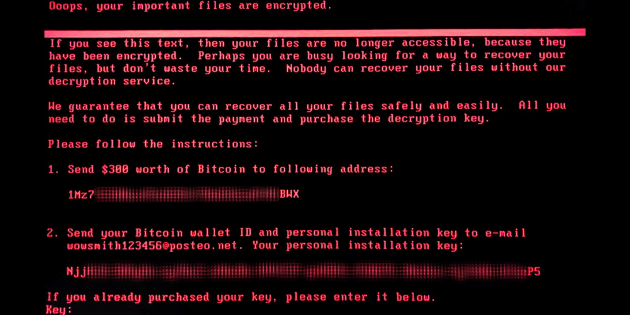

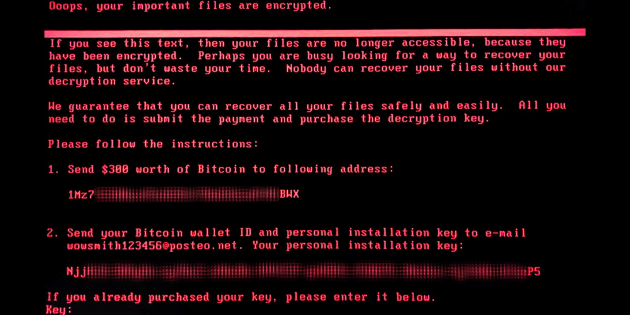

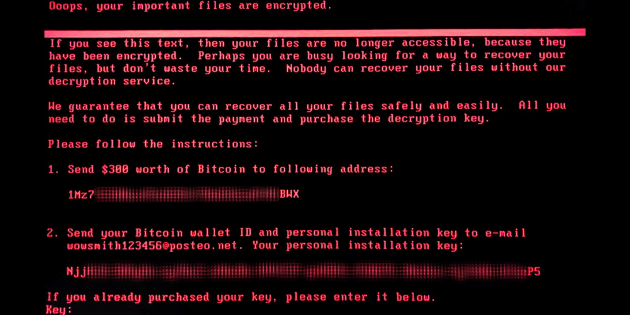

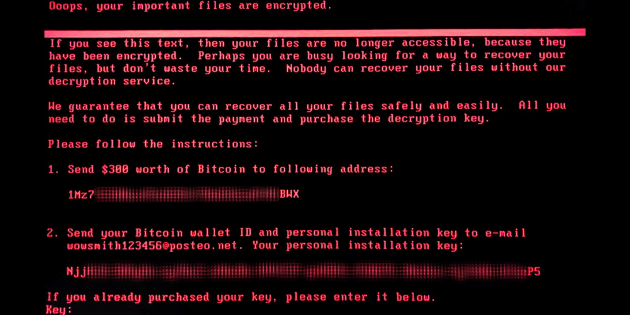

Recently, ransomware programs (which are worth only WannaCry and ExPetr) have become very popular. Their goal is to encrypt user data and demand a ransom for decryption. At the same time, the text of the message with the ransom demand can be completely different, and the cost is usually low to encourage the user to pay.

This is the message with a ransom demand for the key to decrypt the hard drive

For mobile devices, banking Trojans pose a threat - these are malicious programs that allow attackers to gain access to the logins and passwords of banking applications and steal money from the user. You can catch such an infection both in application stores and by clicking on a phishing link in SMS - this is how the Trojan spread this year Asacub .

Every day, new techniques and tricks appear in the arsenal of hackers. Therefore, any user needs to be aware of modern security features.

Are there any clear rules that must be followed in order not to fall for the scam?

The good news is that quite simple hygiene rules on the Internet can save you from many threats.

Regularly update the system and programs

Modern operating systems are endless construction. People use them, developers add features, identify vulnerabilities, add updates that fix these vulnerabilities, and so on ad infinitum. The WannaCry epidemic already mentioned above would not have happened if users had installed the Windows 10 update released in March in time with the corresponding patch.

Do not open links from strangers

Or even from relatives, if there is a suspicion that they were hacked. Carefully read the submitted URL: links to vkonta tk e.ru and odnokl o ssniki.ru - 100% sign of fraud. The same applies to short addresses passed through shorteners - people don’t need to send a link to photos of cute cats or naked Anna Kournikova, wrapped through the services vk.cc, tinyurl.com and goo.gl. The same rule works with letters from banks and public services.

Pay attention to file format

Do not be afraid of all files with the .exe extension, but you need to know that the application can have any icon. Do not forget to check the file format by setting the display type of the “Table” icons. If something that should not be an application has an EXE in its name, delete it immediately.

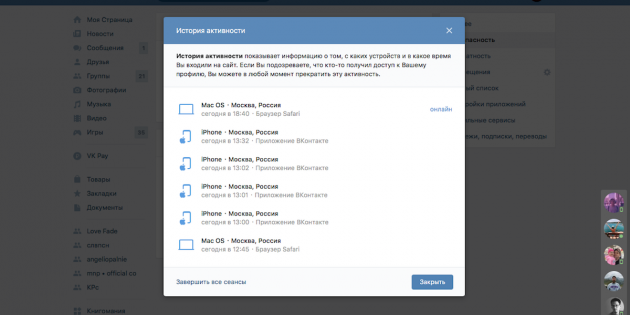

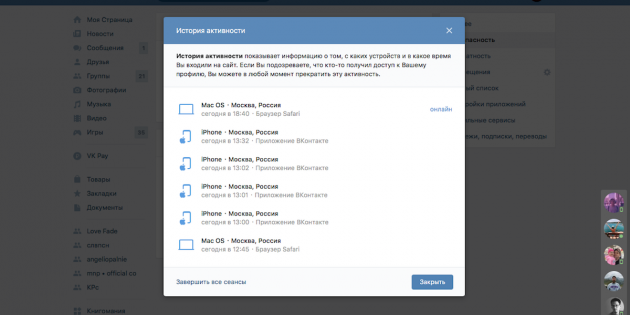

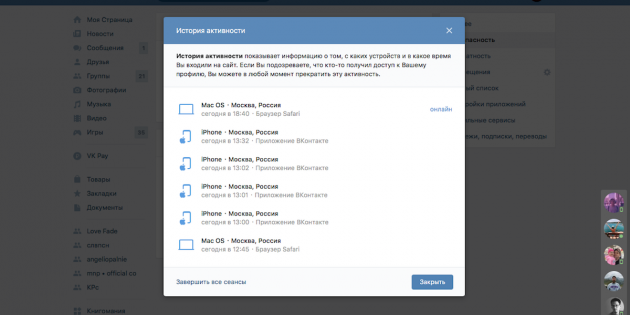

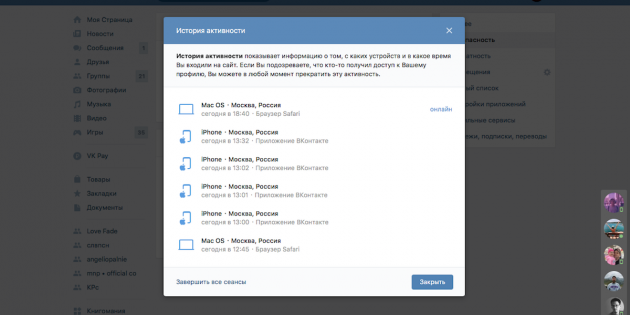

Check sessions in messengers and social networks

In most popular communication services, you can see who, when, and from which devices visited your account.

To see the history of sessions on VKontakte, you need to go to the settings, select the "Security" section and click on the text "Show activity history". There you will see who, when and from where went to the social network under your username and password.

If you find someone else’s device or geolocation, click on “End all sessions” and quickly change the account password.

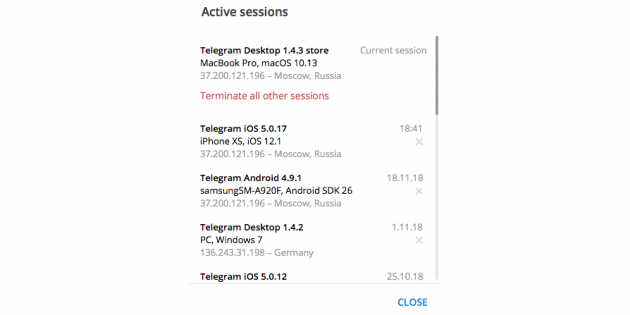

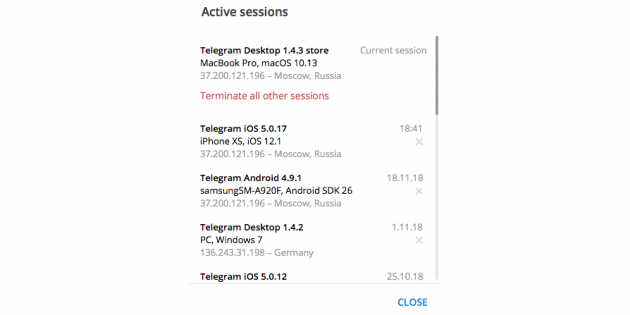

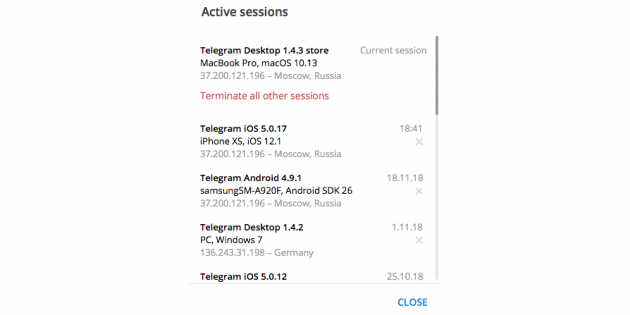

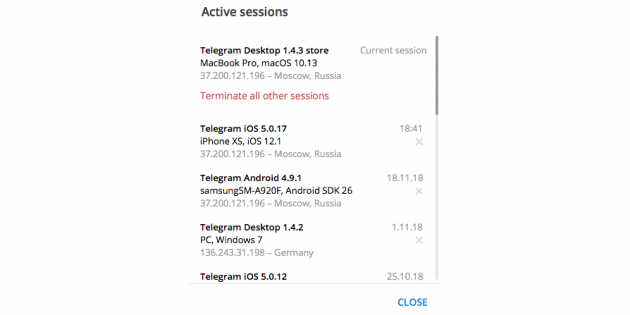

You can do the same, for example, in Telegram, Facebook or Google.

Telegram Session History

Do not post a lot of information about yourself on social networks

By publishing your phone number, you run the risk of receiving advertising mailings and calls, as well as phishing messages - for example, SMS from fraudsters posing as bank employees. It’s also not worth uploading a large number of photos or videos: the theft of a digital identity has long passed from movie plots to real life. In addition, the most ordinary non-virtual robbers may be interested in your property depicted in the pictures. We do not urge you to completely abandon the selfie with friends, but access to your accounts should still be limited - the appropriate settings for this are in all social networks.

Set up two-factor authentication

Two-factor authentication - authorization, in which the system requests two types of login information. For example, the password and code from SMS. This usually happens when you make a bank transfer through the application, but a similar function can be used in any service.

IOS, macOS, Instagram, Facebook, Vkontakte, Twitter, Google, Telegram and WhatsApp have “built-in” two-factor authentication. To enter applications without a built-in function, you can use authenticators, for example, Authy and Google Authenticator.

Come up with complex passwords

Use everything: different registers, letters and numbers, punctuation marks. And yes, passwords should be long, ideally 6-12 characters. No simple arithmetic sequences, names, or important dates. And passwords for accounts in different services should not be repeated.

To remember all this, you can come up with your own encryption system and translate poems and children's counters into symbolic sequences. Better yet, use a special reliable password manager, which has the function of storing bank card data and important images, such as passport scans.

Do a full device scan now

Before you start doing everything right, make sure that everything is fine with your devices at the moment - do a full scan of systems for malware using a proven antivirus with the latest updates.

What about the smartphone? Are there viruses too?

If you have Android, this is possible (and malware also appeared on iOS). Each of the items in the previous chapter is also relevant for mobile devices, but instead of Windows or macOS, you need to update your regular operating system, and be suspicious of APK files, not EXE files. In addition, there are a number of other rules.

Find a reliable VPN service

A VPN is a kind of tunnel between your device and the Internet through which your data is transmitted. Everyone outside this tunnel does not have access to information, which means that attackers cannot use it.

Using a VPN will protect against the risk of hacker attacks when connecting to an unverified Wi-Fi network, and will hide your data from scammers. This is true if, for example, you pay for something on the card by connecting to a public Wi-Fi network.

There is one caveat: using a VPN, you give it the ability to monitor your traffic. That is why the issue of choosing a service should be approached especially carefully, suspecting, doubting and refusing free offers.

Use public Wi-Fi networks with caution

The problem is that attackers can use public, non-password-protected Wi-Fi networks to steal users' personal data. Closed networks can also be fake: a fraudster can find out the Wi-Fi password in a cafe or hotel and create a fake network with the same name and password in order to steal the data of unsuspecting clients.

If you are not sure of the security of the connection and are not protected by a VPN, and you still need to go to the Network, at least do not use the Internet bank and other important services. For them, it is better to use mobile Internet from the operator.

Lock your smartphone screen

Without blocking the smartphone, anyone without any hacking skills can do anything with your device, you just have to get distracted. A PIN code, a picture, a fingerprint, a face scan - this is enough to prevent an attacker from taking over your data in the most primitive way in the world.

Keep in mind that no authentication method guarantees 100% protection - the most budget Android smartphones with unlocking by face are especially vulnerable. Some of them can be unlocked by simply showing your photo to the front camera, so it’s better to use fingerprint identification or a good old PIN code with them.

Do not install applications from unverified sources

Only from official stores. And no dubious firmware. Almost all applications require access to certain data, and there is no guarantee that the pirated APK-file found in the search engine will not dispose of them at the discretion of its developers.

And in the case of Google Play, you should carefully monitor the ratings and reviews of applications. Often, Trojans hide behind seemingly harmless, at first glance, flashlight applications or media players. At one time on Google Play was found 85 applications with the help of which attackers stole VKontakte user credentials.

Don't give apps extra permissions

Pay attention to what rights you give to different applications. Particularly suspicious of those who ask for the right to process SMS messages. The flashlight clearly does not need access to the phone book or microphone.

Back up your system and data

This will not protect you from data leakage, but at least it will help to restore it if malware leaves behind a scorched field. You can separately upload files from your smartphone to the cloud services or configure the backup function in your smartphone - Android and many shells support it.

But I already have some kind of antivirus. This is not enough?

If this is "some kind of antivirus" - most likely, not enough. Especially if it is an occasional free program, the updates of which you have not been following for a long time.

Modern protection software is not just an antivirus. This is a technologically complex solution that takes care of the security of all areas of the Internet user's life.

That's what modern security software can do.

Modern software has gone very far from those antiviruses that we remember from the time of the pirated collections of Golden Software 2002. Developers also surf the Internet and know how to defend themselves against current threats. Therefore, if you think that nothing has changed in 15 years, and, for example, Kaspersky is just a tray icon, emitting a frightening sound of a pig, then this, to put it mildly, is not entirely true.

Source: How to Prevent Your Hacker from Outsmarting: A Quick Guide to the Modern User

I am not a spy or politician, there is nothing important in my computer and phone. Do hackers really need me?

No one is likely to conduct special operations to steal your data. But their importance for attackers should not be underestimated. Banking application accounts and even Instagram with three hundred subscribers or your home Wi-Fi network - all this can become the target of attackers.

The so-called phishing links, which are disguised as real website addresses, are not only actively sent in spam messages, but also periodically appear in the top of search engine results. All in the hope that someone will definitely lead - give out payment data to hackers or download a malicious program.

Fake phishing page of a popular online store

Recently, ransomware programs (which are worth only WannaCry and ExPetr) have become very popular. Their goal is to encrypt user data and demand a ransom for decryption. At the same time, the text of the message with the ransom demand can be completely different, and the cost is usually low to encourage the user to pay.

This is the message with a ransom demand for the key to decrypt the hard drive

For mobile devices, banking Trojans pose a threat - these are malicious programs that allow attackers to gain access to the logins and passwords of banking applications and steal money from the user. You can catch such an infection both in application stores and by clicking on a phishing link in SMS - this is how the Trojan spread this year Asacub .

Every day, new techniques and tricks appear in the arsenal of hackers. Therefore, any user needs to be aware of modern security features.

Are there any clear rules that must be followed in order not to fall for the scam?

The good news is that quite simple hygiene rules on the Internet can save you from many threats.

Regularly update the system and programs

Modern operating systems are endless construction. People use them, developers add features, identify vulnerabilities, add updates that fix these vulnerabilities, and so on ad infinitum. The WannaCry epidemic already mentioned above would not have happened if users had installed the Windows 10 update released in March in time with the corresponding patch.

Do not open links from strangers

Or even from relatives, if there is a suspicion that they were hacked. Carefully read the submitted URL: links to vkonta tk e.ru and odnokl o ssniki.ru - 100% sign of fraud. The same applies to short addresses passed through shorteners - people don’t need to send a link to photos of cute cats or naked Anna Kournikova, wrapped through the services vk.cc, tinyurl.com and goo.gl. The same rule works with letters from banks and public services.

Pay attention to file format

Do not be afraid of all files with the .exe extension, but you need to know that the application can have any icon. Do not forget to check the file format by setting the display type of the “Table” icons. If something that should not be an application has an EXE in its name, delete it immediately.

Check sessions in messengers and social networks

In most popular communication services, you can see who, when, and from which devices visited your account.

To see the history of sessions on VKontakte, you need to go to the settings, select the "Security" section and click on the text "Show activity history". There you will see who, when and from where went to the social network under your username and password.

If you find someone else’s device or geolocation, click on “End all sessions” and quickly change the account password.

You can do the same, for example, in Telegram, Facebook or Google.

Telegram Session History

Do not post a lot of information about yourself on social networks

By publishing your phone number, you run the risk of receiving advertising mailings and calls, as well as phishing messages - for example, SMS from fraudsters posing as bank employees. It’s also not worth uploading a large number of photos or videos: the theft of a digital identity has long passed from movie plots to real life. In addition, the most ordinary non-virtual robbers may be interested in your property depicted in the pictures. We do not urge you to completely abandon the selfie with friends, but access to your accounts should still be limited - the appropriate settings for this are in all social networks.

Set up two-factor authentication

Two-factor authentication - authorization, in which the system requests two types of login information. For example, the password and code from SMS. This usually happens when you make a bank transfer through the application, but a similar function can be used in any service.

IOS, macOS, Instagram, Facebook, Vkontakte, Twitter, Google, Telegram and WhatsApp have “built-in” two-factor authentication. To enter applications without a built-in function, you can use authenticators, for example, Authy and Google Authenticator.

Come up with complex passwords

Use everything: different registers, letters and numbers, punctuation marks. And yes, passwords should be long, ideally 6-12 characters. No simple arithmetic sequences, names, or important dates. And passwords for accounts in different services should not be repeated.

To remember all this, you can come up with your own encryption system and translate poems and children's counters into symbolic sequences. Better yet, use a special reliable password manager, which has the function of storing bank card data and important images, such as passport scans.

Do a full device scan now

Before you start doing everything right, make sure that everything is fine with your devices at the moment - do a full scan of systems for malware using a proven antivirus with the latest updates.

What about the smartphone? Are there viruses too?

If you have Android, this is possible (and malware also appeared on iOS). Each of the items in the previous chapter is also relevant for mobile devices, but instead of Windows or macOS, you need to update your regular operating system, and be suspicious of APK files, not EXE files. In addition, there are a number of other rules.

Find a reliable VPN service

A VPN is a kind of tunnel between your device and the Internet through which your data is transmitted. Everyone outside this tunnel does not have access to information, which means that attackers cannot use it.

Using a VPN will protect against the risk of hacker attacks when connecting to an unverified Wi-Fi network, and will hide your data from scammers. This is true if, for example, you pay for something on the card by connecting to a public Wi-Fi network.

There is one caveat: using a VPN, you give it the ability to monitor your traffic. That is why the issue of choosing a service should be approached especially carefully, suspecting, doubting and refusing free offers.

Use public Wi-Fi networks with caution

The problem is that attackers can use public, non-password-protected Wi-Fi networks to steal users' personal data. Closed networks can also be fake: a fraudster can find out the Wi-Fi password in a cafe or hotel and create a fake network with the same name and password in order to steal the data of unsuspecting clients.

If you are not sure of the security of the connection and are not protected by a VPN, and you still need to go to the Network, at least do not use the Internet bank and other important services. For them, it is better to use mobile Internet from the operator.

Lock your smartphone screen

Without blocking the smartphone, anyone without any hacking skills can do anything with your device, you just have to get distracted. A PIN code, a picture, a fingerprint, a face scan - this is enough to prevent an attacker from taking over your data in the most primitive way in the world.

Keep in mind that no authentication method guarantees 100% protection - the most budget Android smartphones with unlocking by face are especially vulnerable. Some of them can be unlocked by simply showing your photo to the front camera, so it’s better to use fingerprint identification or a good old PIN code with them.

Do not install applications from unverified sources

Only from official stores. And no dubious firmware. Almost all applications require access to certain data, and there is no guarantee that the pirated APK-file found in the search engine will not dispose of them at the discretion of its developers.

And in the case of Google Play, you should carefully monitor the ratings and reviews of applications. Often, Trojans hide behind seemingly harmless, at first glance, flashlight applications or media players. At one time on Google Play was found 85 applications with the help of which attackers stole VKontakte user credentials.

Don't give apps extra permissions

Pay attention to what rights you give to different applications. Particularly suspicious of those who ask for the right to process SMS messages. The flashlight clearly does not need access to the phone book or microphone.

Back up your system and data

This will not protect you from data leakage, but at least it will help to restore it if malware leaves behind a scorched field. You can separately upload files from your smartphone to the cloud services or configure the backup function in your smartphone - Android and many shells support it.

But I already have some kind of antivirus. This is not enough?

If this is "some kind of antivirus" - most likely, not enough. Especially if it is an occasional free program, the updates of which you have not been following for a long time.

Modern protection software is not just an antivirus. This is a technologically complex solution that takes care of the security of all areas of the Internet user's life.

That's what modern security software can do.

- Protect from viruses, Trojans, ransomware and other threats.

- Protect against spam and phishing.

- Ensure the security of bank card data when ordering food and buying in online stores.

- Protect user from peeping through webcam.

- Run on different devices running Windows, Android and macOS.

- Help generate strong passwords to protect user accounts from hacking.

- Create copies of important files to protect them from theft or loss using the backup function.

- Encrypt important user data.

- Work without slowing down the system.

Modern software has gone very far from those antiviruses that we remember from the time of the pirated collections of Golden Software 2002. Developers also surf the Internet and know how to defend themselves against current threats. Therefore, if you think that nothing has changed in 15 years, and, for example, Kaspersky is just a tray icon, emitting a frightening sound of a pig, then this, to put it mildly, is not entirely true.

Source: How to Prevent Your Hacker from Outsmarting: A Quick Guide to the Modern User

Original message

Original message

Как не дать хакеру себя перехитрить: краткое руководство современного пользователя

Я не шпион и не политик, в моём компьютере и телефоне нет ничего важного. Неужели я нужен хакерам?

Проводить спецоперации по похищению ваших данных никто, скорее всего, не собирается. Но их важность для злоумышленников недооценивать всё же не стоит. Аккаунты банковских приложений и даже Instagram с тремя сотнями подписчиков или ваша домашняя Wi-Fi-сеть — всё это может стать целью злоумышленников.

Так называемые фишинговые ссылки, которые маскируются под реальные адреса сайтов, не только активно рассылаются в спам-сообщениях, но и периодически появляются в топе выдачи поисковых систем. Всё в надежде, что кто-то обязательно поведётся — выдаст хакерам платёжные данные или скачает вредоносную программу.

Поддельная фишинговая страница популярного интернет-магазина

В последнее время большое распространение получили программы-вымогатели (чего стоят только WannaCry и ExPetr). Их цель — зашифровать данные пользователя и потребовать выкуп за расшифровку. При этом текст самого сообщения с требованием выкупа может быть абсолютно разным, а стоимость, как правило, невысокой, чтобы побудить пользователя заплатить.

Так выглядит сообщение с требованием выкупа за ключ к расшифровке жёсткого диска

Для мобильных устройств угрозу представляют банковские троянцы — это вредоносные программы, которые позволяют злоумышленникам получить доступ к логинам и паролям банковских приложений и украсть у пользователя деньги. Подцепить такую заразу можно как в магазинах приложений, так и пройдя по фишинговой ссылке в СМС — так в этом году распространялся троянец Asacub.

В арсенале хакеров каждый день появляются новые техники и уловки. Поэтому любому пользователю нужно быть в курсе современных средств защиты.

А есть какие-то чёткие правила, которые нужно соблюдать, чтобы не попасться на удочку мошенников?

Хорошая новость: от многих угроз могут спасти довольно несложные правила гигиены в интернете.

Регулярно обновляйте систему и программы

Современные операционные системы — это бесконечная стройка. Люди ими пользуются, разработчики добавляют функции, выявляют уязвимости, добавляют обновления, которые эти уязвимости устраняют, и так до бесконечности. Уже упомянутой выше эпидемии WannaCry не случилось бы, если бы пользователи вовремя установили выпущенное в марте обновление Windows 10 с соответствующим патчем.

Не открывайте ссылки от незнакомцев

Или даже от близких, если есть подозрение, что их взломали. Внимательно вчитайтесь в присланный URL: ссылки на vkontatke.ru и odnoklossniki.ru — 100% признак обмана. То же касается коротких адресов, пропущенных через сокращалки, — людям незачем присылать ссылку на фотографии милых котиков или обнажённой Анны Курниковой, обёрнутую через сервисы vk.cc, tinyurl.com и goo.gl. Это же правило работает с письмами от банков и государственных служб.

Обращайте внимание на формат файлов

Не стоит бояться всех файлов с расширением EXE, но нужно знать, что у приложения может быть какая угодно иконка. Не забывайте проверять формат файла, установив вид отображения значков «Таблица». Если что-то, что не должно быть приложением, имеет в названии EXE — сразу удаляйте.

Проверяйте сеансы в мессенджерах и социальных сетях

В большинстве популярных сервисов для общения вы можете посмотреть, кто, когда и с каких устройств заходил в ваш аккаунт.

Чтобы посмотреть историю сеансов во «ВКонтакте», нужно зайти в настройки, выбрать раздел «Безопасность» и кликнуть на текст «Показать историю активности». Там вы увидите, кто, когда и откуда заходил в соцсеть под вашим логином и паролем.

Если вы нашли чужое устройство или геолокацию, нажмите на «Завершить все сеансы» и скорее поменяйте пароль учётной записи.

Сделать то же можно, например, в Telegram, Facebook или Google.

История сеансов в Telegram

Не публикуйте много информации о себе в социальных сетях

Опубликовав свой номер телефона, вы рискуете получить рекламные рассылки и звонки, а также фишинговые сообщения — например, СМС от мошенников, выдающих себя за сотрудников банков. Большое количество фото или видео выкладывать тоже не стоит: кража цифровой личности уже давно перешла из сюжетов кино в реальную жизнь. К тому же вашим имуществом, изображённым на снимках, могут заинтересоваться самые обычные невиртуальные грабители. Мы не призываем совсем отказываться от селфи с друзьями, но доступ к вашим аккаунтам всё же стоит ограничить — соответствующие настройки для этого есть во всех соцсетях.

Настройте двухфакторную аутентификацию

Двухфакторная аутентификация — авторизация, при которой система запрашивает данные для входа двух типов. Например, пароль и код из СМС. Обычно это происходит, когда вы совершаете банковский перевод через приложение, но подобную функцию можно использовать в любом сервисе.

«Вшитая» двухфакторная аутентификация есть у iOS, macOS, Instagram, Facebook, «ВКонтакте», Twitter, сервисов Google, Telegram и WhatsApp. Для входа в приложения без встроенной функции можно пользоваться аутентификаторами, например, Authy и Google Authenticator.

Придумайте уже сложные пароли

Используйте всё: разные регистры, буквы и числа, знаки препинания. И да, пароли должны быть длинными, в идеале — 6–12 символов. Никаких простых арифметических последовательностей, имён и важных дат. А ещё пароли для аккаунтов в разных сервисах не должны повторяться.

Чтобы всё это запомнить, можно придумать свою систему шифрования и переводить в символические последовательности стишки и детские считалки. А ещё лучше воспользоваться специальным надёжным менеджером паролей, в котором есть функция хранения данных банковских карт и важных изображений, например сканов паспорта.

Проведите полную проверку устройств прямо сейчас

Перед тем как начать делать всё правильно, убедитесь, что на данный момент с вашими устройствами всё хорошо, — проведите полное сканирование систем на предмет вредоносных программ с помощью проверенного антивируса с последними обновлениями.

А что со смартфоном? Там тоже вирусы?

Если у вас Android, это возможно (да и на iOS тоже встречались вредоносные программы). Каждый из пунктов в предыдущей главе актуален и для мобильных устройств, только вместо Windows или macOS обновлять надо вашу штатную операционную систему, а с подозрением относиться не к EXE-, а к APK-файлам. Кроме того, есть и ряд других правил.

Подберите надёжный VPN-сервис

VPN — это своего рода туннель, проложенный между вашим устройством и интернетом, через который передаются ваши данные. У всех, кто находится вне этого туннеля, нет доступа к информации, а значит, ей не могут воспользоваться злоумышленники.

Использование VPN защитит от риска хакерских атак при подключении к непроверенной Wi-Fi-сети, скроет ваши данные от мошенников. Это актуально, если вы, например, оплачиваете что-то по карте, подключившись к общественной Wi-Fi-сети.

Есть один нюанс: используя VPN, вы даёте ему возможность отслеживать ваш трафик. Именно поэтому к вопросу выбора сервиса надо подходить особенно тщательно, подозревая, сомневаясь и отказываясь от бесплатных предложений.

С осторожностью пользуйтесь публичными Wi-Fi-сетями

Проблема в том, что злоумышленники могут использовать публичные незапароленные Wi-Fi-сети для кражи личных данных пользователей. Закрытые сети тоже могут оказаться поддельными: мошенник может узнать пароль от Wi-Fi в кафе или отеле и создать фальшивую сеть с таким же названием и паролем, чтобы украсть данные ничего не подозревающих клиентов.

Если вы не уверены в безопасности подключения и не защищены VPN, а в Сеть зайти всё равно нужно, хотя бы не пользуйтесь интернет-банком и другими важными сервисами. Для них лучше использовать мобильный интернет от оператора.

Блокируйте экран смартфона

Без блокировки смартфона любой человек без каких-либо хакерских навыков может сделать с вашим девайсом всё что угодно, стоит вам только отвлечься. ПИН-код, рисунок, отпечаток пальца, сканирование лица — этого достаточно, чтобы злоумышленник не завладел вашими данными самым примитивным на свете способом.

Учитывайте, что ни один способ идентификации не гарантирует защиты на 100% — особенно уязвимы самые бюджетные Android-смартфоны с разблокировкой по лицу. Некоторые из них можно разблокировать, просто показав фронтальной камере вашу фотографию, поэтому с ними лучше воспользоваться идентификацией по отпечатку пальца или старому доброму ПИН-коду.

Не устанавливайте приложения из непроверенных источников

Только из официальных магазинов. И никаких сомнительных прошивок. Почти все приложения требуют доступ к определённым данным, и нет никаких гарантий, что найденный в поисковике пиратский APK-файл не будет распоряжаться ими по усмотрению своих разработчиков.

А в случае с Google Play стоит внимательно следить за рейтингом и отзывами у приложений. Часто троянцы скрываются за безвредными, на первый взгляд, приложениями-фонариками или медиаплеерами. В своё время в Google Play было обнаружено 85 приложений, с помощью которых злоумышленники крали учётные данные пользователей «ВКонтакте».

Не давайте приложениям лишние разрешения

Обратите внимание на то, какие права вы даёте разным приложениям. Особенно подозрительно отнеситесь к тем, которые просят права на обработку СМС-сообщений. Фонарику явно не нужен доступ к телефонной книге или микрофону.

Делайте резервные копии системы и данных

Это не защитит вас от утечки данных, но хотя бы поможет их восстановить, если вредоносные программы оставят после себя выжженное поле. Вы можете отдельно загружать файлы со смартфона в облачные сервисы или настроить функцию резервного копирования в вашем смартфоне — Android и многие оболочки её поддерживают.

Но у меня уже есть какой-то антивирус. Этого недостаточно?

Если это «какой-то антивирус» — скорее всего, недостаточно. Особенно если это случайная бесплатная программа, за обновлениями которой вы давно не следите.

Современное ПО для защиты — это не просто антивирус. Это сложное с технологической точки зрения решение, которое заботится о безопасности всех сфер жизни интернет-пользователя.

Вот что умеет современный защитный софт.

Современное ПО очень далеко ушло от тех антивирусов, которые мы помним со времён пиратских подборок «Золотой софт 2002». Разработчики тоже сидят в интернете и знают, как защищаться от актуальных угроз. Поэтому если вы думаете, что за 15 лет ничего не изменилось, и, например, «Касперский» — это лишь значок в трее, издающий пугающий звук свинки, то это, мягко говоря, не совсем так.

Источник:Как не дать хакеру себя перехитрить: краткое руководство современного пользователя

Я не шпион и не политик, в моём компьютере и телефоне нет ничего важного. Неужели я нужен хакерам?

Проводить спецоперации по похищению ваших данных никто, скорее всего, не собирается. Но их важность для злоумышленников недооценивать всё же не стоит. Аккаунты банковских приложений и даже Instagram с тремя сотнями подписчиков или ваша домашняя Wi-Fi-сеть — всё это может стать целью злоумышленников.

Так называемые фишинговые ссылки, которые маскируются под реальные адреса сайтов, не только активно рассылаются в спам-сообщениях, но и периодически появляются в топе выдачи поисковых систем. Всё в надежде, что кто-то обязательно поведётся — выдаст хакерам платёжные данные или скачает вредоносную программу.

Поддельная фишинговая страница популярного интернет-магазина

В последнее время большое распространение получили программы-вымогатели (чего стоят только WannaCry и ExPetr). Их цель — зашифровать данные пользователя и потребовать выкуп за расшифровку. При этом текст самого сообщения с требованием выкупа может быть абсолютно разным, а стоимость, как правило, невысокой, чтобы побудить пользователя заплатить.

Так выглядит сообщение с требованием выкупа за ключ к расшифровке жёсткого диска

Для мобильных устройств угрозу представляют банковские троянцы — это вредоносные программы, которые позволяют злоумышленникам получить доступ к логинам и паролям банковских приложений и украсть у пользователя деньги. Подцепить такую заразу можно как в магазинах приложений, так и пройдя по фишинговой ссылке в СМС — так в этом году распространялся троянец Asacub.

В арсенале хакеров каждый день появляются новые техники и уловки. Поэтому любому пользователю нужно быть в курсе современных средств защиты.

А есть какие-то чёткие правила, которые нужно соблюдать, чтобы не попасться на удочку мошенников?

Хорошая новость: от многих угроз могут спасти довольно несложные правила гигиены в интернете.

Регулярно обновляйте систему и программы

Современные операционные системы — это бесконечная стройка. Люди ими пользуются, разработчики добавляют функции, выявляют уязвимости, добавляют обновления, которые эти уязвимости устраняют, и так до бесконечности. Уже упомянутой выше эпидемии WannaCry не случилось бы, если бы пользователи вовремя установили выпущенное в марте обновление Windows 10 с соответствующим патчем.

Не открывайте ссылки от незнакомцев

Или даже от близких, если есть подозрение, что их взломали. Внимательно вчитайтесь в присланный URL: ссылки на vkontatke.ru и odnoklossniki.ru — 100% признак обмана. То же касается коротких адресов, пропущенных через сокращалки, — людям незачем присылать ссылку на фотографии милых котиков или обнажённой Анны Курниковой, обёрнутую через сервисы vk.cc, tinyurl.com и goo.gl. Это же правило работает с письмами от банков и государственных служб.

Обращайте внимание на формат файлов

Не стоит бояться всех файлов с расширением EXE, но нужно знать, что у приложения может быть какая угодно иконка. Не забывайте проверять формат файла, установив вид отображения значков «Таблица». Если что-то, что не должно быть приложением, имеет в названии EXE — сразу удаляйте.

Проверяйте сеансы в мессенджерах и социальных сетях

В большинстве популярных сервисов для общения вы можете посмотреть, кто, когда и с каких устройств заходил в ваш аккаунт.

Чтобы посмотреть историю сеансов во «ВКонтакте», нужно зайти в настройки, выбрать раздел «Безопасность» и кликнуть на текст «Показать историю активности». Там вы увидите, кто, когда и откуда заходил в соцсеть под вашим логином и паролем.

Если вы нашли чужое устройство или геолокацию, нажмите на «Завершить все сеансы» и скорее поменяйте пароль учётной записи.

Сделать то же можно, например, в Telegram, Facebook или Google.

История сеансов в Telegram

Не публикуйте много информации о себе в социальных сетях

Опубликовав свой номер телефона, вы рискуете получить рекламные рассылки и звонки, а также фишинговые сообщения — например, СМС от мошенников, выдающих себя за сотрудников банков. Большое количество фото или видео выкладывать тоже не стоит: кража цифровой личности уже давно перешла из сюжетов кино в реальную жизнь. К тому же вашим имуществом, изображённым на снимках, могут заинтересоваться самые обычные невиртуальные грабители. Мы не призываем совсем отказываться от селфи с друзьями, но доступ к вашим аккаунтам всё же стоит ограничить — соответствующие настройки для этого есть во всех соцсетях.

Настройте двухфакторную аутентификацию

Двухфакторная аутентификация — авторизация, при которой система запрашивает данные для входа двух типов. Например, пароль и код из СМС. Обычно это происходит, когда вы совершаете банковский перевод через приложение, но подобную функцию можно использовать в любом сервисе.

«Вшитая» двухфакторная аутентификация есть у iOS, macOS, Instagram, Facebook, «ВКонтакте», Twitter, сервисов Google, Telegram и WhatsApp. Для входа в приложения без встроенной функции можно пользоваться аутентификаторами, например, Authy и Google Authenticator.

Придумайте уже сложные пароли

Используйте всё: разные регистры, буквы и числа, знаки препинания. И да, пароли должны быть длинными, в идеале — 6–12 символов. Никаких простых арифметических последовательностей, имён и важных дат. А ещё пароли для аккаунтов в разных сервисах не должны повторяться.

Чтобы всё это запомнить, можно придумать свою систему шифрования и переводить в символические последовательности стишки и детские считалки. А ещё лучше воспользоваться специальным надёжным менеджером паролей, в котором есть функция хранения данных банковских карт и важных изображений, например сканов паспорта.

Проведите полную проверку устройств прямо сейчас

Перед тем как начать делать всё правильно, убедитесь, что на данный момент с вашими устройствами всё хорошо, — проведите полное сканирование систем на предмет вредоносных программ с помощью проверенного антивируса с последними обновлениями.

А что со смартфоном? Там тоже вирусы?

Если у вас Android, это возможно (да и на iOS тоже встречались вредоносные программы). Каждый из пунктов в предыдущей главе актуален и для мобильных устройств, только вместо Windows или macOS обновлять надо вашу штатную операционную систему, а с подозрением относиться не к EXE-, а к APK-файлам. Кроме того, есть и ряд других правил.

Подберите надёжный VPN-сервис

VPN — это своего рода туннель, проложенный между вашим устройством и интернетом, через который передаются ваши данные. У всех, кто находится вне этого туннеля, нет доступа к информации, а значит, ей не могут воспользоваться злоумышленники.

Использование VPN защитит от риска хакерских атак при подключении к непроверенной Wi-Fi-сети, скроет ваши данные от мошенников. Это актуально, если вы, например, оплачиваете что-то по карте, подключившись к общественной Wi-Fi-сети.

Есть один нюанс: используя VPN, вы даёте ему возможность отслеживать ваш трафик. Именно поэтому к вопросу выбора сервиса надо подходить особенно тщательно, подозревая, сомневаясь и отказываясь от бесплатных предложений.

С осторожностью пользуйтесь публичными Wi-Fi-сетями

Проблема в том, что злоумышленники могут использовать публичные незапароленные Wi-Fi-сети для кражи личных данных пользователей. Закрытые сети тоже могут оказаться поддельными: мошенник может узнать пароль от Wi-Fi в кафе или отеле и создать фальшивую сеть с таким же названием и паролем, чтобы украсть данные ничего не подозревающих клиентов.

Если вы не уверены в безопасности подключения и не защищены VPN, а в Сеть зайти всё равно нужно, хотя бы не пользуйтесь интернет-банком и другими важными сервисами. Для них лучше использовать мобильный интернет от оператора.

Блокируйте экран смартфона

Без блокировки смартфона любой человек без каких-либо хакерских навыков может сделать с вашим девайсом всё что угодно, стоит вам только отвлечься. ПИН-код, рисунок, отпечаток пальца, сканирование лица — этого достаточно, чтобы злоумышленник не завладел вашими данными самым примитивным на свете способом.

Учитывайте, что ни один способ идентификации не гарантирует защиты на 100% — особенно уязвимы самые бюджетные Android-смартфоны с разблокировкой по лицу. Некоторые из них можно разблокировать, просто показав фронтальной камере вашу фотографию, поэтому с ними лучше воспользоваться идентификацией по отпечатку пальца или старому доброму ПИН-коду.

Не устанавливайте приложения из непроверенных источников

Только из официальных магазинов. И никаких сомнительных прошивок. Почти все приложения требуют доступ к определённым данным, и нет никаких гарантий, что найденный в поисковике пиратский APK-файл не будет распоряжаться ими по усмотрению своих разработчиков.

А в случае с Google Play стоит внимательно следить за рейтингом и отзывами у приложений. Часто троянцы скрываются за безвредными, на первый взгляд, приложениями-фонариками или медиаплеерами. В своё время в Google Play было обнаружено 85 приложений, с помощью которых злоумышленники крали учётные данные пользователей «ВКонтакте».

Не давайте приложениям лишние разрешения

Обратите внимание на то, какие права вы даёте разным приложениям. Особенно подозрительно отнеситесь к тем, которые просят права на обработку СМС-сообщений. Фонарику явно не нужен доступ к телефонной книге или микрофону.

Делайте резервные копии системы и данных

Это не защитит вас от утечки данных, но хотя бы поможет их восстановить, если вредоносные программы оставят после себя выжженное поле. Вы можете отдельно загружать файлы со смартфона в облачные сервисы или настроить функцию резервного копирования в вашем смартфоне — Android и многие оболочки её поддерживают.

Но у меня уже есть какой-то антивирус. Этого недостаточно?

Если это «какой-то антивирус» — скорее всего, недостаточно. Особенно если это случайная бесплатная программа, за обновлениями которой вы давно не следите.

Современное ПО для защиты — это не просто антивирус. Это сложное с технологической точки зрения решение, которое заботится о безопасности всех сфер жизни интернет-пользователя.

Вот что умеет современный защитный софт.

- Защищать от вирусов, троянцев, шифровальщиков и других угроз.

- Защищать от спама и фишинга.

- Обеспечивать безопасность данных банковских карт при заказе еды и покупки в интернет-магазинах.

- Защищать пользователя от подглядывания через веб-камеру.

- Работать на разных устройствах под управлением Windows, Android и macOS.

- Помогать генерировать надёжные пароли, чтобы защитить учётные записи пользователя от взлома.

- Создавать копии важных файлов для защиты их от кражи или потери с помощью функции резервного копирования.

- Шифровать важные данные пользователя.

- Работать без замедления системы.

Современное ПО очень далеко ушло от тех антивирусов, которые мы помним со времён пиратских подборок «Золотой софт 2002». Разработчики тоже сидят в интернете и знают, как защищаться от актуальных угроз. Поэтому если вы думаете, что за 15 лет ничего не изменилось, и, например, «Касперский» — это лишь значок в трее, издающий пугающий звук свинки, то это, мягко говоря, не совсем так.

Источник:Как не дать хакеру себя перехитрить: краткое руководство современного пользователя