- Katılım

- 17 Şub 2007

- Mesajlar

- 681

- Tepkime puanı

- 1,030

- Puanları

- 93

How fraudsters use package delivery problems during an epidemic, and how not to fall for their tricks.

Spam: home delivery of malware

Often, cybercriminals pretend to be delivery service employees to force the victim to open a maliciously crafted email attachment. The classic trick is to inform you that the package has already arrived, but in order to receive it, you need to read or confirm the information in the attached file.

For example, in a fake letter from a large delivery service in broken English it says that the parcel arrived at the warehouse, but because of the epidemic it can not be delivered to the house, so you need to come for it in person.

The warehouse address and other details, of course, are in the attachment. If the recipient opens it, a backdoor from the Remcos family will be installed on the computer, which allows, in particular, turning the device into zombies, stealing data or downloading other malware.

Fraudsters report delivery on behalf of a large transport company

A similar trick is used by the authors of a fraudulent letter on behalf of another delivery service, which supposedly cannot deliver the package due to an error in the data. The victim is required to confirm information from the attachment, which actually contains another representative of the Remcos family. Pay attention to the sender’s address: it gives out that attackers have little to do with a real company.

Fraudsters pretend to be a large delivery service, but their sender's address gives out

Sometimes spammers insert images of documents in a letter for greater conviction. So, scammers supplemented the text of the letter with a photograph of the receipt, which is impossible to read because of the scale. Clicking on an image is useless - nothing happens to it. It remains only to open a malicious attachment, in the name of which there is a standard extension of the graphic file - .jpg.

If the recipient's email client does not display the true extensions, such an attachment is easily mistaken for an image. In fact, this is an executable .ace archive, which will start as soon as you click on it. Inside the archive is the Noon spyware program.

To convince the victim to open the attachment, attackers demand to send the missing information before they enter quarantine.

In the attachment of the letter, instead of the receipt picture, there is an archive with double extension

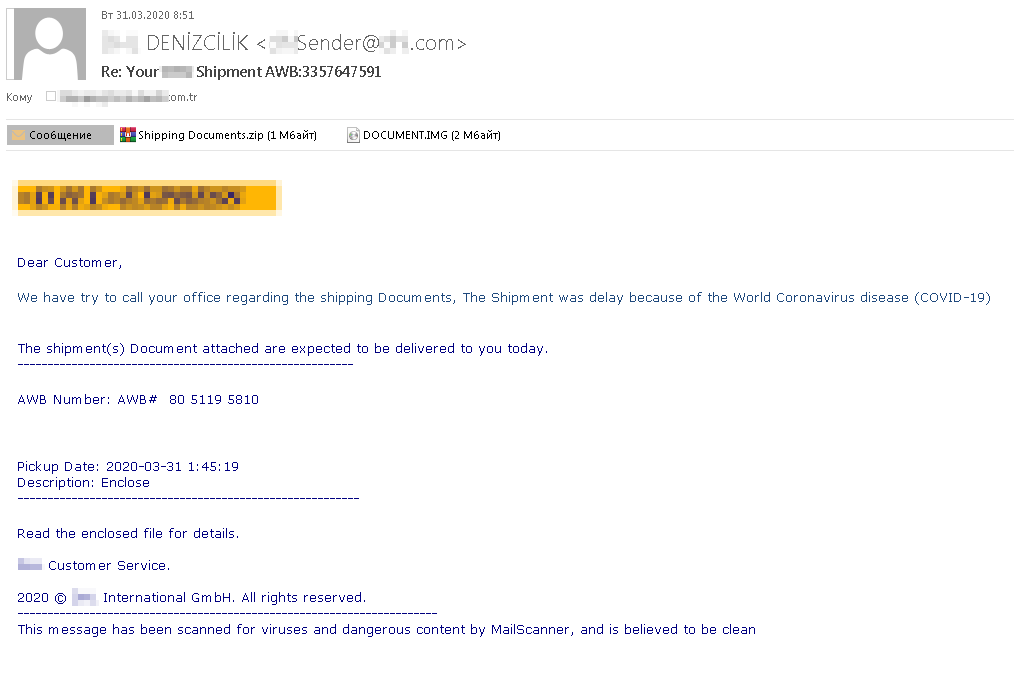

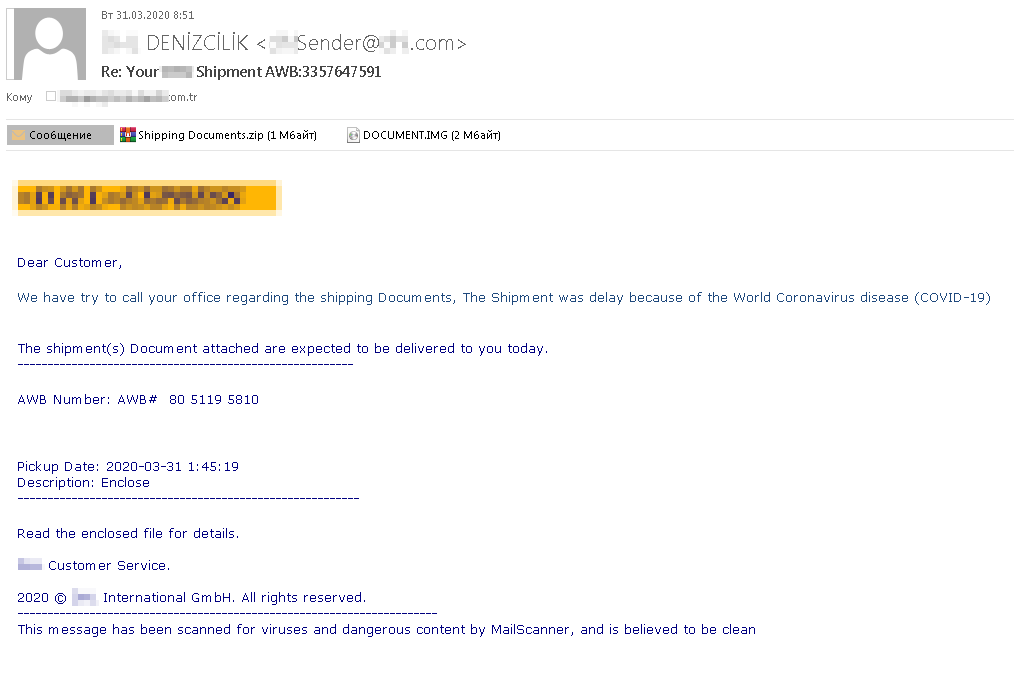

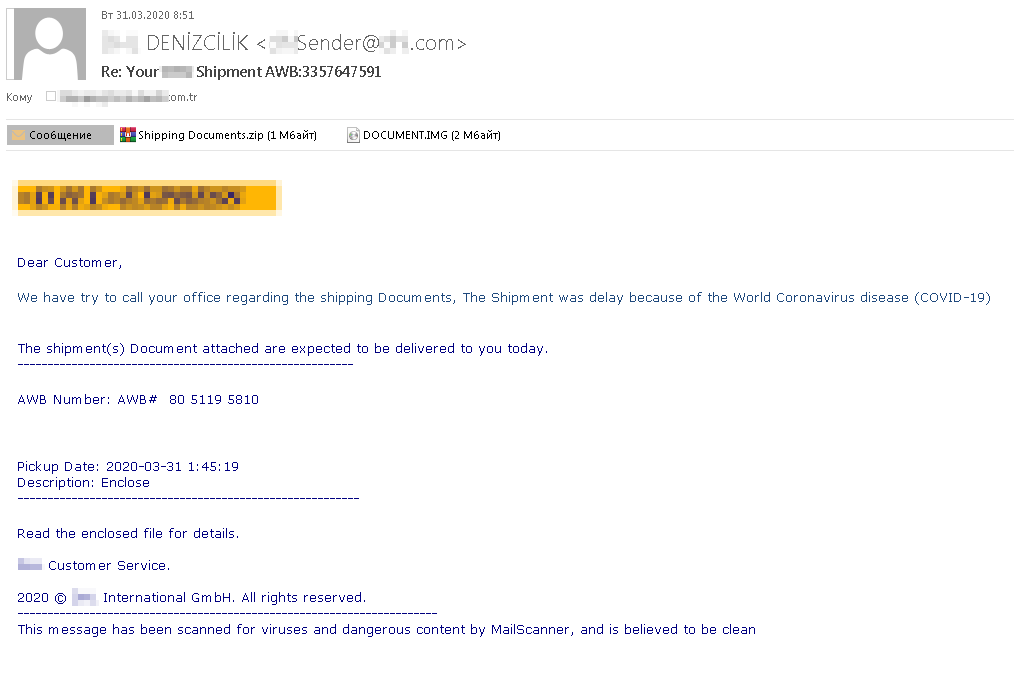

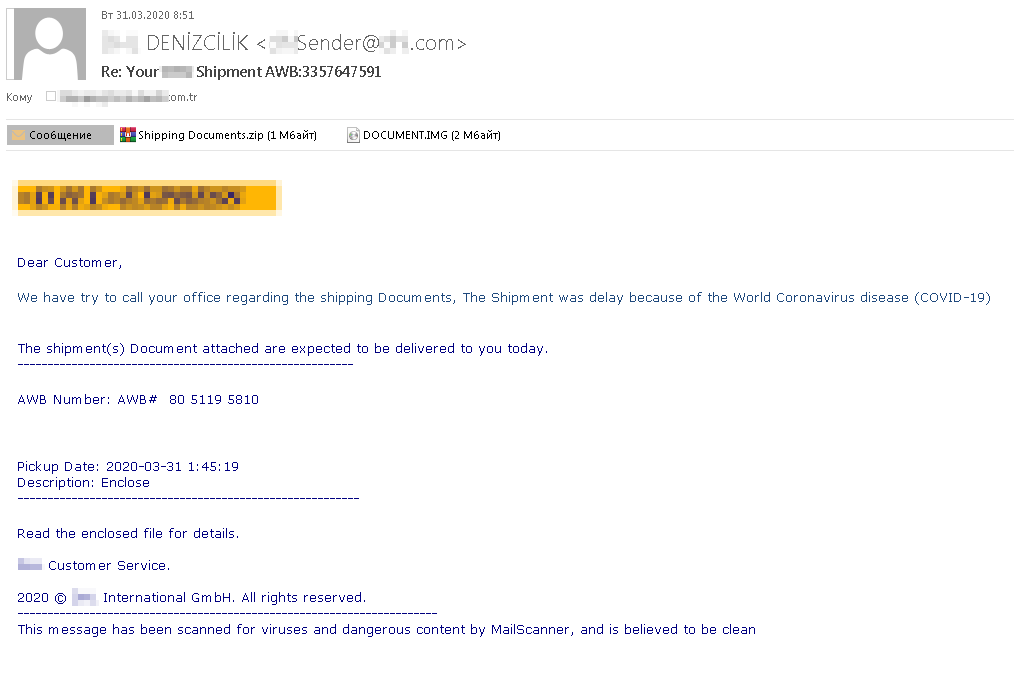

Another topic that is not new, but relevant in the current situation for malicious email, is delivery delay. The scenario is very believable, and for details the scammers in the example below again send the user to the attachment. It hides the Bsymem Trojan, which allows attackers to control the device and steal data. To further lull the recipient's vigilance, the bottom of the letter means that it was allegedly checked by a mail protection solution and does not contain malicious files and links.

Fraudsters report delivery delays due to COVID-19

Many spammers simply insert the mention of COVID-19 in old malware distribution patterns. But there are letters in which the main emphasis is placed on the introduction of quarantine and the rapid development of the pandemic.

For example, the story that the government banned the import of any goods into the country and the package went back is clearly completely inspired by the current situation.

Fraudsters claim that the government has closed the import of goods into the country

The attachment allegedly contains a tracking number for the order, according to which it will be possible to request re-sending it when the epidemic goes into decline. By opening the file, the recipient risks installing the Androm backdoor, which gives attackers remote access to the victim’s computer.

Phishing: chasing accounts on delivery sites

Phishing scammers also take advantage of the difficult situation in the delivery market. We found both very plausible copies of legitimate sites and fake tracking pages. Both of them, of course, mention the coronavirus.

So, hunters for customer accounts of a major express delivery service in detail repeated the interface of the official website’s homepage, including the latest news about the epidemic.

This is the home page of the delivery service site (left) and a phishing resource that imitates it (right)

A copy of the official site of another Kursk service, on which the coronavirus is also mentioned in the news, also looks no less detailed.

A phishing resource that mimics the front page of a major courier service site

But the authors of the fake portal for tracking packages added COVID-19 to the copyright line. There is not much other information on the page: a form for entering credentials and a list of “partners” - email services. It is not known for certain what the scammers wanted to say with this list, but it can be assumed that the names of well-known companies will increase confidence in the site.

Note that this technique is often found on phishing pages aimed at stealing usernames and passwords from email. Anyway, if the victim enters his credentials on this resource, they will leak to the scammers, and the fate of the package will remain unknown.

Fake Shipment Tracking Page

How not to fall for the scammers

Against the background of the epidemic and a large number of really delayed packages, fake sites have good chances to convince the user, and letters catch their attention. Especially if you are really waiting for the package. Or if the information about the shipment came, say, to work mail, and you have every reason to think that one of the colleagues could place the order. In order not to fall for the scammers:

Spam: home delivery of malware

Often, cybercriminals pretend to be delivery service employees to force the victim to open a maliciously crafted email attachment. The classic trick is to inform you that the package has already arrived, but in order to receive it, you need to read or confirm the information in the attached file.

For example, in a fake letter from a large delivery service in broken English it says that the parcel arrived at the warehouse, but because of the epidemic it can not be delivered to the house, so you need to come for it in person.

The warehouse address and other details, of course, are in the attachment. If the recipient opens it, a backdoor from the Remcos family will be installed on the computer, which allows, in particular, turning the device into zombies, stealing data or downloading other malware.

Fraudsters report delivery on behalf of a large transport company

A similar trick is used by the authors of a fraudulent letter on behalf of another delivery service, which supposedly cannot deliver the package due to an error in the data. The victim is required to confirm information from the attachment, which actually contains another representative of the Remcos family. Pay attention to the sender’s address: it gives out that attackers have little to do with a real company.

Fraudsters pretend to be a large delivery service, but their sender's address gives out

Sometimes spammers insert images of documents in a letter for greater conviction. So, scammers supplemented the text of the letter with a photograph of the receipt, which is impossible to read because of the scale. Clicking on an image is useless - nothing happens to it. It remains only to open a malicious attachment, in the name of which there is a standard extension of the graphic file - .jpg.

If the recipient's email client does not display the true extensions, such an attachment is easily mistaken for an image. In fact, this is an executable .ace archive, which will start as soon as you click on it. Inside the archive is the Noon spyware program.

To convince the victim to open the attachment, attackers demand to send the missing information before they enter quarantine.

In the attachment of the letter, instead of the receipt picture, there is an archive with double extension

Another topic that is not new, but relevant in the current situation for malicious email, is delivery delay. The scenario is very believable, and for details the scammers in the example below again send the user to the attachment. It hides the Bsymem Trojan, which allows attackers to control the device and steal data. To further lull the recipient's vigilance, the bottom of the letter means that it was allegedly checked by a mail protection solution and does not contain malicious files and links.

Fraudsters report delivery delays due to COVID-19

Many spammers simply insert the mention of COVID-19 in old malware distribution patterns. But there are letters in which the main emphasis is placed on the introduction of quarantine and the rapid development of the pandemic.

For example, the story that the government banned the import of any goods into the country and the package went back is clearly completely inspired by the current situation.

Fraudsters claim that the government has closed the import of goods into the country

The attachment allegedly contains a tracking number for the order, according to which it will be possible to request re-sending it when the epidemic goes into decline. By opening the file, the recipient risks installing the Androm backdoor, which gives attackers remote access to the victim’s computer.

Phishing: chasing accounts on delivery sites

Phishing scammers also take advantage of the difficult situation in the delivery market. We found both very plausible copies of legitimate sites and fake tracking pages. Both of them, of course, mention the coronavirus.

So, hunters for customer accounts of a major express delivery service in detail repeated the interface of the official website’s homepage, including the latest news about the epidemic.

This is the home page of the delivery service site (left) and a phishing resource that imitates it (right)

A copy of the official site of another Kursk service, on which the coronavirus is also mentioned in the news, also looks no less detailed.

A phishing resource that mimics the front page of a major courier service site

But the authors of the fake portal for tracking packages added COVID-19 to the copyright line. There is not much other information on the page: a form for entering credentials and a list of “partners” - email services. It is not known for certain what the scammers wanted to say with this list, but it can be assumed that the names of well-known companies will increase confidence in the site.

Note that this technique is often found on phishing pages aimed at stealing usernames and passwords from email. Anyway, if the victim enters his credentials on this resource, they will leak to the scammers, and the fate of the package will remain unknown.

Fake Shipment Tracking Page

How not to fall for the scammers

Against the background of the epidemic and a large number of really delayed packages, fake sites have good chances to convince the user, and letters catch their attention. Especially if you are really waiting for the package. Or if the information about the shipment came, say, to work mail, and you have every reason to think that one of the colleagues could place the order. In order not to fall for the scammers:

- Look carefully at the sender’s address - if the letter came from a free email service or contains a meaningless set of characters in the name of the mailbox, you are most likely a fake. True, do not forget that the sender address in the letters may well be faked.

- Pay attention to the text. A large company will definitely not send out letters with crookedly formatted text and a lot of grammatical errors.

- Do not open attachments in letters from delivery services, especially if the sender in every way pushes you to this. It is better to look into your personal account on the website of the transport company or check the tracking of the parcel by number by driving the address of the page you need into the browser manually. The same thing should be done if you received a letter demanding to urgently click on the link.

- Take special care if the coronavirus is mentioned or not mentioned there. Cybercriminals use hot topics to catch the victim’s attention, so in no case should you react to such messages in a hurry.

- Use a reliable security solution that detects malicious attachments and blocks a phishing site.

Original message

Original message

Как мошенники используют проблемы с доставкой посылок во время эпидемии, и как не попасться на их уловки.

Спам: доставка зловреда на дом

Часто злоумышленники представляются сотрудниками служб доставки, чтобы заставить жертву открыть вредоносное вложение в письме. Классическая уловка — сообщить о том, что посылка уже пришла, но чтобы ее получить, нужно прочитать или подтвердить информацию в приложенном файле.

Например, в поддельном письме от крупной службы доставки на ломаном английском говорится, что посылка прибыла на склад, но из-за эпидемии ее не могут доставить на дом, поэтому за ней нужно явиться лично.

Адрес склада и прочие подробности, конечно же, находятся во вложении. Если получатель его откроет, на компьютер будет установлен бэкдор из семейства Remcos, позволяющий, в частности, превращать устройство в зомби, воровать данные или загружать других зловредов.

Мошенники сообщают о доставке от имени крупной транспортной компании

Похожий прием используют авторы мошеннического письма от имени другой службы доставки, которая якобы не может доставить посылку из-за ошибки в данных. От жертвы требуют подтвердить информацию из вложения, которое на самом деле содержит еще одного представителя семейства Remcos. Обратите внимание на адрес отправителя: он выдает, что к реальной компании злоумышленники имеют мало отношения.

Мошенники притворяются крупной службой доставки, но адрес отправителя их выдает

Иногда спамеры для большей убедительности вставляют в письмо изображения документов. Так, мошенники дополнили текст письма фотографией квитанции, которую невозможно прочесть из-за масштаба. Нажимать на изображение бесполезно — с ним ничего не происходит. Остается разве что открыть вредоносное вложение, в названии которого присутствует стандартное расширение графического файла — .jpg.

Если почтовый клиент получателя не отображает настоящие расширения, такое вложение легко принять за изображение. На самом же деле это исполняемый архив .ace, который запустится, как только вы на него кликнете. Внутри архива скрывается шпионская программа Noon.

Чтобы убедить жертву открыть вложение, злоумышленники требуют прислать недостающую информацию, пока не ввели карантин.

Во вложении письма вместо картинки квитанции — архив с двойным расширением

Еще одна не новая, но актуальная в сложившейся ситуации тема для вредоносного письма — задержка доставки. Сценарий очень правдоподобный, а за подробностями мошенники в примере ниже опять-таки отправляют пользователя во вложение. В нем скрывается троян Bsymem, позволяющий злоумышленникам управлять устройством и воровать данные. Чтобы дополнительно усыпить бдительность получателя, внизу письма значится, что оно якобы проверено почтовым защитным решением и не содержит вредоносных файлов и ссылок.

Мошенники сообщают о задержке доставки из-за эпидемии COVID-19

Многие спамеры просто вставляют упоминание COVID-19 в старые шаблоны вредоносных рассылок. Но встречаются и письма, в которых основной акцент делается именно на введение карантина и стремительное развитие пандемии.

Например, история о том, что правительство запретило ввозить в страну какие бы то ни было товары и посылка отправилась обратно, явно полностью навеяна текущей ситуацией.

Мошенники утверждают, что правительство закрыло ввоз товаров в страну

Во вложении якобы содержится номер для отслеживания заказа, по которому можно будет запросить его повторную отправку, когда эпидемия пойдет на спад. Открыв файл, получатель рискует установить бэкдор Androm, который открывает злоумышленникам удаленный доступ к компьютеру жертвы.

Фишинг: в погоне за аккаунтами на сайтах доставки

Мошенники, специализирующиеся на фишинге, тоже пользуются сложной ситуацией на рынке доставки. Мы обнаружили как очень правдоподобные копии легитимных сайтов, так и фейковые страницы отслеживания отправлений. И те, и другие, конечно же, упоминают коронавирус.

Так, охотники за аккаунтами клиентов крупной службы экспресс-доставки в деталях повторили интерфейс заглавной страницы официального сайта, в том числе последние новости об эпидемии.

Настоящая заглавная страница сайта службы доставки (слева) и фишинговый ресурс, который ее имитирует (справа)

Не менее детализированной выглядит и копия официального сайта другой курьской службы, на которой коронавирус также упоминается в новостях.

Фишинговый ресурс, имитирующий заглавную страницу сайта крупной курьерской службы

А вот авторы фейкового портала для отслеживания посылок добавили COVID-19 в строку с копирайтом. Другой информации на странице немного: форма для ввода учетных данных и список «партнеров» — сервисов электронной почты. Доподлинно неизвестно, что мошенники хотели сказать этим списком, однако можно предположить, что названия известных компаний повысят доверие к сайту.

Отметим, что такой прием часто встречается на фишинговых страничках, нацеленных на кражу логинов и паролей от электронной почты. Как бы то ни было, если жертва введет на этом ресурсе свои учетные данные, они утекут к мошенникам, а судьба посылки так и останется неизвестной.

Фейковая страница отслеживания отправлений

Как не попасться на удочку мошенников

На фоне эпидемии и большого количества действительно задерживающихся посылок фейковые сайты имеют хорошие шансы убедить пользователя, а письма — зацепить внимание. Особенно если вы действительно ждете посылку. Или если информация об отправлении пришла, скажем, на рабочую почту, и вы имеете все основания думать, что заказ мог оформить кто-то из коллег. Чтобы не попасться на удочку мошенников:

Спам: доставка зловреда на дом

Часто злоумышленники представляются сотрудниками служб доставки, чтобы заставить жертву открыть вредоносное вложение в письме. Классическая уловка — сообщить о том, что посылка уже пришла, но чтобы ее получить, нужно прочитать или подтвердить информацию в приложенном файле.

Например, в поддельном письме от крупной службы доставки на ломаном английском говорится, что посылка прибыла на склад, но из-за эпидемии ее не могут доставить на дом, поэтому за ней нужно явиться лично.

Адрес склада и прочие подробности, конечно же, находятся во вложении. Если получатель его откроет, на компьютер будет установлен бэкдор из семейства Remcos, позволяющий, в частности, превращать устройство в зомби, воровать данные или загружать других зловредов.

Мошенники сообщают о доставке от имени крупной транспортной компании

Похожий прием используют авторы мошеннического письма от имени другой службы доставки, которая якобы не может доставить посылку из-за ошибки в данных. От жертвы требуют подтвердить информацию из вложения, которое на самом деле содержит еще одного представителя семейства Remcos. Обратите внимание на адрес отправителя: он выдает, что к реальной компании злоумышленники имеют мало отношения.

Мошенники притворяются крупной службой доставки, но адрес отправителя их выдает

Иногда спамеры для большей убедительности вставляют в письмо изображения документов. Так, мошенники дополнили текст письма фотографией квитанции, которую невозможно прочесть из-за масштаба. Нажимать на изображение бесполезно — с ним ничего не происходит. Остается разве что открыть вредоносное вложение, в названии которого присутствует стандартное расширение графического файла — .jpg.

Если почтовый клиент получателя не отображает настоящие расширения, такое вложение легко принять за изображение. На самом же деле это исполняемый архив .ace, который запустится, как только вы на него кликнете. Внутри архива скрывается шпионская программа Noon.

Чтобы убедить жертву открыть вложение, злоумышленники требуют прислать недостающую информацию, пока не ввели карантин.

Во вложении письма вместо картинки квитанции — архив с двойным расширением

Еще одна не новая, но актуальная в сложившейся ситуации тема для вредоносного письма — задержка доставки. Сценарий очень правдоподобный, а за подробностями мошенники в примере ниже опять-таки отправляют пользователя во вложение. В нем скрывается троян Bsymem, позволяющий злоумышленникам управлять устройством и воровать данные. Чтобы дополнительно усыпить бдительность получателя, внизу письма значится, что оно якобы проверено почтовым защитным решением и не содержит вредоносных файлов и ссылок.

Мошенники сообщают о задержке доставки из-за эпидемии COVID-19

Многие спамеры просто вставляют упоминание COVID-19 в старые шаблоны вредоносных рассылок. Но встречаются и письма, в которых основной акцент делается именно на введение карантина и стремительное развитие пандемии.

Например, история о том, что правительство запретило ввозить в страну какие бы то ни было товары и посылка отправилась обратно, явно полностью навеяна текущей ситуацией.

Мошенники утверждают, что правительство закрыло ввоз товаров в страну

Во вложении якобы содержится номер для отслеживания заказа, по которому можно будет запросить его повторную отправку, когда эпидемия пойдет на спад. Открыв файл, получатель рискует установить бэкдор Androm, который открывает злоумышленникам удаленный доступ к компьютеру жертвы.

Фишинг: в погоне за аккаунтами на сайтах доставки

Мошенники, специализирующиеся на фишинге, тоже пользуются сложной ситуацией на рынке доставки. Мы обнаружили как очень правдоподобные копии легитимных сайтов, так и фейковые страницы отслеживания отправлений. И те, и другие, конечно же, упоминают коронавирус.

Так, охотники за аккаунтами клиентов крупной службы экспресс-доставки в деталях повторили интерфейс заглавной страницы официального сайта, в том числе последние новости об эпидемии.

Настоящая заглавная страница сайта службы доставки (слева) и фишинговый ресурс, который ее имитирует (справа)

Не менее детализированной выглядит и копия официального сайта другой курьской службы, на которой коронавирус также упоминается в новостях.

Фишинговый ресурс, имитирующий заглавную страницу сайта крупной курьерской службы

А вот авторы фейкового портала для отслеживания посылок добавили COVID-19 в строку с копирайтом. Другой информации на странице немного: форма для ввода учетных данных и список «партнеров» — сервисов электронной почты. Доподлинно неизвестно, что мошенники хотели сказать этим списком, однако можно предположить, что названия известных компаний повысят доверие к сайту.

Отметим, что такой прием часто встречается на фишинговых страничках, нацеленных на кражу логинов и паролей от электронной почты. Как бы то ни было, если жертва введет на этом ресурсе свои учетные данные, они утекут к мошенникам, а судьба посылки так и останется неизвестной.

Фейковая страница отслеживания отправлений

Как не попасться на удочку мошенников

На фоне эпидемии и большого количества действительно задерживающихся посылок фейковые сайты имеют хорошие шансы убедить пользователя, а письма — зацепить внимание. Особенно если вы действительно ждете посылку. Или если информация об отправлении пришла, скажем, на рабочую почту, и вы имеете все основания думать, что заказ мог оформить кто-то из коллег. Чтобы не попасться на удочку мошенников:

- Внимательно посмотрите на адрес отправителя — если письмо пришло с бесплатного почтового сервиса или содержит бессмысленный набор символов в имени почтового ящика, перед вами, скорее всего, подделка. Правда, не забывайте о том, что адрес отправителя в письмах вполне могут и подделать.

- Обращайте внимание на текст. Крупная компания совершенно точно не будет рассылать письма с криво отформатированным текстом и большим количеством грамматических ошибок.

- Не открывайте вложения в письмах от служб доставки, особенно если отправитель всячески подталкивает вас к этому. Лучше загляните в свой личный кабинет на сайте транспортной компании или проверьте трекинг посылки по номеру, вбив адрес нужной вам страницы в браузер вручную. То же самое стоит сделать, если вам пришло письмо с требованием срочно перейти по ссылке.

- Отнеситесь к письму с особым вниманием, если в нем к месту или не очень упоминается коронавирус. Киберпреступники используют горячие темы, чтобы зацепить внимание жертвы, поэтому на такие сообщения ни в коем случае нельзя реагировать второпях.

- Пользуйтесь надежным защитным решением, которое распознает вредоносное вложение и заблокирует фишинговый сайт.

Moderatör tarafında düzenlendi: