How can they find you on a printed sheet

- بادئ الموضوع Детективное агентство Тула

- تاريخ البدء

أنت تستخدم أحد المتصفحات القديمة. قد لا يتم عرض هذا الموقع أو المواقع الأخرى بشكل صحيح.

يجب عليك ترقية متصفحك أو استخدام أحد المتصفحات البديلة.

يجب عليك ترقية متصفحك أو استخدام أحد المتصفحات البديلة.

- إنضم

- 24 نوفمبر 2010

- المشاركات

- 2,003

- مستوى التفاعل

- 494

- النقاط

- 83

- العمر

- 62

- الموقع الالكتروني

- adp-dia.com

Konstantin Mikhailovich, thanks for the interesting information.

And here is an article about specific cases.

Your printer spies on you, and this is how it does it.

Chris Baranyuk BBC Future

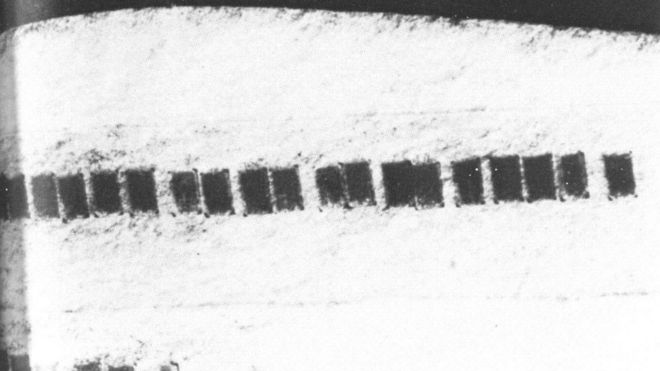

Image copyright Electronic Frontier Foundation / CC BY 3.0

They are almost invisible, but carry hidden code. Their presence on a secret document, the leak of which in the media caused the FBI operation, allowed the US intelligence agencies to figure out who printed the materials on the printer in order to transmit it to reporters.

This happened on June 3 in Augusta, Georgia. FBI agents arrived home to 25-year-old Riality Lee Winner to arrest her .

The FBI came to the conclusion that it was Winner, an employee of the international Pluribus corporation, who was working on a contract for the US National Security Agency (NSA), took out a secret document from a government agency and passed it to the Intercept news site.

According to agents, in order to calculate Winner, they had to carefully study the copies of the document provided by the site. They found characteristic bruises suggesting that the pages were printed on a printer and "removed from a safe place."

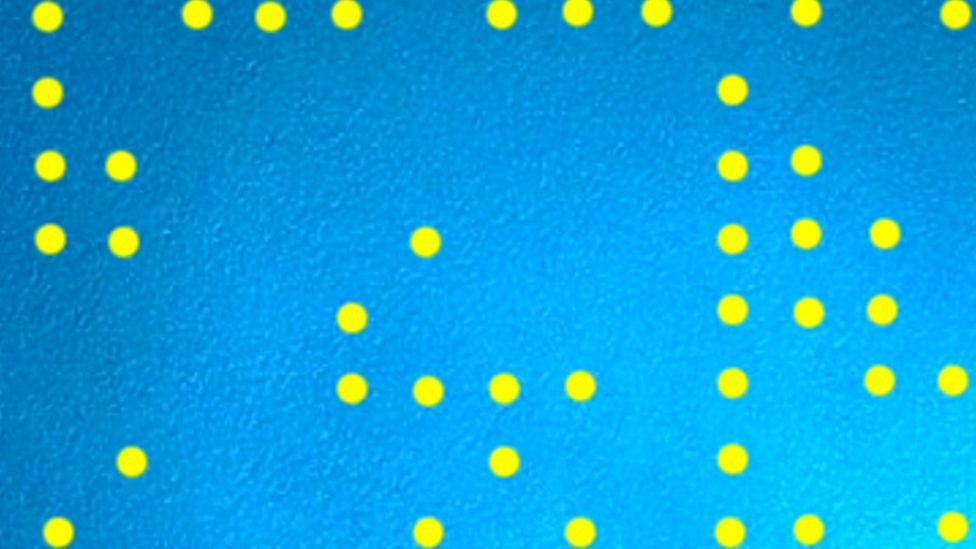

Many color printers add dots to printed documents, and people don’t even know about it.

In an affidavit, the FBI claimed that Winner admitted to printing a secret report by the National Security Agency (on Russia's alleged interference in the US presidential election - Ed. )

Reality Lee Winner was taken into custody on charges of embezzlement of secret documents.

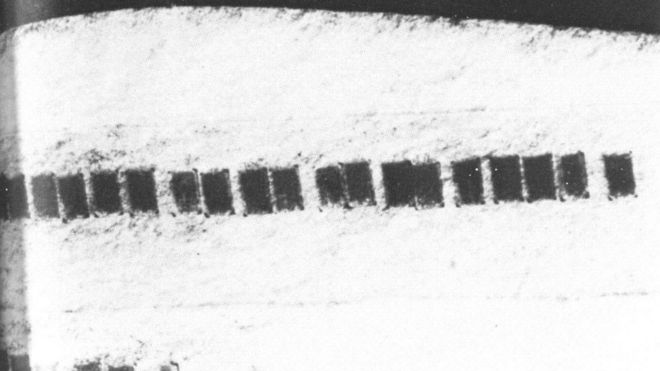

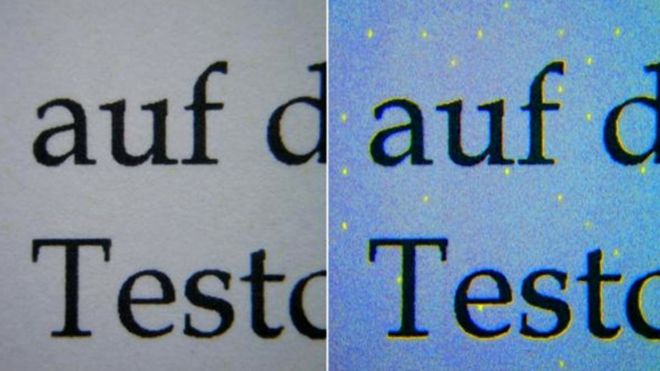

Image copyright Florian Heise / Wikipedia

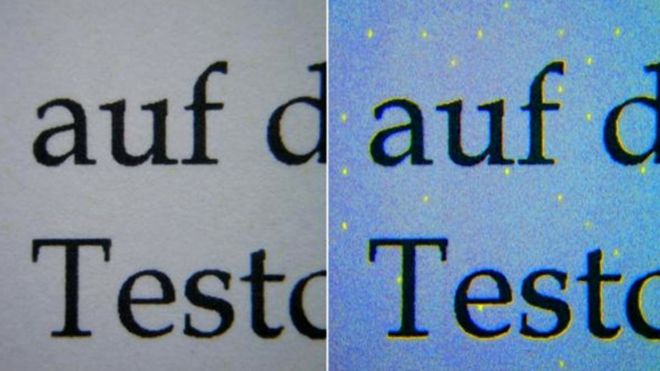

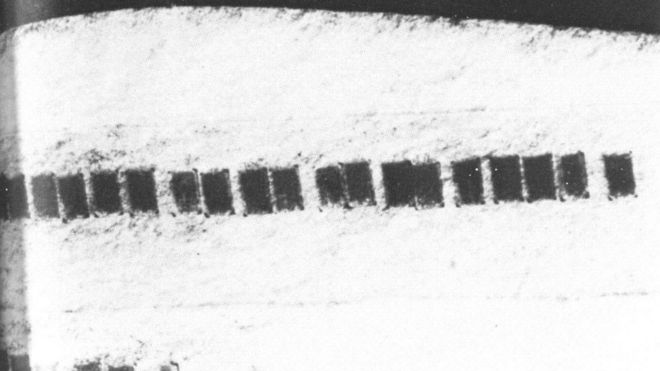

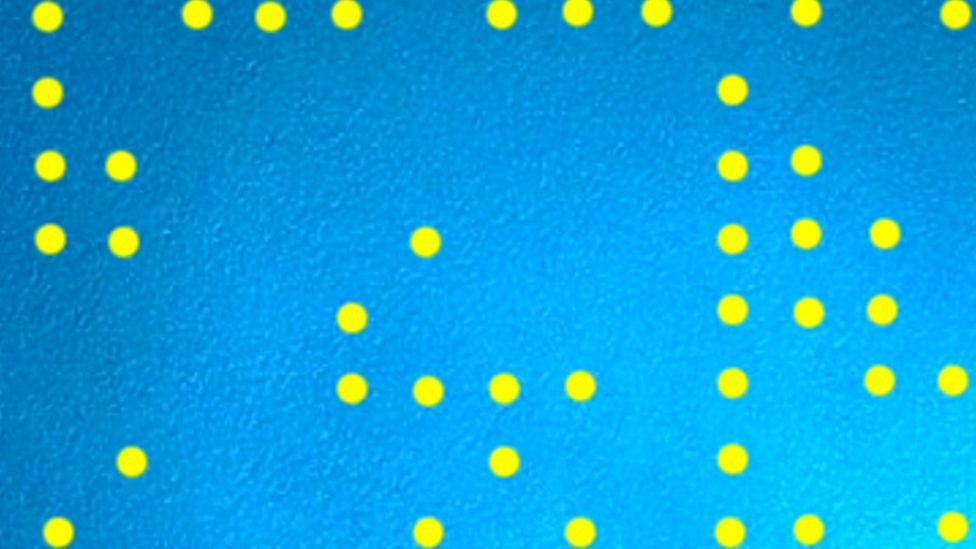

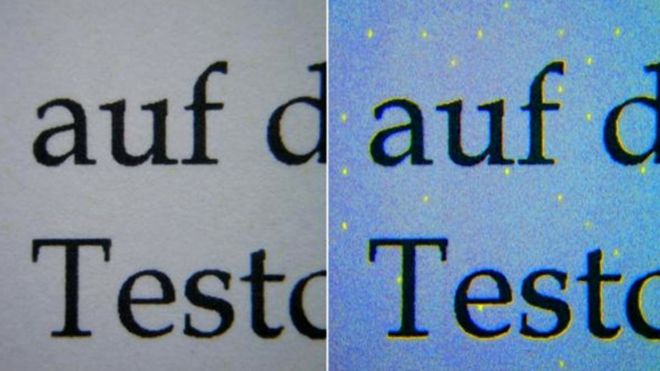

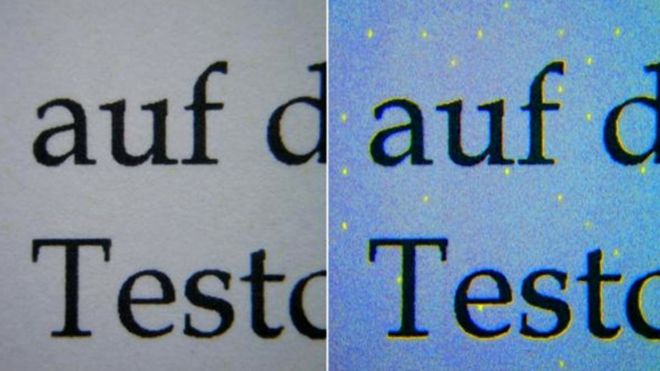

Image caption Dots caused by the HP laser printer become more visible in blue light

After this information became public, experts took a closer look at the ill-fated document posted on the Internet.

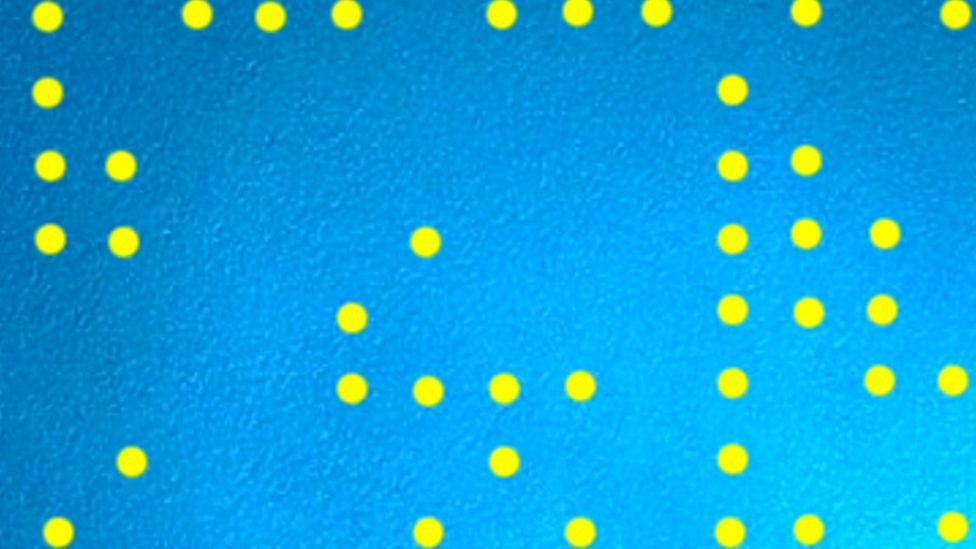

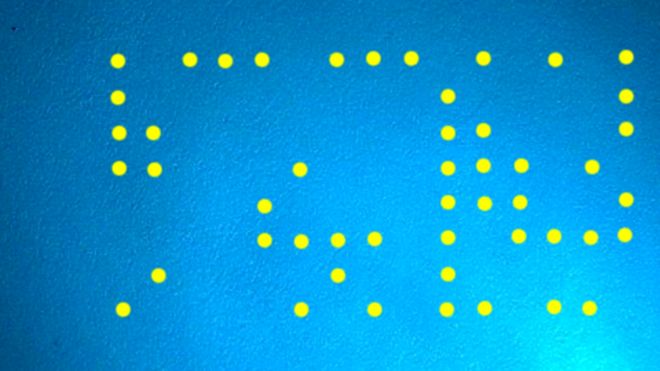

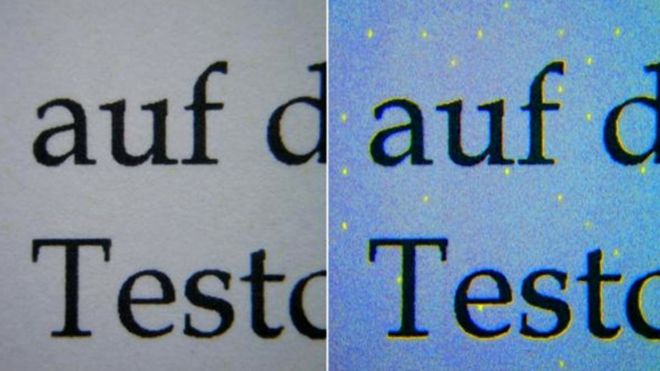

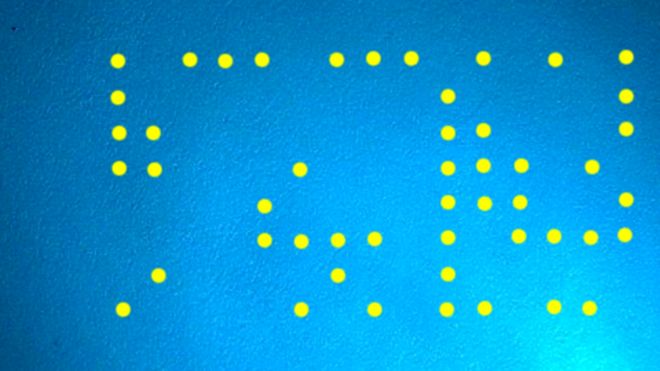

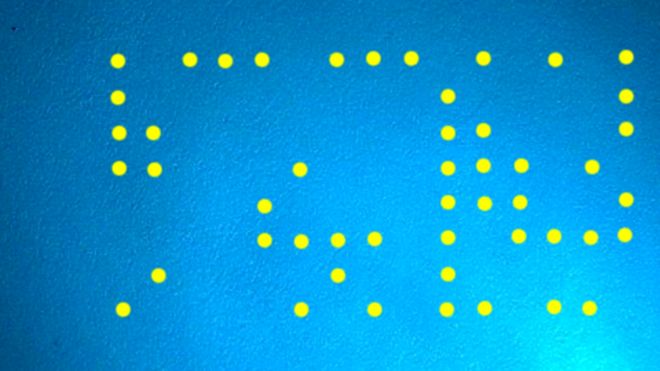

They found something interesting: yellow dots forming a rectangular pattern repeating from page to page.

The dots are almost invisible to the naked eye, but their presence is quite obvious.

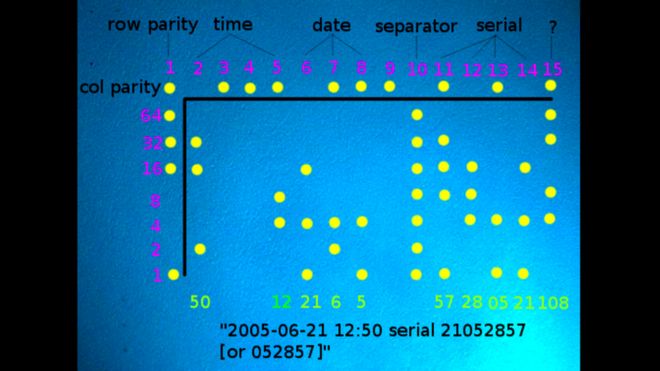

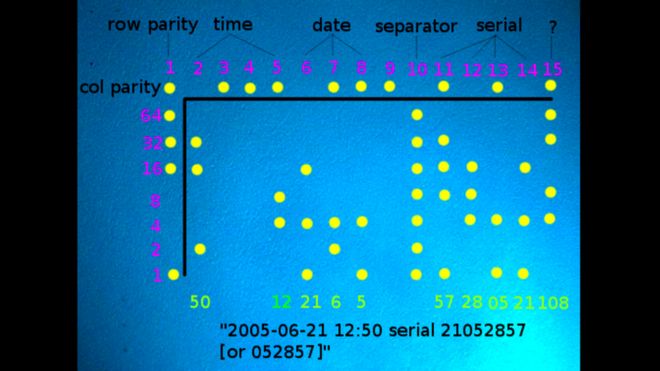

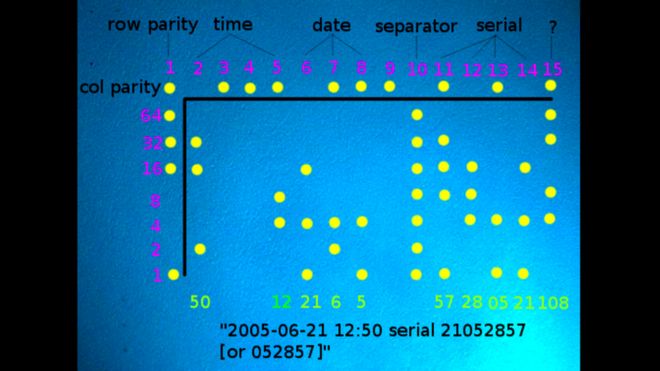

Further research showed that this “pattern” carries information about the exact number and time when the pages were printed: 6 hours 20 minutes on May 9, 2017.

In any case, it should be the time that the printer’s own clock showed when it printed these pages. In addition, the dots encrypted the serial number of the printer.

Security experts (as well as human rights defenders), of course, are aware of the existence of these microdots. Many brands of color printers add them to documents, and people don’t even know about it.

The Electronic Frontier Foundation has an online tool to help you understand what information the printer encrypted.

In our case, the FBI did not officially confirm that the microdots were used to identify the suspect, and the organization refused to comment on this article.

The US Department of Justice, which issued a statement on the charges against Winner, also refused to go into details.

IN Intercept website statement it is alleged that "Winner has been charged that are not proven. The same can be said of the FBI allegations about why the bureau decided to arrest Winner."

One way or another, but the presence of microscopic dots on a secret document, which became (against the will of the NSA) public, caused genuine interest.

"When we zoom in on a photograph, they are clearly visible," says Ted Han of Document Cloud , one of the first to pay attention to the points. “It's interesting and noteworthy that such things are used.”

Another expert, Rob Graham, posted a [DLMURL="https://blog.erratasec.com/2017/06/how-intercept-outed-reality-winner.html#.WTgLMdwlGpp"] blog post [/ DLMURL], which explains how to find and decode microdots.

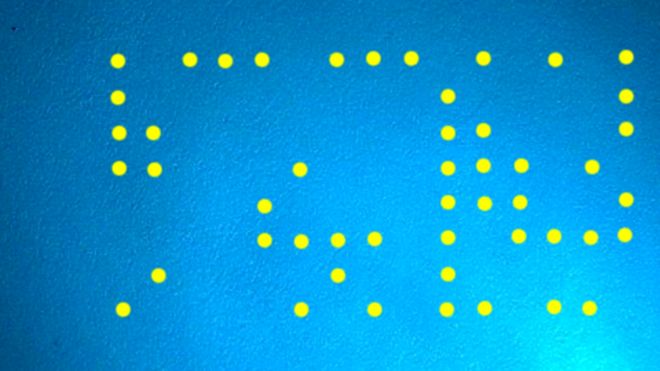

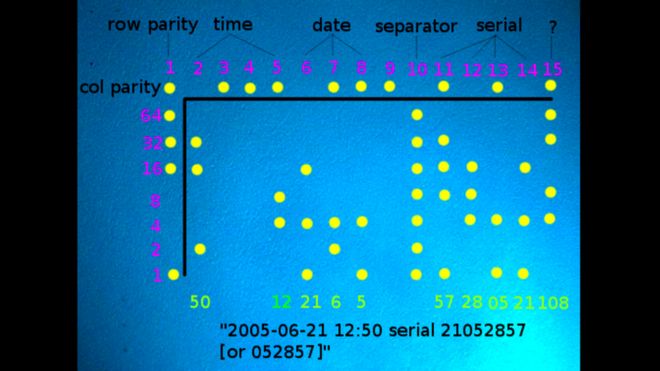

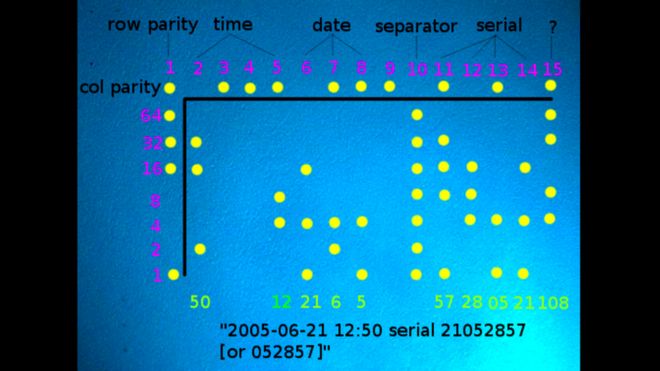

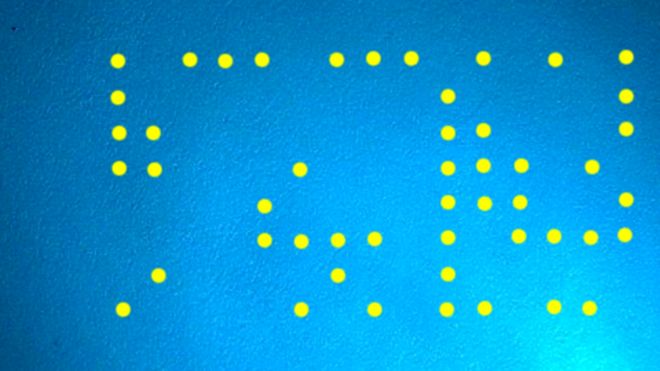

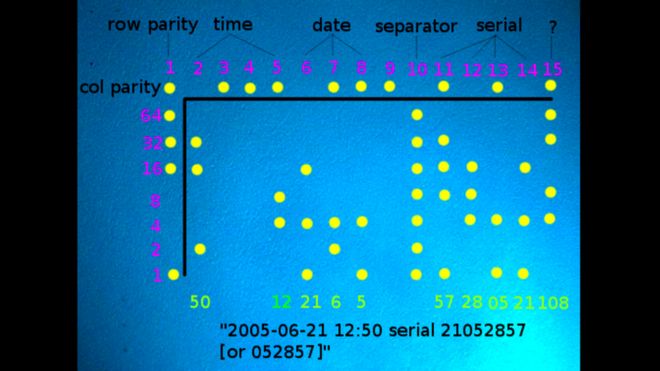

Based on their location relative to the overlay stencil, you can determine the hours, minutes and date, as well as the printer number. Several experts who deciphered points on the document got the same result.

Microdots have been used for quite some time. American Human Rights Organization Electronic Frontier Foundation (EFF) (founded to protect the rights laid down in the Constitution and the Declaration of Independence in connection with the advent of new communication technologies - Note translator ), compiled and constantly updated color printer list using this technology.

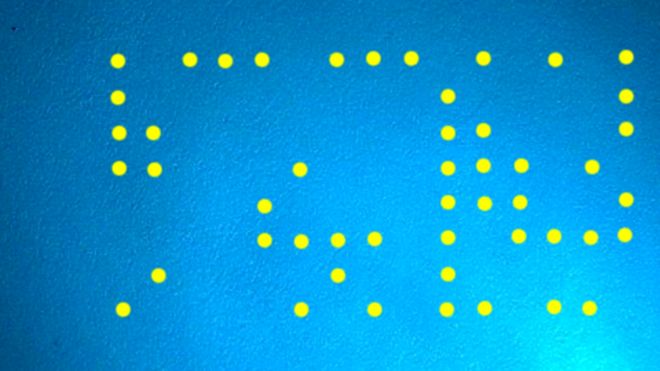

The photos below provided by EFF show how to decrypt these points.

Image copyright Electronic Frontier Foundation / CC BY 3.0

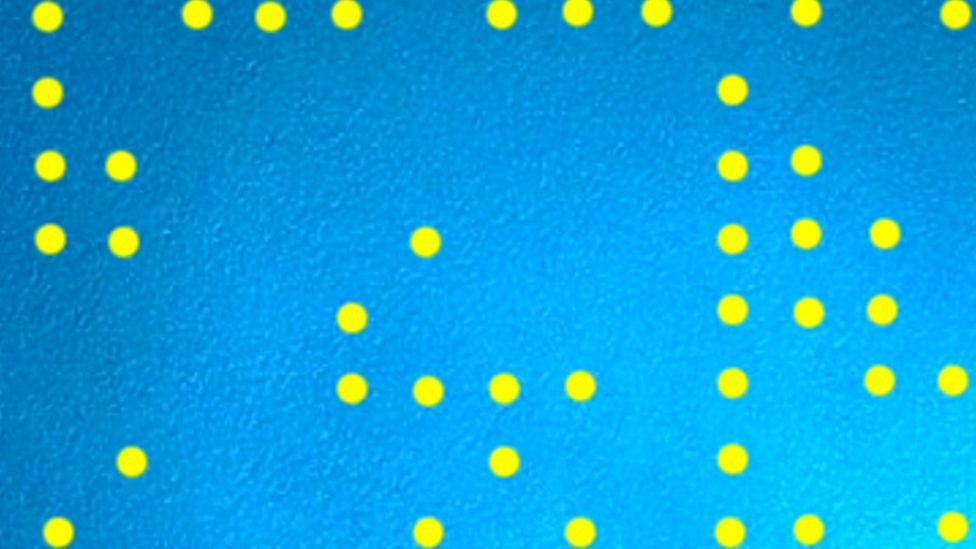

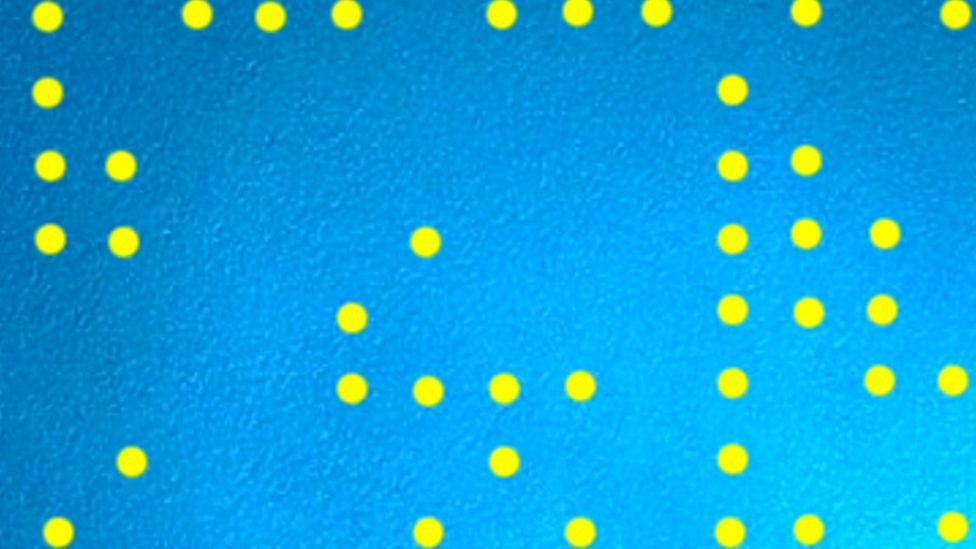

Image caption Yellow dots magnified 60 times were found on printed pages of a secret document

Image copyright Electronic Frontier Foundation / CC BY 3.0

Image caption Points become much more noticeable if the photo is enlarged and illuminated with a blue LED flashlight

Image copyright Electronic Frontier Foundation / CC BY 3.0

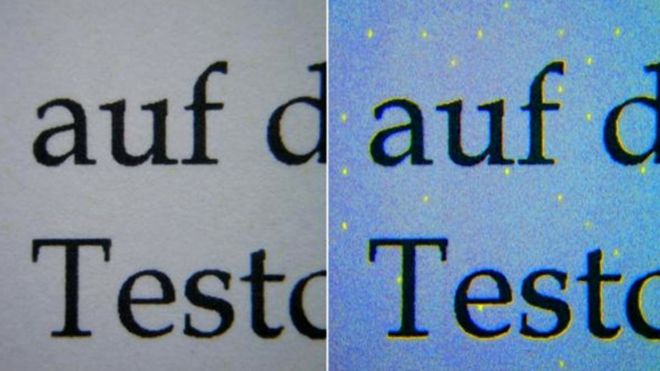

Image caption To make it easier to see, the dots in this photo are specially highlighted. What does this pattern mean?

Image copyright Electronic Frontier Foundation / CC BY 3.0

Image caption Location of dots allows you to find out the time and date of printing, as well as the serial number of the device

Micro-point technology, besides being applicable to espionage, could potentially be useful for other things, said Tim Bennett, an analyst at Vector 5 consulting software firm, who was also interested in the story of the NSA secret document.

“You can use the knowledge of how microdots work to protect yourself from fakes,” Bennett explains. “For example, you get a document that claims to be 2005 - but in reality [judging by microdots] few months".

Just in case, keep in mind: if you ever need to understand what the dots on any document important to you mean, the Electronic Frontier Foundation has a website for this special interactive tool .

Hidden Messages

Similar methods of steganography — secret messages hidden in plain sight — have been used a long time ago.

Take, for example, secret patterns on banknotes designed to combat counterfeiters: banknotes of many world currencies carry a strange pattern that resembles a constellation.

Many scanners and photocopy machines are programmed to recognize this pattern and do not allow banknotes to be copied.

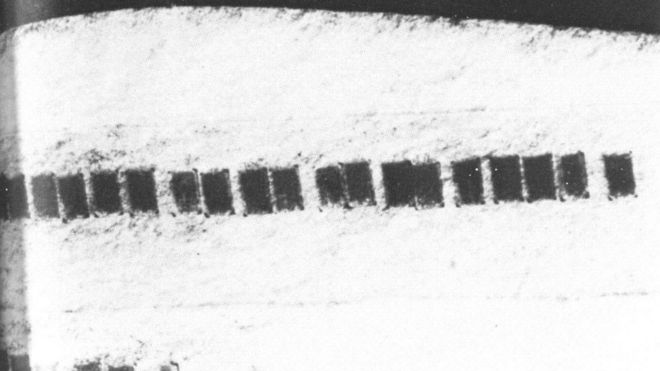

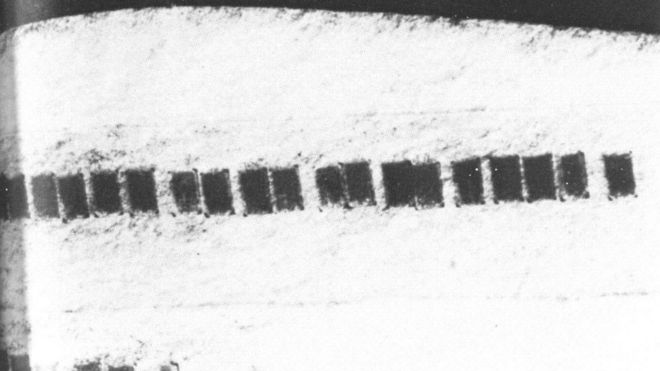

The US National Security Agency itself cites a historical example: during World War II, German spies in Mexico City used microdots to place secret messages on the inside of envelopes sent to Lisbon.

Spies requested radio equipment and other special equipment from Germany. The allies intercepted these letters, and the operation was frustrated.

The microdots used by the Germans were in fact not encrypted text at all, just very tiny.

Communications of this kind were widely used both during the Second World War and the Cold War. It is said that Soviet agents operating in West Germany used caches to send their microposts to Moscow.

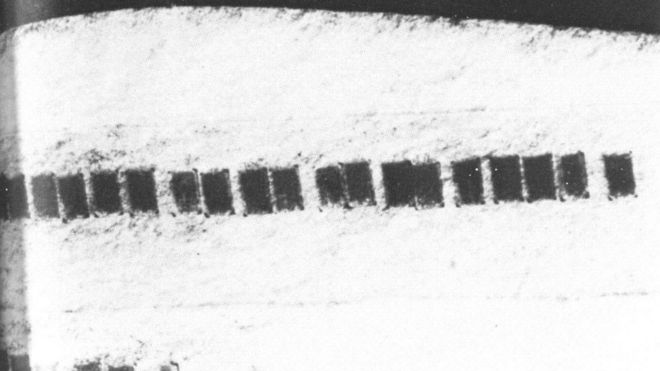

Image copyright Wikipedia

Image caption Microdots on the inside of an envelope sent during World War II by German spies from Mexico City to Lisbon

Today many firms suggest using microtext to protect your property. They sell bubbles with quick-setting liquid containing microdots where some data is encrypted - for example, the serial number of your laptop.

If the police find a stolen item marked in this way, they can theoretically find out who the real owner was.

In some of its forms, steganography does not even use letters and numbers. Alan Woodward, a security expert at the University of Surrey, cites an example of SNOW (abbreviated as Steganographic Nature Of Whitespace, literally - "the steganographic nature of spaces"), when a specific text uses non-printable characters - space, line feed and tabs.

A certain amount and order of these spaces, “empty spaces”, can carry an encrypted invisible message.

"Trying to detect these gaps in the text is like looking for a polar bear in the snow," figuratively explain on site Snow .

Over 45,000 complaints received from printer companies whose devices apply microdots

In general, as Woodward points out, there are many ways to track exactly who printed documents or got access to them.

“Organizations like the NSA keep a record of every printout, not to mention using different tracking methods for printed documents,” he says. “They, of course, know that people know about the yellow dots, so they don’t rely on only on them. "

There has been a heated debate about the ethics of a printer attaching certain information to a printed document without the knowledge of the printer.

It was suggested that this was a violation of human rights, and one of research projects The Massachusetts Institute of Technology received more than 45,000 complaints about printer manufacturers whose devices inflict microdots.

And yet, according to many, such hidden security measures that ensure the secrecy of important documents are in some cases justified.

"There are things that governments should be able to keep secret," Ted Han says.

However, he adds, “I hope that these guys think not only about their own operational security, but that journalists also need to protect themselves and their sources.”

Source.

And here is an article about specific cases.

Your printer spies on you, and this is how it does it.

Chris Baranyuk BBC Future

- June 8, 2017

Image copyright Electronic Frontier Foundation / CC BY 3.0

They are almost invisible, but carry hidden code. Their presence on a secret document, the leak of which in the media caused the FBI operation, allowed the US intelligence agencies to figure out who printed the materials on the printer in order to transmit it to reporters.

This happened on June 3 in Augusta, Georgia. FBI agents arrived home to 25-year-old Riality Lee Winner to arrest her .

The FBI came to the conclusion that it was Winner, an employee of the international Pluribus corporation, who was working on a contract for the US National Security Agency (NSA), took out a secret document from a government agency and passed it to the Intercept news site.

According to agents, in order to calculate Winner, they had to carefully study the copies of the document provided by the site. They found characteristic bruises suggesting that the pages were printed on a printer and "removed from a safe place."

Many color printers add dots to printed documents, and people don’t even know about it.

In an affidavit, the FBI claimed that Winner admitted to printing a secret report by the National Security Agency (on Russia's alleged interference in the US presidential election - Ed. )

Reality Lee Winner was taken into custody on charges of embezzlement of secret documents.

Image copyright Florian Heise / Wikipedia

Image caption Dots caused by the HP laser printer become more visible in blue light

After this information became public, experts took a closer look at the ill-fated document posted on the Internet.

They found something interesting: yellow dots forming a rectangular pattern repeating from page to page.

The dots are almost invisible to the naked eye, but their presence is quite obvious.

Further research showed that this “pattern” carries information about the exact number and time when the pages were printed: 6 hours 20 minutes on May 9, 2017.

In any case, it should be the time that the printer’s own clock showed when it printed these pages. In addition, the dots encrypted the serial number of the printer.

Security experts (as well as human rights defenders), of course, are aware of the existence of these microdots. Many brands of color printers add them to documents, and people don’t even know about it.

The Electronic Frontier Foundation has an online tool to help you understand what information the printer encrypted.

In our case, the FBI did not officially confirm that the microdots were used to identify the suspect, and the organization refused to comment on this article.

The US Department of Justice, which issued a statement on the charges against Winner, also refused to go into details.

IN Intercept website statement it is alleged that "Winner has been charged that are not proven. The same can be said of the FBI allegations about why the bureau decided to arrest Winner."

One way or another, but the presence of microscopic dots on a secret document, which became (against the will of the NSA) public, caused genuine interest.

"When we zoom in on a photograph, they are clearly visible," says Ted Han of Document Cloud , one of the first to pay attention to the points. “It's interesting and noteworthy that such things are used.”

Another expert, Rob Graham, posted a [DLMURL="https://blog.erratasec.com/2017/06/how-intercept-outed-reality-winner.html#.WTgLMdwlGpp"] blog post [/ DLMURL], which explains how to find and decode microdots.

Based on their location relative to the overlay stencil, you can determine the hours, minutes and date, as well as the printer number. Several experts who deciphered points on the document got the same result.

Microdots have been used for quite some time. American Human Rights Organization Electronic Frontier Foundation (EFF) (founded to protect the rights laid down in the Constitution and the Declaration of Independence in connection with the advent of new communication technologies - Note translator ), compiled and constantly updated color printer list using this technology.

The photos below provided by EFF show how to decrypt these points.

Image copyright Electronic Frontier Foundation / CC BY 3.0

Image caption Yellow dots magnified 60 times were found on printed pages of a secret document

Image copyright Electronic Frontier Foundation / CC BY 3.0

Image caption Points become much more noticeable if the photo is enlarged and illuminated with a blue LED flashlight

Image copyright Electronic Frontier Foundation / CC BY 3.0

Image caption To make it easier to see, the dots in this photo are specially highlighted. What does this pattern mean?

Image copyright Electronic Frontier Foundation / CC BY 3.0

Image caption Location of dots allows you to find out the time and date of printing, as well as the serial number of the device

Micro-point technology, besides being applicable to espionage, could potentially be useful for other things, said Tim Bennett, an analyst at Vector 5 consulting software firm, who was also interested in the story of the NSA secret document.

“You can use the knowledge of how microdots work to protect yourself from fakes,” Bennett explains. “For example, you get a document that claims to be 2005 - but in reality [judging by microdots] few months".

Just in case, keep in mind: if you ever need to understand what the dots on any document important to you mean, the Electronic Frontier Foundation has a website for this special interactive tool .

Hidden Messages

Similar methods of steganography — secret messages hidden in plain sight — have been used a long time ago.

Take, for example, secret patterns on banknotes designed to combat counterfeiters: banknotes of many world currencies carry a strange pattern that resembles a constellation.

Many scanners and photocopy machines are programmed to recognize this pattern and do not allow banknotes to be copied.

The US National Security Agency itself cites a historical example: during World War II, German spies in Mexico City used microdots to place secret messages on the inside of envelopes sent to Lisbon.

Spies requested radio equipment and other special equipment from Germany. The allies intercepted these letters, and the operation was frustrated.

The microdots used by the Germans were in fact not encrypted text at all, just very tiny.

Communications of this kind were widely used both during the Second World War and the Cold War. It is said that Soviet agents operating in West Germany used caches to send their microposts to Moscow.

Image copyright Wikipedia

Image caption Microdots on the inside of an envelope sent during World War II by German spies from Mexico City to Lisbon

Today many firms suggest using microtext to protect your property. They sell bubbles with quick-setting liquid containing microdots where some data is encrypted - for example, the serial number of your laptop.

If the police find a stolen item marked in this way, they can theoretically find out who the real owner was.

In some of its forms, steganography does not even use letters and numbers. Alan Woodward, a security expert at the University of Surrey, cites an example of SNOW (abbreviated as Steganographic Nature Of Whitespace, literally - "the steganographic nature of spaces"), when a specific text uses non-printable characters - space, line feed and tabs.

A certain amount and order of these spaces, “empty spaces”, can carry an encrypted invisible message.

"Trying to detect these gaps in the text is like looking for a polar bear in the snow," figuratively explain on site Snow .

Over 45,000 complaints received from printer companies whose devices apply microdots

In general, as Woodward points out, there are many ways to track exactly who printed documents or got access to them.

“Organizations like the NSA keep a record of every printout, not to mention using different tracking methods for printed documents,” he says. “They, of course, know that people know about the yellow dots, so they don’t rely on only on them. "

There has been a heated debate about the ethics of a printer attaching certain information to a printed document without the knowledge of the printer.

It was suggested that this was a violation of human rights, and one of research projects The Massachusetts Institute of Technology received more than 45,000 complaints about printer manufacturers whose devices inflict microdots.

And yet, according to many, such hidden security measures that ensure the secrecy of important documents are in some cases justified.

"There are things that governments should be able to keep secret," Ted Han says.

However, he adds, “I hope that these guys think not only about their own operational security, but that journalists also need to protect themselves and their sources.”

Source.

Original message

Original message

Константин Михайлович, спасибо за интересную информацию.

А вот и статья о конкретных делах.

Ваш принтер шпионит за вами, и вот как он это делает

Крис Баранюк BBC Future

Правообладатель иллюстрации Electronic Frontier Foundation/CC BY 3.0

Они почти невидимы, но несут скрытый код. Их присутствие на секретном документе, утечка которого в СМИ стала причиной операции ФБР, позволило американским спецслужбам вычислить того, кто распечатал материалы на принтере, чтобы передать журналистам.

Это произошло 3 июня в Огасте, штат Джорджия. Агенты ФБР прибыли домой к 25-летней Риалити Ли Виннер, чтобы арестовать ее.

В ФБР пришли к выводу, что именно Виннер, сотрудница международной корпорации Pluribus, выполнявшая работу по контракту для Агентства национальной безопасности США (АНБ), вынесла секретный документ из государственного учреждения и передала его новостному сайту Intercept.

Как утверждали агенты, чтобы вычислить Виннер, им пришлось тщательно изучить копии документа, предоставленные сайтом. Они обнаружили характерные помятости, говорящие о том, что страницы были распечатаны на принтере и "вынесены из безопасного места".

Многие цветные принтеры добавляют точки в распечатываемые документы, и люди даже не знают об этом

В показаниях под присягой представители ФБР утверждали, что Виннер призналась в распечатке секретного доклада Агентства национальной безопасности (о предполагаемом вмешательстве России в президентские выборы в США - Ред.).

Риалити Ли Виннер была взята под арест по обвинению в хищении секретных документов.

Правообладатель иллюстрации Florian Heise/Wikipedia

Image caption Точки, наносимые лазерным принтером HP, становятся особенно заметны при синем свете

После того как эта информация стала достоянием гласности, эксперты повнимательней присмотрелись к злосчастному документу, выложенному в интернете.

Они обнаружили кое-что интересное: желтые точки, образующие прямоугольный узор, повторяющийся от страницы к странице.

Точки почти незаметны невооруженным глазом, но их присутствие вполне очевидно.

Дальнейшее исследование показало, что этот "узор" несет в себе информацию о точном числе и времени, когда страницы были распечатаны: 6 часов 20 минут 9 мая 2017 года.

Во всяком случае, это должно быть время, которое показывали собственные часы принтера, когда он распечатывал эти страницы. Кроме того, точками зашифрован серийный номер принтера.

Экспертам по безопасности (как и правозащитникам), конечно, известно о существовании этих микроточек. Многие марки цветных принтеров добавляют их в документы, и люди даже не знают об этом.

У Electronic Frontier Foundation на сайте есть интерактивный инструмент, помогающий понять, какую информацию зашифровал принтер

В нашем случае ФБР официально не подтвердило, что микроточки использовались для идентификации подозреваемой, и организация отказалась дать свой комментарий для этой статьи.

Министерство юстиции США, опубликовавшее заявление о предъявленном Виннер обвинении, также отказалось войти в детали.

В заявлении сайта Intercept утверждается, что "Виннер выдвинуты обвинения, которые не доказаны. То же самое можно сказать и о заявлениях ФБР по поводу того, почему бюро решило арестовать Виннер".

Так или иначе, но присутствие микроскопических точек на секретном документе, ставшем (против воли АНБ) достоянием общественности, вызвало неподдельный интерес.

"Когда мы увеличиваем масштаб фотографии, они хорошо заметны, - говорит Тед Хэн из Document Cloud, одним из первых обративший внимание на точки. - Это интересно и весьма примечательно, что такие вещи используются".

Другой эксперт, Роб Грэм, опубликовал [DLMURL="https://blog.erratasec.com/2017/06/how-intercept-outed-reality-winner.html#.WTgLMdwlGpp"]в своем блоге[/DLMURL] пост, в котором объясняет, как найти и расшифровать микроточки.

Исходя из их расположения относительно наложенного трафарета, можно определить часы, минуты и дату, а также номер принтера. Несколько экспертов, расшифровавших точки на документе, получили одинаковый результат.

Микроточки используются довольно давно. Американская правозащитная организация Electronic Frontier Foundation (EFF) (основанная для защиты заложенных в Конституции и Декларации независимости прав в связи с появлением новых технологий связи - Прим. переводчика), составила и постоянно обновляет список цветных принтеров, использующих эту технологию.

На фотографиях ниже, предоставленных EFF, показано, как расшифровать эти точки.

Правообладатель иллюстрации Electronic Frontier Foundation/CC BY 3.0

Image caption Желтые точки, увеличенные в 60 раз, были обнаружены на распечатанных страницах секретного документа

Правообладатель иллюстрации Electronic Frontier Foundation/CC BY 3.0

Image caption Точки становятся гораздо более заметными, если фотографию увеличить и осветить светодиодным фонариком с синим светом

Правообладатель иллюстрации Electronic Frontier Foundation/CC BY 3.0

Image caption Чтобы вам было лучше видно, на этой фотографии точки специально выделены. Что означает этот узор?

Правообладатель иллюстрации Electronic Frontier Foundation/CC BY 3.0

Image caption Расположение точек позволяет узнать время и дату распечатки, а также серийный номер устройства

Микроточечная технология, помимо того, что применима в шпионаже, потенциально может быть полезна и для других вещей, отмечает Тим Беннетт, аналитик в консультационной софтверной фирме Vector 5, тоже заинтересовавшийся историей с секретным документом АНБ.

"Вы можете использовать знание того, как работают микроточки, чтобы обезопасить себя от подделок, - объясняет Беннетт. - Например, вам в руки попадает документ, о котором утверждается, что он 2005 года - а на самом деле [судя по микроточкам] ему всего несколько месяцев".

На всякий случай имейте в виду: если вам когда-нибудь понадобится понять, что означают точки на каком-либо важном для вас документе, у Electronic Frontier Foundation на сайте есть для этого специальный интерактивный инструмент.

Скрытые послания

Похожие методы стеганографии - секретных посланий, скрытых у всех на виду - используются давным-давно.

Взять хотя бы тайные узоры на денежных купюрах, предназначенные для борьбы с фальшивомонетчиками: банкноты многих мировых валют несут на себе странный узор, похожий на созвездие.

Многие сканнеры и аппараты для фотокопирования запрограммированы так, что распознают этот узор и не позволяют копировать банкноты.

В самом Агентстве национальной безопасности США приводят исторический пример: во время Второй мировой войны немецкие шпионы в Мехико применяли микроточки, размещая тайные донесения на внутренней стороне конвертов, посылаемых в Лиссабон.

Шпионы запрашивали из Германии радиооборудование и другие спецсредства. Союзники перехватили эти письма, и операция была сорвана.

Микроточки, которые использовали немцы, на самом деле были никак не зашифрованным текстом, просто очень крошечным.

Связь такого рода широко использовалась как во время Второй мировой, так и холодной войны. Рассказывают, что советские агенты, действовавшие в Западной Германии, использовали тайники для передачи в Москву своих микропосланий.

Правообладатель иллюстрации Wikipedia

Image caption Микроточки на внутренней стороне конверта, посланного во время Второй мировой войны немецкими шпионами из Мехико в Лиссабон

Сегодня многие фирмы предлагают использовать микротекст для защиты вашей собственности. Они продают пузырьки с быстро застывающей жидкостью, содержащей микроточки, где зашифрованы какие-то данные - например, серийный номер вашего ноутбука.

Если полиция найдет украденный предмет, помеченный таким образом, то теоретически сможет узнать, кто был его настоящим владельцем.

В некоторых своих формах стеганография даже не использует буквы и цифры. Алан Вудворд, эксперт по безопасности из Университета Саррей, приводит как пример SNOW (сокр. Steganographic Nature Of Whitespace, буквально - "стеганографический характер пробелов"), когда в рамках конкретного текста используются непечатаемые символы - пробел, перевод строки и табуляция.

Определенное количество и порядок этих пробелов, "пустых пространств", может нести зашифрованное невидимое послание.

"Пытаться обнаружить эти пробелы в тексте - все равно что искать белого медведя в снегопад", - образно объясняют на сайте Snow.

Получено более 45 000 жалоб на компании-производители принтеров, чьи устройства наносят микроточки

Вообще, как указывает Вудворд, существует много способов отследить, кто именно распечатывал документы или получал к ним доступ.

"Такие организации, как АНБ, ведут у себя учет каждого случая распечатки чего-либо, не говоря уже о применении разных методов отслеживания распечатанных документов, - говорит он. - Они, конечно, знают, что людям известно про желтые точки, поэтому полагаются не только на них".

Об этичности присоединения принтером определенной информации к распечатываемому документу без ведома распечатывающего уже давно ведутся жаркие дебаты.

Высказывалось мнение, что это нарушение прав человека, а один из исследовательских проектов Массачусетского технологического института получил более 45 тысяч жалоб на компании-производители принтеров, чьи устройства наносят микроточки.

И все-таки, как считают многие, подобные скрытые меры безопасности, обеспечивающие сохранение секретности важных документов, в некоторых случаях вполне оправданы.

"Есть вещи, которые правительства должны иметь возможность сохранять в тайне", - говорит Тед Хэн.

Однако, добавляет он, "надеюсь, что эти ребята думают не только о собственной оперативной безопасности, но и о том, что журналистам тоже надо защищать себя и свои источники".

Источник.

А вот и статья о конкретных делах.

Ваш принтер шпионит за вами, и вот как он это делает

Крис Баранюк BBC Future

- 8 июня 2017

Правообладатель иллюстрации Electronic Frontier Foundation/CC BY 3.0

Они почти невидимы, но несут скрытый код. Их присутствие на секретном документе, утечка которого в СМИ стала причиной операции ФБР, позволило американским спецслужбам вычислить того, кто распечатал материалы на принтере, чтобы передать журналистам.

Это произошло 3 июня в Огасте, штат Джорджия. Агенты ФБР прибыли домой к 25-летней Риалити Ли Виннер, чтобы арестовать ее.

В ФБР пришли к выводу, что именно Виннер, сотрудница международной корпорации Pluribus, выполнявшая работу по контракту для Агентства национальной безопасности США (АНБ), вынесла секретный документ из государственного учреждения и передала его новостному сайту Intercept.

Как утверждали агенты, чтобы вычислить Виннер, им пришлось тщательно изучить копии документа, предоставленные сайтом. Они обнаружили характерные помятости, говорящие о том, что страницы были распечатаны на принтере и "вынесены из безопасного места".

Многие цветные принтеры добавляют точки в распечатываемые документы, и люди даже не знают об этом

В показаниях под присягой представители ФБР утверждали, что Виннер призналась в распечатке секретного доклада Агентства национальной безопасности (о предполагаемом вмешательстве России в президентские выборы в США - Ред.).

Риалити Ли Виннер была взята под арест по обвинению в хищении секретных документов.

Правообладатель иллюстрации Florian Heise/Wikipedia

Image caption Точки, наносимые лазерным принтером HP, становятся особенно заметны при синем свете

После того как эта информация стала достоянием гласности, эксперты повнимательней присмотрелись к злосчастному документу, выложенному в интернете.

Они обнаружили кое-что интересное: желтые точки, образующие прямоугольный узор, повторяющийся от страницы к странице.

Точки почти незаметны невооруженным глазом, но их присутствие вполне очевидно.

Дальнейшее исследование показало, что этот "узор" несет в себе информацию о точном числе и времени, когда страницы были распечатаны: 6 часов 20 минут 9 мая 2017 года.

Во всяком случае, это должно быть время, которое показывали собственные часы принтера, когда он распечатывал эти страницы. Кроме того, точками зашифрован серийный номер принтера.

Экспертам по безопасности (как и правозащитникам), конечно, известно о существовании этих микроточек. Многие марки цветных принтеров добавляют их в документы, и люди даже не знают об этом.

У Electronic Frontier Foundation на сайте есть интерактивный инструмент, помогающий понять, какую информацию зашифровал принтер

В нашем случае ФБР официально не подтвердило, что микроточки использовались для идентификации подозреваемой, и организация отказалась дать свой комментарий для этой статьи.

Министерство юстиции США, опубликовавшее заявление о предъявленном Виннер обвинении, также отказалось войти в детали.

В заявлении сайта Intercept утверждается, что "Виннер выдвинуты обвинения, которые не доказаны. То же самое можно сказать и о заявлениях ФБР по поводу того, почему бюро решило арестовать Виннер".

Так или иначе, но присутствие микроскопических точек на секретном документе, ставшем (против воли АНБ) достоянием общественности, вызвало неподдельный интерес.

"Когда мы увеличиваем масштаб фотографии, они хорошо заметны, - говорит Тед Хэн из Document Cloud, одним из первых обративший внимание на точки. - Это интересно и весьма примечательно, что такие вещи используются".

Другой эксперт, Роб Грэм, опубликовал [DLMURL="https://blog.erratasec.com/2017/06/how-intercept-outed-reality-winner.html#.WTgLMdwlGpp"]в своем блоге[/DLMURL] пост, в котором объясняет, как найти и расшифровать микроточки.

Исходя из их расположения относительно наложенного трафарета, можно определить часы, минуты и дату, а также номер принтера. Несколько экспертов, расшифровавших точки на документе, получили одинаковый результат.

Микроточки используются довольно давно. Американская правозащитная организация Electronic Frontier Foundation (EFF) (основанная для защиты заложенных в Конституции и Декларации независимости прав в связи с появлением новых технологий связи - Прим. переводчика), составила и постоянно обновляет список цветных принтеров, использующих эту технологию.

На фотографиях ниже, предоставленных EFF, показано, как расшифровать эти точки.

Правообладатель иллюстрации Electronic Frontier Foundation/CC BY 3.0

Image caption Желтые точки, увеличенные в 60 раз, были обнаружены на распечатанных страницах секретного документа

Правообладатель иллюстрации Electronic Frontier Foundation/CC BY 3.0

Image caption Точки становятся гораздо более заметными, если фотографию увеличить и осветить светодиодным фонариком с синим светом

Правообладатель иллюстрации Electronic Frontier Foundation/CC BY 3.0

Image caption Чтобы вам было лучше видно, на этой фотографии точки специально выделены. Что означает этот узор?

Правообладатель иллюстрации Electronic Frontier Foundation/CC BY 3.0

Image caption Расположение точек позволяет узнать время и дату распечатки, а также серийный номер устройства

Микроточечная технология, помимо того, что применима в шпионаже, потенциально может быть полезна и для других вещей, отмечает Тим Беннетт, аналитик в консультационной софтверной фирме Vector 5, тоже заинтересовавшийся историей с секретным документом АНБ.

"Вы можете использовать знание того, как работают микроточки, чтобы обезопасить себя от подделок, - объясняет Беннетт. - Например, вам в руки попадает документ, о котором утверждается, что он 2005 года - а на самом деле [судя по микроточкам] ему всего несколько месяцев".

На всякий случай имейте в виду: если вам когда-нибудь понадобится понять, что означают точки на каком-либо важном для вас документе, у Electronic Frontier Foundation на сайте есть для этого специальный интерактивный инструмент.

Скрытые послания

Похожие методы стеганографии - секретных посланий, скрытых у всех на виду - используются давным-давно.

Взять хотя бы тайные узоры на денежных купюрах, предназначенные для борьбы с фальшивомонетчиками: банкноты многих мировых валют несут на себе странный узор, похожий на созвездие.

Многие сканнеры и аппараты для фотокопирования запрограммированы так, что распознают этот узор и не позволяют копировать банкноты.

В самом Агентстве национальной безопасности США приводят исторический пример: во время Второй мировой войны немецкие шпионы в Мехико применяли микроточки, размещая тайные донесения на внутренней стороне конвертов, посылаемых в Лиссабон.

Шпионы запрашивали из Германии радиооборудование и другие спецсредства. Союзники перехватили эти письма, и операция была сорвана.

Микроточки, которые использовали немцы, на самом деле были никак не зашифрованным текстом, просто очень крошечным.

Связь такого рода широко использовалась как во время Второй мировой, так и холодной войны. Рассказывают, что советские агенты, действовавшие в Западной Германии, использовали тайники для передачи в Москву своих микропосланий.

Правообладатель иллюстрации Wikipedia

Image caption Микроточки на внутренней стороне конверта, посланного во время Второй мировой войны немецкими шпионами из Мехико в Лиссабон

Сегодня многие фирмы предлагают использовать микротекст для защиты вашей собственности. Они продают пузырьки с быстро застывающей жидкостью, содержащей микроточки, где зашифрованы какие-то данные - например, серийный номер вашего ноутбука.

Если полиция найдет украденный предмет, помеченный таким образом, то теоретически сможет узнать, кто был его настоящим владельцем.

В некоторых своих формах стеганография даже не использует буквы и цифры. Алан Вудворд, эксперт по безопасности из Университета Саррей, приводит как пример SNOW (сокр. Steganographic Nature Of Whitespace, буквально - "стеганографический характер пробелов"), когда в рамках конкретного текста используются непечатаемые символы - пробел, перевод строки и табуляция.

Определенное количество и порядок этих пробелов, "пустых пространств", может нести зашифрованное невидимое послание.

"Пытаться обнаружить эти пробелы в тексте - все равно что искать белого медведя в снегопад", - образно объясняют на сайте Snow.

Получено более 45 000 жалоб на компании-производители принтеров, чьи устройства наносят микроточки

Вообще, как указывает Вудворд, существует много способов отследить, кто именно распечатывал документы или получал к ним доступ.

"Такие организации, как АНБ, ведут у себя учет каждого случая распечатки чего-либо, не говоря уже о применении разных методов отслеживания распечатанных документов, - говорит он. - Они, конечно, знают, что людям известно про желтые точки, поэтому полагаются не только на них".

Об этичности присоединения принтером определенной информации к распечатываемому документу без ведома распечатывающего уже давно ведутся жаркие дебаты.

Высказывалось мнение, что это нарушение прав человека, а один из исследовательских проектов Массачусетского технологического института получил более 45 тысяч жалоб на компании-производители принтеров, чьи устройства наносят микроточки.

И все-таки, как считают многие, подобные скрытые меры безопасности, обеспечивающие сохранение секретности важных документов, в некоторых случаях вполне оправданы.

"Есть вещи, которые правительства должны иметь возможность сохранять в тайне", - говорит Тед Хэн.

Однако, добавляет он, "надеюсь, что эти ребята думают не только о собственной оперативной безопасности, но и о том, что журналистам тоже надо защищать себя и свои источники".

Источник.

Konstantin Mikhailovich, thanks for the interesting information.

And here is an article about specific cases.

Your printer spies on you, and this is how it does it.

Chris Baranyuk BBC Future

- June 8, 2017

Image copyright Electronic Frontier Foundation / CC BY 3.0

They are almost invisible, but carry hidden code. Their presence on a secret document, the leak of which in the media caused the FBI operation, allowed the US intelligence agencies to figure out who printed the materials on the printer in order to transmit it to reporters.

This happened on June 3 in Augusta, Georgia. FBI agents arrived home to 25-year-old Riality Lee Winner to arrest her .

The FBI came to the conclusion that it was Winner, an employee of the international Pluribus corporation, who was working on a contract for the US National Security Agency (NSA), took out a secret document from a government agency and passed it to the Intercept news site.

According to agents, in order to calculate Winner, they had to carefully study the copies of the document provided by the site. They found characteristic bruises suggesting that the pages were printed on a printer and "removed from a safe place."

Many color printers add dots to printed documents, and people don’t even know about it.

In an affidavit, the FBI claimed that Winner admitted to printing a secret report by the National Security Agency (on Russia's alleged interference in the US presidential election - Ed. )

Reality Lee Winner was taken into custody on charges of embezzlement of secret documents.

Image copyright Florian Heise / Wikipedia

Image caption Dots caused by the HP laser printer become more visible in blue light

After this information became public, experts took a closer look at the ill-fated document posted on the Internet.

They found something interesting: yellow dots forming a rectangular pattern repeating from page to page.

The dots are almost invisible to the naked eye, but their presence is quite obvious.

Further research showed that this “pattern” carries information about the exact number and time when the pages were printed: 6 hours 20 minutes on May 9, 2017.

In any case, it should be the time that the printer’s own clock showed when it printed these pages. In addition, the dots encrypted the serial number of the printer.

Security experts (as well as human rights defenders), of course, are aware of the existence of these microdots. Many brands of color printers add them to documents, and people don’t even know about it.

The Electronic Frontier Foundation has an online tool to help you understand what information the printer encrypted.

In our case, the FBI did not officially confirm that the microdots were used to identify the suspect, and the organization refused to comment on this article.

The US Department of Justice, which issued a statement on the charges against Winner, also refused to go into details.

IN Intercept website statement it is alleged that "Winner has been charged that are not proven. The same can be said of the FBI allegations about why the bureau decided to arrest Winner."

One way or another, but the presence of microscopic dots on a secret document, which became (against the will of the NSA) public, caused genuine interest.

"When we zoom in on a photograph, they are clearly visible," says Ted Han of Document Cloud , one of the first to pay attention to the points. “It's interesting and noteworthy that such things are used.”

Another expert, Rob Graham, posted a [DLMURL="https://blog.erratasec.com/2017/06/how-intercept-outed-reality-winner.html#.WTgLMdwlGpp"] blog post [/ DLMURL], which explains how to find and decode microdots.

Based on their location relative to the overlay stencil, you can determine the hours, minutes and date, as well as the printer number. Several experts who deciphered points on the document got the same result.

Microdots have been used for quite some time. American Human Rights Organization Electronic Frontier Foundation (EFF) (founded to protect the rights laid down in the Constitution and the Declaration of Independence in connection with the advent of new communication technologies - Note translator ), compiled and constantly updated color printer list using this technology.

The photos below provided by EFF show how to decrypt these points.

Image copyright Electronic Frontier Foundation / CC BY 3.0

Image caption Yellow dots magnified 60 times were found on printed pages of a secret document

Image copyright Electronic Frontier Foundation / CC BY 3.0

Image caption Points become much more noticeable if the photo is enlarged and illuminated with a blue LED flashlight

Image copyright Electronic Frontier Foundation / CC BY 3.0

Image caption To make it easier to see, the dots in this photo are specially highlighted. What does this pattern mean?

Image copyright Electronic Frontier Foundation / CC BY 3.0

Image caption Location of dots allows you to find out the time and date of printing, as well as the serial number of the device

Micro-point technology, besides being applicable to espionage, could potentially be useful for other things, said Tim Bennett, an analyst at Vector 5 consulting software firm, who was also interested in the story of the NSA secret document.

“You can use the knowledge of how microdots work to protect yourself from fakes,” Bennett explains. “For example, you get a document that claims to be 2005 - but in reality [judging by microdots] few months".

Just in case, keep in mind: if you ever need to understand what the dots on any document important to you mean, the Electronic Frontier Foundation has a website for this special interactive tool .

Hidden Messages

Similar methods of steganography — secret messages hidden in plain sight — have been used a long time ago.

Take, for example, secret patterns on banknotes designed to combat counterfeiters: banknotes of many world currencies carry a strange pattern that resembles a constellation.

Many scanners and photocopy machines are programmed to recognize this pattern and do not allow banknotes to be copied.

The US National Security Agency itself cites a historical example: during World War II, German spies in Mexico City used microdots to place secret messages on the inside of envelopes sent to Lisbon.

Spies requested radio equipment and other special equipment from Germany. The allies intercepted these letters, and the operation was frustrated.

The microdots used by the Germans were in fact not encrypted text at all, just very tiny.

Communications of this kind were widely used both during the Second World War and the Cold War. It is said that Soviet agents operating in West Germany used caches to send their microposts to Moscow.

Image copyright Wikipedia

Image caption Microdots on the inside of an envelope sent during World War II by German spies from Mexico City to Lisbon

Today many firms suggest using microtext to protect your property. They sell bubbles with quick-setting liquid containing microdots where some data is encrypted - for example, the serial number of your laptop.

If the police find a stolen item marked in this way, they can theoretically find out who the real owner was.

In some of its forms, steganography does not even use letters and numbers. Alan Woodward, a security expert at the University of Surrey, cites an example of SNOW (abbreviated as Steganographic Nature Of Whitespace, literally - "the steganographic nature of spaces"), when a specific text uses non-printable characters - space, line feed and tabs.

A certain amount and order of these spaces, “empty spaces”, can carry an encrypted invisible message.

"Trying to detect these gaps in the text is like looking for a polar bear in the snow," figuratively explain on site Snow .

Over 45,000 complaints received from printer companies whose devices apply microdots

In general, as Woodward points out, there are many ways to track exactly who printed documents or got access to them.

“Organizations like the NSA keep a record of every printout, not to mention using different tracking methods for printed documents,” he says. “They, of course, know that people know about the yellow dots, so they don’t rely on only on them. "

There has been a heated debate about the ethics of a printer attaching certain information to a printed document without the knowledge of the printer.

It was suggested that this was a violation of human rights, and one of research projects The Massachusetts Institute of Technology received more than 45,000 complaints about printer manufacturers whose devices inflict microdots.

And yet, according to many, such hidden security measures that ensure the secrecy of important documents are in some cases justified.

"There are things that governments should be able to keep secret," Ted Han says.

However, he adds, “I hope that these guys think not only about their own operational security, but that journalists also need to protect themselves and their sources.”

Source.

That is precisely why, Nikolai Vasilievich, when I print the next dirty anonymous letter on my printer, I never send the original to the addressee directly, but I take 5-6 copies of it in black and white photocopiers in city copying offices with high traffic.

customers.

Laziness in a serious matter is not an assistant!

Original message

Original message

Константин Михайлович, спасибо за интересную информацию.

А вот и статья о конкретных делах.

Ваш принтер шпионит за вами, и вот как он это делает

Крис Баранюк BBC Future

- 8 июня 2017

Правообладатель иллюстрации Electronic Frontier Foundation/CC BY 3.0

Они почти невидимы, но несут скрытый код. Их присутствие на секретном документе, утечка которого в СМИ стала причиной операции ФБР, позволило американским спецслужбам вычислить того, кто распечатал материалы на принтере, чтобы передать журналистам.

Это произошло 3 июня в Огасте, штат Джорджия. Агенты ФБР прибыли домой к 25-летней Риалити Ли Виннер, чтобы арестовать ее.

В ФБР пришли к выводу, что именно Виннер, сотрудница международной корпорации Pluribus, выполнявшая работу по контракту для Агентства национальной безопасности США (АНБ), вынесла секретный документ из государственного учреждения и передала его новостному сайту Intercept.

Как утверждали агенты, чтобы вычислить Виннер, им пришлось тщательно изучить копии документа, предоставленные сайтом. Они обнаружили характерные помятости, говорящие о том, что страницы были распечатаны на принтере и "вынесены из безопасного места".

Многие цветные принтеры добавляют точки в распечатываемые документы, и люди даже не знают об этом

В показаниях под присягой представители ФБР утверждали, что Виннер призналась в распечатке секретного доклада Агентства национальной безопасности (о предполагаемом вмешательстве России в президентские выборы в США - Ред.).

Риалити Ли Виннер была взята под арест по обвинению в хищении секретных документов.

Правообладатель иллюстрации Florian Heise/Wikipedia

Image caption Точки, наносимые лазерным принтером HP, становятся особенно заметны при синем свете

После того как эта информация стала достоянием гласности, эксперты повнимательней присмотрелись к злосчастному документу, выложенному в интернете.

Они обнаружили кое-что интересное: желтые точки, образующие прямоугольный узор, повторяющийся от страницы к странице.

Точки почти незаметны невооруженным глазом, но их присутствие вполне очевидно.

Дальнейшее исследование показало, что этот "узор" несет в себе информацию о точном числе и времени, когда страницы были распечатаны: 6 часов 20 минут 9 мая 2017 года.

Во всяком случае, это должно быть время, которое показывали собственные часы принтера, когда он распечатывал эти страницы. Кроме того, точками зашифрован серийный номер принтера.

Экспертам по безопасности (как и правозащитникам), конечно, известно о существовании этих микроточек. Многие марки цветных принтеров добавляют их в документы, и люди даже не знают об этом.

У Electronic Frontier Foundation на сайте есть интерактивный инструмент, помогающий понять, какую информацию зашифровал принтер

В нашем случае ФБР официально не подтвердило, что микроточки использовались для идентификации подозреваемой, и организация отказалась дать свой комментарий для этой статьи.

Министерство юстиции США, опубликовавшее заявление о предъявленном Виннер обвинении, также отказалось войти в детали.

В заявлении сайта Intercept утверждается, что "Виннер выдвинуты обвинения, которые не доказаны. То же самое можно сказать и о заявлениях ФБР по поводу того, почему бюро решило арестовать Виннер".

Так или иначе, но присутствие микроскопических точек на секретном документе, ставшем (против воли АНБ) достоянием общественности, вызвало неподдельный интерес.

"Когда мы увеличиваем масштаб фотографии, они хорошо заметны, - говорит Тед Хэн из Document Cloud, одним из первых обративший внимание на точки. - Это интересно и весьма примечательно, что такие вещи используются".

Другой эксперт, Роб Грэм, опубликовал [DLMURL="https://blog.erratasec.com/2017/06/how-intercept-outed-reality-winner.html#.WTgLMdwlGpp"]в своем блоге[/DLMURL] пост, в котором объясняет, как найти и расшифровать микроточки.

Исходя из их расположения относительно наложенного трафарета, можно определить часы, минуты и дату, а также номер принтера. Несколько экспертов, расшифровавших точки на документе, получили одинаковый результат.

Микроточки используются довольно давно. Американская правозащитная организация Electronic Frontier Foundation (EFF) (основанная для защиты заложенных в Конституции и Декларации независимости прав в связи с появлением новых технологий связи - Прим. переводчика), составила и постоянно обновляет список цветных принтеров, использующих эту технологию.

На фотографиях ниже, предоставленных EFF, показано, как расшифровать эти точки.

Правообладатель иллюстрации Electronic Frontier Foundation/CC BY 3.0

Image caption Желтые точки, увеличенные в 60 раз, были обнаружены на распечатанных страницах секретного документа

Правообладатель иллюстрации Electronic Frontier Foundation/CC BY 3.0

Image caption Точки становятся гораздо более заметными, если фотографию увеличить и осветить светодиодным фонариком с синим светом

Правообладатель иллюстрации Electronic Frontier Foundation/CC BY 3.0

Image caption Чтобы вам было лучше видно, на этой фотографии точки специально выделены. Что означает этот узор?

Правообладатель иллюстрации Electronic Frontier Foundation/CC BY 3.0

Image caption Расположение точек позволяет узнать время и дату распечатки, а также серийный номер устройства

Микроточечная технология, помимо того, что применима в шпионаже, потенциально может быть полезна и для других вещей, отмечает Тим Беннетт, аналитик в консультационной софтверной фирме Vector 5, тоже заинтересовавшийся историей с секретным документом АНБ.

"Вы можете использовать знание того, как работают микроточки, чтобы обезопасить себя от подделок, - объясняет Беннетт. - Например, вам в руки попадает документ, о котором утверждается, что он 2005 года - а на самом деле [судя по микроточкам] ему всего несколько месяцев".

На всякий случай имейте в виду: если вам когда-нибудь понадобится понять, что означают точки на каком-либо важном для вас документе, у Electronic Frontier Foundation на сайте есть для этого специальный интерактивный инструмент.

Скрытые послания

Похожие методы стеганографии - секретных посланий, скрытых у всех на виду - используются давным-давно.

Взять хотя бы тайные узоры на денежных купюрах, предназначенные для борьбы с фальшивомонетчиками: банкноты многих мировых валют несут на себе странный узор, похожий на созвездие.

Многие сканнеры и аппараты для фотокопирования запрограммированы так, что распознают этот узор и не позволяют копировать банкноты.

В самом Агентстве национальной безопасности США приводят исторический пример: во время Второй мировой войны немецкие шпионы в Мехико применяли микроточки, размещая тайные донесения на внутренней стороне конвертов, посылаемых в Лиссабон.

Шпионы запрашивали из Германии радиооборудование и другие спецсредства. Союзники перехватили эти письма, и операция была сорвана.

Микроточки, которые использовали немцы, на самом деле были никак не зашифрованным текстом, просто очень крошечным.

Связь такого рода широко использовалась как во время Второй мировой, так и холодной войны. Рассказывают, что советские агенты, действовавшие в Западной Германии, использовали тайники для передачи в Москву своих микропосланий.

Правообладатель иллюстрации Wikipedia

Image caption Микроточки на внутренней стороне конверта, посланного во время Второй мировой войны немецкими шпионами из Мехико в Лиссабон

Сегодня многие фирмы предлагают использовать микротекст для защиты вашей собственности. Они продают пузырьки с быстро застывающей жидкостью, содержащей микроточки, где зашифрованы какие-то данные - например, серийный номер вашего ноутбука.

Если полиция найдет украденный предмет, помеченный таким образом, то теоретически сможет узнать, кто был его настоящим владельцем.

В некоторых своих формах стеганография даже не использует буквы и цифры. Алан Вудворд, эксперт по безопасности из Университета Саррей, приводит как пример SNOW (сокр. Steganographic Nature Of Whitespace, буквально - "стеганографический характер пробелов"), когда в рамках конкретного текста используются непечатаемые символы - пробел, перевод строки и табуляция.

Определенное количество и порядок этих пробелов, "пустых пространств", может нести зашифрованное невидимое послание.

"Пытаться обнаружить эти пробелы в тексте - все равно что искать белого медведя в снегопад", - образно объясняют на сайте Snow.

Получено более 45 000 жалоб на компании-производители принтеров, чьи устройства наносят микроточки

Вообще, как указывает Вудворд, существует много способов отследить, кто именно распечатывал документы или получал к ним доступ.

"Такие организации, как АНБ, ведут у себя учет каждого случая распечатки чего-либо, не говоря уже о применении разных методов отслеживания распечатанных документов, - говорит он. - Они, конечно, знают, что людям известно про желтые точки, поэтому полагаются не только на них".

Об этичности присоединения принтером определенной информации к распечатываемому документу без ведома распечатывающего уже давно ведутся жаркие дебаты.

Высказывалось мнение, что это нарушение прав человека, а один из исследовательских проектов Массачусетского технологического института получил более 45 тысяч жалоб на компании-производители принтеров, чьи устройства наносят микроточки.

И все-таки, как считают многие, подобные скрытые меры безопасности, обеспечивающие сохранение секретности важных документов, в некоторых случаях вполне оправданы.

"Есть вещи, которые правительства должны иметь возможность сохранять в тайне", - говорит Тед Хэн.

Однако, добавляет он, "надеюсь, что эти ребята думают не только о собственной оперативной безопасности, но и о том, что журналистам тоже надо защищать себя и свои источники".

Источник.

Вот, именно поэтому, Николай Васильевич, когда я распечатываю на своём принтере очередную грязную анонимку, я никогда не отсылаю оригинал адресату напрямую, а снимаю с него последовательно 5-6 копий на чёрно-белых ксероксах в городских множительных офисах с большой проходимостью.

клиентов.

Лень в серьёзном деле - не помощница!

- إنضم

- 24 نوفمبر 2010

- المشاركات

- 2,003

- مستوى التفاعل

- 494

- النقاط

- 83

- العمر

- 62

- الموقع الالكتروني

- adp-dia.com

Yes, you quit!

You and anonymous letters - but I will never believe it!

You and anonymous letters - but I will never believe it!

Original message

Original message

Да бросьте Вы!

Вы и анонимки - да ни за что ни поверю!

Вы и анонимки - да ни за что ни поверю!

Serious thing, you have to be more careful with printers now, the main thing is to go to such a level that someone really had to check the identity of the printer for printed text

Original message

Original message

Серьезная вещь, с принтерами надо быть теперь осторожней, главное выйти на такой уровень, чтобы кому -то ну очень надо было проверять идентичность принтера на распечатанный текст

- إنضم

- 8 فبراير 2013

- المشاركات

- 715

- مستوى التفاعل

- 41

- النقاط

- 28

- الإقامة

- Россия Москва .

- الموقع الالكتروني

- iapd.info

Виталий Климин

Private access level

- إنضم

- 25 فبراير 2010

- المشاركات

- 702

- مستوى التفاعل

- 30

- النقاط

- 28

- العمر

- 56

- الموقع الالكتروني

- www.detective-kv.ru

the conclusion is always the same, no dirty tricks need to be done, either manually or on the printer and everything will be OK!

Original message

Original message

вывод всегда один, пакости делать не нужно, ни в ручную ни на принтере и все будет ОК!

Useful info. Thank!

Original message

Original message

Полезная инфа. Спасибо!