- Joined

- Oct 23, 2013

- Messages

- 522

- Reaction score

- 2

- Points

- 18

- Location

- Екатеринбург, тел. +7-950-641-06-09

- Website

- ci-razvedka.ru

US NSA bugs catalog for Cisco, Huawei, and Juniper technology published

https://aftershock.su/?q=node/204066

The German edition of Spiegel has published 48 pages of a catalog of bugs by the NSA (National Security Agency) designed to implement and intercept data in equipment of well-known American and Asian manufacturers. The catalog includes bugs for Cisco, Huawei and Juniper firewalls, Dell PowerEdge servers, SIM cards, USB, LAN and VGA cables, a prototype bug for iPhone, etc. In addition to bugs, the catalog also includes equipment intended for wiretapping. (under a cat traffic!)

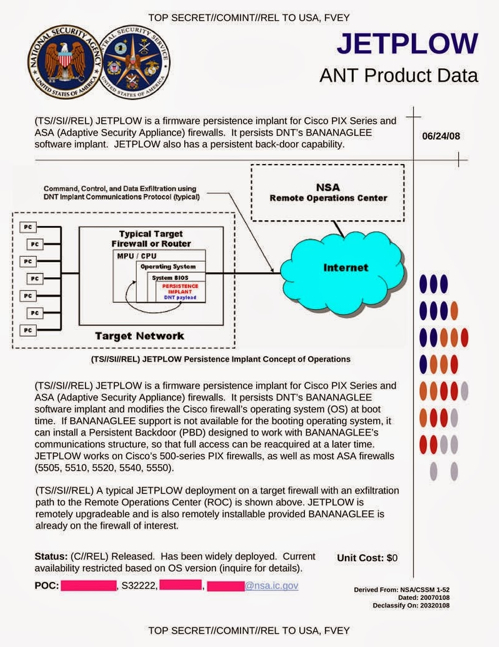

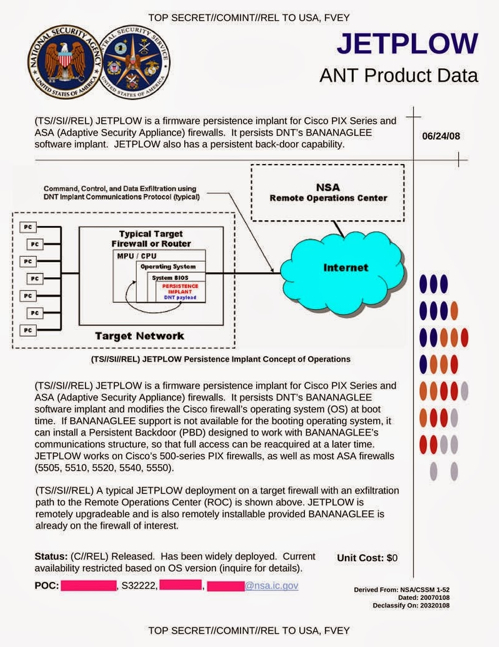

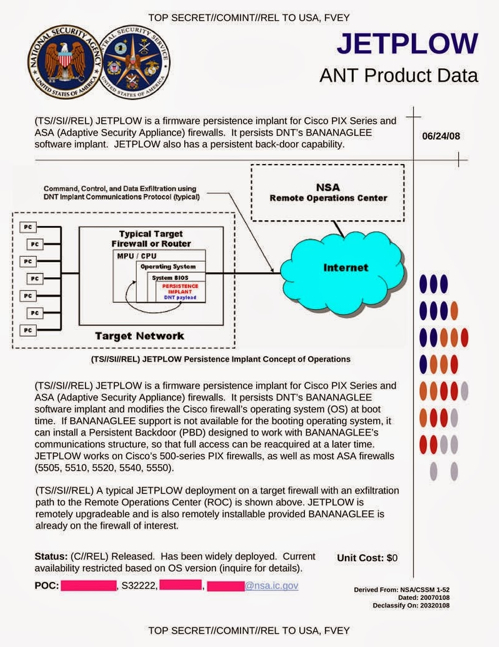

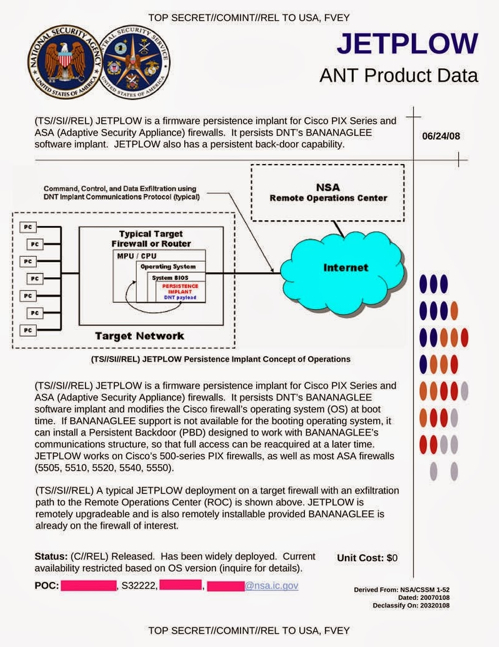

The catalog includes software bugs for Cisco firewalls (PIX 500 line, ASA models 5505, 5510, 5520, 5540 and 5550), Huawei (Eudemon 200, 500 and 1000 lines) and Juniper (Netscreen ns5xt, ns25, ns50, ns200, isg1000, nsg5t, SSG 320M, 350M, 520, 520M and 550M).

The catalog also includes software bugs for SIM cards used in GSM networks. They allow you to extract contacts, SMS-messages, call history and geolocation data from the phone and send them to the specified mobile number via SMS.

The catalog also contains hardware bugs for USB and LAN cables (intercepts data), VGA cables (allows you to intercept the video signal coming from the PC to the monitor), bugs for computers and other computing systems based on Windows, Linux, FreeBSD and Solaris, mobile devices on Windows Mobile, as well as for Dell PowerEdge (1950, 2950) and HP ProLiant 380DL G5 servers, systems of imitation of base stations of cellular communication and modified phones of Samsung and other manufacturers with integrated wiretapping system.

All bugs are developed by ANT. NSA officers can order from him bugs that they need for surveillance. Most bugs are free, but there are also paid ones - the cost varies up to $ 250 thousand (the solution for deploying ready-made mobile networks costs so much).

Some bugs are under development: for example, a software bug for the Apple iPhone. It should allow you to remotely record and extract files from your smartphone, receive a list of SMS messages, a list of contacts, access to voice mail, a microphone, a camera and information about the current coordinates of the subscriber. It is proposed to manage the bug using SMS commands or through a GPRS connection.

List of bugs and equipment

RAGEMASTER - a bug to intercept the video signal on the monitor

JETPLOW - Cisco Firewall Bug

HALLUXWATER - bug for Huawei firewalls

FEEDTROUGH - Juniper Firewall Bug

GOURMETTROUGH - Juniper Firewall Bug

SOUFFLETROUGH - Juniper Firewall Bug

DROPOUTJEEP - bug for Apple iPhone (under development)

GOPHERSET - bug for SIM cards

MONKEYCALENDAR - bug for SIM cards

TOTECHASER - bug for Thuraya 2520 mobile phone

TOTEGHOSTLY 2.0 - bug for devices based on Windows Mobile

PICASSO - a set of modified Samsung and Eastcom mobile phones

CROSSBEAM - GSM module

CANDYGRAM - GSM network base station simulator

CYCLONE Hx9 - Network Deployment Solution

EBSR - equipment for cellular communication

ENTOURAGE - equipment for cellular communication

GENESIS - modified mobile phone

NEBULA - a solution for deploying a cellular network

TYPHON HX - equipment for cellular communication

WATERWITCH - device for detecting the coordinates of mobile phones

CTX4000 - Portable Radar

LOUDAUTO - sound transmitter

NIGHTWATCH - a portable computer for scanning signals

PHOTOANGLO - radar system

TAWDRYYARD - transmitter

GINSU - a bug for Windows-based computing systems

IRATEMONK - a bug for personal computers

SWAP - a bug for personal computers

WISTFULTOLL - a bug for personal computers

HOWLERMONKEY - transmitter

JUNIORMINT - mini PC

MAESTRO-II - mini PC

SOMBERKNAVE - a bug for local networks

TRINITY - Mini PC

HEADWATER - bug for Huawei routers

SCHOOLMONTANA - bug for Juniper routers

SIERRAMONTANA - bug for Juniper routers

STUCCOMONTANA - bug for Juniper routers

DEITYBOUNCE - bug for Dell servers

GODSURGE - bug for Dell servers

IRONCHEF - bug for HP servers

SURLYSPAWN - transmitter

COTTONMOUTH-I - bug for USB connections

COTTONMOUTH-II - bug for USB connections

COTTONMOUTH-III - bug for USB connections

FIREWALK - bug for LAN connections

NIGHTSTAND - communication equipment

NSA bugs are designed so that they can continue to work after a reboot or even firmware upgrade. Implementation is carried out using various vulnerabilities, technical interfaces, BIOS, boot sectors, etc.

Vendors reacted to the Spiegel publication, denying the existence of any form of cooperation with intelligence agencies. John Stewart, senior vice president and chief security officer for Cisco, said the company does not partner with government agencies or place backdoors in its equipment. He also said that at present, Cisco experts are not aware of any vulnerabilities in the company's solutions that could be used to implement backdoors.

The Russian office of Cisco did not answer CNews questions.

The Samsung office in Russia responded to a request from CNews: “Samsung follows the laws of the countries in which it does business. Currently, we are conducting a certification process for hard drives that will be delivered to the Russian Federation. Until the certification process is completed, there will be no official supply of Samsung hard drives in Russia. ”

There are still pictures on the link on the source, but they are in a foreign language and something like this:

https://aftershock.su/?q=node/204066

The German edition of Spiegel has published 48 pages of a catalog of bugs by the NSA (National Security Agency) designed to implement and intercept data in equipment of well-known American and Asian manufacturers. The catalog includes bugs for Cisco, Huawei and Juniper firewalls, Dell PowerEdge servers, SIM cards, USB, LAN and VGA cables, a prototype bug for iPhone, etc. In addition to bugs, the catalog also includes equipment intended for wiretapping. (under a cat traffic!)

The catalog includes software bugs for Cisco firewalls (PIX 500 line, ASA models 5505, 5510, 5520, 5540 and 5550), Huawei (Eudemon 200, 500 and 1000 lines) and Juniper (Netscreen ns5xt, ns25, ns50, ns200, isg1000, nsg5t, SSG 320M, 350M, 520, 520M and 550M).

The catalog also includes software bugs for SIM cards used in GSM networks. They allow you to extract contacts, SMS-messages, call history and geolocation data from the phone and send them to the specified mobile number via SMS.

The catalog also contains hardware bugs for USB and LAN cables (intercepts data), VGA cables (allows you to intercept the video signal coming from the PC to the monitor), bugs for computers and other computing systems based on Windows, Linux, FreeBSD and Solaris, mobile devices on Windows Mobile, as well as for Dell PowerEdge (1950, 2950) and HP ProLiant 380DL G5 servers, systems of imitation of base stations of cellular communication and modified phones of Samsung and other manufacturers with integrated wiretapping system.

All bugs are developed by ANT. NSA officers can order from him bugs that they need for surveillance. Most bugs are free, but there are also paid ones - the cost varies up to $ 250 thousand (the solution for deploying ready-made mobile networks costs so much).

Some bugs are under development: for example, a software bug for the Apple iPhone. It should allow you to remotely record and extract files from your smartphone, receive a list of SMS messages, a list of contacts, access to voice mail, a microphone, a camera and information about the current coordinates of the subscriber. It is proposed to manage the bug using SMS commands or through a GPRS connection.

List of bugs and equipment

RAGEMASTER - a bug to intercept the video signal on the monitor

JETPLOW - Cisco Firewall Bug

HALLUXWATER - bug for Huawei firewalls

FEEDTROUGH - Juniper Firewall Bug

GOURMETTROUGH - Juniper Firewall Bug

SOUFFLETROUGH - Juniper Firewall Bug

DROPOUTJEEP - bug for Apple iPhone (under development)

GOPHERSET - bug for SIM cards

MONKEYCALENDAR - bug for SIM cards

TOTECHASER - bug for Thuraya 2520 mobile phone

TOTEGHOSTLY 2.0 - bug for devices based on Windows Mobile

PICASSO - a set of modified Samsung and Eastcom mobile phones

CROSSBEAM - GSM module

CANDYGRAM - GSM network base station simulator

CYCLONE Hx9 - Network Deployment Solution

EBSR - equipment for cellular communication

ENTOURAGE - equipment for cellular communication

GENESIS - modified mobile phone

NEBULA - a solution for deploying a cellular network

TYPHON HX - equipment for cellular communication

WATERWITCH - device for detecting the coordinates of mobile phones

CTX4000 - Portable Radar

LOUDAUTO - sound transmitter

NIGHTWATCH - a portable computer for scanning signals

PHOTOANGLO - radar system

TAWDRYYARD - transmitter

GINSU - a bug for Windows-based computing systems

IRATEMONK - a bug for personal computers

SWAP - a bug for personal computers

WISTFULTOLL - a bug for personal computers

HOWLERMONKEY - transmitter

JUNIORMINT - mini PC

MAESTRO-II - mini PC

SOMBERKNAVE - a bug for local networks

TRINITY - Mini PC

HEADWATER - bug for Huawei routers

SCHOOLMONTANA - bug for Juniper routers

SIERRAMONTANA - bug for Juniper routers

STUCCOMONTANA - bug for Juniper routers

DEITYBOUNCE - bug for Dell servers

GODSURGE - bug for Dell servers

IRONCHEF - bug for HP servers

SURLYSPAWN - transmitter

COTTONMOUTH-I - bug for USB connections

COTTONMOUTH-II - bug for USB connections

COTTONMOUTH-III - bug for USB connections

FIREWALK - bug for LAN connections

NIGHTSTAND - communication equipment

NSA bugs are designed so that they can continue to work after a reboot or even firmware upgrade. Implementation is carried out using various vulnerabilities, technical interfaces, BIOS, boot sectors, etc.

Vendors reacted to the Spiegel publication, denying the existence of any form of cooperation with intelligence agencies. John Stewart, senior vice president and chief security officer for Cisco, said the company does not partner with government agencies or place backdoors in its equipment. He also said that at present, Cisco experts are not aware of any vulnerabilities in the company's solutions that could be used to implement backdoors.

The Russian office of Cisco did not answer CNews questions.

The Samsung office in Russia responded to a request from CNews: “Samsung follows the laws of the countries in which it does business. Currently, we are conducting a certification process for hard drives that will be delivered to the Russian Federation. Until the certification process is completed, there will be no official supply of Samsung hard drives in Russia. ”

There are still pictures on the link on the source, but they are in a foreign language and something like this:

Original message

Original message

Опубликован каталог "жучков" АНБ США для техники Cisco, Huawei и Juniper

https://aftershock.su/?q=node/204066

Германское издание Spiegel опубликовало 48 страниц каталога "жучков" АНБ США (Агентства национальной безопасности), предназначенных для внедрения и перехвата данных в оборудовании известных американских и азиатских производителей. Каталог включает жучки для межсетевых экранов Cisco, Huawei и Juniper, серверов Dell PowerEdge, SIM-карт, кабелей USB, LAN и VGA, прототип жучка для iPhone и т. д. Помимо жучков, в каталог входит оборудование, предназначенное для прослушки. (под катом траффик!)

Каталог включает программные жучки для межсетевых экранов Cisco (линейка PIX 500, модели ASA 5505, 5510, 5520, 5540 и 5550), Huawei (линейки Eudemon 200, 500 и 1000) и Juniper (Netscreen ns5xt, ns25, ns50, ns200, isg1000, nsg5t, SSG 320M, 350M, 520, 520M и 550M).

В каталог также входят программные жучки для SIM-карт, используемых в сетях GSM. Они позволяют извлекать контакты, SMS-сообщения, историю звонков и геолокационные данные с телефона и отправлять их на заданный мобильный номер по SMS.

В каталоге также представлены аппаратные жучки для USB- и LAN-кабелей (перехватывают данные), VGA-кабелей (позволяют перехватывать видеосигнал, идущий с ПК на монитор), жучки для компьютеров и прочих вычислительных систем на базе Windows, Linux, FreeBSD и Solaris, мобильных устройств на Windows Mobile, а также для серверов Dell PowerEdge (1950, 2950) и HP ProLiant 380DL G5, системы имитации базовых станций сотовой связи и модифицированные телефоны Samsung и других производителей с интегрированной системой прослушки.

Разработкой всех жучков занимается подразделение ANT. Сотрудники АНБ могут заказывать у него жучки, которые им необходимы для слежки. Большинство жучков бесплатны, однако есть и платные - стоимость варьируется до $250 тыс. (столько стоит решение для развертывания готовых мобильных сетей).

Некоторые жучки находятся в разработке: например, программный жучок для Apple iPhone. Он должен позволить удаленно записывать и извлекать файлы со смартфона, получать список SMS-сообщений, список контактов, доступ к голосовой почте, микрофону, камере и информации о текущих координатах абонента. Управление жучком предлагается осуществлять с помощью SMS-команд или посредством GPRS-соединения.

Список жучков и оборудования

RAGEMASTER - жучок для перехвата видеосигнала на монитор

JETPLOW - жучок для межсетевых экранов Cisco

HALLUXWATER - жучок для межсетевых экранов Huawei

FEEDTROUGH - жучок для межсетевых экранов Juniper

GOURMETTROUGH - жучок для межсетевых экранов Juniper

SOUFFLETROUGH - жучок для межсетевых экранов Juniper

DROPOUTJEEP - жучок для Apple iPhone (разрабатывается)

GOPHERSET - жучок для SIM-карт

MONKEYCALENDAR - жучок для SIM-карт

TOTECHASER - жучок для мобильного телефона Thuraya 2520

TOTEGHOSTLY 2.0 - жучок для устройств на базе Windows Mobile

PICASSO - комплект модифицированных мобильных телефонов Samsung и Eastcom

CROSSBEAM - GSM-модуль

CANDYGRAM - имитатор базовой станции сети GSM

CYCLONE Hx9 - решение для развертывания сети сотовой сети

EBSR - оборудование для сотовой связи

ENTOURAGE - оборудование для сотовой связи

GENESIS - модифицированный мобильный телефон

NEBULA - решение для развертывания сети сотовой сети

TYPHON HX - оборудование для сотовой связи

WATERWITCH - устройство для выявления координат мобильных телефонов

CTX4000 - портативный радар

LOUDAUTO - передатчик звука

NIGHTWATCH - портативный компьютер для сканирования сигналов

PHOTOANGLO - система радаров

TAWDRYYARD - передатчик

GINSU - жучок для вычислительных систем на базе Windows

IRATEMONK - жучок для персональных компьютеров

SWAP - жучок для персональных компьютеров

WISTFULTOLL - жучок для персональных компьютеров

HOWLERMONKEY - передатчик

JUNIORMINT - мини-ПК

MAESTRO-II - мини-ПК

SOMBERKNAVE - жучок для локальных сетей

TRINITY - мини-ПК

HEADWATER - жучок для роутеров Huawei

SCHOOLMONTANA - жучок для роутеров Juniper

SIERRAMONTANA - жучок для роутеров Juniper

STUCCOMONTANA - жучок для роутеров Juniper

DEITYBOUNCE - жучок для серверов Dell

GODSURGE - жучок для серверов Dell

IRONCHEF - жучок для серверов HP

SURLYSPAWN - передатчик

COTTONMOUTH-I - жучок для соединений USB

COTTONMOUTH-II - жучок для соединений USB

COTTONMOUTH-III - жучок для соединений USB

FIREWALK - жучок для соединений LAN

NIGHTSTAND - оборудование связи

Жучки АНБ созданы таким образом, чтобы они могли продолжать работать после перезагрузки и даже обновления прошивки оборудования. Внедрение осуществляется с помощью различных уязвимостей, технических интерфейсов, BIOS, загрузочных секторов и т. п.

Вендоры отреагировали на публикацию Spiegel, отрицая наличие любых форм сотрудничества со спецслужбами. Старший вице-президент, глава по безопасности Cisco Джон Стюарт (John Stewart) заявил, что компания не сотрудничает с государственными органами и не помещает в свое оборудование бэкдоры. Он также сказал, что в настоящее время экспертам Cisco неизвестны какие-либо уязвимости в решениях компании, которые могли быть использованы для внедрения бэкдоров.

Российский офис Cisco на вопросы CNews не ответил.

В российском офисе Samsung на запрос издания CNews ответили следующим образом: «Samsung следует законодательным нормам тех стран, в которых ведет бизнес. В настоящее время мы ведем процесс сертификации жестких дисков, которые будут поставляться на территорию РФ. До завершения процесса сертификации, официальных поставок жестких дисков Samsung на территории России не будет».

По ссылке на источнике есть еще картинки, но они на иностранном языке и примерно вот такие:

https://aftershock.su/?q=node/204066

Германское издание Spiegel опубликовало 48 страниц каталога "жучков" АНБ США (Агентства национальной безопасности), предназначенных для внедрения и перехвата данных в оборудовании известных американских и азиатских производителей. Каталог включает жучки для межсетевых экранов Cisco, Huawei и Juniper, серверов Dell PowerEdge, SIM-карт, кабелей USB, LAN и VGA, прототип жучка для iPhone и т. д. Помимо жучков, в каталог входит оборудование, предназначенное для прослушки. (под катом траффик!)

Каталог включает программные жучки для межсетевых экранов Cisco (линейка PIX 500, модели ASA 5505, 5510, 5520, 5540 и 5550), Huawei (линейки Eudemon 200, 500 и 1000) и Juniper (Netscreen ns5xt, ns25, ns50, ns200, isg1000, nsg5t, SSG 320M, 350M, 520, 520M и 550M).

В каталог также входят программные жучки для SIM-карт, используемых в сетях GSM. Они позволяют извлекать контакты, SMS-сообщения, историю звонков и геолокационные данные с телефона и отправлять их на заданный мобильный номер по SMS.

В каталоге также представлены аппаратные жучки для USB- и LAN-кабелей (перехватывают данные), VGA-кабелей (позволяют перехватывать видеосигнал, идущий с ПК на монитор), жучки для компьютеров и прочих вычислительных систем на базе Windows, Linux, FreeBSD и Solaris, мобильных устройств на Windows Mobile, а также для серверов Dell PowerEdge (1950, 2950) и HP ProLiant 380DL G5, системы имитации базовых станций сотовой связи и модифицированные телефоны Samsung и других производителей с интегрированной системой прослушки.

Разработкой всех жучков занимается подразделение ANT. Сотрудники АНБ могут заказывать у него жучки, которые им необходимы для слежки. Большинство жучков бесплатны, однако есть и платные - стоимость варьируется до $250 тыс. (столько стоит решение для развертывания готовых мобильных сетей).

Некоторые жучки находятся в разработке: например, программный жучок для Apple iPhone. Он должен позволить удаленно записывать и извлекать файлы со смартфона, получать список SMS-сообщений, список контактов, доступ к голосовой почте, микрофону, камере и информации о текущих координатах абонента. Управление жучком предлагается осуществлять с помощью SMS-команд или посредством GPRS-соединения.

Список жучков и оборудования

RAGEMASTER - жучок для перехвата видеосигнала на монитор

JETPLOW - жучок для межсетевых экранов Cisco

HALLUXWATER - жучок для межсетевых экранов Huawei

FEEDTROUGH - жучок для межсетевых экранов Juniper

GOURMETTROUGH - жучок для межсетевых экранов Juniper

SOUFFLETROUGH - жучок для межсетевых экранов Juniper

DROPOUTJEEP - жучок для Apple iPhone (разрабатывается)

GOPHERSET - жучок для SIM-карт

MONKEYCALENDAR - жучок для SIM-карт

TOTECHASER - жучок для мобильного телефона Thuraya 2520

TOTEGHOSTLY 2.0 - жучок для устройств на базе Windows Mobile

PICASSO - комплект модифицированных мобильных телефонов Samsung и Eastcom

CROSSBEAM - GSM-модуль

CANDYGRAM - имитатор базовой станции сети GSM

CYCLONE Hx9 - решение для развертывания сети сотовой сети

EBSR - оборудование для сотовой связи

ENTOURAGE - оборудование для сотовой связи

GENESIS - модифицированный мобильный телефон

NEBULA - решение для развертывания сети сотовой сети

TYPHON HX - оборудование для сотовой связи

WATERWITCH - устройство для выявления координат мобильных телефонов

CTX4000 - портативный радар

LOUDAUTO - передатчик звука

NIGHTWATCH - портативный компьютер для сканирования сигналов

PHOTOANGLO - система радаров

TAWDRYYARD - передатчик

GINSU - жучок для вычислительных систем на базе Windows

IRATEMONK - жучок для персональных компьютеров

SWAP - жучок для персональных компьютеров

WISTFULTOLL - жучок для персональных компьютеров

HOWLERMONKEY - передатчик

JUNIORMINT - мини-ПК

MAESTRO-II - мини-ПК

SOMBERKNAVE - жучок для локальных сетей

TRINITY - мини-ПК

HEADWATER - жучок для роутеров Huawei

SCHOOLMONTANA - жучок для роутеров Juniper

SIERRAMONTANA - жучок для роутеров Juniper

STUCCOMONTANA - жучок для роутеров Juniper

DEITYBOUNCE - жучок для серверов Dell

GODSURGE - жучок для серверов Dell

IRONCHEF - жучок для серверов HP

SURLYSPAWN - передатчик

COTTONMOUTH-I - жучок для соединений USB

COTTONMOUTH-II - жучок для соединений USB

COTTONMOUTH-III - жучок для соединений USB

FIREWALK - жучок для соединений LAN

NIGHTSTAND - оборудование связи

Жучки АНБ созданы таким образом, чтобы они могли продолжать работать после перезагрузки и даже обновления прошивки оборудования. Внедрение осуществляется с помощью различных уязвимостей, технических интерфейсов, BIOS, загрузочных секторов и т. п.

Вендоры отреагировали на публикацию Spiegel, отрицая наличие любых форм сотрудничества со спецслужбами. Старший вице-президент, глава по безопасности Cisco Джон Стюарт (John Stewart) заявил, что компания не сотрудничает с государственными органами и не помещает в свое оборудование бэкдоры. Он также сказал, что в настоящее время экспертам Cisco неизвестны какие-либо уязвимости в решениях компании, которые могли быть использованы для внедрения бэкдоров.

Российский офис Cisco на вопросы CNews не ответил.

В российском офисе Samsung на запрос издания CNews ответили следующим образом: «Samsung следует законодательным нормам тех стран, в которых ведет бизнес. В настоящее время мы ведем процесс сертификации жестких дисков, которые будут поставляться на территорию РФ. До завершения процесса сертификации, официальных поставок жестких дисков Samsung на территории России не будет».

По ссылке на источнике есть еще картинки, но они на иностранном языке и примерно вот такие: