- Joined

- Dec 12, 2017

- Messages

- 422

- Reaction score

- 451

- Points

- 193

A Little About 2FA: Two-Factor Authentication

Two-factor authentication or 2FA is a method of identifying a user in a service that uses two different types of authentication data. The introduction of an additional level of security provides more effective protection of your account from unauthorized access.

Two-factor authentication requires the user to have two of the three types of credentials.

These types are:

Obviously, the first item includes various passwords, pin codes, secret phrases and so on, that is, something that the user remembers and enters into the system when prompted.

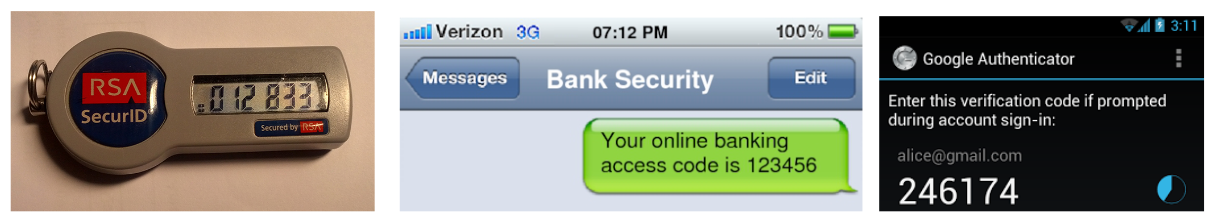

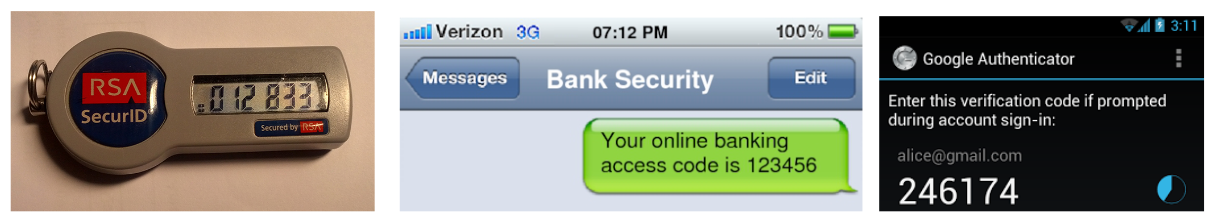

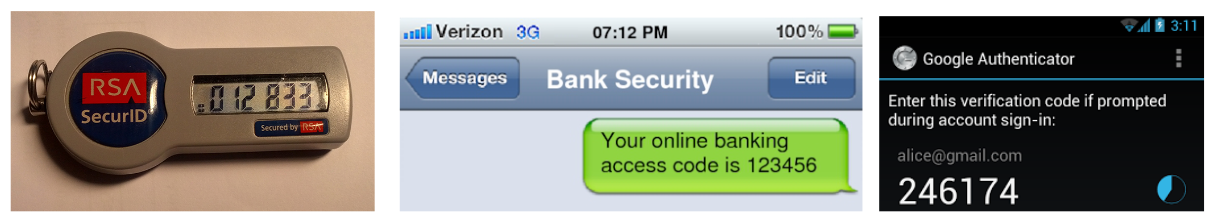

The second point is token , that is, a compact device that is owned by the user. The simplest tokens do not require a physical connection to the computer - they have a display that displays the number that the user enters the system to log in - more complex ones connect to computers via USB and Bluetooth interfaces.

Today, smartphones can act as tokens, because they have become an integral part of our lives. In this case, the so-called one-time password is generated either using a special application (for example, Google Authenticator) or via SMS - this is the most simple and user-friendly method, which some experts rate as less reliable.

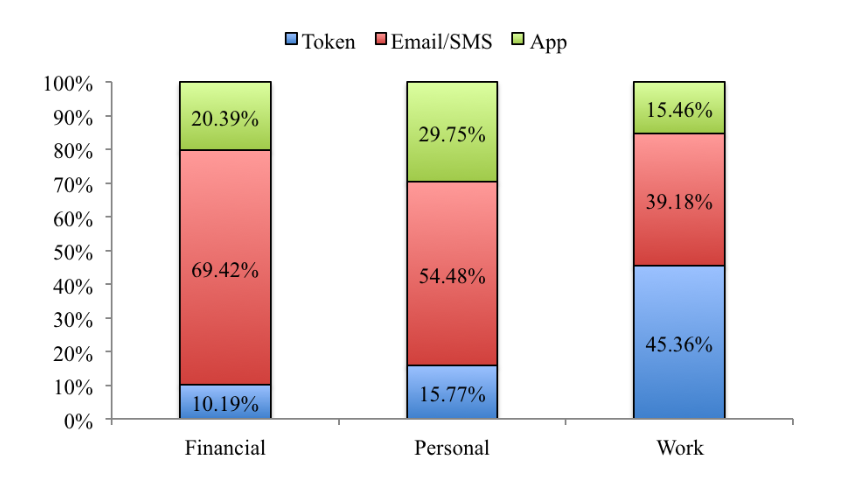

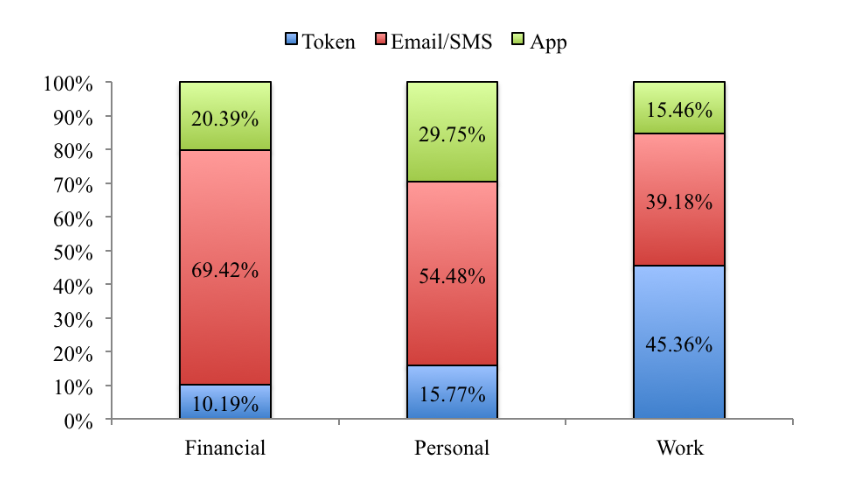

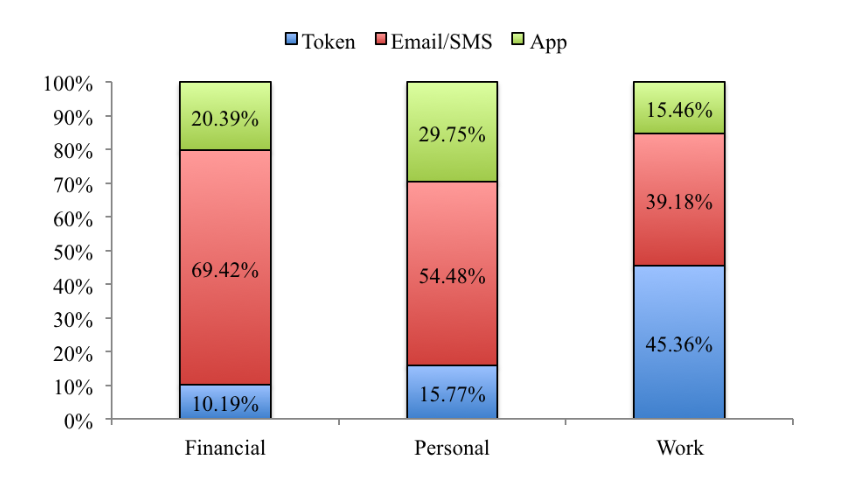

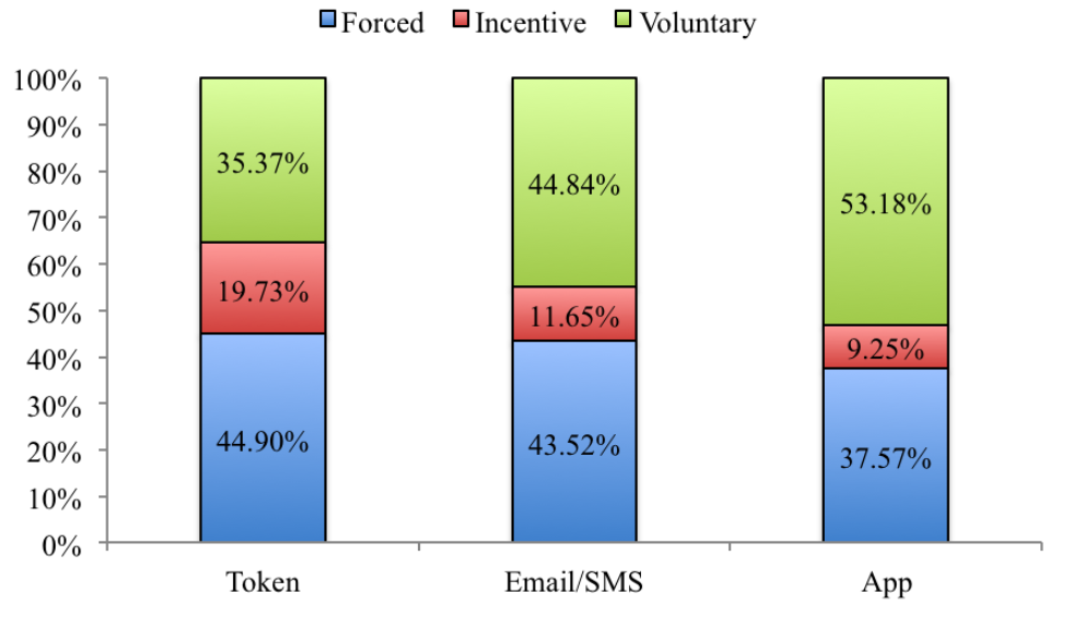

During carried out the study, which was attended by 219 people of different sexes, ages and professions, it became known that more than half of the respondents use two-factor SMS authentication in social networks (54.48%) and when working with finances (69.42%).

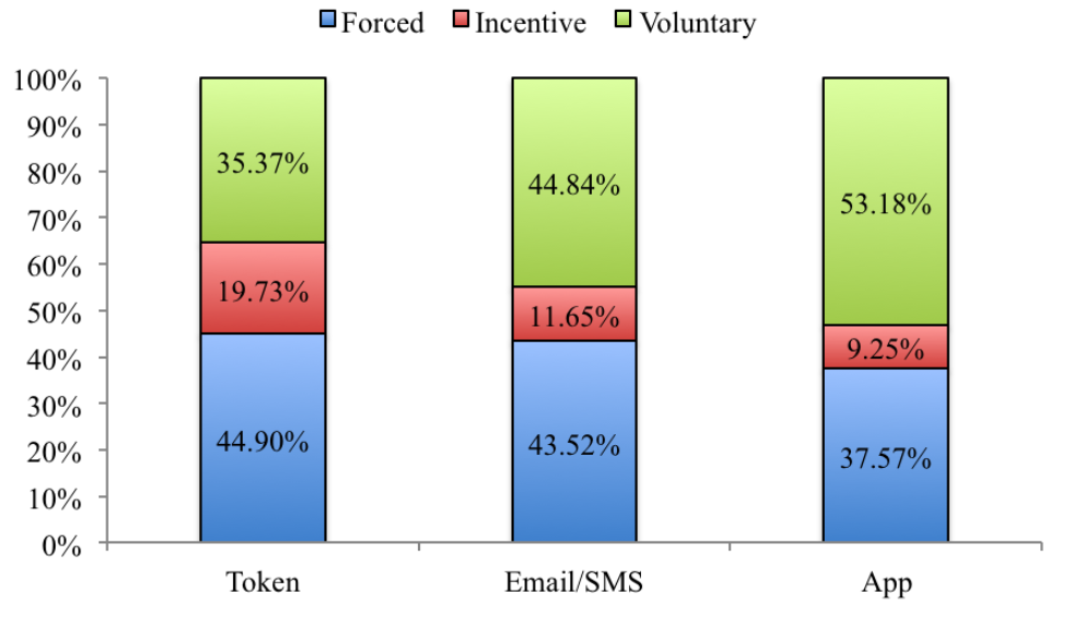

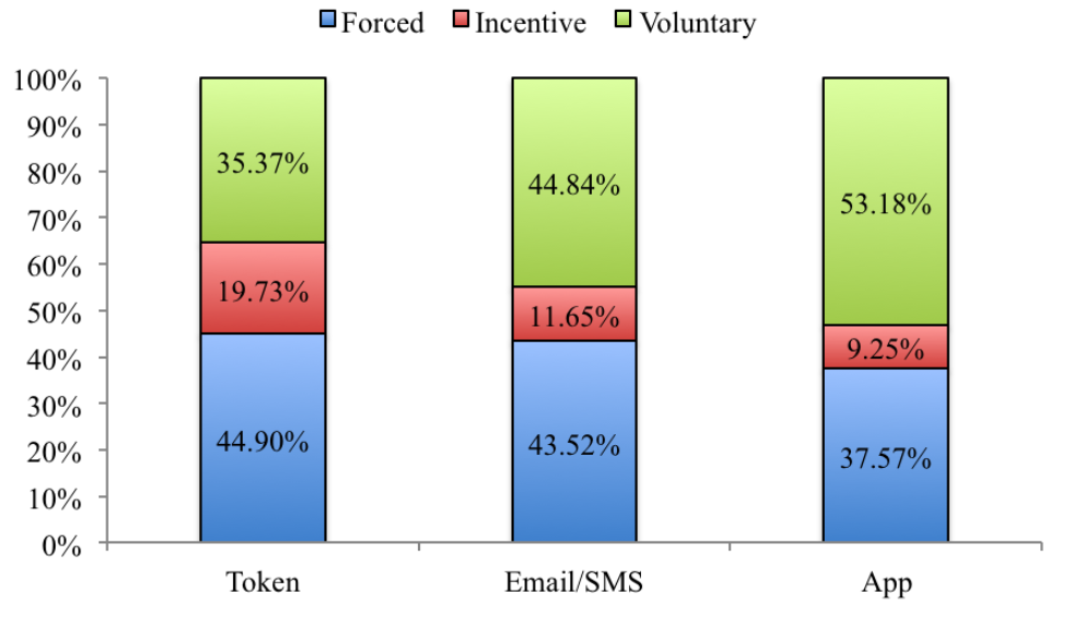

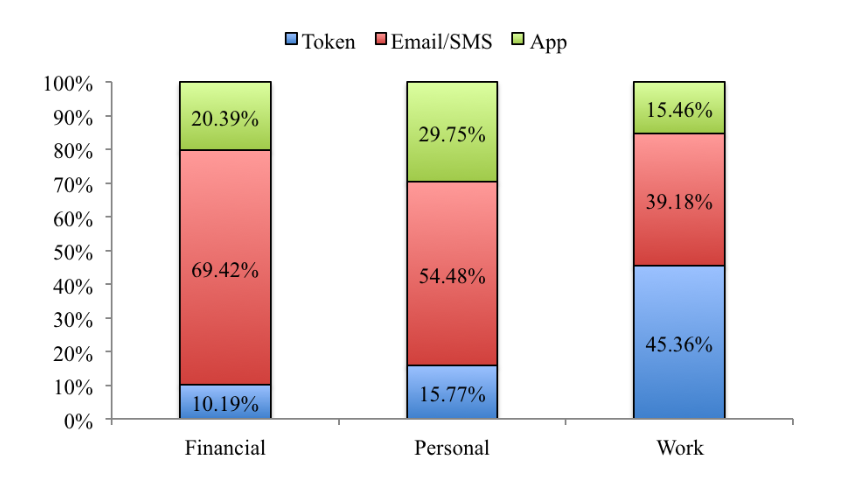

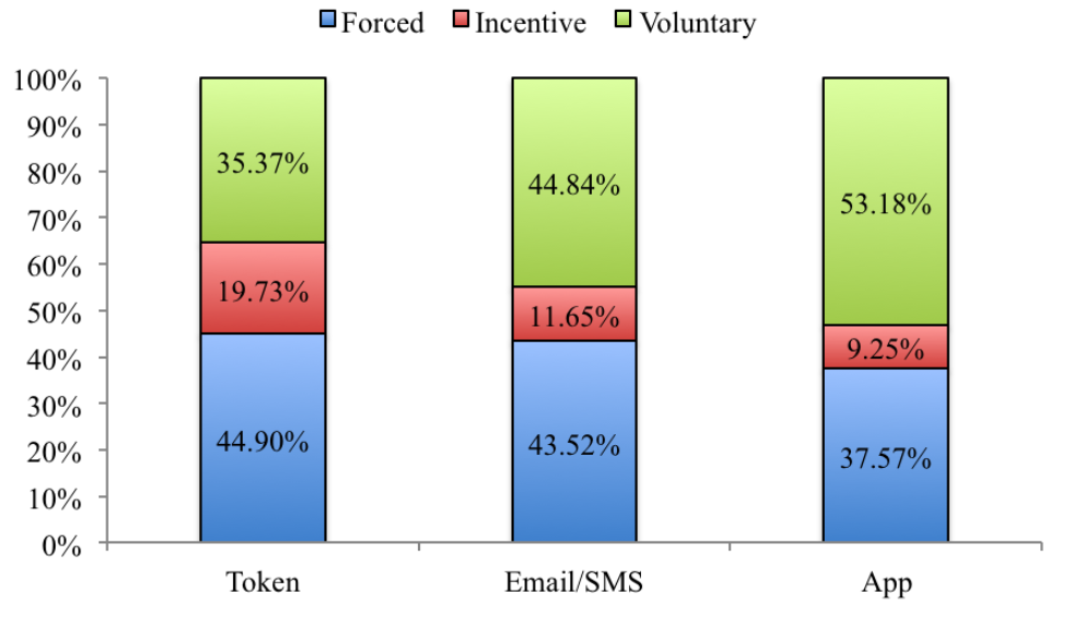

However, when it comes to working issues, tokens are preferred here (45.36%). But what’s interesting, the number of respondents using these technologies both voluntarily and on the orders of superiors (or due to other compelling circumstances) is approximately the same.

Graph of the popularity of various technologies by field of activity

2FA Response Graph

Among the tokens you can highlight one-time passwords synchronized in time, and one-time passwords based on a mathematical algorithm. Time-synchronized one-time passwords are constantly and periodically changing. Such tokens store in memory the number of seconds elapsed since January 1, 1970, and display part of this number on the display.

For the user to be able to log in, there must be synchronization between the client token and the authentication server. The main problem is that over time they can be out of sync, but some systems, such as RSA's SecurID, make it possible to re-synchronize the token with the server by entering several access codes. Moreover, many of these devices do not have replaceable batteries, therefore they have a limited service life.

As the name implies, passwords based on a mathematical algorithm use algorithms (such as hash chains) to generate a series of one-time passwords with a secret key. In this case, it is impossible to predict what the next password will be, even knowing all the previous ones.

Sometimes 2FA is implemented using biometric devices and authentication methods (third paragraph). It can be, for example, scanners of the face, fingerprints or retina.

The problem here is that such technologies are very expensive, although accurate. Another problem with the use of biometric scanners is the non-obviousness of determining the required degree of accuracy.

If you set the resolution of the fingerprint scanner to the maximum, then you risk not getting access to the service or device if you get a burn or your hands are simply frozen. Therefore, to successfully confirm this authenticator, the fingerprint does not fully match the reference. It is also worth noting that changing such a “bi-password” is physically impossible.

How reliable is two-factor authentication

That's a good question. 2FA is not impervious to attackers, but it seriously complicates their lives. "Using 2FA you eliminate a fairly large category of attacks," - is talking Jim Fenton, OneID Security Director To crack two-factor authentication, the “bad guys” will have to steal your fingerprints or gain access to cookies or codes generated by tokens.

The latter can be achieved, for example, with the help of phishing attacks or malicious software. There is another unusual way: access to the account of Wired journalist Matt Honnan (Matt Honnan) attackers got using the account recovery feature.

Account recovery acts as a tool to bypass two-factor authentication. Fenton, after the story with Matt, personally created a Google account, activated 2FA and pretended to “lose” login information. "The account recovery took some time, but after three days I received a letter that 2FA was disabled," Fenton notes. However, this problem has solutions. At least they are working on them.

“I believe that biometrics is one of such methods, - is talking Duo Security CTO Jon Oberheide. - If I lose my phone, then it will take me forever to restore all accounts. If a good biometric method existed, it would become a reliable and useful recovery mechanism. ” In fact, John suggests using one form of 2FA for authentication and another for recovery.

Where does 2FA apply

Here are some of the main services and social networks that offer this feature - these are Facebook, Gmail, Twitter, LinkedIn, Steam. Their developers offer a choice: SMS authentication, a list of one-time passwords, Google Authenticator, etc. Recently 2FA introduced Instagram to protect all your photos.

However, there is an interesting point. It is worth considering that two-factor authentication adds another additional step to the authentication process, and, depending on the implementation, this can cause small difficulties with logging in (or not cause them at all), and serious problems.

For the most part, the attitude towards this depends on the patient's patience and desire to increase the security of the account. Fenton expressed the following thought: “2FA is a good thing, but it can complicate the lives of users. Therefore, it makes sense to enter it only for those cases when the input is from an unknown device. "

Two-factor authentication is not a panacea, but it helps to seriously increase account security by spending a minimum of effort. Complicating the life of crackers is always good, so using 2FA is possible and necessary.

What awaits 2FA

Today, a large number of companies trust security methods based on multi-factor authentication techniques, including high-tech organizations, financial and insurance market sectors, large banking institutions and public sector enterprises, independent expert organizations, and research firms.

Oberheid notes that many users who were skeptical of two-factor authentication very soon found that everything was not so complicated here. Today 2FA is experiencing a real boom, and any popular technology is much easier to improve. Despite the difficulties, a bright future awaits her.

***

Source: A Little About 2FA: Two-Factor Authentication

Two-factor authentication or 2FA is a method of identifying a user in a service that uses two different types of authentication data. The introduction of an additional level of security provides more effective protection of your account from unauthorized access.

Two-factor authentication requires the user to have two of the three types of credentials.

These types are:

- Something he knows;

- Something he has;

- Something inherent in him (biometrics).

Obviously, the first item includes various passwords, pin codes, secret phrases and so on, that is, something that the user remembers and enters into the system when prompted.

The second point is token , that is, a compact device that is owned by the user. The simplest tokens do not require a physical connection to the computer - they have a display that displays the number that the user enters the system to log in - more complex ones connect to computers via USB and Bluetooth interfaces.

Today, smartphones can act as tokens, because they have become an integral part of our lives. In this case, the so-called one-time password is generated either using a special application (for example, Google Authenticator) or via SMS - this is the most simple and user-friendly method, which some experts rate as less reliable.

During carried out the study, which was attended by 219 people of different sexes, ages and professions, it became known that more than half of the respondents use two-factor SMS authentication in social networks (54.48%) and when working with finances (69.42%).

However, when it comes to working issues, tokens are preferred here (45.36%). But what’s interesting, the number of respondents using these technologies both voluntarily and on the orders of superiors (or due to other compelling circumstances) is approximately the same.

Graph of the popularity of various technologies by field of activity

2FA Response Graph

Among the tokens you can highlight one-time passwords synchronized in time, and one-time passwords based on a mathematical algorithm. Time-synchronized one-time passwords are constantly and periodically changing. Such tokens store in memory the number of seconds elapsed since January 1, 1970, and display part of this number on the display.

For the user to be able to log in, there must be synchronization between the client token and the authentication server. The main problem is that over time they can be out of sync, but some systems, such as RSA's SecurID, make it possible to re-synchronize the token with the server by entering several access codes. Moreover, many of these devices do not have replaceable batteries, therefore they have a limited service life.

As the name implies, passwords based on a mathematical algorithm use algorithms (such as hash chains) to generate a series of one-time passwords with a secret key. In this case, it is impossible to predict what the next password will be, even knowing all the previous ones.

Sometimes 2FA is implemented using biometric devices and authentication methods (third paragraph). It can be, for example, scanners of the face, fingerprints or retina.

The problem here is that such technologies are very expensive, although accurate. Another problem with the use of biometric scanners is the non-obviousness of determining the required degree of accuracy.

If you set the resolution of the fingerprint scanner to the maximum, then you risk not getting access to the service or device if you get a burn or your hands are simply frozen. Therefore, to successfully confirm this authenticator, the fingerprint does not fully match the reference. It is also worth noting that changing such a “bi-password” is physically impossible.

How reliable is two-factor authentication

That's a good question. 2FA is not impervious to attackers, but it seriously complicates their lives. "Using 2FA you eliminate a fairly large category of attacks," - is talking Jim Fenton, OneID Security Director To crack two-factor authentication, the “bad guys” will have to steal your fingerprints or gain access to cookies or codes generated by tokens.

The latter can be achieved, for example, with the help of phishing attacks or malicious software. There is another unusual way: access to the account of Wired journalist Matt Honnan (Matt Honnan) attackers got using the account recovery feature.

Account recovery acts as a tool to bypass two-factor authentication. Fenton, after the story with Matt, personally created a Google account, activated 2FA and pretended to “lose” login information. "The account recovery took some time, but after three days I received a letter that 2FA was disabled," Fenton notes. However, this problem has solutions. At least they are working on them.

“I believe that biometrics is one of such methods, - is talking Duo Security CTO Jon Oberheide. - If I lose my phone, then it will take me forever to restore all accounts. If a good biometric method existed, it would become a reliable and useful recovery mechanism. ” In fact, John suggests using one form of 2FA for authentication and another for recovery.

Where does 2FA apply

Here are some of the main services and social networks that offer this feature - these are Facebook, Gmail, Twitter, LinkedIn, Steam. Their developers offer a choice: SMS authentication, a list of one-time passwords, Google Authenticator, etc. Recently 2FA introduced Instagram to protect all your photos.

However, there is an interesting point. It is worth considering that two-factor authentication adds another additional step to the authentication process, and, depending on the implementation, this can cause small difficulties with logging in (or not cause them at all), and serious problems.

For the most part, the attitude towards this depends on the patient's patience and desire to increase the security of the account. Fenton expressed the following thought: “2FA is a good thing, but it can complicate the lives of users. Therefore, it makes sense to enter it only for those cases when the input is from an unknown device. "

Two-factor authentication is not a panacea, but it helps to seriously increase account security by spending a minimum of effort. Complicating the life of crackers is always good, so using 2FA is possible and necessary.

What awaits 2FA

Today, a large number of companies trust security methods based on multi-factor authentication techniques, including high-tech organizations, financial and insurance market sectors, large banking institutions and public sector enterprises, independent expert organizations, and research firms.

Oberheid notes that many users who were skeptical of two-factor authentication very soon found that everything was not so complicated here. Today 2FA is experiencing a real boom, and any popular technology is much easier to improve. Despite the difficulties, a bright future awaits her.

***

Source: A Little About 2FA: Two-Factor Authentication

Original message

Original message

Немного о 2FA: Двухфакторная аутентификация

Двухфакторная аутентификация или 2FA – это метод идентификации пользователя в каком-либо сервисе, где используются два различных типа аутентификационных данных. Введение дополнительного уровня безопасности обеспечивает более эффективную защиту аккаунта от несанкционированного доступа.

Двухфакторная аутентификация требует, чтобы пользователь имел два из трех типов идентификационных данных.

Вот эти типы:

Очевидно, что к первому пункту относятся различные пароли, пин-коды, секретные фразы и так далее, то есть что-то, что пользователь запоминает и вводит в систему при запросе.

Второй пункт – это токен, то есть компактное устройство, которое находится в собственности пользователя. Самые простые токены не требуют физического подключения к компьютеру – у них имеется дисплей, где отображается число, которое пользователь вводит в систему для осуществления входа – более сложные подключаются к компьютерам посредством USB и Bluetooth-интерфейсов.

Сегодня в качестве токенов могут выступать смартфоны, потому что они стали неотъемлемой частью нашей жизни. В этом случае так называемый одноразовый пароль генерируется или с помощью специального приложения (например Google Authenticator), или приходит по SMS – это максимально простой и дружественный к пользователю метод, который некоторые эксперты оценивают как менее надежный.

В ходе проведенного исследования, в котором приняли участие 219 человек разных полов, возрастов и профессий, стало известно, что более половины опрошенных используют двухфакторную SMS-аутентификацию в социальных сетях (54,48%) и при работе с финансами (69,42%).

Однако, когда дело касается рабочих вопросов, то здесь предпочтение отдается токенам (45,36%). Но вот что интересно, количество респондентов, пользующихся этими технологиями как добровольно, так и по приказу начальства (или вследствие других вынуждающих обстоятельств), примерно одинаково.

График популярности различных технологий по сферам деятельности

График заинтересованности респондентов в 2FA

Среди токенов можно выделить одноразовые пароли, синхронизированные по времени, и одноразовые пароли на основе математического алгоритма. Синхронизированные по времени одноразовые пароли постоянно и периодически меняются. Такие токены хранят в памяти количество секунд, прошедших с 1 января 1970 года, и отображают часть этого числа на дисплее.

Чтобы пользователь мог осуществить вход, между токеном клиента и сервером аутентификации должна существовать синхронизация. Главная проблема заключается в том, что со временем они способны рассинхронизироваться, однако некоторые системы, такие как SecurID компании RSA, дают возможность повторно синхронизировать токен с сервером путем ввода нескольких кодов доступа. Более того, многие из этих устройств не имеют сменных батарей, потому обладают ограниченным сроком службы.

Как следует из названия, пароли на основе математического алгоритма используют алгоритмы (например цепочки хэшей) для генерации серии одноразовых паролей по секретному ключу. В этом случае невозможно предугадать, каким будет следующий пароль, даже зная все предыдущие.

Иногда 2FA реализуется с применением биометрических устройств и методов аутентификации (третий пункт). Это могут быть, например, сканеры лица, отпечатков пальцев или сетчатки глаза.

Проблема здесь заключается в том, что подобные технологии очень дороги, хотя и точны. Другой проблемой использования биометрических сканеров является неочевидность определения необходимой степени точности.

Если установить разрешение сканера отпечатка пальца на максимум, то вы рискуете не получить доступ к сервису или устройству в том случае, если получили ожог или ваши руки попросту замерзли. Поэтому для успешного подтверждения этого аутентификатора достаточно неполного соответствия отпечатка эталону. Также стоит отметить, что изменить такой «биопароль» физически невозможно.

Насколько надежна двухфакторная аутентификация

Это хороший вопрос. 2FA не является непроницаемой для злоумышленников, однако она серьезно усложняет им жизнь. «Используя 2FA вы исключаете достаточно крупную категорию атак», – говорит Джим Фентон (Jim Fenton), директор по безопасности OneID. Чтобы взломать двухфакторную аутентификацию «плохим парням» придется украсть ваши отпечатки или получить доступ к cookie-файлам или кодам, сгенерированным токенами.

Последнего можно добиться, например, с помощью фишинговых атак или вредоносного программного обеспечения. Есть еще один необычный способ: доступ к аккаунту журналиста Wired Мэтта Хоннана (Matt Honnan) злоумышленники получили с помощью функции восстановления аккаунта.

Восстановление аккаунта выступает в качестве инструмента для обхода двухфакторной аутентификации. Фентон, после истории с Мэттом, лично создал аккаунт в Google, активировал 2FA и притворился, что «потерял» данные для входа. «Восстановление аккаунта заняло некоторое время, но через три дня я получил письмо, что 2FA была отключена», – отмечает Фентон. Однако и у этой проблемы есть решения. По крайней мере, над ними работают.

«Я считаю, что биометрия – это один из таких способов, – говорит технический директор Duo Security Джон Оберхайд (Jon Oberheide). – Если я потеряю свой телефон, то чтобы восстановить все аккаунты мне не хватит вечности. Если бы существовал хороший биотметрический метод, то он бы стал надежным и полезным механизмом восстановления». По сути, Джон предлагает использовать одну форму 2FA для аутентификации, а другую – для восстановления.

Где применяется 2FA

Вот несколько основных сервисов и социальных сетей, которые предлагают эту функцию – это Facebook, Gmail, Twitter, LinkedIn, Steam. Их разработчики предлагают на выбор: SMS-аутентификацию, список одноразовых паролей, Google Authenticator и др. Недавно 2FA ввел Instagram, чтобы защитить все ваши фотографии.

Однако здесь есть интересный момент. Стоит учитывать, что двухфакторная аутентификация добавляет к процессу аутентификации еще один дополнительный шаг, и, в зависимости от реализации, это может вызывать как небольшие сложности со входом (или не вызывать их вовсе), так и серьезные проблемы.

По большей части отношение к этому зависит от терпеливости пользователя и желания повысить безопасность аккаунта. Фентон высказал следующую мысль: «2FA – это хорошая штука, но она способна усложнить жизнь пользователям. Потому имеет смысл вводить её только для тех случаев, когда вход осуществляется с неизвестного устройства».

Двухфакторная аутентификация не панацея, но она помогает серьезно повысить защищенность аккаунта, затратив минимум усилий. Усложнение жизни взломщиков – это всегда хорошо, потому пользоваться 2FA можно и нужно.

Что ждет 2FA

Методам защиты, основанным на методиках многофакторной аутентификации, сегодня доверяет большое число компаний, среди которых организации из сферы высоких технологий, финансового и страхового секторов рынка, крупные банковские учреждения и предприятия госсектора, независимые экспертные организации, а также исследовательские фирмы.

Оберхайд отмечает, что многие пользователи, которые скептически относились к двухфакторной аутентификации, очень скоро обнаруживали, что здесь все не так сложно. Сегодня 2FA переживает настоящий бум, а любую популярную технологию гораздо проще совершенствовать. Несмотря на наличие сложностей, её ждет светлое будущее.

***

Источник:Немного о 2FA: Двухфакторная аутентификация

Двухфакторная аутентификация или 2FA – это метод идентификации пользователя в каком-либо сервисе, где используются два различных типа аутентификационных данных. Введение дополнительного уровня безопасности обеспечивает более эффективную защиту аккаунта от несанкционированного доступа.

Двухфакторная аутентификация требует, чтобы пользователь имел два из трех типов идентификационных данных.

Вот эти типы:

- Нечто, ему известное;

- Нечто, у него имеющееся;

- Нечто, ему присущее (биометрика).

Очевидно, что к первому пункту относятся различные пароли, пин-коды, секретные фразы и так далее, то есть что-то, что пользователь запоминает и вводит в систему при запросе.

Второй пункт – это токен, то есть компактное устройство, которое находится в собственности пользователя. Самые простые токены не требуют физического подключения к компьютеру – у них имеется дисплей, где отображается число, которое пользователь вводит в систему для осуществления входа – более сложные подключаются к компьютерам посредством USB и Bluetooth-интерфейсов.

Сегодня в качестве токенов могут выступать смартфоны, потому что они стали неотъемлемой частью нашей жизни. В этом случае так называемый одноразовый пароль генерируется или с помощью специального приложения (например Google Authenticator), или приходит по SMS – это максимально простой и дружественный к пользователю метод, который некоторые эксперты оценивают как менее надежный.

В ходе проведенного исследования, в котором приняли участие 219 человек разных полов, возрастов и профессий, стало известно, что более половины опрошенных используют двухфакторную SMS-аутентификацию в социальных сетях (54,48%) и при работе с финансами (69,42%).

Однако, когда дело касается рабочих вопросов, то здесь предпочтение отдается токенам (45,36%). Но вот что интересно, количество респондентов, пользующихся этими технологиями как добровольно, так и по приказу начальства (или вследствие других вынуждающих обстоятельств), примерно одинаково.

График популярности различных технологий по сферам деятельности

График заинтересованности респондентов в 2FA

Среди токенов можно выделить одноразовые пароли, синхронизированные по времени, и одноразовые пароли на основе математического алгоритма. Синхронизированные по времени одноразовые пароли постоянно и периодически меняются. Такие токены хранят в памяти количество секунд, прошедших с 1 января 1970 года, и отображают часть этого числа на дисплее.

Чтобы пользователь мог осуществить вход, между токеном клиента и сервером аутентификации должна существовать синхронизация. Главная проблема заключается в том, что со временем они способны рассинхронизироваться, однако некоторые системы, такие как SecurID компании RSA, дают возможность повторно синхронизировать токен с сервером путем ввода нескольких кодов доступа. Более того, многие из этих устройств не имеют сменных батарей, потому обладают ограниченным сроком службы.

Как следует из названия, пароли на основе математического алгоритма используют алгоритмы (например цепочки хэшей) для генерации серии одноразовых паролей по секретному ключу. В этом случае невозможно предугадать, каким будет следующий пароль, даже зная все предыдущие.

Иногда 2FA реализуется с применением биометрических устройств и методов аутентификации (третий пункт). Это могут быть, например, сканеры лица, отпечатков пальцев или сетчатки глаза.

Проблема здесь заключается в том, что подобные технологии очень дороги, хотя и точны. Другой проблемой использования биометрических сканеров является неочевидность определения необходимой степени точности.

Если установить разрешение сканера отпечатка пальца на максимум, то вы рискуете не получить доступ к сервису или устройству в том случае, если получили ожог или ваши руки попросту замерзли. Поэтому для успешного подтверждения этого аутентификатора достаточно неполного соответствия отпечатка эталону. Также стоит отметить, что изменить такой «биопароль» физически невозможно.

Насколько надежна двухфакторная аутентификация

Это хороший вопрос. 2FA не является непроницаемой для злоумышленников, однако она серьезно усложняет им жизнь. «Используя 2FA вы исключаете достаточно крупную категорию атак», – говорит Джим Фентон (Jim Fenton), директор по безопасности OneID. Чтобы взломать двухфакторную аутентификацию «плохим парням» придется украсть ваши отпечатки или получить доступ к cookie-файлам или кодам, сгенерированным токенами.

Последнего можно добиться, например, с помощью фишинговых атак или вредоносного программного обеспечения. Есть еще один необычный способ: доступ к аккаунту журналиста Wired Мэтта Хоннана (Matt Honnan) злоумышленники получили с помощью функции восстановления аккаунта.

Восстановление аккаунта выступает в качестве инструмента для обхода двухфакторной аутентификации. Фентон, после истории с Мэттом, лично создал аккаунт в Google, активировал 2FA и притворился, что «потерял» данные для входа. «Восстановление аккаунта заняло некоторое время, но через три дня я получил письмо, что 2FA была отключена», – отмечает Фентон. Однако и у этой проблемы есть решения. По крайней мере, над ними работают.

«Я считаю, что биометрия – это один из таких способов, – говорит технический директор Duo Security Джон Оберхайд (Jon Oberheide). – Если я потеряю свой телефон, то чтобы восстановить все аккаунты мне не хватит вечности. Если бы существовал хороший биотметрический метод, то он бы стал надежным и полезным механизмом восстановления». По сути, Джон предлагает использовать одну форму 2FA для аутентификации, а другую – для восстановления.

Где применяется 2FA

Вот несколько основных сервисов и социальных сетей, которые предлагают эту функцию – это Facebook, Gmail, Twitter, LinkedIn, Steam. Их разработчики предлагают на выбор: SMS-аутентификацию, список одноразовых паролей, Google Authenticator и др. Недавно 2FA ввел Instagram, чтобы защитить все ваши фотографии.

Однако здесь есть интересный момент. Стоит учитывать, что двухфакторная аутентификация добавляет к процессу аутентификации еще один дополнительный шаг, и, в зависимости от реализации, это может вызывать как небольшие сложности со входом (или не вызывать их вовсе), так и серьезные проблемы.

По большей части отношение к этому зависит от терпеливости пользователя и желания повысить безопасность аккаунта. Фентон высказал следующую мысль: «2FA – это хорошая штука, но она способна усложнить жизнь пользователям. Потому имеет смысл вводить её только для тех случаев, когда вход осуществляется с неизвестного устройства».

Двухфакторная аутентификация не панацея, но она помогает серьезно повысить защищенность аккаунта, затратив минимум усилий. Усложнение жизни взломщиков – это всегда хорошо, потому пользоваться 2FA можно и нужно.

Что ждет 2FA

Методам защиты, основанным на методиках многофакторной аутентификации, сегодня доверяет большое число компаний, среди которых организации из сферы высоких технологий, финансового и страхового секторов рынка, крупные банковские учреждения и предприятия госсектора, независимые экспертные организации, а также исследовательские фирмы.

Оберхайд отмечает, что многие пользователи, которые скептически относились к двухфакторной аутентификации, очень скоро обнаруживали, что здесь все не так сложно. Сегодня 2FA переживает настоящий бум, а любую популярную технологию гораздо проще совершенствовать. Несмотря на наличие сложностей, её ждет светлое будущее.

***

Источник:Немного о 2FA: Двухфакторная аутентификация