-

Наш баннер Разместите наш баннер на своем сайте уже сегодня !

-

Правила форума - обязательны к прочтению !

Как вас могут найти по распечатанному листу

- Автор темы Детективное агентство Тула

- Дата начала

Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нём некорректно.

Вам необходимо обновить браузер или попробовать использовать другой.

Вам необходимо обновить браузер или попробовать использовать другой.

Константин Михайлович, спасибо за интересную информацию.

А вот и статья о конкретных делах.

Ваш принтер шпионит за вами, и вот как он это делает

Крис Баранюк BBC Future

Правообладатель иллюстрации Electronic Frontier Foundation/CC BY 3.0

Они почти невидимы, но несут скрытый код. Их присутствие на секретном документе, утечка которого в СМИ стала причиной операции ФБР, позволило американским спецслужбам вычислить того, кто распечатал материалы на принтере, чтобы передать журналистам.

Это произошло 3 июня в Огасте, штат Джорджия. Агенты ФБР прибыли домой к 25-летней Риалити Ли Виннер, чтобы арестовать ее.

В ФБР пришли к выводу, что именно Виннер, сотрудница международной корпорации Pluribus, выполнявшая работу по контракту для Агентства национальной безопасности США (АНБ), вынесла секретный документ из государственного учреждения и передала его новостному сайту Intercept.

Как утверждали агенты, чтобы вычислить Виннер, им пришлось тщательно изучить копии документа, предоставленные сайтом. Они обнаружили характерные помятости, говорящие о том, что страницы были распечатаны на принтере и "вынесены из безопасного места".

Многие цветные принтеры добавляют точки в распечатываемые документы, и люди даже не знают об этом

В показаниях под присягой представители ФБР утверждали, что Виннер призналась в распечатке секретного доклада Агентства национальной безопасности (о предполагаемом вмешательстве России в президентские выборы в США - Ред.).

Риалити Ли Виннер была взята под арест по обвинению в хищении секретных документов.

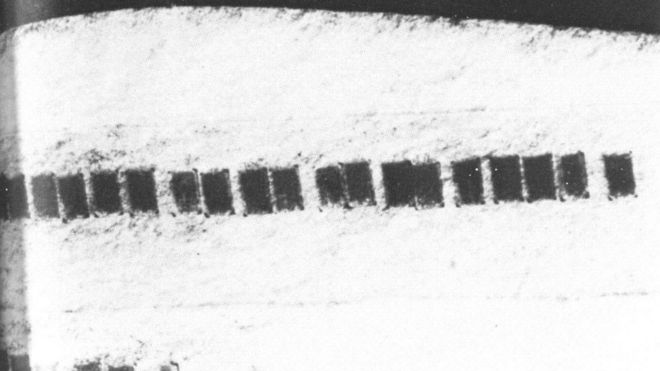

Правообладатель иллюстрации Florian Heise/Wikipedia

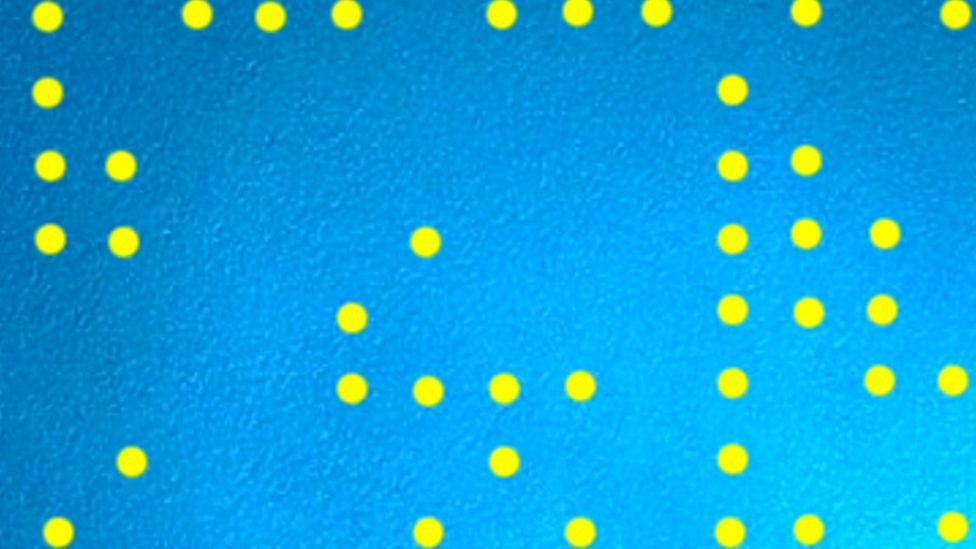

Image caption Точки, наносимые лазерным принтером HP, становятся особенно заметны при синем свете

После того как эта информация стала достоянием гласности, эксперты повнимательней присмотрелись к злосчастному документу, выложенному в интернете.

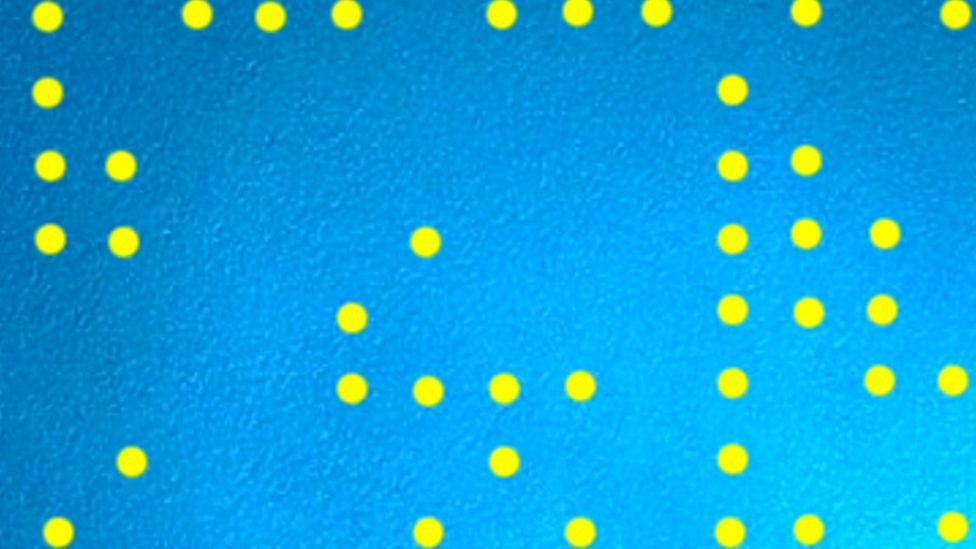

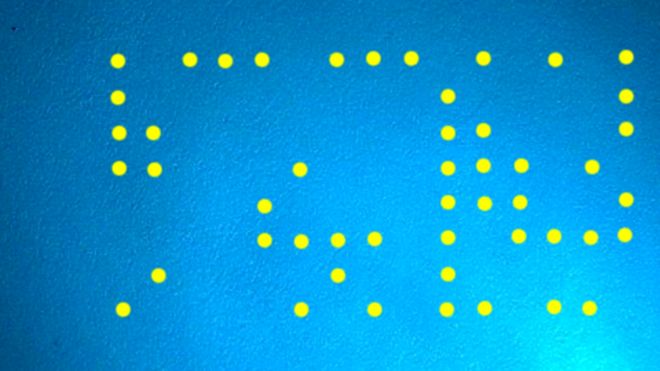

Они обнаружили кое-что интересное: желтые точки, образующие прямоугольный узор, повторяющийся от страницы к странице.

Точки почти незаметны невооруженным глазом, но их присутствие вполне очевидно.

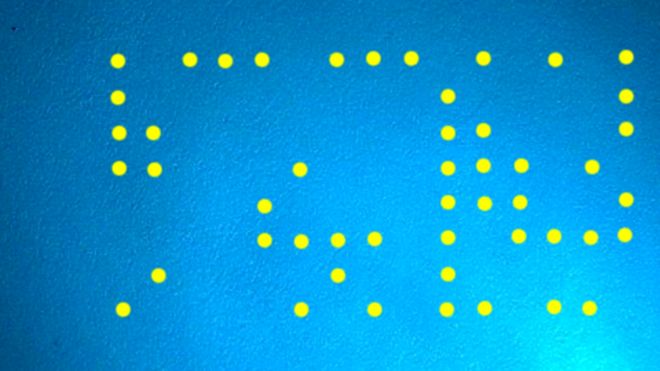

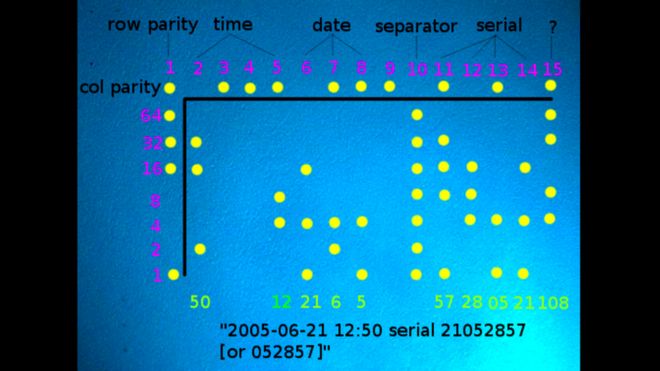

Дальнейшее исследование показало, что этот "узор" несет в себе информацию о точном числе и времени, когда страницы были распечатаны: 6 часов 20 минут 9 мая 2017 года.

Во всяком случае, это должно быть время, которое показывали собственные часы принтера, когда он распечатывал эти страницы. Кроме того, точками зашифрован серийный номер принтера.

Экспертам по безопасности (как и правозащитникам), конечно, известно о существовании этих микроточек. Многие марки цветных принтеров добавляют их в документы, и люди даже не знают об этом.

У Electronic Frontier Foundation на сайте есть интерактивный инструмент, помогающий понять, какую информацию зашифровал принтер

В нашем случае ФБР официально не подтвердило, что микроточки использовались для идентификации подозреваемой, и организация отказалась дать свой комментарий для этой статьи.

Министерство юстиции США, опубликовавшее заявление о предъявленном Виннер обвинении, также отказалось войти в детали.

В заявлении сайта Intercept утверждается, что "Виннер выдвинуты обвинения, которые не доказаны. То же самое можно сказать и о заявлениях ФБР по поводу того, почему бюро решило арестовать Виннер".

Так или иначе, но присутствие микроскопических точек на секретном документе, ставшем (против воли АНБ) достоянием общественности, вызвало неподдельный интерес.

"Когда мы увеличиваем масштаб фотографии, они хорошо заметны, - говорит Тед Хэн из Document Cloud, одним из первых обративший внимание на точки. - Это интересно и весьма примечательно, что такие вещи используются".

Другой эксперт, Роб Грэм, опубликовал [DLMURL="https://blog.erratasec.com/2017/06/how-intercept-outed-reality-winner.html#.WTgLMdwlGpp"]в своем блоге[/DLMURL] пост, в котором объясняет, как найти и расшифровать микроточки.

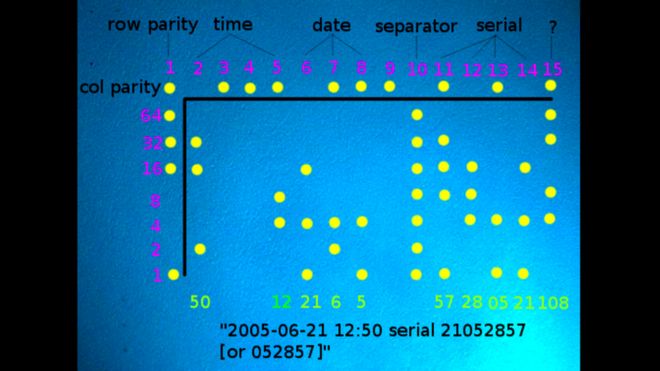

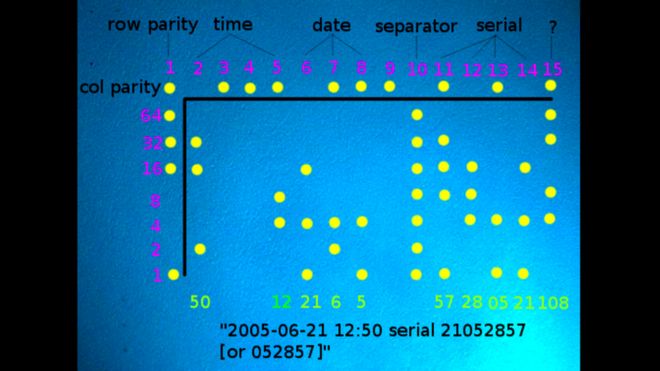

Исходя из их расположения относительно наложенного трафарета, можно определить часы, минуты и дату, а также номер принтера. Несколько экспертов, расшифровавших точки на документе, получили одинаковый результат.

Микроточки используются довольно давно. Американская правозащитная организация Electronic Frontier Foundation (EFF) (основанная для защиты заложенных в Конституции и Декларации независимости прав в связи с появлением новых технологий связи - Прим. переводчика), составила и постоянно обновляет список цветных принтеров, использующих эту технологию.

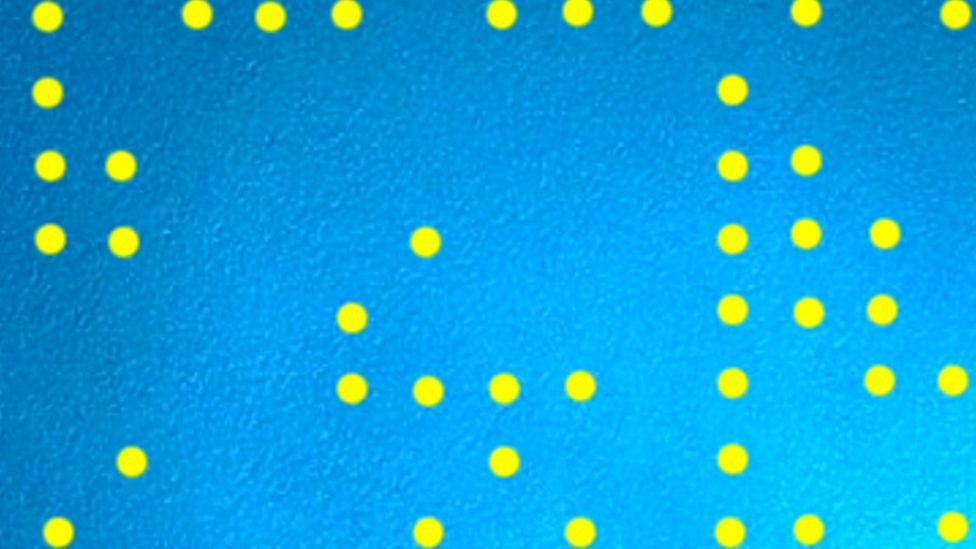

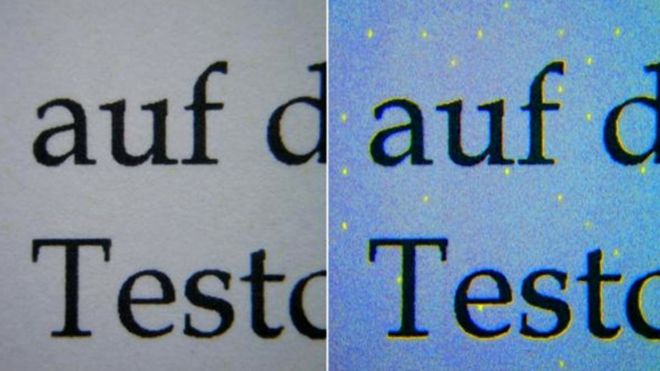

На фотографиях ниже, предоставленных EFF, показано, как расшифровать эти точки.

Правообладатель иллюстрации Electronic Frontier Foundation/CC BY 3.0

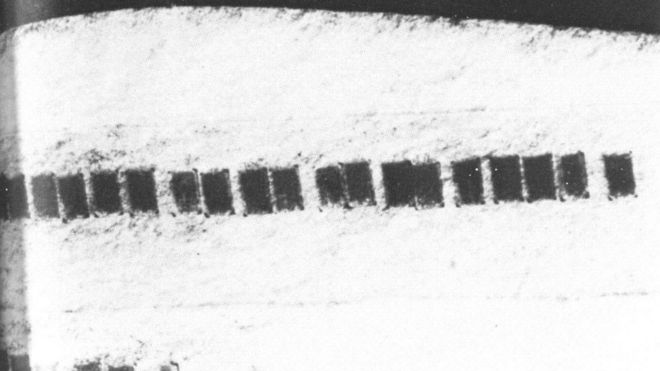

Image caption Желтые точки, увеличенные в 60 раз, были обнаружены на распечатанных страницах секретного документа

Правообладатель иллюстрации Electronic Frontier Foundation/CC BY 3.0

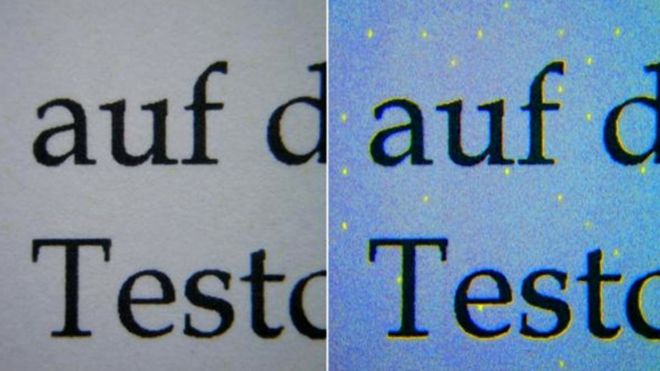

Image caption Точки становятся гораздо более заметными, если фотографию увеличить и осветить светодиодным фонариком с синим светом

Правообладатель иллюстрации Electronic Frontier Foundation/CC BY 3.0

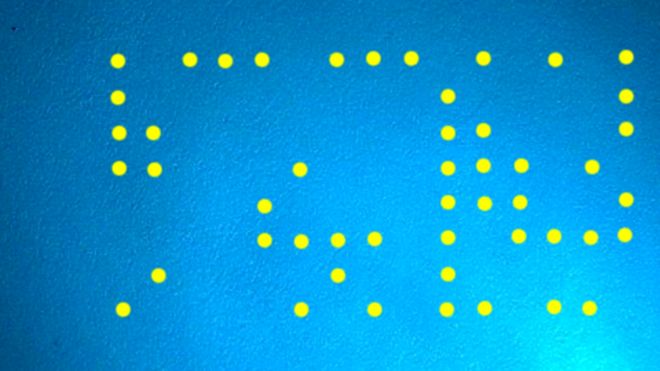

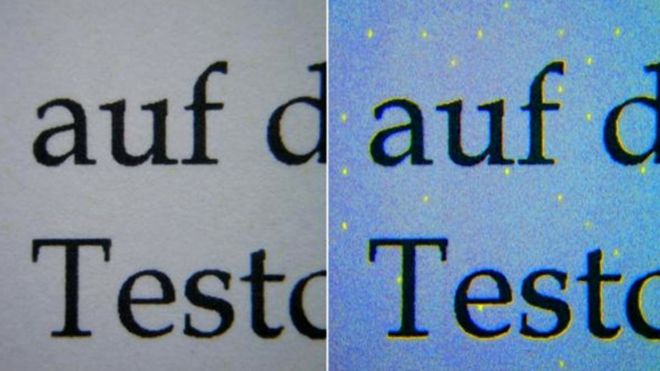

Image caption Чтобы вам было лучше видно, на этой фотографии точки специально выделены. Что означает этот узор?

Правообладатель иллюстрации Electronic Frontier Foundation/CC BY 3.0

Image caption Расположение точек позволяет узнать время и дату распечатки, а также серийный номер устройства

Микроточечная технология, помимо того, что применима в шпионаже, потенциально может быть полезна и для других вещей, отмечает Тим Беннетт, аналитик в консультационной софтверной фирме Vector 5, тоже заинтересовавшийся историей с секретным документом АНБ.

"Вы можете использовать знание того, как работают микроточки, чтобы обезопасить себя от подделок, - объясняет Беннетт. - Например, вам в руки попадает документ, о котором утверждается, что он 2005 года - а на самом деле [судя по микроточкам] ему всего несколько месяцев".

На всякий случай имейте в виду: если вам когда-нибудь понадобится понять, что означают точки на каком-либо важном для вас документе, у Electronic Frontier Foundation на сайте есть для этого специальный интерактивный инструмент.

Скрытые послания

Похожие методы стеганографии - секретных посланий, скрытых у всех на виду - используются давным-давно.

Взять хотя бы тайные узоры на денежных купюрах, предназначенные для борьбы с фальшивомонетчиками: банкноты многих мировых валют несут на себе странный узор, похожий на созвездие.

Многие сканнеры и аппараты для фотокопирования запрограммированы так, что распознают этот узор и не позволяют копировать банкноты.

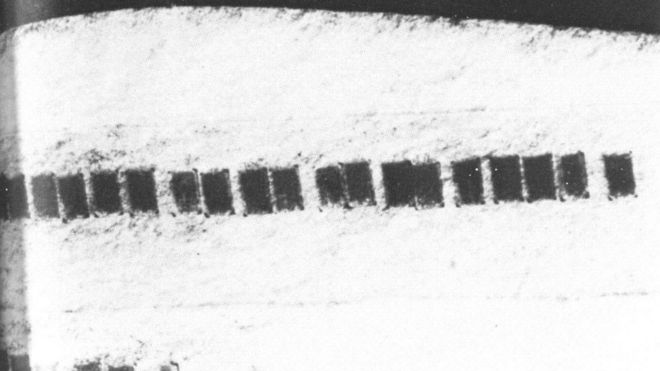

В самом Агентстве национальной безопасности США приводят исторический пример: во время Второй мировой войны немецкие шпионы в Мехико применяли микроточки, размещая тайные донесения на внутренней стороне конвертов, посылаемых в Лиссабон.

Шпионы запрашивали из Германии радиооборудование и другие спецсредства. Союзники перехватили эти письма, и операция была сорвана.

Микроточки, которые использовали немцы, на самом деле были никак не зашифрованным текстом, просто очень крошечным.

Связь такого рода широко использовалась как во время Второй мировой, так и холодной войны. Рассказывают, что советские агенты, действовавшие в Западной Германии, использовали тайники для передачи в Москву своих микропосланий.

Правообладатель иллюстрации Wikipedia

Image caption Микроточки на внутренней стороне конверта, посланного во время Второй мировой войны немецкими шпионами из Мехико в Лиссабон

Сегодня многие фирмы предлагают использовать микротекст для защиты вашей собственности. Они продают пузырьки с быстро застывающей жидкостью, содержащей микроточки, где зашифрованы какие-то данные - например, серийный номер вашего ноутбука.

Если полиция найдет украденный предмет, помеченный таким образом, то теоретически сможет узнать, кто был его настоящим владельцем.

В некоторых своих формах стеганография даже не использует буквы и цифры. Алан Вудворд, эксперт по безопасности из Университета Саррей, приводит как пример SNOW (сокр. Steganographic Nature Of Whitespace, буквально - "стеганографический характер пробелов"), когда в рамках конкретного текста используются непечатаемые символы - пробел, перевод строки и табуляция.

Определенное количество и порядок этих пробелов, "пустых пространств", может нести зашифрованное невидимое послание.

"Пытаться обнаружить эти пробелы в тексте - все равно что искать белого медведя в снегопад", - образно объясняют на сайте Snow.

Получено более 45 000 жалоб на компании-производители принтеров, чьи устройства наносят микроточки

Вообще, как указывает Вудворд, существует много способов отследить, кто именно распечатывал документы или получал к ним доступ.

"Такие организации, как АНБ, ведут у себя учет каждого случая распечатки чего-либо, не говоря уже о применении разных методов отслеживания распечатанных документов, - говорит он. - Они, конечно, знают, что людям известно про желтые точки, поэтому полагаются не только на них".

Об этичности присоединения принтером определенной информации к распечатываемому документу без ведома распечатывающего уже давно ведутся жаркие дебаты.

Высказывалось мнение, что это нарушение прав человека, а один из исследовательских проектов Массачусетского технологического института получил более 45 тысяч жалоб на компании-производители принтеров, чьи устройства наносят микроточки.

И все-таки, как считают многие, подобные скрытые меры безопасности, обеспечивающие сохранение секретности важных документов, в некоторых случаях вполне оправданы.

"Есть вещи, которые правительства должны иметь возможность сохранять в тайне", - говорит Тед Хэн.

Однако, добавляет он, "надеюсь, что эти ребята думают не только о собственной оперативной безопасности, но и о том, что журналистам тоже надо защищать себя и свои источники".

Источник.

А вот и статья о конкретных делах.

Ваш принтер шпионит за вами, и вот как он это делает

Крис Баранюк BBC Future

- 8 июня 2017

Правообладатель иллюстрации Electronic Frontier Foundation/CC BY 3.0

Они почти невидимы, но несут скрытый код. Их присутствие на секретном документе, утечка которого в СМИ стала причиной операции ФБР, позволило американским спецслужбам вычислить того, кто распечатал материалы на принтере, чтобы передать журналистам.

Это произошло 3 июня в Огасте, штат Джорджия. Агенты ФБР прибыли домой к 25-летней Риалити Ли Виннер, чтобы арестовать ее.

В ФБР пришли к выводу, что именно Виннер, сотрудница международной корпорации Pluribus, выполнявшая работу по контракту для Агентства национальной безопасности США (АНБ), вынесла секретный документ из государственного учреждения и передала его новостному сайту Intercept.

Как утверждали агенты, чтобы вычислить Виннер, им пришлось тщательно изучить копии документа, предоставленные сайтом. Они обнаружили характерные помятости, говорящие о том, что страницы были распечатаны на принтере и "вынесены из безопасного места".

Многие цветные принтеры добавляют точки в распечатываемые документы, и люди даже не знают об этом

В показаниях под присягой представители ФБР утверждали, что Виннер призналась в распечатке секретного доклада Агентства национальной безопасности (о предполагаемом вмешательстве России в президентские выборы в США - Ред.).

Риалити Ли Виннер была взята под арест по обвинению в хищении секретных документов.

Правообладатель иллюстрации Florian Heise/Wikipedia

Image caption Точки, наносимые лазерным принтером HP, становятся особенно заметны при синем свете

После того как эта информация стала достоянием гласности, эксперты повнимательней присмотрелись к злосчастному документу, выложенному в интернете.

Они обнаружили кое-что интересное: желтые точки, образующие прямоугольный узор, повторяющийся от страницы к странице.

Точки почти незаметны невооруженным глазом, но их присутствие вполне очевидно.

Дальнейшее исследование показало, что этот "узор" несет в себе информацию о точном числе и времени, когда страницы были распечатаны: 6 часов 20 минут 9 мая 2017 года.

Во всяком случае, это должно быть время, которое показывали собственные часы принтера, когда он распечатывал эти страницы. Кроме того, точками зашифрован серийный номер принтера.

Экспертам по безопасности (как и правозащитникам), конечно, известно о существовании этих микроточек. Многие марки цветных принтеров добавляют их в документы, и люди даже не знают об этом.

У Electronic Frontier Foundation на сайте есть интерактивный инструмент, помогающий понять, какую информацию зашифровал принтер

В нашем случае ФБР официально не подтвердило, что микроточки использовались для идентификации подозреваемой, и организация отказалась дать свой комментарий для этой статьи.

Министерство юстиции США, опубликовавшее заявление о предъявленном Виннер обвинении, также отказалось войти в детали.

В заявлении сайта Intercept утверждается, что "Виннер выдвинуты обвинения, которые не доказаны. То же самое можно сказать и о заявлениях ФБР по поводу того, почему бюро решило арестовать Виннер".

Так или иначе, но присутствие микроскопических точек на секретном документе, ставшем (против воли АНБ) достоянием общественности, вызвало неподдельный интерес.

"Когда мы увеличиваем масштаб фотографии, они хорошо заметны, - говорит Тед Хэн из Document Cloud, одним из первых обративший внимание на точки. - Это интересно и весьма примечательно, что такие вещи используются".

Другой эксперт, Роб Грэм, опубликовал [DLMURL="https://blog.erratasec.com/2017/06/how-intercept-outed-reality-winner.html#.WTgLMdwlGpp"]в своем блоге[/DLMURL] пост, в котором объясняет, как найти и расшифровать микроточки.

Исходя из их расположения относительно наложенного трафарета, можно определить часы, минуты и дату, а также номер принтера. Несколько экспертов, расшифровавших точки на документе, получили одинаковый результат.

Микроточки используются довольно давно. Американская правозащитная организация Electronic Frontier Foundation (EFF) (основанная для защиты заложенных в Конституции и Декларации независимости прав в связи с появлением новых технологий связи - Прим. переводчика), составила и постоянно обновляет список цветных принтеров, использующих эту технологию.

На фотографиях ниже, предоставленных EFF, показано, как расшифровать эти точки.

Правообладатель иллюстрации Electronic Frontier Foundation/CC BY 3.0

Image caption Желтые точки, увеличенные в 60 раз, были обнаружены на распечатанных страницах секретного документа

Правообладатель иллюстрации Electronic Frontier Foundation/CC BY 3.0

Image caption Точки становятся гораздо более заметными, если фотографию увеличить и осветить светодиодным фонариком с синим светом

Правообладатель иллюстрации Electronic Frontier Foundation/CC BY 3.0

Image caption Чтобы вам было лучше видно, на этой фотографии точки специально выделены. Что означает этот узор?

Правообладатель иллюстрации Electronic Frontier Foundation/CC BY 3.0

Image caption Расположение точек позволяет узнать время и дату распечатки, а также серийный номер устройства

Микроточечная технология, помимо того, что применима в шпионаже, потенциально может быть полезна и для других вещей, отмечает Тим Беннетт, аналитик в консультационной софтверной фирме Vector 5, тоже заинтересовавшийся историей с секретным документом АНБ.

"Вы можете использовать знание того, как работают микроточки, чтобы обезопасить себя от подделок, - объясняет Беннетт. - Например, вам в руки попадает документ, о котором утверждается, что он 2005 года - а на самом деле [судя по микроточкам] ему всего несколько месяцев".

На всякий случай имейте в виду: если вам когда-нибудь понадобится понять, что означают точки на каком-либо важном для вас документе, у Electronic Frontier Foundation на сайте есть для этого специальный интерактивный инструмент.

Скрытые послания

Похожие методы стеганографии - секретных посланий, скрытых у всех на виду - используются давным-давно.

Взять хотя бы тайные узоры на денежных купюрах, предназначенные для борьбы с фальшивомонетчиками: банкноты многих мировых валют несут на себе странный узор, похожий на созвездие.

Многие сканнеры и аппараты для фотокопирования запрограммированы так, что распознают этот узор и не позволяют копировать банкноты.

В самом Агентстве национальной безопасности США приводят исторический пример: во время Второй мировой войны немецкие шпионы в Мехико применяли микроточки, размещая тайные донесения на внутренней стороне конвертов, посылаемых в Лиссабон.

Шпионы запрашивали из Германии радиооборудование и другие спецсредства. Союзники перехватили эти письма, и операция была сорвана.

Микроточки, которые использовали немцы, на самом деле были никак не зашифрованным текстом, просто очень крошечным.

Связь такого рода широко использовалась как во время Второй мировой, так и холодной войны. Рассказывают, что советские агенты, действовавшие в Западной Германии, использовали тайники для передачи в Москву своих микропосланий.

Правообладатель иллюстрации Wikipedia

Image caption Микроточки на внутренней стороне конверта, посланного во время Второй мировой войны немецкими шпионами из Мехико в Лиссабон

Сегодня многие фирмы предлагают использовать микротекст для защиты вашей собственности. Они продают пузырьки с быстро застывающей жидкостью, содержащей микроточки, где зашифрованы какие-то данные - например, серийный номер вашего ноутбука.

Если полиция найдет украденный предмет, помеченный таким образом, то теоретически сможет узнать, кто был его настоящим владельцем.

В некоторых своих формах стеганография даже не использует буквы и цифры. Алан Вудворд, эксперт по безопасности из Университета Саррей, приводит как пример SNOW (сокр. Steganographic Nature Of Whitespace, буквально - "стеганографический характер пробелов"), когда в рамках конкретного текста используются непечатаемые символы - пробел, перевод строки и табуляция.

Определенное количество и порядок этих пробелов, "пустых пространств", может нести зашифрованное невидимое послание.

"Пытаться обнаружить эти пробелы в тексте - все равно что искать белого медведя в снегопад", - образно объясняют на сайте Snow.

Получено более 45 000 жалоб на компании-производители принтеров, чьи устройства наносят микроточки

Вообще, как указывает Вудворд, существует много способов отследить, кто именно распечатывал документы или получал к ним доступ.

"Такие организации, как АНБ, ведут у себя учет каждого случая распечатки чего-либо, не говоря уже о применении разных методов отслеживания распечатанных документов, - говорит он. - Они, конечно, знают, что людям известно про желтые точки, поэтому полагаются не только на них".

Об этичности присоединения принтером определенной информации к распечатываемому документу без ведома распечатывающего уже давно ведутся жаркие дебаты.

Высказывалось мнение, что это нарушение прав человека, а один из исследовательских проектов Массачусетского технологического института получил более 45 тысяч жалоб на компании-производители принтеров, чьи устройства наносят микроточки.

И все-таки, как считают многие, подобные скрытые меры безопасности, обеспечивающие сохранение секретности важных документов, в некоторых случаях вполне оправданы.

"Есть вещи, которые правительства должны иметь возможность сохранять в тайне", - говорит Тед Хэн.

Однако, добавляет он, "надеюсь, что эти ребята думают не только о собственной оперативной безопасности, но и о том, что журналистам тоже надо защищать себя и свои источники".

Источник.

Константин Михайлович, спасибо за интересную информацию.

А вот и статья о конкретных делах.

Ваш принтер шпионит за вами, и вот как он это делает

Крис Баранюк BBC Future

- 8 июня 2017

Правообладатель иллюстрации Electronic Frontier Foundation/CC BY 3.0

Они почти невидимы, но несут скрытый код. Их присутствие на секретном документе, утечка которого в СМИ стала причиной операции ФБР, позволило американским спецслужбам вычислить того, кто распечатал материалы на принтере, чтобы передать журналистам.

Это произошло 3 июня в Огасте, штат Джорджия. Агенты ФБР прибыли домой к 25-летней Риалити Ли Виннер, чтобы арестовать ее.

В ФБР пришли к выводу, что именно Виннер, сотрудница международной корпорации Pluribus, выполнявшая работу по контракту для Агентства национальной безопасности США (АНБ), вынесла секретный документ из государственного учреждения и передала его новостному сайту Intercept.

Как утверждали агенты, чтобы вычислить Виннер, им пришлось тщательно изучить копии документа, предоставленные сайтом. Они обнаружили характерные помятости, говорящие о том, что страницы были распечатаны на принтере и "вынесены из безопасного места".

Многие цветные принтеры добавляют точки в распечатываемые документы, и люди даже не знают об этом

В показаниях под присягой представители ФБР утверждали, что Виннер призналась в распечатке секретного доклада Агентства национальной безопасности (о предполагаемом вмешательстве России в президентские выборы в США - Ред.).

Риалити Ли Виннер была взята под арест по обвинению в хищении секретных документов.

Правообладатель иллюстрации Florian Heise/Wikipedia

Image caption Точки, наносимые лазерным принтером HP, становятся особенно заметны при синем свете

После того как эта информация стала достоянием гласности, эксперты повнимательней присмотрелись к злосчастному документу, выложенному в интернете.

Они обнаружили кое-что интересное: желтые точки, образующие прямоугольный узор, повторяющийся от страницы к странице.

Точки почти незаметны невооруженным глазом, но их присутствие вполне очевидно.

Дальнейшее исследование показало, что этот "узор" несет в себе информацию о точном числе и времени, когда страницы были распечатаны: 6 часов 20 минут 9 мая 2017 года.

Во всяком случае, это должно быть время, которое показывали собственные часы принтера, когда он распечатывал эти страницы. Кроме того, точками зашифрован серийный номер принтера.

Экспертам по безопасности (как и правозащитникам), конечно, известно о существовании этих микроточек. Многие марки цветных принтеров добавляют их в документы, и люди даже не знают об этом.

У Electronic Frontier Foundation на сайте есть интерактивный инструмент, помогающий понять, какую информацию зашифровал принтер

В нашем случае ФБР официально не подтвердило, что микроточки использовались для идентификации подозреваемой, и организация отказалась дать свой комментарий для этой статьи.

Министерство юстиции США, опубликовавшее заявление о предъявленном Виннер обвинении, также отказалось войти в детали.

В заявлении сайта Intercept утверждается, что "Виннер выдвинуты обвинения, которые не доказаны. То же самое можно сказать и о заявлениях ФБР по поводу того, почему бюро решило арестовать Виннер".

Так или иначе, но присутствие микроскопических точек на секретном документе, ставшем (против воли АНБ) достоянием общественности, вызвало неподдельный интерес.

"Когда мы увеличиваем масштаб фотографии, они хорошо заметны, - говорит Тед Хэн из Document Cloud, одним из первых обративший внимание на точки. - Это интересно и весьма примечательно, что такие вещи используются".

Другой эксперт, Роб Грэм, опубликовал [DLMURL="https://blog.erratasec.com/2017/06/how-intercept-outed-reality-winner.html#.WTgLMdwlGpp"]в своем блоге[/DLMURL] пост, в котором объясняет, как найти и расшифровать микроточки.

Исходя из их расположения относительно наложенного трафарета, можно определить часы, минуты и дату, а также номер принтера. Несколько экспертов, расшифровавших точки на документе, получили одинаковый результат.

Микроточки используются довольно давно. Американская правозащитная организация Electronic Frontier Foundation (EFF) (основанная для защиты заложенных в Конституции и Декларации независимости прав в связи с появлением новых технологий связи - Прим. переводчика), составила и постоянно обновляет список цветных принтеров, использующих эту технологию.

На фотографиях ниже, предоставленных EFF, показано, как расшифровать эти точки.

Правообладатель иллюстрации Electronic Frontier Foundation/CC BY 3.0

Image caption Желтые точки, увеличенные в 60 раз, были обнаружены на распечатанных страницах секретного документа

Правообладатель иллюстрации Electronic Frontier Foundation/CC BY 3.0

Image caption Точки становятся гораздо более заметными, если фотографию увеличить и осветить светодиодным фонариком с синим светом

Правообладатель иллюстрации Electronic Frontier Foundation/CC BY 3.0

Image caption Чтобы вам было лучше видно, на этой фотографии точки специально выделены. Что означает этот узор?

Правообладатель иллюстрации Electronic Frontier Foundation/CC BY 3.0

Image caption Расположение точек позволяет узнать время и дату распечатки, а также серийный номер устройства

Микроточечная технология, помимо того, что применима в шпионаже, потенциально может быть полезна и для других вещей, отмечает Тим Беннетт, аналитик в консультационной софтверной фирме Vector 5, тоже заинтересовавшийся историей с секретным документом АНБ.

"Вы можете использовать знание того, как работают микроточки, чтобы обезопасить себя от подделок, - объясняет Беннетт. - Например, вам в руки попадает документ, о котором утверждается, что он 2005 года - а на самом деле [судя по микроточкам] ему всего несколько месяцев".

На всякий случай имейте в виду: если вам когда-нибудь понадобится понять, что означают точки на каком-либо важном для вас документе, у Electronic Frontier Foundation на сайте есть для этого специальный интерактивный инструмент.

Скрытые послания

Похожие методы стеганографии - секретных посланий, скрытых у всех на виду - используются давным-давно.

Взять хотя бы тайные узоры на денежных купюрах, предназначенные для борьбы с фальшивомонетчиками: банкноты многих мировых валют несут на себе странный узор, похожий на созвездие.

Многие сканнеры и аппараты для фотокопирования запрограммированы так, что распознают этот узор и не позволяют копировать банкноты.

В самом Агентстве национальной безопасности США приводят исторический пример: во время Второй мировой войны немецкие шпионы в Мехико применяли микроточки, размещая тайные донесения на внутренней стороне конвертов, посылаемых в Лиссабон.

Шпионы запрашивали из Германии радиооборудование и другие спецсредства. Союзники перехватили эти письма, и операция была сорвана.

Микроточки, которые использовали немцы, на самом деле были никак не зашифрованным текстом, просто очень крошечным.

Связь такого рода широко использовалась как во время Второй мировой, так и холодной войны. Рассказывают, что советские агенты, действовавшие в Западной Германии, использовали тайники для передачи в Москву своих микропосланий.

Правообладатель иллюстрации Wikipedia

Image caption Микроточки на внутренней стороне конверта, посланного во время Второй мировой войны немецкими шпионами из Мехико в Лиссабон

Сегодня многие фирмы предлагают использовать микротекст для защиты вашей собственности. Они продают пузырьки с быстро застывающей жидкостью, содержащей микроточки, где зашифрованы какие-то данные - например, серийный номер вашего ноутбука.

Если полиция найдет украденный предмет, помеченный таким образом, то теоретически сможет узнать, кто был его настоящим владельцем.

В некоторых своих формах стеганография даже не использует буквы и цифры. Алан Вудворд, эксперт по безопасности из Университета Саррей, приводит как пример SNOW (сокр. Steganographic Nature Of Whitespace, буквально - "стеганографический характер пробелов"), когда в рамках конкретного текста используются непечатаемые символы - пробел, перевод строки и табуляция.

Определенное количество и порядок этих пробелов, "пустых пространств", может нести зашифрованное невидимое послание.

"Пытаться обнаружить эти пробелы в тексте - все равно что искать белого медведя в снегопад", - образно объясняют на сайте Snow.

Получено более 45 000 жалоб на компании-производители принтеров, чьи устройства наносят микроточки

Вообще, как указывает Вудворд, существует много способов отследить, кто именно распечатывал документы или получал к ним доступ.

"Такие организации, как АНБ, ведут у себя учет каждого случая распечатки чего-либо, не говоря уже о применении разных методов отслеживания распечатанных документов, - говорит он. - Они, конечно, знают, что людям известно про желтые точки, поэтому полагаются не только на них".

Об этичности присоединения принтером определенной информации к распечатываемому документу без ведома распечатывающего уже давно ведутся жаркие дебаты.

Высказывалось мнение, что это нарушение прав человека, а один из исследовательских проектов Массачусетского технологического института получил более 45 тысяч жалоб на компании-производители принтеров, чьи устройства наносят микроточки.

И все-таки, как считают многие, подобные скрытые меры безопасности, обеспечивающие сохранение секретности важных документов, в некоторых случаях вполне оправданы.

"Есть вещи, которые правительства должны иметь возможность сохранять в тайне", - говорит Тед Хэн.

Однако, добавляет он, "надеюсь, что эти ребята думают не только о собственной оперативной безопасности, но и о том, что журналистам тоже надо защищать себя и свои источники".

Источник.

Вот, именно поэтому, Николай Васильевич, когда я распечатываю на своём принтере очередную грязную анонимку, я никогда не отсылаю оригинал адресату напрямую, а снимаю с него последовательно 5-6 копий на чёрно-белых ксероксах в городских множительных офисах с большой проходимостью.

клиентов.

Лень в серьёзном деле - не помощница!

Серьезная вещь, с принтерами надо быть теперь осторожней, главное выйти на такой уровень, чтобы кому -то ну очень надо было проверять идентичность принтера на распечатанный текст

- Регистрация

- 8 Февраль 2013

- Сообщения

- 715

- Реакции

- 41

- Баллы

- 28

- Адрес

- Россия Москва .

- Веб-сайт

- iapd.info

Виталий Климин

Приватный уровень доступа

- Регистрация

- 25 Февраль 2010

- Сообщения

- 702

- Реакции

- 30

- Баллы

- 28

- Возраст

- 56

- Веб-сайт

- www.detective-kv.ru